سه هفته ای هستش که در خصوص CVEهای پر سر و صدا صحبت میکنیم و یه بررسی کوتاهی هم ازشون داریم. این هفته هم به سراغ ده CVE پر سر و صدا رفتیم.

این هفته قرار این CVE هارو مرور کنیم :

1- آسیب پذیری CVE-2022-3602 :

این آسیب پذیری هفته پیش هم جز پر سر و صداها بود . آسیب پذیری از نوع Stack Buffer overflow هستش و در بررسی گواهینامه X.509 و بررسی قسمت name constraint رخ میده. نکته ای که وجود داره برای اکسپلویت نیاز هستش که یه CA این گواهی مخرب رو امضا کرده باشه یا کاربر هشدار رو جدی نگیره و ادامه بده.مهاجم میتونه یه ایمیل مخرب ایجاد کنه که منجر به سرریز بافر و کنترل برنامه در پشته بشه. سرریز میتونه منجر به اجرای کد یا کرش بشه. با توجه به اینکه بسیاری از پلتفرم ها حفاظت از سرریز پشته رو اجرا میکنن، امکان اجرای کد کاهش پیدا میکنه.این آسیب پذیری قبلا حیاتی معرفی شده بود اما با توجه به تجزیه و تحلیل و نیازمندی های بالا برای اجرای موفق اکسپلویت به طبقه بندی “بالا” تنزل پیدا کرده. تو کلاینت های TLS با اتصال به سرور مخرب میتونه فعال بشه. در سرور های TLS ، اگه سرور از کلاینت مخرب درخواست احراز هویت کنه ، میتونه فعال بشه. آسیب پذیری توسط Polar Bear گزارش شده.

نسخه آسیب پذیر : 3.0.0 تا 3.0.6

نسخه اصلاح شده : 3.0.7

جزییات این آسیب پذیری رو میتونید تو مقاله قبلی ما بخونید. برای تست میتونید از این PoC یا این استفاده کنید.

نکته جدیدی که در خصوص این CVE هستش ، گزارش امنیتی اخیر سیسکو هستش که اعلام کرده بود، اگرچه از OPENSSL تو محصولاتش کمتر استفاده میکنه اما داره بررسی میکنه و محصولات تحت تاثیر این آسیب پذیری رو لیست میکنه که دو تا محصول HyperFlex HTML Plugin for VMware vCenter و IoT Field Network Director تو لیستش بودن. البته بررسی ادامه داره و بروز میشه.

2- آسیب پذیری CVE-2022-41091 :

آسیب پذیری در Windows Mark of the Web یا MOTW هستش. مهاجم با استفاده از این آسیب پذیری میتونه محافظ MOTW رو دور بزنه و در نتیجه باعث دور زدن برخی ویژگی های امنیتی مانند Protected View در آفیس بشه که در نتیجه بدون اعلام هشداری میتونه ماکرو اجرا کنه. این آسیب پذیری نیاز به متقاعد کردن کاربر داره مثلا کلیک روی یه لینک یا باز کردن ضمیمه ایمیل و برای همین طبقه بندی متوسط و امتیاز 5.4 داره. مهاجمین با ارسال فایلهای ضمیمه حاوی فایلهای آفیس مخرب یا Vscript در داخل فایلهای ZIP یا ISO از این آسیب پذیری سوء استفاده می کردن. نسخه های تحت تاثیر :

Windows Server: 2016 , 2019 , 2022

Windows: 10 , 11

3- آسیب پذیری CVE-2022-3786 :

این آسیب پذیری هم در لیست پر سر و صداهای هفته گدشته هم بود. آسیب پذیری از نوع Stack Buffer overflow هستش و در بررسی گواهینامه X.509 و بررسی قسمت name constraint رخ میده. نکته ای که وجود داره ، برای اکسپلویت نیاز هستش که یه CA این گواهی مخرب رو امضا کرده باشه یا کاربر هشدار رو جدی نگیره و ادامه بده. مهاجم میتونه ایمیل مخرب رو با تعداد زیادی . (نقطه – دسیمال 46) پر کنه تا سرریز بافر رخ بده. این سرریزبافر میتونه منجر به کرش یا DoS بشه تو کلاینت های TLS با اتصال به سرور مخرب میتونه فعال بشه. در سرور های TLS ، اگه سرور از کلاینت مخرب درخواست احراز هویت کنه ، میتونه فعال بشه. آسیب پذیری توسط Viktor Dukhovni گزارش شده.

نسخه آسیب پذیر : 3.0.0 تا 3.0.6

نسخه اصلاح شده : 3.0.7

جزییات این آسیب پذیری رو میتونید تو مقاله قبلی ما بخونید. با این PoC هم میتونید تستش کنید.

نکته جدیدی که در خصوص این CVE هستش ، گزارش امنیتی اخیر سیسکو هستش که اعلام کرده بود، اگرچه از OPENSSL تو محصولاتش کمتر استفاده میکنه اما داره بررسی میکنه و محصولات تحت تاثیر این آسیب پذیری رو لیست میکنه که دو تا محصول HyperFlex HTML Plugin for VMware vCenter و IoT Field Network Director تو لیستش بودن. البته بررسی ادامه داره و بروز میشه.

4- آسیب پذیری CVE-2022-27510 :

این آسیب پذیری در Citrix Gateway و Citrix ADC رخ میده و دارای امتیاز 9.8 و بحرانی هستش. آسیب پذیری امکان دسترسی بدون احراز هویت رو به قابلیت های کاربر Gateway میده. البته اگه بعنوان VPN پیکربندی شده باشه قابلیت اکسپلویت رو داره.

محصول Citrix Gateway یه سرویس SSL VPN ارائه میده که امکان دسترسی از راه دور ایمن با قابلیت احراز هویت و مدیریت دسترسی ها رو فراهم میکنه و اغلب تو کلود و سرورهای شرکتی استفاده میشه.

محصول Citrix ADC یه راه حل load-balancing برای برنامه های ابری هستش.

نسخه های تحت تاثیر :

- Citrix ADC and Citrix Gateway 13.1 before 13.1-33.47

- Citrix ADC and Citrix Gateway 13.0 before 13.0-88.12

- Citrix ADC and Citrix Gateway 12.1 before 12.1.65.21

- Citrix ADC 12.1-FIPS before 12.1-55.289

- Citrix ADC 12.1-NDcPP before 12.1-55.289

نسخه های اصلاح شده :

- Citrix ADC and Citrix Gateway 13.1-33.47 and later releases

- Citrix ADC and Citrix Gateway 13.0-88.12 and later releases of 13.0

- Citrix ADC and Citrix Gateway 12.1-65.21 and later releases of 12.1

- Citrix ADC 12.1-FIPS 12.1-55.289 and later releases of 12.1-FIPS

- Citrix ADC 12.1-NDcPP 12.1-55.289 and later releases of 12.1-NDcPP

5- آسیب پذیری CVE-2022-41128 :

آسیب پذیری در Windows Scripting Languages هستش و امکان اجرا کد دلخواه رو میده. این آسیب پذیری هر دو زبان اسکریپت نویسی JScript9 و Chakra رو تحت تاثیر میزاره. برای اکسپلویت موفق نیاز به تعامل کاربر هست ، یعنی مهاجم باید یه سایت مخرب داشته باشه و قربانی رو فریب بده تا از این سایت بازدید کنه ، این فریب میتونه از طریق ارسال لینک سایت مخرب با ایمیل یا پیام های شبکه های اجتماعی باشه. این اکسپلویت قبلا افشا شده بود اما در بروزرسانی نوامبر اصلاح شده. آسیب پذیری دارای امتیاز 8.8 و طبقه بندی بالا رو داره.

نسخه های تحت تاثیر :

Windows server 2008 R2, 2012 R2 , 2016 , 2019 , 2022

Windows 7, 8.1 , 10 , 11

6- آسیب پذیری CVE-2022-41040 :

آسیب پذیری در Microsoft Exchange Server هستش و یه مهاجم احراز هویت شده میتونه دستورات پاورشل رو با امتیاز کاربر SYSTEM اجرا کنه. این آسیب پذیری از جمله زیرودی هایی هست که قبلا اکسپلویت شده و در بروزرسانی نوامبر اصلاح شد.

نسخه های تحت تاثیر :

Microsoft Exchange Server 2013,2016,2019

این آسیب پذیری بهمراه آسیب پذیری CVE-2022-41082 ، بعنوان ProxyNotShell هم شناسایی میشن.

7- آسیب پذیری CVE-2022-27516 :

این آسیب پذیری در Citrix Gateway و Citrix ADC رخ میده و دارای امتیاز 9.8 و بحرانی هستش. آسیب پذیری امکان دور زدن محافظ بروت فورس برای لاگین کاربر رو فراهم میکنه. البته اگه بعنوان VPN یا AAA virtual server با Max Login Attempts پیکربندی شده باشه قابلیت اکسپلویت رو داره.

محصول Citrix Gateway یه سرویس SSL VPN ارائه میده که امکان دسترسی از راه دور ایمن با قابلیت احراز هویت و مدیریت دسترسی ها رو فراهم میکنه و اغلب تو کلود و سرورهای شرکتی استفاده میشه.

محصول Citrix ADC یه راه حل load-balancing برای برنامه های ابری هستش.

نسخه های تحت تاثیر :

- Citrix ADC and Citrix Gateway 13.1 before 13.1-33.47

- Citrix ADC and Citrix Gateway 13.0 before 13.0-88.12

- Citrix ADC and Citrix Gateway 12.1 before 12.1.65.21

- Citrix ADC 12.1-FIPS before 12.1-55.289

- Citrix ADC 12.1-NDcPP before 12.1-55.289

نسخه های اصلاح شده :

- Citrix ADC and Citrix Gateway 13.1-33.47 and later releases

- Citrix ADC and Citrix Gateway 13.0-88.12 and later releases of 13.0

- Citrix ADC and Citrix Gateway 12.1-65.21 and later releases of 12.1

- Citrix ADC 12.1-FIPS 12.1-55.289 and later releases of 12.1-FIPS

- Citrix ADC 12.1-NDcPP 12.1-55.289 and later releases of 12.1-NDcPP

8- آسیب پذیری CVE-2022-27513 :

این آسیب پذیری در Citrix Gateway و Citrix ADC رخ میده و دارای امتیاز 9.6 و بحرانی هستش. آسیب پذیری امکان کنترل ریموت دسکتاپ رو از طریق فیشینگ میده. البته اگه بعنوان VPN پیکربندی شده باشه قابلیت اکسپلویت رو داره و البته باید قابلیت RDP proxy هم فعال شده باشه.

محصول Citrix Gateway یه سرویس SSL VPN ارائه میده که امکان دسترسی از راه دور ایمن با قابلیت احراز هویت و مدیریت دسترسی ها رو فراهم میکنه و اغلب تو کلود و سرورهای شرکتی استفاده میشه.

محصول Citrix ADC یه راه حل load-balancing برای برنامه های ابری هستش.

نسخه های تحت تاثیر :

- Citrix ADC and Citrix Gateway 13.1 before 13.1-33.47

- Citrix ADC and Citrix Gateway 13.0 before 13.0-88.12

- Citrix ADC and Citrix Gateway 12.1 before 12.1.65.21

- Citrix ADC 12.1-FIPS before 12.1-55.289

- Citrix ADC 12.1-NDcPP before 12.1-55.289

نسخه های اصلاح شده :

- Citrix ADC and Citrix Gateway 13.1-33.47 and later releases

- Citrix ADC and Citrix Gateway 13.0-88.12 and later releases of 13.0

- Citrix ADC and Citrix Gateway 12.1-65.21 and later releases of 12.1

- Citrix ADC 12.1-FIPS 12.1-55.289 and later releases of 12.1-FIPS

- Citrix ADC 12.1-NDcPP 12.1-55.289 and later releases of 12.1-NDcPP

9- آسیب پذیری CVE-2022-43995 :

آسیب پذیری تو پروژه SUDO هستش و به دلیل خطای array-out-of-bounds در فایل PASSWORD.C هستش که منجر به heap-based buffer over-read میشه.کاربر محلی میتونه با وارد کردن پسورد 7 کاراکتری یا کمتر به SUDO دسترسی داشته باشه.

نسخه های تحت تاثیر :

SUDO 1.8.0 – 1.9.12

نسخه اصلاح شده :

Sudo 1.9.12p1

با توجه به اینکه پروژه متن باز هستش میتونید از اینجا اطلاعات بیشتری در خصوص آسیب پذیری بدست بیارید.

10 – آسیب پذیری CVE-2022-41082 :

این آسیب پذیری در Microsoft Exchange Server هستش و امکان اجرای کد دلخواه رو به مهاجم احراز هویت شده میده. این آسیب پذیری بهمراه آسیب پذیری CVE-2022-41040 ، بعنوان ProxyNotShell هم شناسایی میشن و در بروزرسانی نوامبر اصلاح شدن. آسیب پذیری دارای امتیاز 8.8 و طبقه بندی بالاست.

نسخه های تحت تاثیر :

Windows server 2013,2016,2019

نگاه یک ماهه به CVEهای پر سر و صدا :

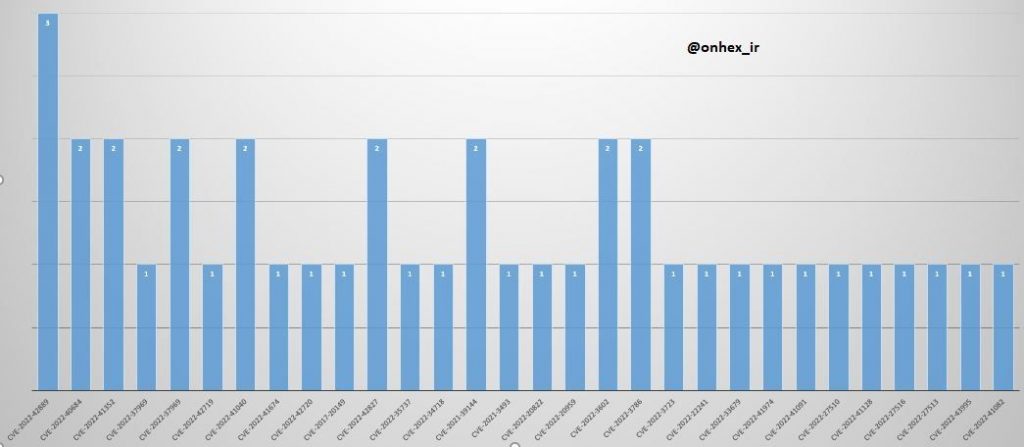

با این پست ما 4 هفته هست که داریم CVEهای پر سر و صدا رو بصورت هفتگی بررسی میکنیم . اینجا بهتره یه نگاهه یک ماهه هم داشته باشیم.

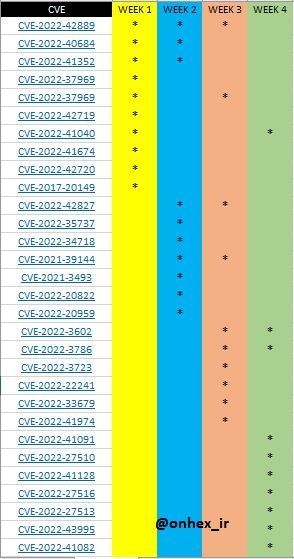

بطور خلاصه CVEهایی که بررسی کردیم اینا بودن :

با توجه به شکل، 30 تا CVE تو این یک ماه پر سر و صدا بودن (روزی یدونه :))) )

در بین موارد بررسی شده CVE ای که هفته بیشتری تو لیست بود ، CVE-2022-42889 ، یا همون TEXT4SHELL هستش که سه هفته پشت سر هم تو لیست پر سر و صداها بود.

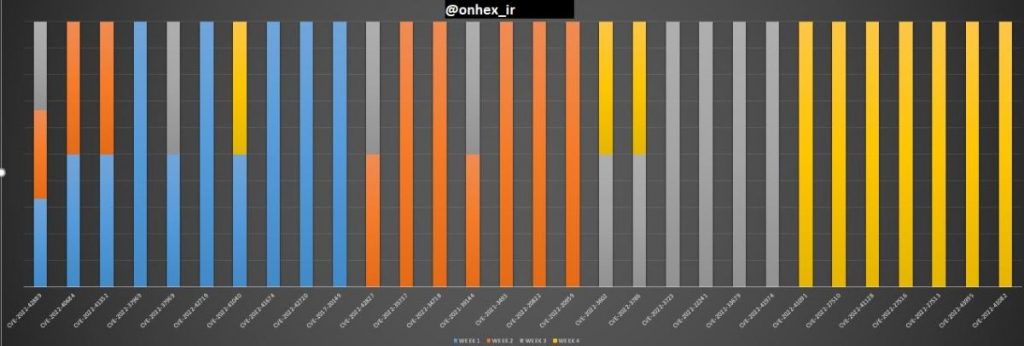

نمودار شکل زیر هم هر CVE رو بصورت هفتگی نشون میده: