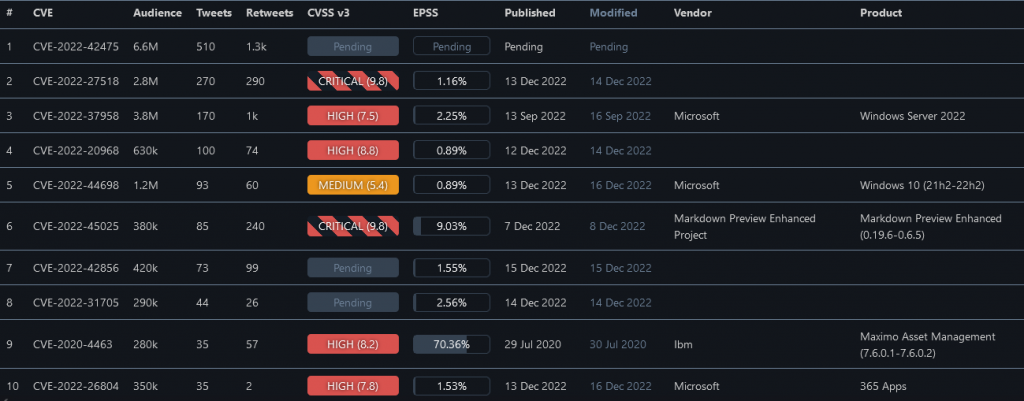

این هفته CVEهایی که بررسی کردیم ، موردی از هفته قبل نبود و تقریبا همه اشون 2022 و جدید هستن، به غیر از یه مورد که برای سال 2020 هستش.

1- آسیب پذیری CVE-2022-42475 :

آسیب پذیری از نوع heap buffer overflow در FortiOS SSL-VPN که امکان اجرای کد یا دستور رو به یه مهاجم بدون احراز هویت میده. شدت اون بحرانی و امتیازش 9.3 هستش.

فورتی نت گفته برای این آسیب پذیری اکسپلویتی هم منتشر شده و تو حملاتی داره ازش استفاده میشه و برای همین یسری IOC هم منتشر کرده تا بررسی کنید که هک شدید یا نه :

- بررسی لاگ ها با نمونه زیر :

Logdesc=”Application crashed” and msg=”[…] application:sslvpnd,[…], Signal 11 received, Backtrace: […]“

- بررسی مسیر های زیر :

/data/lib/libips.bak

/data/lib/libgif.so

/data/lib/libiptcp.so

/data/lib/libipudp.so

/data/lib/libjepg.so

/var/.sslvpnconfigbk

/data/etc/wxd.conf

/flas

با این دستورها میتونید چک کنید :

diagnose sys last-modified-files /data/lib

diagnose sys last-modified-files /var/

diagnose sys last-modified-files /data/etc/

diagnose sys last-modified-files /flash

- آی پی های مشکوک زیر :

188.34.130.40:444103.131.189.143:30080,30081,30443,20443192.36.119.61:8443,444172.247.168.153:8033139.180.184.19766.42.91.32158.247.221.101107.148.27.117139.180.128.142155.138.224.122185.174.136.20

محصولات تحت تاثیر :

- FortiOS version 7.2.0 through 7.2.2

- FortiOS version 7.0.0 through 7.0.8

- FortiOS version 6.4.0 through 6.4.10

- FortiOS version 6.2.0 through 6.2.11

- FortiOS-6K7K version 7.0.0 through 7.0.7

- FortiOS-6K7K version 6.4.0 through 6.4.9

- FortiOS-6K7K version 6.2.0 through 6.2.11

- FortiOS-6K7K version 6.0.0 through 6.0.14

نسخه های اصلاح شده :

- FortiOS version 7.2.3 or above

- FortiOS version 7.0.9 or above

- FortiOS version 6.4.11 or above

- FortiOS version 6.2.12 or above

- FortiOS-6K7K version 7.0.8 or above

- FortiOS-6K7K version 6.4.10 or above

- FortiOS-6K7K version 6.2.12 or above

- FortiOS-6K7K version 6.0.15 or above

2- آسیب پذیری CVE-2022-27518 :

آسیب پذیری در Citrix Gateway و Citrix ADC هستش و دارای امتیاز 9.8 و شدت بحرانی هستش. امکان اجرای کد به یه مهاجم بدون احراز هویت، میده.

نسخه های تحت تاثیر : (البته اونایی که بعنوان SAML SP یا SAML IdP کانفیگ شدن)

- Citrix ADC and Citrix Gateway 13.0 before 13.0-58.32

- Citrix ADC and Citrix Gateway 12.1 before 12.1-65.25

- Citrix ADC 12.1-FIPS before 12.1-55.291

- Citrix ADC 12.1-NDcPP before 12.1-55.291

نسخه های 13.1 تحت تاثیر نیستن. همچنین سرویسهای Citrix-managed cloud و Citrix-managed Adaptive Authentication نیاز به کار خاصی ندارن.

برای بررسی SAML SP یا SAML IdP در فایل ns.conf : ( در نسخه های تحت تاثیر اگه این موارد بود یعنی آسیب پذیر هستید)

add authentication samlAction

add authentication samlIdPProfile

نسخه های اصلاح شده :

- Citrix ADC and Citrix Gateway 13.0-58.32 and later releases

- Citrix ADC and Citrix Gateway 12.1-65.25 and later releases of 12.1

- Citrix ADC 12.1-FIPS 12.1-55.291 and later releases of 12.1-FIPS

- Citrix ADC 12.1-NDcPP 12.1-55.291 and later releases of 12.1-NDcPP

نسخه های قبل از 12.1 هم دیگه پشتیبانی نمیشن و توصیه شده به نسخه های جدید ارتقاء بدید.

اینجا میتونید یسری راهنمایی در خصوص بروزرسانی و … داشته باشید.

یه گزارشی هم NSA منتشر کرده در خصوص استفاده گروه چینی APT5 معروف به MANGANESE و UNC2630 از این آسیب پذیری.

3- آسیب پذیری CVE-2022-37958 :

آسیب پذیری دارای شدت بحرانی و امتیاز 8.1 هستش و در مکانیسم امنیتی SPNEGO Extended Negotiation یا NEGOEX رخ میده. این مکانیسم امنیتی به سرور و کلاینت این امکان رو میده که بتونن برای انتخاب یه پروتکل امنیتی برای استفاده بینشون ، با هم مذاکره (negotiate ) کنند .

مهاجم بدون احراز هویت امکان اجرای کد رو فقط با دسترسی به پروتکل NEGOEX از طریق هر پروتکل ویندوزی که احراز هویت میکنه مانند ، SMB و RDP داره. این لیست کامل نیست و در هر جایی که SPNEGO استفاده میشه ممکنه آسیب پذیر باشه ، مانند : SMTP و HTTP و Kerberos و Net-NTLM .

مایکروسافت در بروزرسانی ماه سپتامبر ، این آسیب پذیری رو که توسط یه محقق ناشناس گزارش شده بود و بعنوان افشای اطلاعات دسته بندی کرده بود رو اصلاح کرده بود و شدت مهم بهش داده بود، اما محقیقن IBM این آسیب پذیری رو بررسی کردن و متوجه شدن که این آسیب پذیری امکان اجرای کد رو میده و بنابراین مایکروسافت شدت این آسیب پذیری رو به بحرانی تغییر داده.

گزارش IBM در خصوص این آسیب پذیری رو میتونید اینجا بخونید . تو این گزارش این آسیب پذیری رو با EternalBlue مقایسه کرده و گفته که این آسیب پذیری نسبت به EternalBlue دامنه وسیعتری داره. اما مایکروسافت گفته که برای اکسپلویت این آسیب پذیری نیازه که مهاجم ، شرایطی رو تو محیط هدف ایجاد کنه تا reliability رو بالا ببره. IBM هم گفته چون reliability اکسپلویت پایینه ، مهاجم باید تلاش زیادی بکنه.

کمپانی IBM گفته به دلیل دامنه وسیع آسیب پذیری ، جزییات فنی اونو در سه ماهه دوم سال 2023 بیرون میده تا همه بتونن تا اون تاریخ سیستمهاشونو ایمن کنن.

4- آسیب پذیری CVE-2022-20968 :

این آسیب پذیری در IP Phoneهای سیسکو هستش و دارای شدت بالا و امتیاز 8.1 و امکان اجرای کد از راه دور یا منع سرویس رو برای مهاجم بدون احراز هویت شده ، فراهم میکنه.

سیسکو گفته که آسیب پذیری بطور عمومی منتشر شده و یه PoC هم براش ارائه شده. با این وجود حمله ای با این اکسپلویت رو مشاهده نکرده. اصلاحیه ژانویه 2023 میاد و فعلا یسری اقدامات کاهشی براش منتشر شده.

آسیب پذیری از نوع stack overflow و در پردازش پکتهای Cisco Discovery Protocol رخ میده. مهاجم میتونه با ارسال بسته های مخرب Cisco Discovery Protocol این آسیب پذیری رو اکسپلویت کنه.

نسخه های تحت تاثیر : (firmware version 14.2 and earlier)

- IP Phone 7800 Series

- IP Phone 8800 Series (except Cisco Wireless IP Phone 8821)

اقدامات کاهشی :

غیر فعال کردن Cisco Discovery Protocol در سری 7800 و 8800 که از Link Layer Discovery Protocol (LLDP) برای neighbor discovery استفاده میکنن. البته توصیه شده که قبلا از اعمال این مورد ، تو محیطشون تست کنن تا دچار مشکلات کارایی نشن.

5- آسیب پذیری CVE-2022-44698 :

آسیب پذیری منجر به دور زدن ویژگی SmartScreen در ویندوز میشه و دارای امتیاز 5.4 و شدت مهم هستش.مهاجم میتونه با ایجاد یه فایل مخرب ویژگی MOTW دور بزنه و در نتیجه ازش سوء استفاده کنه. مثلا فایلهای آفیس دانلود شده از اینترنت براساس ویژگی MOTW ، گزینه Protected View رو فعال میکنن و در نتیجه مثلا ماکروها اجرا نمیشه و نیاز به تایید کاربر هستش.

وقتی فایلی رو از اینترنت دانلود میکنید ، ویندوز گزینه MOTW رو به فایل اضافه میکنه. برای این کار ویندوز ADS indicates ZoneId=3 قرار میده و در نتیجه SmartScreen با بررسی zone identifier Alternate Data Stream متوجه میشه که این فایل از اینترنت دانلود شده و یسری محدودیت امنیتی اعمال میکنه.

گروه باج افزاری Magniber از این آسیب پذیری برای انتشار باج افزارش استفاده کرده بود.

6- آسیب پذیری CVE-2022-45025 :

آسیب پذیری از نوع command injection و در Markdown Preview Enhanced برای VSCode و Atom رخ میده .دارای امتیاز 9.8 و شدت بحرانی هستش. مهاجم میتونه از تابع import برای اکسپلویت آسیب پذیری استفاده کنه.

نسخه های تحت تاثیر :

Markdown Preview Enhanced v0.6.5 and v0.19.6

برای مشاهده PoC اینجا رو ببینید.

7- آسیب پذیری CVE-2022-42856 :

آسیب پذیری از نوع type confusion و در WebKit موتور مرورگر اپل هستش، به دلیل اینکه تو حملاتی ازش استفاده شده خیلی سرو صدا داشته. این دهمین آسیب پذیری زیرودی از ابتدای سال هستش که اکسپلویت شده و اپل اونو اصلاح کرده.

مهاجم میتونه با ایجاد یه سایت مخرب و فریب کاربر برای دیدنش ، تو دستگاه آسیب پذیر کد اجرا کنه.

محصولات آسیب پذیر :

iPhone 6s (all models), iPhone 7 (all models), iPhone SE (1st generation), iPad Pro (all models), iPad Air 2 and later, iPad 5th generation and later, iPad mini 4 and later, and iPod touch (7th generation)

نسخه اصلاح شده :

اپل تو بروزرسانی دسامبرش این آسیب پذیری رو وصله کرده . (iOS/iPadOS 15.7.2, Safari 16.2, tvOS 16.2, macOS Ventura 13.1)

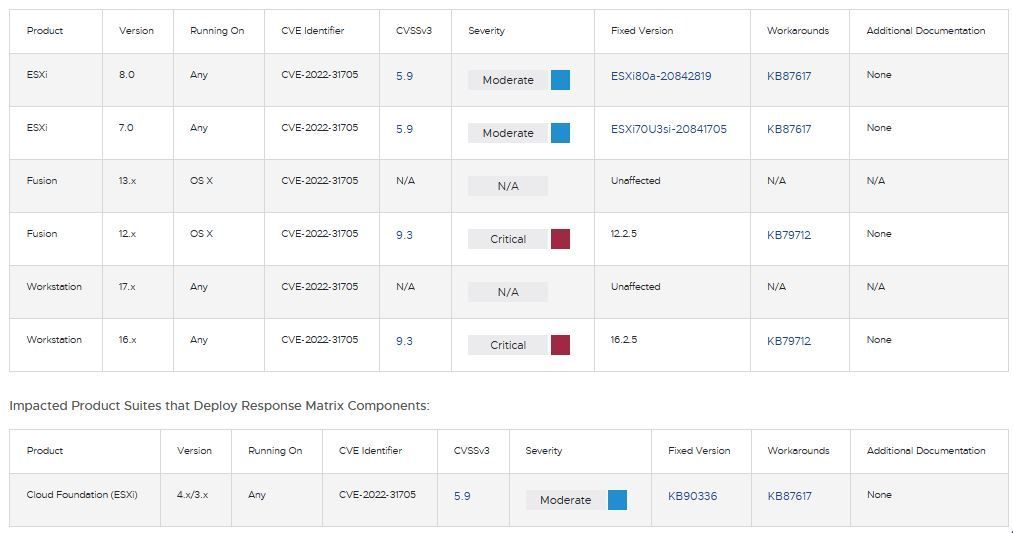

8- آسیب پذیری CVE-2022-31705 :

آسیب پذیری از نوع heap out-of-bounds write و در مولفه USB 2.0 controller (EHCI) محصولات ESXi و Fusion و Worstation محصولات Vmware هستش و دارای امتیاز 9.3 و شدت بحرانی داره. مهاجم محلی با دسترسی ادمین روی ماشین مجازی امکان اجرای کد روی سیستم عاملی که Fusion یا Workstation نصب شده رو داره. در ESXi در سندباکس اجرا میشه.

اگه نمیتونید بروزرسانی رو اعمال کنید ، میتونید از این راهنماها برای ESXi و Fusion و Workstation استفاده کنید.

نسخه آسیب پذیر و اصلاح شده:

9- آسیب پذیری CVE-2020-4463 :

آسیب پذیری از نوع XXE و در IBM Maximo Asset Management و دارای امتیاز 8.2 و شدت بالاست. مهاجم میتونه از این آسیب پذیری برای افشای اطلاعات یا مصرف منابع حافظه استفاده کنه.

نسخه تحت تاثیر :

- IBM Maximo Asset Management 7.6.0

- IBM Maximo Asset Management 7.6.1

محصولات تحت تاثیر :

Maximo for Aviation

Maximo for Life Sciences

Maximo for Nuclear Power

Maximo for Oil and Gas

Maximo for Transportation

Maximo for Utilities

SmartCloud Control Desk

IBM Control Desk

Tivoli Integration Composer

نسخه اصلاح شده :

Maximo Asset Management 7.6.1.2 and above

علت اینکه این آسیب پذیری تو لیست این هفته هستش ، استفاده مهاجمین از این آسیب پذیری و کشف نسخه های آسیب پذیر بعد از 2 سال در موتورهای جستجوی مخصوص هکرها هستش.

10- آسیب پذیری CVE-2022-26804 :

آسیب پذیری در مولفه Graphics در Microsoft 365 Apps Enterprise هستش و دارای امتیاز 7.8 و طبقه بندی بالاست. مهاجم میتونه با این آسیب پذیری کد دلخواه اجرا کنه. نیاز به تعامل کاربر داره که مهاجم باید فریبش بده.

این آسیب پذیری در بروزرسانی دسامبر مایکروسافت اصلاح شده.