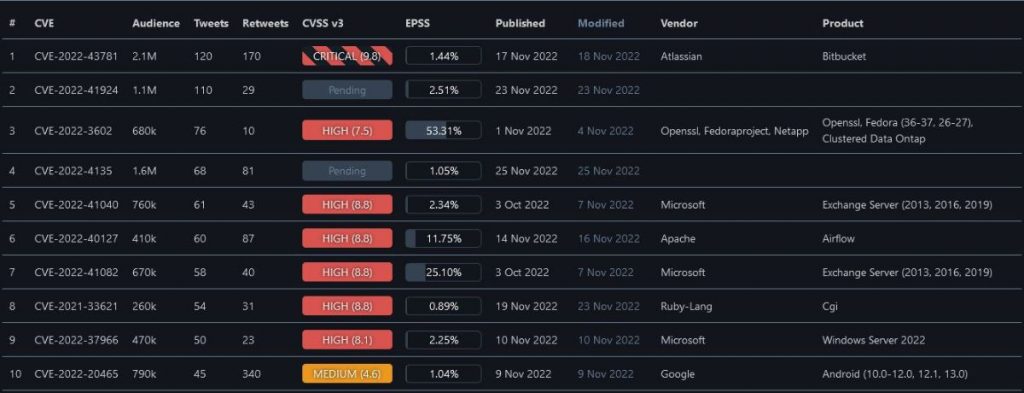

یه هفته دیگه گذشت و طبق روال هفته های گذشته ، این هفته هم به CVEهای پر سر و صدا خواهیم پرداخت. ده تا CVE ای که تو این هفته ترند شده بودن و میخواییم بررسیشون کنیم ،در تصویر زیر قابل مشاهده هستن .

1- آسیب پذیری CVE-2022-43781 :

آسیب پذیری از نوع command injection و در محصولات Atlassian هستش. برای اکسپلویت مهاجم باید مجوز کنترل نام کاربریش رو داشته باشه و از طریق environment variables انجام میشه. امتیازش 9.8 و شدت بحرانی هستش.

نسخه های تحت تاثیر :

Bitbucket Server and Data Center:

- 7.0 to 7.5 (all versions)

- 7.6.0 to 7.6.18

- 7.7 to 7.16 (all versions)

- 7.17.0 to 7.17.11

- 7.18 to 7.20 (all versions)

- 7.21.0 to 7.21.5

برای نسخه های 8 اگه در bitbucket.properties مقدار mesh.enabled=false باشه تحت تاثیر قرار میگیرن.

- 8.0.0 to 8.0.4

- 8.1.0 to 8.1.4

- 8.2.0 to 8.2.3

- 8.3.0 to 8.3.2

- 8.4.0 to 8.4.1

سایتهای Atlassian Cloud تحت تاثیر نیستن.

نسخه اصلاح شده :

Bitbucket Server and Data Center:

- 7.6.19 or newer

- 7.17.12 or newer

- 7.21.6 or newer

- 8.0.5 or newer

- 8.1.5 or newer

- 8.2.4 or newer

- 8.3.3 or newer

- 8.4.2 or newer

- 8.5.0 or newer

2- آسیب پذیری CVE-2022-41924 :

آسیب پذیری از نوع CSRF هستش که منجر به اجرای کد در کلاینت ویندوزی Tailscale میشه و امتیاز 9.6 و شدت بحرانی رو داره. مهاجم با کانفیگ مجدد Tailscale daemon از طریق یه سایت مخرب میتونه کد دلخواه اجرا کنه.

ابزار tailscale امکان مدیریت دسترسی به منابع خصوصی و مدیریت SSH در دستگاهها و ارتباط ریموت رو فراهم میکنه و یه راه حل ساده و امن برای کار با WireGuard و 2FA هستش.

نسخه آسیب پذیر :

Tailscale client v.1.32.3 or later

نسخه اصلاح شده : ارتقاء به نسخه های بالاتر از v1.32.3 .

3- آسیب پذیری CVE-2022-3602 :

این آسیب پذیری هفته های پیش هم جز پر سر و صداها بود . آسیب پذیری از نوع Stack Buffer overflow هستش و در بررسی گواهینامه X.509 و بررسی قسمت name constraint رخ میده. نکته ای که وجود داره برای اکسپلویت نیاز هستش که یه CA این گواهی مخرب رو امضا کرده باشه یا کاربر هشدار رو جدی نگیره و ادامه بده.مهاجم میتونه یه ایمیل مخرب ایجاد کنه که منجر به سرریز بافر و کنترل برنامه در پشته بشه. سرریز میتونه منجر به اجرای کد یا کرش بشه. با توجه به اینکه بسیاری از پلتفرم ها حفاظت از سرریز پشته رو اجرا میکنن، امکان اجرای کد کاهش پیدا میکنه.این آسیب پذیری قبلا حیاتی معرفی شده بود اما با توجه به تجزیه و تحلیل و نیازمندی های بالا برای اجرای موفق اکسپلویت به طبقه بندی “بالا” تنزل پیدا کرده. تو کلاینت های TLS با اتصال به سرور مخرب میتونه فعال بشه. در سرور های TLS ، اگه سرور از کلاینت مخرب درخواست احراز هویت کنه ، میتونه فعال بشه. آسیب پذیری توسط Polar Bear گزارش شده.

نسخه آسیب پذیر : 3.0.0 تا 3.0.6

نسخه اصلاح شده : 3.0.7

جزییات این آسیب پذیری رو میتونید تو مقاله قبلی ما بخونید. برای تست میتونید از این PoC یا این استفاده کنید.

علت اینکه این آسیب پذیری در لیست این هفته هستش ، انتشار مقاله Why CVE-2022-3602 was not detected by fuzz testing هستش.

4- آسیب پذیری CVE-2022-4135 :

آسیب پذیری از نوع Heap buffer overflow هستش و در قسمت پردازش GPU مرورگر کروم رخ میده.مهاجم با استفاده از یه صفحه مخرب HTML پروسس renderer رو تحت تاثیر قرار میده و میتونه سندباکس مروگر کروم رو دور بزنه. شدت اون بالاست.

نسخه های تحت تاثیر :

Google Chrome prior to 107.0.5304.121

نسخه اصلاح شده :

ALL Platform : 107.0.5304.122

گوگل گفته که یه اکسپلویت برای این آسیب پذیری وجود داره و ازش تو حمله ای استفاده شده. از ابتدای امسال تا الان این هشتمین زیرودی هستش که مورد سوء استفاده قرار گرفته و گوگل اصلاحش کرده.

5- آسیب پذیری CVE-2022-41040 :

این آسیب پذیری هفته های پیش هم در لیست پر سر و صداها بود. آسیب پذیری در Microsoft Exchange Server هستش و یه مهاجم احراز هویت شده میتونه دستورات پاورشل رو با امتیاز کاربر SYSTEM اجرا کنه. این آسیب پذیری از جمله زیرودی هایی هست که قبلا اکسپلویت شده و در بروزرسانی نوامبر اصلاح شد.

نسخه های تحت تاثیر :

Microsoft Exchange Server 2013,2016,2019

این آسیب پذیری بهمراه آسیب پذیری CVE-2022-41082 ، بعنوان ProxyNotShell هم شناسایی میشن.

برای تست این آسیب پذیری میتونید از این PoC استفاده کنید.

6- آسیب پذیری CVE-2022-40127 :

آسیب پذیری در Example Dags of Apache Airflow هستش و دارای امتیاز 8.8 و شدت بالا هستش. مهاجمی که دسترسی به UI داره میتونه با استفاده از پارامتر run_id کامند دلخواه اجرا کنه.

نسخه تحت تاثیر :

Apache Airflow versions prior to 2.4.0

نسخه اصلاح شده:

ارتقاء به نسخه های بالاتر از 2.4.0

برای کسب اطلاعات بیشتر در خصوص این آسیب پذیری میتونید این آنالیز [چینی] و PoC رو ببینید.

7- آسیب پذیری CVE-2022-41082 :

این آسیب پذیری هفته های پیش هم تو لیست پر سرو صداها بوده. آسیب پذیری در Microsoft Exchange Server هستش و امکان اجرای کد دلخواه رو به مهاجم احراز هویت شده میده. این آسیب پذیری بهمراه آسیب پذیری CVE-2022-41040 ، بعنوان ProxyNotShell هم شناسایی میشن و در بروزرسانی نوامبر اصلاح شدن. آسیب پذیری دارای امتیاز 8.8 و شدت بالاست.

نسخه های تحت تاثیر :

Windows server 2013,2016,2019

برای تست این آسیب پذیری میتونید از این PoC استفاده کنید.

8- آسیب پذیری CVE-2021-33621 :

آسیب پذیری از نوع HTTP response splitting هستش و در Ruby cgi gem رخ میده. برنامه هایی که از ورودی نامعتبر کاربر برای ساخت HTTP response استفاده میکنن یا شی CGI::Cookie رو میسازن تحت تاثیر آسیب پذیری هستن. شدت آسیب پذیری بالا و امتیاز 8.8 داره.

نسخه های تحت تاثیر :

- cgi gem 0.3.3 or before

- cgi gem 0.2.1 or before

- cgi gem 0.1.1 or 0.1.0.1 or 0.1.0

نسخه اصلاح شده :

- cgi gem 0.3.5 or later

- cgi gem 0.2.2 or later

- cgi gem 0.1.0.2 or later

اگه از زبان برنامه نویسی Ruby استفاده میکنید و تحت تاثیر این آسیب پذیری هستید میتونید از اینجا نحوه برزورسانی و … رو مشاهده کنید.

علت اینکه این آسیب پذیری 2021 تو این هفته پر سر و صدا بود انتشار عمومی اون بود.

9 – آسیب پذیری CVE-2022-37966 :

آسیب پذیری در Windows Kerberos رخ میده و مهاجم میتونه به کاربر administrator افزایش امتیاز بده. مهاجم بدون احراز هویت با سوء استفاده از پروتکل های رمزنگاری RFC 4757 و MS-PAC میتونه این آسیب پذیری رو اکسپلویت کنه . یسری اقدامات کاهشی هم براش اومده. این آسیب پذیری دارای پیچیدگی بالایی هستش چون مهاجم برای اکسپلویتش نیاز داره تا یه سری اطلاعات از محیط قربانی بدست بیاره. امتیازش 8.1 و شدت بالاست.

نسخه های تحت تاثیر :

Windows server 2008 sp1, 2008 sp2, 2012 , 2012 R2 , 2016,2019,2022

این آسیب پذیری در بروزرسانی نوامبر اصلاح شده.

10 – آسیب پذیری CVE-2022-20465 :

آسیب پذیری در اندروید هستش و امکان دور زدن قفل صفحه به دلیل خطای منطقی در تابع KeyguardHostViewController.java و توابع مرتبطش وجود داره. امتیاز 4.6 و شدت متوسط رو داره. این آسیب پذیری امکان افزایش امتیاز محلی بدون نیاز به امتیاز اجرایی رو فراهم میکنه.برای اکسپلویت این آسیب پذیری نیازی به تعامل کاربر نداره.

نسخه های تحت تاثیر :

- Android-10

- Android-11

- Android-12

- Android-12L

- Android-13

گوگل برای این آسیب پذیری 70هزار دلار بانتی داده بود و میتونید اینجا رایت آپش بخونید که این آسیب پذیری رو روی گوشی Google Pixel تست کرده. این آسیب پذیری در بروزرسانی 5 نوامبر اصلاح شده.