کمپانی KasperSky یه گزارش فنی از کمپین توزیع بدافزار Roaming Mantis منتشر کرده. در این کمپین بازیگران تهدید نسخه اندرویدی بدافزارشون با بروزرسانی ویژگی DNS changer برای یسری روترها بهبود دادن.

این کمپین از سال 2018 فعال هستش و با نام Shaoye هم شناخته میشه. از فایلهای APK برای توزیع بدافزار استفاده میکنن و اغلب با هدف سرقت اطلاعات با انگیزه مالی فعالیت میکنن.

این گروه اغلب در آسیا و در کشورهای ژاپن و کره جنوبی و تایوان فعالیت داره. اسم بدافزارشونم Wroba.o/XLoader هستش که با نامهای Moqhao یا XLoader هم شناخته میشه.

نسخه جدید بدافزارشون از سپتامبر 2022 منتشر شده و در این بدافزار روی یسری روتر وای فای خاص متمرکز شدن.

بررسی کمپین :

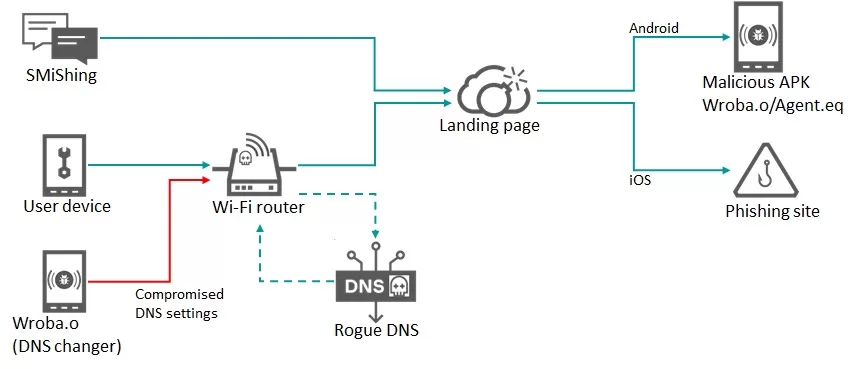

کمپین با استفاده از تکنیک smishing شروع میشه. تو این تکنیک مهندسی اجتماعی ، قربانی از طریق ارسال پیامک هدف قرار میگیره. در کمپین فوق مهاجمین با ارسال یه پیامک ، قربانی رو به سمت یه landing page ترغیب میکنن.

اگه دستگاه مورد نظر IOS باشه ، قربانی برای حملات فیشینگ که اعتبارنامه هاش به سرقت میبره هدایت میشه. اما اگه دستگاه اندرویدی باشه ، قربانی به سمت دانلود APK مخرب هدایت میشه.

بعد از اینکه قربانی برنامه مخرب رو نصب کرد ، برنامه دنبال آدرس آی پی gateway میگرده تا بتونه روتر رو شناسایی کنه. بعد از شناسایی ، برای بدست آوردن مدل روتر ،از صفحه مدیریت وب روتر استفاده میکنه.در کمپین اخیرشون اغلب دنبال روترهایی بودن که در کره جنوبی استفاه میشن.

بعد از شناسایی و بدست آوردن روتر مورد نظر ، DNS changer به یک حساب vk.com متصل میشه ، تا مقصد بعدی رو بدست بیاره. در این آدرس لیست DNSهای مخرب وجود داره.

در نهایت بسته به مدل دستگاه ، این DNSهای مخرب رو در تنظیمات DNS روتر وارد میکنه. برای ورود به روتر هم از پسوردهای پیش فرض مانند admin:admin استفاده میکنه.

با این تنظیمات مهاجمین میتونن همه ارتباطات دستگاههایی که با این روتر در ارتباط هستن رو کنترل کنن. مثلا میتونن به سایتهای مخرب هدایت بشن و طعمه فیشینگ یا نصب بدافزار بشن یا میتونن در بروزرسانی محصولات امنیتی دستگاه های متصل، اختلال ایجاد کنن.

علاوه بر موارد بالا ، مهاجمین و قربانی ها با قرار دادن دستگاههای اندرویدی آلوده در مراکز عمومی ، مانند کافه ها ، ترمینالها ، کتابخونه ها و … باعث آلوده شدن روترها میشن و در نتیجه افرادی که به این روترها وصل میشن هم آلوده شده و بدین صورت بدافزار بدون کنترل و بصورت گسترده منتشر میشه.

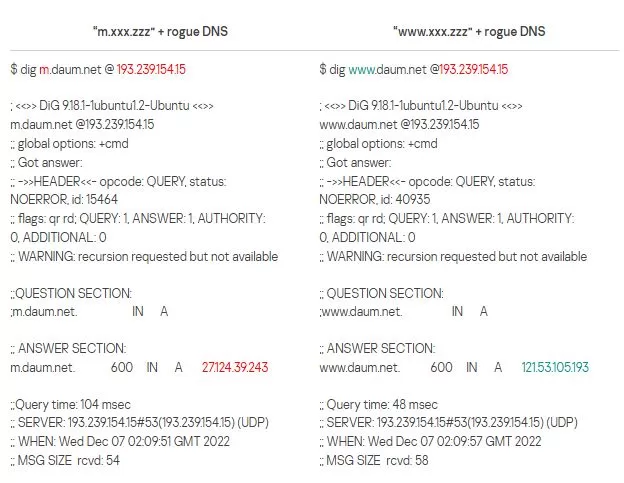

محققا همچنین تو گزارش اعلام کردن که سرور DNS مورد استفاده توسط Roaming Mantis تنها در صورت دسترسی از یک دستگاه تلفن همراه، دامنه های خاص رو به landing page های خاص resolves میکنه، که احتمالاً تاکتیکی برای پنهان شدن از دید محققان امنیتی هستش.

هدف این کمپین همانطور که در بالا هم گفته شد ، کره جنوبی بوده اما مهاجمین حملاتی رو هم در فرانسه، ژاپن، آلمان، ایالات متحده، تایوان، ترکیه و … انجام دادن.

لیست روترهای تحت تاثیر این کمپین :

| title.n704v3 title.n704v5 title.t5004 title.t5008 title.a1004 title.a2003nm title.a2004sr title.a5004nm title.a604sky title.n2pi title.n604pi title.a2004m title.a3004nm title.a7ns title.a8txr title.ew302nr title.n602e title.t16000 title.a3003ns title.a6004nm title.n1e title.n3i title.n6 title.a2004ns title.n1pi title.a2004r title.n604r title.a2004 title.a704nb title.a604v title.n6004r title.n604p title.t3004 title.n5 title.n904 title.a5004ns title.n8004r title.n604vlg |

title.q504 title.a604 title.v308 title.a3004d title.n104p title.g104i ipTIME N3-i ipTIME N604plus-i EFM Networks ipTIME N604plus-i EFM Networks – ipTIME Q104 EFM Networks ipTIME Q104 EFM Networks – ipTIME Q204 EFM Networks ipTIME Q204 EFM Networks ipTIME V108 EFM Networks ipTIME Q604 EFM Networks ipTIME Q604 PINKMOD EFM Networks ipTIME N104R EFM Networks ipTIME N604R EFM Networks ipTIME Q504 EFM Networks ipTIME N5 EFM Networks ipTIME N604V EFM Networks ipTIME N104T EFM Networks – ipTIME G301 title.n704bcm title.a8004t title.a2004sr title.n804r title.n104e title.n104pk title.a1004ns title.a604m title.n104pi title.a2008 title.ax2004b title.n104q title.n604e title.n704e |

title.n704bcm title.n600 title.n102e title.n702r title.a8004i title.a2004nm title.t16000m title.a8004t title.a604r title.a9004x2 title.a3004t title.n804r title.n5i title.n704qc title.a8004nm title.a8004nb title.n604p title.a604gm title.a3004 title.a3008 title.n2v title.ax2004m title.v504 title.n1p title.n704bcm title.ew302 title.n104qi title.n104r title.n2p title.n608 title.q604 title.n104rsk title.n2e title.n604s title.n604t title.n702bcm title.n804 title.n3 |

لیست هش های (sha256) Wroba.o :

- 520A9CFD38933A632741A9A89A599930412D9F893185F78740CF6D46DBA21455

- 6826475F9F9F780B24B6CBE01CA48DB491E124938523508EB52BBFEE5072A561

- BD3EAD7A492F319CFA61B854F2F5D7217B02DD9F71A8833C49BB5873D6AF69F1

- 89E593DC246CB0B4EF8DECF59C3260697677E703D609A24807CB6EA58C0DEDA4

- 6257DA70CB01826A6CE575E23CD2E42A0DBDC742F9B529F06FA9A13224701823

- 780992147FD4B8FD5C780F4FE1A5237A1729C61EC99DDA010FE9313BB5EF5BAC

لیست دامنه های landing pages :

|

|

لیست DNSهای مخرب :

- 193.239.154[.]15

- 193.239.154[.]16

- 193.239.154[.]17

- 193.239.154[.]18

- 193.239.154[.]22

لیست C2ها :

- 91.204.227[.]32

- 91.204.227[.]33

- 92.204.255[.]173

- 91.204.227[.]39

- 118.160.36[.]14

- 198.144.149[.]131