کمپانی F5 یه هشدار امنیتی در محصول BIG-IP منتشر کرده که با این آسیب پذیری یک مهاجم تأیید نشده با دسترسی شبکه به سیستم BIG-IP از طریق پورت مدیریت و/یا آدرسهای IP اجازه اجرای دستورات سیستمی ، دستکاری فایل و یا غیرفعال کردن سرویس رو داره.

این آسیب پذیری دارای شناسه CVE-2022-1388 و شدت CVSS 9.8 هستش و بحرانی محسوب میشه. اکسپلویت این آسیب پذیری منجر به تصاحب کامل دستگاه میشه.

این آسیب پذیری در مولفه iControl REST هستش و در صورتیکه مهاجم یک درخواست مبهم ارسال کنه ، احراز هویت این مولفه رو دوز میزنه .

با توجه به شدت آسیب پذیری و گستره استفاده از BIG-IP در دنیا ، CISA هم هشداری رو صادر کرده.

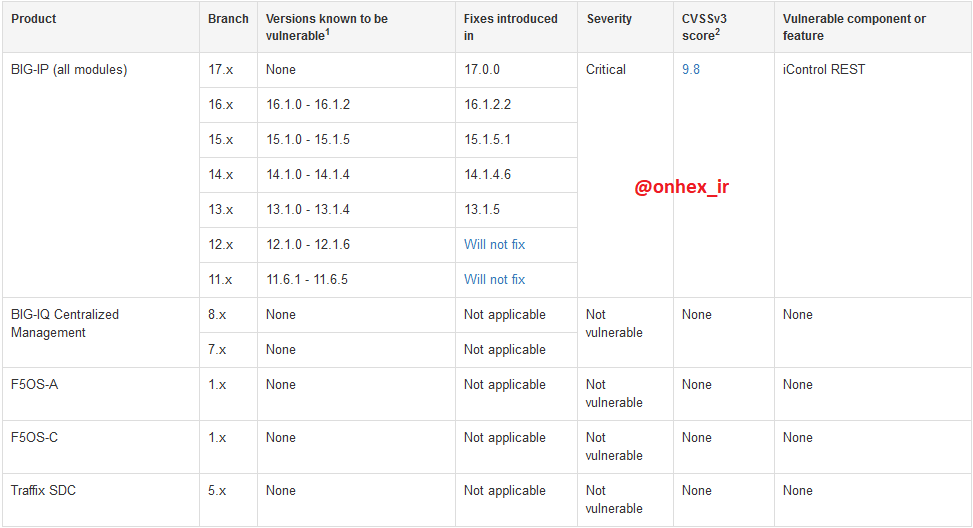

لیست محصولات آسیب پذیر در زیر ارائه شده :

- BIG-IP versions 16.1.0 to 16.1.2

- BIG-IP versions 15.1.0 to 15.1.5

- BIG-IP versions 14.1.0 to 14.1.4

- BIG-IP versions 13.1.0 to 13.1.4

- BIG-IP versions 12.1.0 to 12.1.6

- BIG-IP versions 11.6.1 to 11.6.5

کمپانی F5 در نسخه های 17.0.0، v16.1.2.2، v15.1.5.1، v14.1.4.6 و v13.1.5 پچ هایی رو ارائه کرده . البته در زمان نگارش این مطلب نسخه های 12.x و 11.x هنوز پچی براشون ارائه نشده بود.

همچنین طبق هشداری که F5 منتشر کرده ،محصولات BIG-IQ Centralized Management ، F5OS-A ، F5OS-C و Traffic SDC تحت تاثیر این آسیب پذیری نیستند.

همچنین F5 اقدامات کاهشی رو برای کسایی که نمیتونن محصولاتشون رو بروزرسانی کنن ارائه کرده :

- تمام دسترسی ها به رابط iControl REST سیستم BIG-IP رو به آدرس های IP خودش مسدود کنید

- دسترسی را فقط به کاربران و دستگاه های مورد اعتماد از طریق رابط مدیریت محدود کنید

- پیکربندی httpd BIG-IP را تغییر بدید.

با جستجویی که در شودان انجام دادیم حدود 15,889 دستگاه F5 BIG-IP در اینترنت قابل دسترس هستن که بیشتر اونا در آمریکا ، چین ، هند ، استرالیا و ژاپن هستن.

با توجه به این که این دستگاه اغلب در سازمانها بکار میره ، عوامل تهدید با استفاده از این نتایج و این آسیب پذیری امکان دسترسی اولیه به اون سازمان رو دارن.

بروزرسانی:

کد PoC این آسیب پذیری :

تمپلیت Nuclei برای شناسایی این آسیب پذیری از MrCl0wnLab

تمپلیت Nuclei برای شناسایی این آسیب پذیری از numanturle

اسکریپت Bash برای چک کردن هاست های حاوی این آسیب پذیری از jheeree