آسیب پذیری بحرانی با شناسه CVE-2022-47966 در چندین محصول Zoho ManageEngine در نوامبر 2022، کشف و گزارش شده.

این آسیب پذیری به یه مهاجم بدون احراز هویت امکان اجرای کد دلخواه رو میده و به دلیل استفاده از وابستگی شخص ثالت و منسوخ شده، Apache Santuario رخ میده.

نسخه های تحت تاثیر و اصلاح شده در جدول زیر قابل دسترس هستش . اگه محصولی ویژگی SAML single-sign-on رو فعال داشته باشه یا قبلا فعال کرده باشه ، قابل اکسپلویت هستش.

| محصول آسیب پذیر | نسخه تحت تاثیر | نسخه اصلاح شده | تاریخ انتشار نسخه (میلادی) | تاریخ انتشار نسخه (شمسی) |

| Access Manager Plus* | 4307>= | 4308 | 7/11/2022 | 16 آبان 1401 |

| Active Directory 360** | 4309>= | 4310 | 28/10/2022 | 6 آبان 1401 |

| ADAudit Plus** | 7080>= | 7081 | 28/10/2022 | 6 آبان 1401 |

| ADManager Plus** | 7161>= | 7162 | 28/10/2022 | 6 آبان 1401 |

| ADSelfService Plus** | 6210>= | 6211 | 28/10/2022 | 6 آبان 1401 |

| Analytics Plus* | 5140>= | 5150 | 7/11/2022 | 16 آبان 1401 |

| Application Control Plus* | 10.1.2220.17>= | 10.1.2220.18 | 28/10/2022 | 6 آبان 1401 |

| Asset Explorer** | 6982>= | 6983 | 27/10/2022 | 5 آبان 1401 |

| Browser Security Plus* | 11.1.2238.5>= | 11.1.2238.6 | 28/10/2022 | 6 آبان 1401 |

| Device Control Plus* | 10.1.2220.17>= | 10.1.2220.18 | 28/10/2022 | 6 آبان 1401 |

| Endpoint Central* | 10.1.2228.10>= | 10.1.2228.11 | 28/10/2022 | 6 آبان 1401 |

| Endpoint Central MSP* | 10.1.2228.10>= | 10.1.2228.11 | 28/10/2022 | 6 آبان 1401 |

| Endpoint DLP* | 10.1.2137.5>= | 10.1.2137.6 | 28/10/2022 | 6 آبان 1401 |

| Key Manager Plus* | 6400>= | 6401 | 27/10/2022 | 5 آبان 1401 |

| OS Deployer* | 1.1.2243.0>= | 1.1.2243.1 | 28/10/2022 | 6 آبان 1401 |

| PAM 360* | 5712>= | 5713 | 7/11/2022 | 16 آبان 1401 |

| Password Manager Pro* | 12123>= | 12124 | 7/11/2022 | 16 آبان 1401 |

| Patch Manager Plus* | 10.1.2220.17>= | 10.1.2220.18 | 28/10/2022 | 6 آبان 1401 |

| Remote Access Plus* | 10.1.2228.10>= | 10.1.2228.11 | 28/10/2022 | 6 آبان 1401 |

| Remote Monitoring and Management (RMM)* | 10.1.40>= | 10.1.41 | 29/10/2022 | 7 آبان 1401 |

| ServiceDesk Plus** | 14003>= | 14004 | 27/10/2022 | 5 آبان 1401 |

| ServiceDesk Plus MSP** | 13000>= | 13001 | 27/10/2022 | 5 آبان 1401 |

| SupportCenter Plus** | 11017 to 11025 | 11026 | 28/10/2022 | 6 آبان 1401 |

| Vulnerability Manager Plus* | 10.1.2220.17>= | 10.1.2220.18 | 28/10/2022 | 6 آبان 1401 |

موارد (*) : در صورتی تحت تاثیر آسیب پذیری است که ویژگی SAML-based SSO فعال و در حال استفاده است.

موارد (**) : در صورتی تحت تاثیر آسیب پذیری است که ویژگی SAML-based SSO قبلا یکبار فعال شده باشه. مهم نیست که الان فعال هست یا نه.

POC تا آخر هفته !

محققای Horizon3 اعلام کردن تا پایان این هفته یه PoC و یه رایتآپ در خصوص این آسیب پذیری منتشر میکنن. با توجه به اینکه، گویا اکسپلویت این آسیب پذیری ساده هستش ، احتمال اینکه این آسیب پذیری تحت حملات spray and pray قرار بگیره زیاد هستش.

در این حملات ، تعداد زیادی از محصولات اغلب با PoC بررسی میشن ، در صورتیکه آسیب پذیر باشن ، حمله اصلی روشون انجام میشه.

مهاجم با استفاده از این آسیب پذیری ، امتیاز SYSTEM رو هم داره و احتمالا میتونه اعتبارنامه های LSASS رو استخراج کنه و در ادامه به حرکت جانبی در شبکه قربانی بپردازه.

با توجه به اینکه این آسیب پذیری دو ماه پیش اصلاح شده ، همچنان شرکتها و سازمانهایی هستن که هنوز اصلاحیه رو انجام ندادن و در معرض خطر هستن. توصیه شده اصلاحیه رو بدون در نظر گرفتن اینکه SAML-based SSO قبلا فعال بوده یا نبوده ، برای همه نسخه های تحت تاثیر اعمال کنید.

ZOHO اعلام کرده در حدود 280 هزار سازمان در 190 کشور مختلف از محصولات ManageEngine استفاده میکنن.

برای این منظور محققای Horizon3 یسری IOC هم منتشر کردن :

IOCهایی که منتشر کردن برای ServiceDesk Plus, Endpoint Central هستش اما تقریبا تو همه محصولات قابل استفاده هستش.

- وارد فولدر logs بشید. این فولدر در مسیر نصب محصول هستش. برای مثال :

|

1 |

C:\Program Files\ManageEngine\ServiceDesk\logs |

- در داخل این فولدر یسری فایل لاگ هست با نامهایی مانند serverout0, serverout1 . البته بسته به محصول و … ممکنه متفاوت باشه.

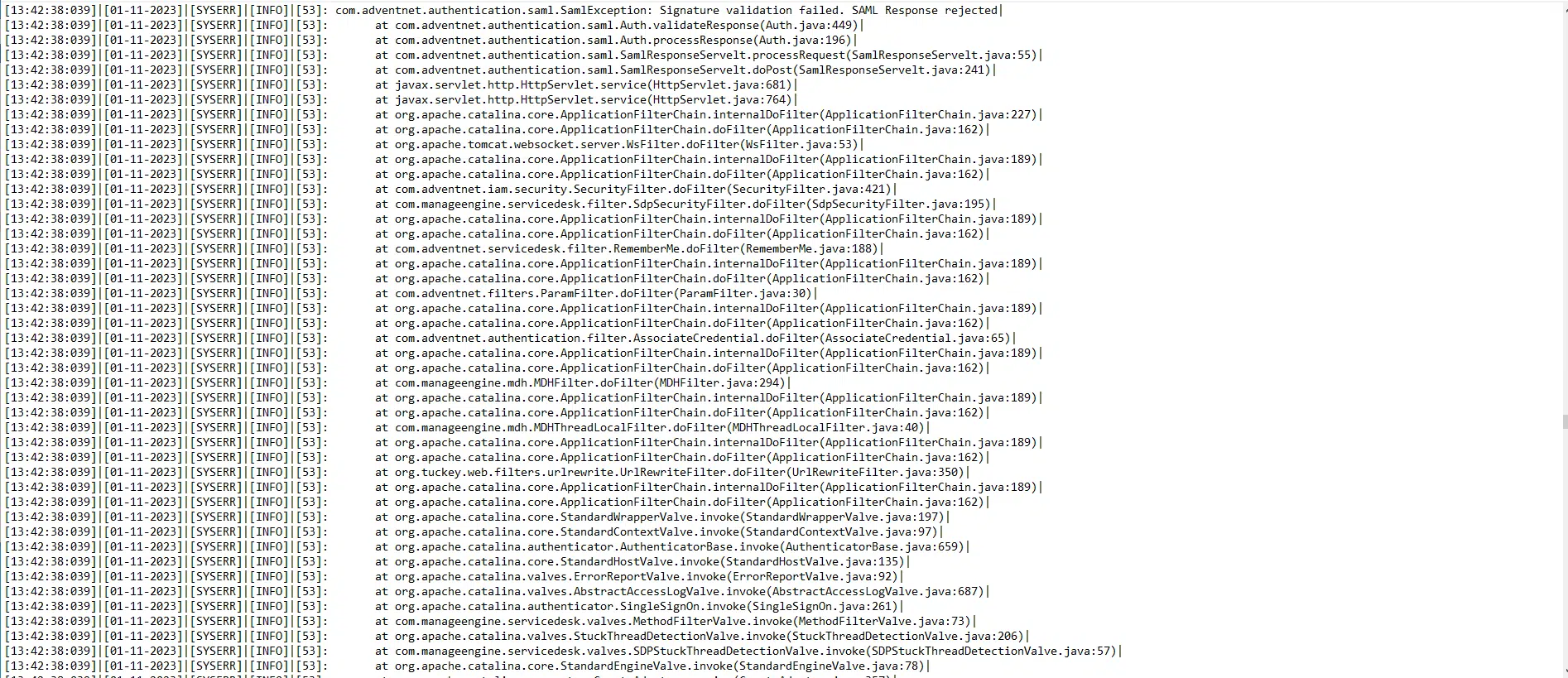

- داخل فایلهای لاگ ، عباراتی مانند زیر رو جستجو کنید:

|

1 |

[09:37:00:053]|[01-12-2023]|[SYSERR]|[INFO]|[59]: com.adventnet.authentication.saml.SamlException: Signature validation failed. SAML Response rejected |

برای اینکه مهاجم بتونه آسیب پذیری رو اکسپلویت کنه باید درخواست مخرب SAML با امضای نامعتبر ایجاد کنه. بنابراین بررسی این مورد میتونه کمک کنه تا حملات رو شناسایی کنید.

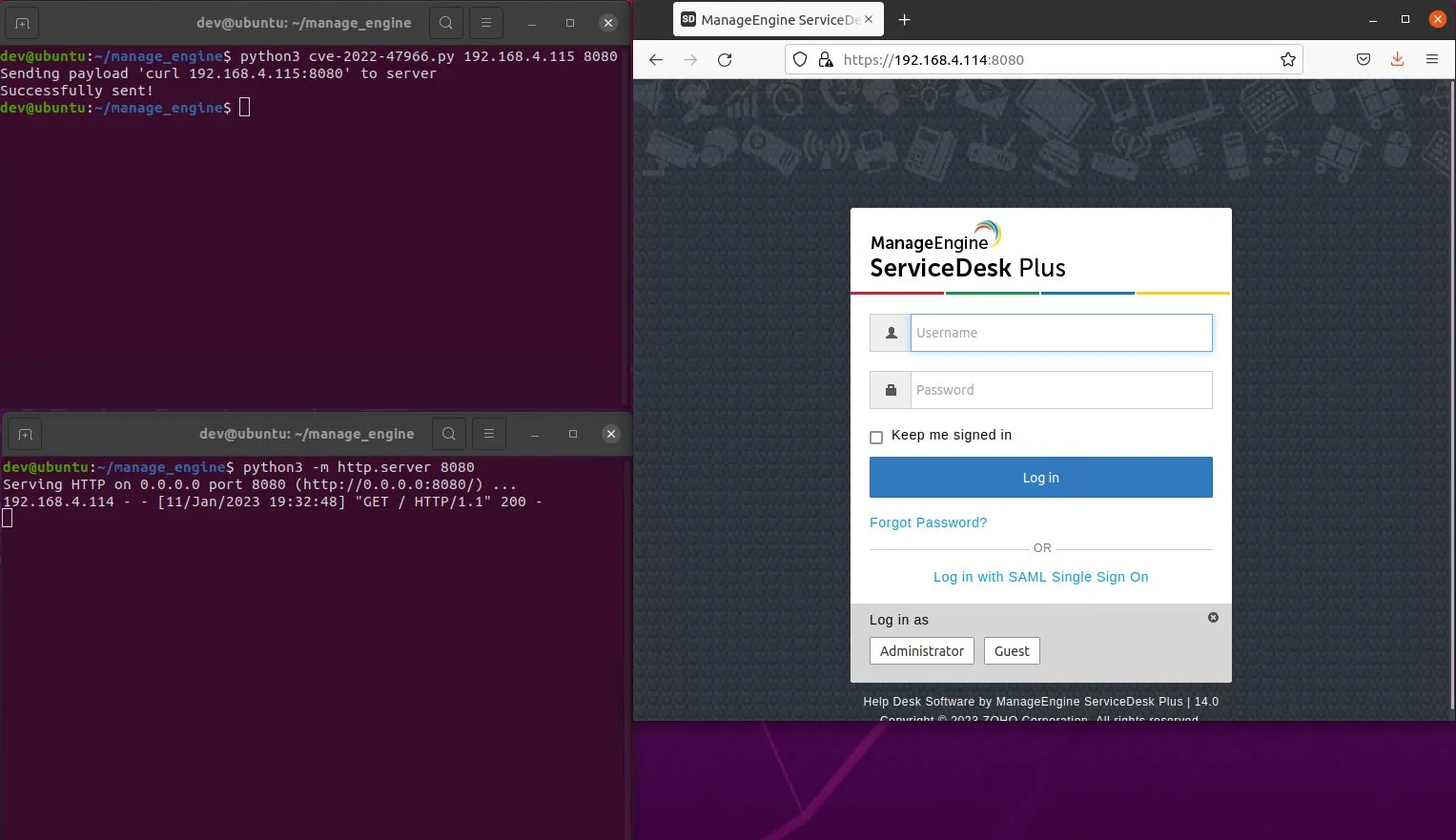

محققای Horizon3 یه اسکرین شات هم از اکسپلویت خودشون روی ManageEngine ServiceDesk Plus منتشر کردن.

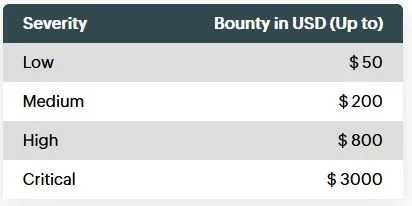

برنامه باگ بانتی ZOHO:

با توجه به آسیب پذیری های اخیری که در محصولات این شرکت هندی کشف و گزارش شده ، در صورتیکه تمایل داشته باشید میتونید در برنامه باگ بانتی این شرکت ، مشارکت کنید.

برنامه و قوانین کلی از این لینک قابل دسترس هستش و اسکوپ هم موارد زیر هستش:

- همه محصولات لیست شده در سایت zoho

- همه محصولات لیست شده در سایت manageengine به استثنای SupportCenter Plus

- سایت Site24x7

- سایت Qntrl

- سایت TrainerCentral

- همه Assetهای متعلق به Zoho Corporation

میزان بانتی هم که میدن ، طبق جدول زیر هستش:

تحلیل فنی و POC :

بالاخره محققین horizon3 تحلیل فنی و PoC این آسیب پذیری رو منتشر کردن. برای دسترسی به تحلیل عمیق میتونید اینجا رو ببینید. برای دسترسی به PoC هم میتونید اینجا رو ببینید.

در صورتیکه علاقمند به کار روی توسعه اکسپلویت برای این آسیب پذیری هستید ، فایلهای مرتبط با Patch Analysis برنامه ManageEngine ServiceDesk Plus برای بیلدنامبر 14003 و 14004 داخل کانالمون قرار دادیم که میتونید از اینجا بهشون دسترسی داشته باشید.

[بروزرسانی 30 دی 1400 : اضافه شدن POC و تحلیل فنی و فایلها به انتهای پست]