در حومه شمال شرقی مسکو ، منطقه ای که در اون پیتر کبیر نیروهاش رو آموزش میداد، یه ساختمون 6 طبقه هستش که روش نوشته مرکز کسب و کار اما داخلش نسل جدید روسی در حال انجام عملیات های نظامی سایبری هستن.

مهندسین نرم افزار پشت این سیستمها کارمندان NTC Vulkan هستن. در ظاهر مشاور امنیت هستن اما در حقیقت نیروهای سایبری برای عملیات سایبری پوتین هستن.

اسناد افشاء شده که با عنوان Vulkan files منتشر شدن، نشون میده که چطوری مهندسین Vulkan برای سازمانهای نظامی و اطلاعاتی روسیه از طریق پشتیبانی عملیات هک ، آموزش عوامل قبل از حمله به زیرساختهای حیاتی، انتشار اطلاعات نادرست و کنترل بخش های اینترنت فعالیت دارن.

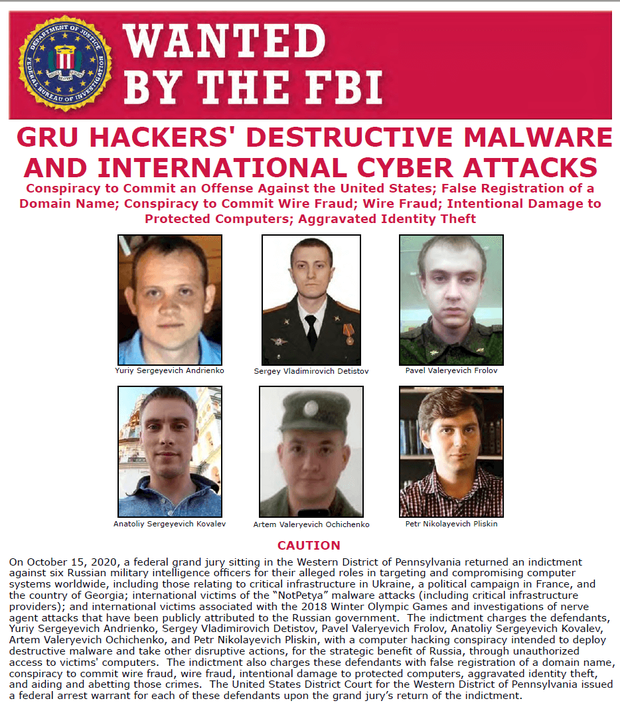

فعالیت این شرکت با سرویس امنیتی فدرال یا FSB ، آژانس جاسوسی داخلی ، بخش های عملیاتی و اطلاعاتی نیروهای مسلح معروف به GOU و GRU و SVR و سازمان اطلاعات خارجی روسیه مرتبط هستش.

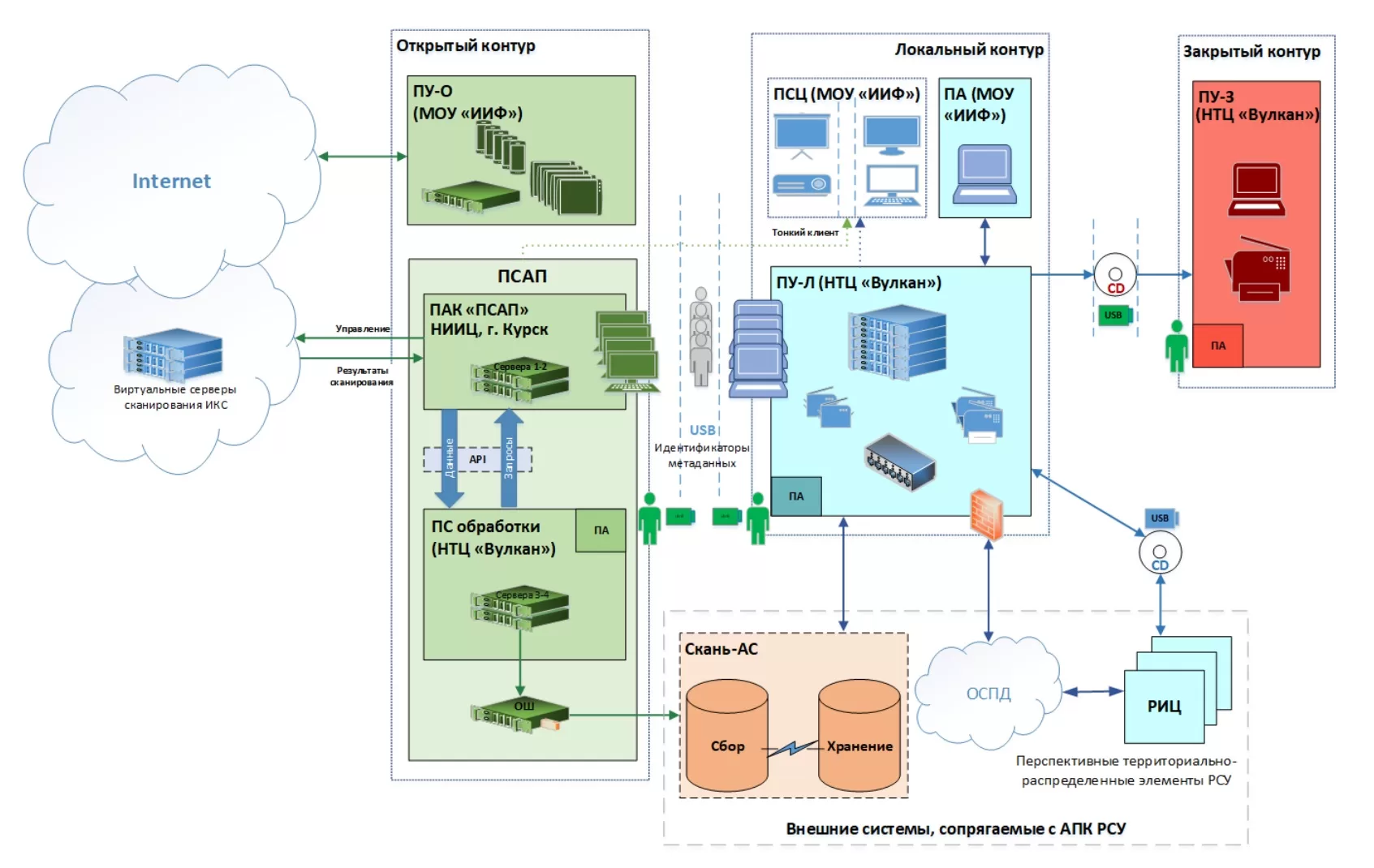

دیاگرام زیر یه سیستم شناسایی Vulkan (Vulkan hacking reconnaissance system) که با نام Scan شناخته میشه و از سال 2018 در حال توسعه هستش رو نشون میده. این ابزار اینترنت رو برای آسیب پذیری های مختلف اسکن میکنه و اونارو برای حملات بعدی ذخیره میکنه. ابزار امکان حمله سریع رو مهیا می سازه.

یکی از اسناد دیگه یه ابزار هک Vulkan مرتبط با گروه Sandworm افشاء میکنه، گروهی که آمریکا اعلام کرده دو بار باعث قطعی برق در اوکراین شده، المپیک در کره جنوبی رو مختل کرده و بدافزار NotPetya که مخرب ترین بدافزار اقتصادی تاریخ هستش رو توسعه داده.

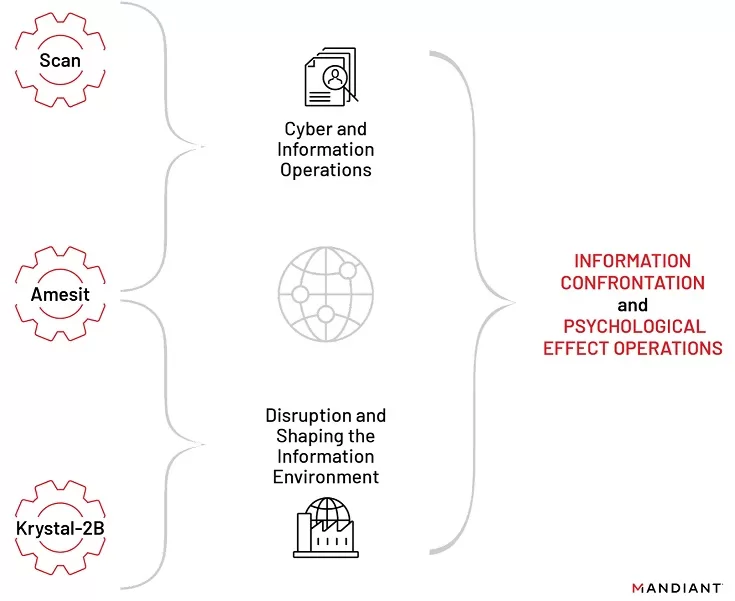

اسناد یه ابزار دیگه بنام Amezit یا Amesit رو افشاء میکنن که برای نظارت و کنترل اینترنت در مناطق تحت فرمان روسیه بکار میره. این ابزار همچنین اطلاعات نادرست از طریق پروفایلهای جعلی رسانه های اجتماعی فراهم میکنه و بطور کلی امکان دستکاری افکار عمومی رو فراهم میکنه.

ابزار بعدی یه ابزاری بنام Crystal-2V هستش که یه برنامه آموزشی برای عملیات سایبری و روش های مورد نیاز برای از بین بردن زیرساخت های ریلی ، هوایی و دریایی و … هستش. این فایل با طبقه بندی فوق سری برچسب خورده.

فایلهای Vulkan توسط یه افشاگر ناشناس که مخالف جنگ روسیه با اوکراین بوده منتشر شده و مربوط به سالهای 2016 تا 2021 هستش. چند روز بعد از حمله روسیه به اوکراین در فوریه سال گذشته، منبع افشاء به روزنامه آلمانی Süddeutsche Zeitung مراجعه کرده و گفته که GRU و FSB پشت Vulkan پنهان شدن.

منبع افشاء بعدا ، این اسناد رو با یه استارت آپ تحقیقاتی مستقر در مونیخ به نام Paper Trail Media به اشتراک گذاشته و برای چندین ماه روزنامه نگاران از 11 رسانه از جمله گاردین ، واشنگتن پست ، لوموند و شرکت امنیتی Mandiant ،در قالب کنسرسیومی به رهبری Paper Trail Media و Der Spiegel روشون کار کردن. 5 سازمان اطلاعات غربی اعلام کردن که این اسناد به نظر معتبر هستن.

نشت حاوی ایمیلها ، داکیومنتهای داخلی ، طرح های پروژه ها ، بودجه و قراردادها هستش. مشخص نیست که ابزارهایی که توسط Vulkan توسعه داده شدن، فقط روی اوکراین استفاده شدن یا جاهایه دیگه.

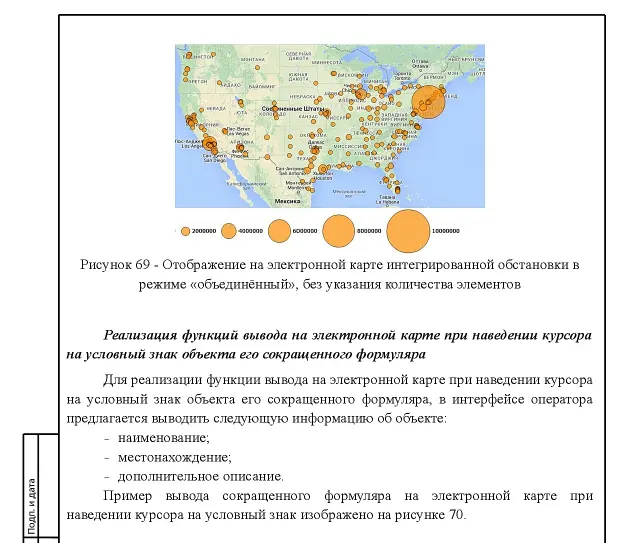

برخی اسناد حاوی نمونه هایی از اهداف بالقوه هستن. مثلا در یه نمونه ، نقشه ای از برخی از نقاط در آمریکا مشخص شده یا یه نمونه حاوی جزییاتی از نیروگاه هسته ای سوئیس هستش.

در یکی از اسناد ،مهندسین به روسیه توصیه میکنن که با استفاده از ابزارهای هک منتشر شده از آمریکا در سال 2016 ، به توانایی های سایبری خودش اضافه کنه.

john Hultquist محقق Mandiant که در این کنسرسیوم حضور داشته گفته که این اسناد نشون میدن که روسیه حمله به زیرساختهای حیاتی غیرنظامی و دستکاری شبکه های اجتماعی رو یه ماموریت میدونه که اساسا حمله به اراده دشمن برای مبارزه هستش.

Vulkan چیه؟

مدیر اجرایی Vulkan ، آقای Anton Markov هستن. ایشون بهمراه Alexander Irzhavsky در سال 2010 شرکت Vulkan رو تاسیس کرد. هر دو فارغ التحصیل آکادمی نظامی سن پترزبورگ هستن و در گذشته در ارتش خدمت میکردن و به ترتیب درجه کاپیتان و سرگرد داشتن.

این شرکت در مجتمع نظامی–صنعتی روسیه هستش. بخشی که شامل سازمانهای جاسوسی ، شرکتهای تجاری و موسسات عالی هستش. متخصصینی مانند برنامه نویسان و مهندسین به بخش های مختلف میرن و بازیگران دولت به شدت به تخصص بخش خصوصی نیاز دارن.

Vulkan زمانی تاسیس شد که روسیه به سرعت در حال گسترش قابلیت های سایبری خود بود و رهبری امور سایبری دست FSB بود. این شرکت در سال 2011 مجوزهای دولتی برای کار روی پروژه های نظامی طبقه بندی شده و سری رو دریافت کرد. این شرکت یه شرکت با اندازه متوسط هستش که 120 کارمند داره که تقریبا 60 نفرشون توسعه دهنده نرم افزار هستن. مشخص نیست چند تا پیمانکار بدین شکل در روسیه فعالیت دارن اما براساس برخی گزارشها ،تعداشون بیشتر از ده تا نیست.

فرهنگ Vulkan بیشتر از نوع سیلسکون ولی هستش تا یه آژانس جاسوسی. تیم فوتبال دارن، ایمیلهای انگیزشی با نکاتی از تناسب اندام ارسال میکنن و جشن تولد برای کارمندان برگزار میکنن. در یه ویدیویی یه شعار هم از این شرکت قابل مشاهده هستش که نوشته : دنیا را به مکانی بهتر تبدیل کن.

این شرکت میگه در امنیت سایبری تخصص داره و مشتریاش شرکتهای بزرگ دولتی روسی مانند Sberbank ، شرکت هواپیمایی Aeroflot و راه آهن روسیه، هستن. علاوه بر نیروی متخصص ، دستمزدهای بالایی هم دارن. اغلب کارکنان، فارغ التحصیلان دانشگاه فنی دولتی Bauman مسکو هستن که سابقه طولانی در معرفی افراد به وزارت دفاع داره. گردش کار روی اصول محرمانه بودن هستش و به افراد گفته نمیشه بخشهای دیگه رو چه پروژه ای کار میکنن.

سیستمی با اهداف تهاجمی:

Sandworm یه واحد ویژه در مرکز اصلی فناوری های ویژه GRU هستش که با شماره واحد 74455 شناخته میشه. این شماره بعنوان یه طرف تایید در یه سند فنی از اسناد افشاء شده وجود داره. یه پروتکل تبادل داده بین یه دیتابیس حاوی ضعفهای نرم افزاری و سخت افزاری که از قبل وجود داره و سیستم جدیدی بنام Scan-Vکه برای ساخت اون به Vulkan سفارش داده شده.

گروههای هکری مانند Sandworm برای نفوذ ابتدا نقاط آسیب پذیر اهداف را شناسایی کرده و از این طریق وارد سیستم اونا میشن. این ابزار از این فرایند پشتیبانی میکنه و بصورت خودکار اهداف بالقوه در سراسر جهان رو با اسکن سرورها و دستگاههای شبکه شناسایی میکنه. بعدش این اطلاعات رو داخل یه دیتابیسی ذخیره میکنه و به هکرها ابزاری خودکار برای شناسایی اهداف میده. همچنین موجب سرعت در عملیات سایبری میشه.

پروژه Scan در مه 2018 ، اردیبهشت 97، توسط موسسه فیزیک مهندسی ، یه مرکز تحقیقاتی در مسکو که با GRU در ارتباطه، راه اندازی شد و تمام جزییات اون طبقه بندی شده بود. مشخص نیست که Sandworm کاربر مورد نظر این سیستم هستش یا نه اما در مه 2020، تیمی از Vulkan از یه مرکز نظامی در Khimki ، همون شهری که در حومه مسکو قرار داره و گروه هک در اون مستقر هستش، بازدید کرده تا این سیستم رو تست کنن.

اسناد افشاء شده حاوی کد مخرب یا بدافزار مورد استفاده در عملیات هک نیستن ، اما یه تحلیگر از گوگل گفته که گوگل، شرکت Vulkan به یه عملیاتی در سال 2012 مرتبط دونسته که در اون از یه بدافزاری بنام MiniDuke استفاده شده. SVR ، آژانس اطلاعات خارجی روسیه، از این بدافزار برای کمپین های فیشینگ استفاده کرده بود. در اسناد افشاء شده نشون میده که یه واحد مخفی از SVR بنام واحد 33949 با شرکت Vulkan برای کار روی پروژه های مختلف قرارداد بسته. در این قراردادها نام مشتری آسایشگاه و درمانخانه استفاده شده.

کنترل اینترنت ، نظارت و اطلاعات نادرست

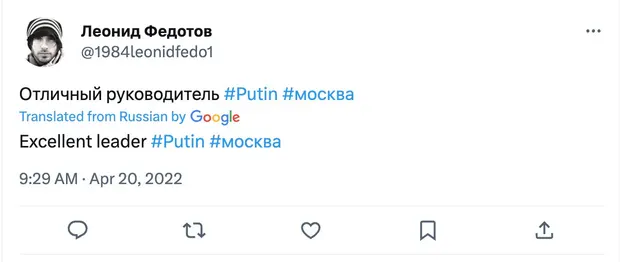

در سال 2018 تیمی از کارمندان Vulkan برای تست یه ابزار که امکان کنترل اینترنت و نظارت و اطلاعات نادرست فراهم میکرد ، به جنوب سفر کردن. این نشست در مرکز تحقیقات Rostov-on-Don Radio که مرتبط با FSB هستش انجام شده. این مرکز قراردادی رو با Vulkan برای توسعه ابزاری بنام Amezit که در اسناد به ارتش روسیه هم مرتبطه ، بسته.

شرکت Vulkan یه قرارداد اولیه در سال 2016 برای ساخت پروژه Amezit داشته . بر طبق اسناد افشاء شده بخش هایی از پروژه Amezit توسط مهندسین این شرکت تا سال 2021 بهبود داده شدن و برنامه هایی برای توسعه بیشتر در سال 2022 وجود داشته.

بخشی از Amezit در داخل روسیه هستش و به اپراتورها این امکان رو میده تا در صورتی که در یه منطقه ای از روسیه یا در یکی از کشورهای دیگه مانند اوکراین ناآرامی رخ داد بتونن ترافیک اینترنت رو hijack و کنترل کنن و از این طریق ترافیک سیاسی مضر رو حذف کنن.

در این اسناد افشاء شده در خصوص نحوه کار این ابزار توضیحاتی داده شده. ارتش نیاز به دسترسی به دستگاههای سخت افزاری مثله دکل های تلفن همراه و ارتباطات بی سیم داره. با این دسترسی میتونن ترافیک رو کنترل و رهگیری کنن. اونا میتونن از این طریق افراد که در حال وبگردی هستن رو شناسایی کنن، ببینن به چه چیز آنلاینی دسترسی دارن و اطلاعاتی که کاربران به اشتراک میزارن رو رهگیری کنن.

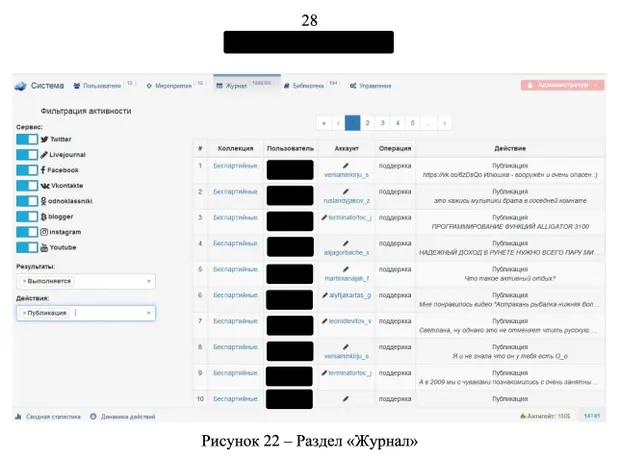

اسناد افشاء شده حاوی اسنادی هستن که به عملیات FSB برای نظارت بر شبکه های اجتماعی در مقیاس بزرگ برای شناسایی محتوای خصمانه با استفاده از تحلیل های معنایی اشاره میکنه.

یه منبع آشنا به Vulkan گفته که این شرکت یه ابزاری بنام Fraction برای جمع آوری انبوه داده ها برای FSB ایجاد کرده. کار این ابزار اینه که سایتهایی مانند فیسبوک رو به دنبال کلمات کلیدی میگرده تا چهره های مخالف رو از طریق داده های عمومی در دسترس، شناسایی کنه.

براساس اسناد ، کارمندان Vulkan بصورت مرتب با واحد سایبری FSB در مسکو ملاقات میکردن. این ساختمان در نزدیکی ساختمان Lubyanka و یه کتابفروشی بود. در اسناد این واحد رو به شوخی با عنوان عاشق کتاب معرفی کردن.

براساس اسناد فعالیت با پروفایلهای جعلی مرتبط با Vulkan تحت نام PRR انجام شده.

ابزارهای خودکار تبلیغات داخلی :

کرملین از طریق آژانس تحقیقات اینترنتی مستقر در سن پترزبورگ که توسط آمریکا تحریم شده، برای انتشار اخبار نادرست استفاده میکرد. میلیاردر معروف و طرفدار پوتین ، Yevgeny Prigozhin پشت این عملیات هستش. اسناد افشاء شده نشون میده که چطوری ارتش روسیه از یه پیمانکار خصوصی برای ساخت یه ابزار خودکار تبلیغات داخلی استفاده میکنه.

بخشی از پروژه Amezit با ایجاد پروفایلها از افراد واقعی در شبکه های اجتماعی ، به انتشار اطلاعات نادرست در مقیاس بزرگ استفاده شده. اسناد افشاء شده حاوی اسکرین شاتهایی از این پروفایلهای جعلی هستن که ارتش روسیه از سال 2014 تا اوایل سال جاری ازشون استفاده کرده از جمله تئوری توطئه علیه هیلاری کیلینتون و بمباران سوریه و جنگ اوکراین .

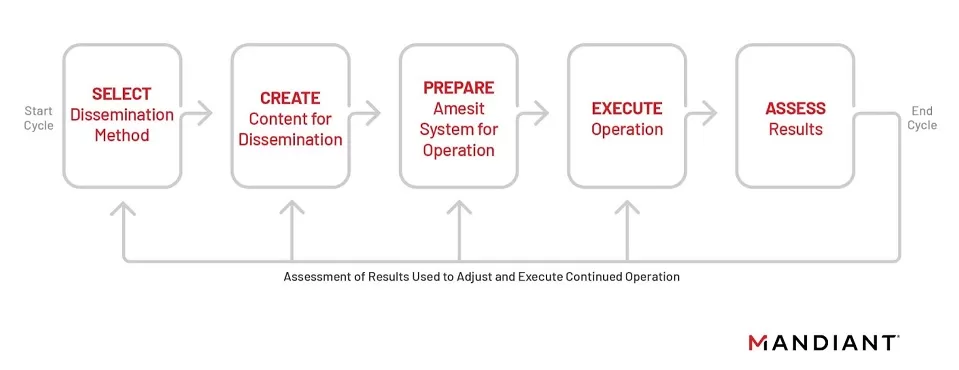

این ابزار چرخه حیات یه عملیات اطلاعاتی کامل یعنی نظارت بر چشم انداز رسانه، ایجاد محتوا برای ترویج یک روایت خاص، ایجاد و استفاده از ابزارهایی برای انتشار آن محتوا، و ارزیابی اثربخشی یک عملیات رو پشتیبانی میکنه.

این ابزار قابلیت شناسایی بهترین کانالهای ارتباطی برای هدف قرار دادن افراد مستعد رو در اختیار بازیگران قرار میده.

قابلیت جمع آوری و نظارت ، امکان رهگیری تبلیغ یه روایت یا موضوع رو در بخش های مختلف آنلاین از جمله پورتالهای خبری ، شبکه های اجتماعی ، انجمن ها و وبلاگها رو داره.

قابلیت ایجاد محتوا امکان ایجاد محتوا در قالب صوتی ، ویدیویی ، متنی و تصویری رو در اختیار بازیگران قرار میده.

ابزارهای انتشار هم قابلیت انتشار محتوا در شبکه های اجتماعی ، پیامک ها ، ایمیل ها و وبلاگ ها رو دارن.

یه اپراتور میتونه 100 پروفایل شبکه اجتماعی رو کنترل کنه.

یه پلتفرم آموزشی بنام Crystal-2V هم داشتن که کارش شبیه سازی عملیات هک روی خطوط راه آهن ، فرودگاهها ، ایستگاههای برق ، آب راهها ، بنادر و سیستم های کنترل صنعتی بوده و همزمان امکان استفاده توسط 30 کارآموز داشته. این ابزار تیم قرمز از Amesit برای رهگیری اثربخشی عملیات و شناسایی اهداف مورد علاقه روسیه استفاده میکرد.

برای سیستم های ریلی این ابزار امکان دستکاری سرعت قطار ، تغییر در مسیر قطارها، ایجاد موانع ترافیکی ، از کار انداختن واحدهای CHP با هدف ایجاد برخورد و تصادف داره.

برای سیستم های خط لوله ، امکان بستن دریچه ، خاموش کردن پمپ ، پر شدن بیش از حد مخازن ، ایجاد حفره و گرمای بیش از حد در پمپ ها داره.

Mandiant گفته اسناد توضیحات زیادی در خصوص نحوه استفاده از این تکنیکها در محیط های واقعی رو ندارن اما با حملات قبلی بازیگران روسی سازگار هستش.