محققای proofpoint یه گزارشی منتشر کردن در خصوص یه عامل تهدید که قبل حمله با گرفتن اسکرین شات از هدف ، بررسی میکنن که آیا ارزش حمله رو داره یا نه!

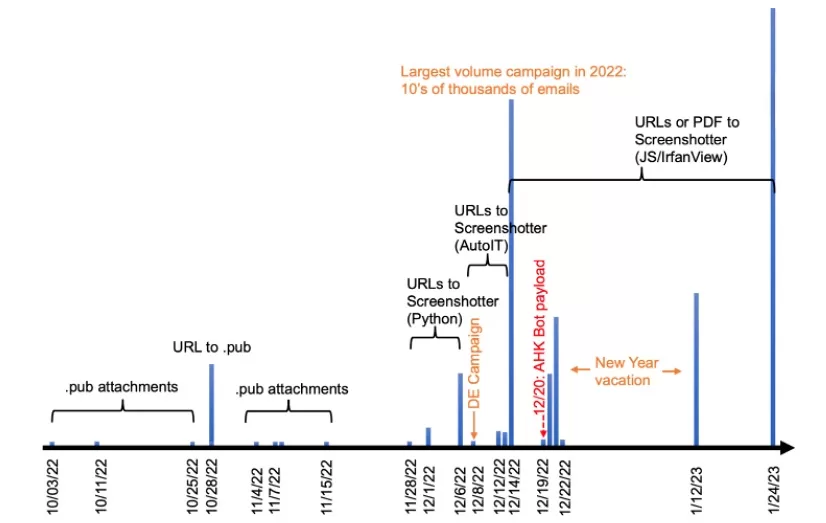

این بازیگر تهدید که TA886 نامیده میشه ، سازمانهایی رو در آلمان و آمریکا هدف قرار داده. تقریبا از اکتبر 2022 فعالیتش شروع کرده . انگیزه اصلیشون ، مالی هستش و همونطور که گفته شد ، قبل حمله یه ارزیابی از هدف میکنن.

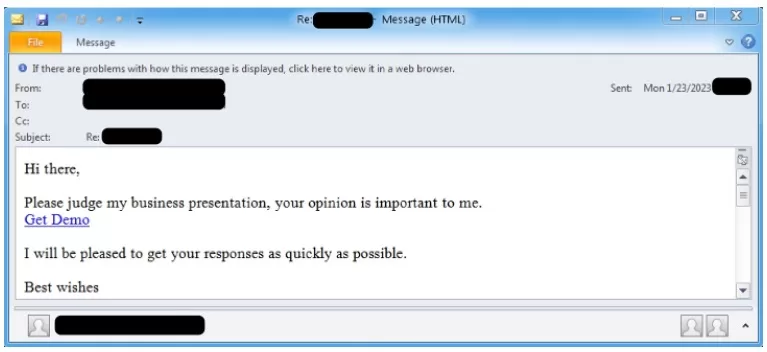

روش حمله اشون هم اینجوریه که یه ایمیل فیشینگ حاوی پیوست Microsoft Publisher با ماکرو مخرب یا لینک به فایل Microsoft Publisher مخرب یا PDFهای مخرب به قربانی ارسال میکنن.

این ایمیلها در دسامبر 2022 بصورت تصاعدی زیاد شده و در ژانویه هم ادامه داشته. ایمیلها بسته هدف ، به دو زبان انگلیسی و آلمانی ارسال شده.

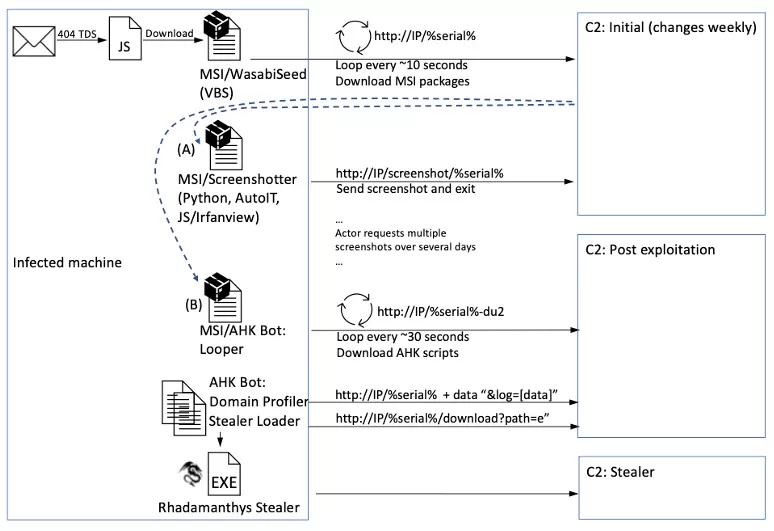

اگه قربانی روی لینک کلیک کنه یه فرایند چند مرحله اتفاق می افته و در نهایت بدافزار Screenshotter دانلود و اجرا میشه.

این برنامه یسری اسکرین شات در فرمت JPG میگیره و برای بررسی به عامل تهدید ارسال میکنه. مهاجمین این اسکرین شاتها رو بررسی میکنن و اگه نیاز باشه درخواست اسکرین شات بیشتر میکنن یا یسری اسکریپت رو روی سیستم هدف اجرا میکنن :

- یه اسکریپت که جزییات و اطلاعات مرتبط با اکتیودایرکتوری رو جمع آوری و به C2 ارسال میکنه.

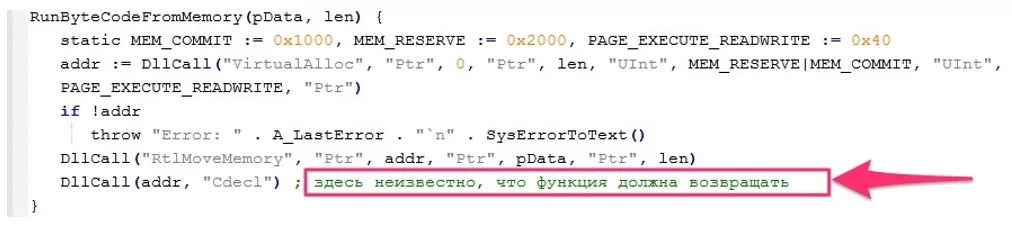

- بدافزار AHK Bot loader که یه بدافزار سارق اطلاعات رو در مموری لوود میکنه.

این بدافزار سارق اطلاعات ، Rhadamanthys هستش که از تابستون در انجمن های هک تبلیغ میشه. این بدافزار قابلیت سرقت اطلاعات کیف پولهای ارزهای دیجیتال ، اعتبارنامه ها و کوکی های ذخیره شده در مرورگرها و کلاینتهای FTP ، اکانتهای Steam و تلگرام و دیسکورد ، کلاینتهای ایمیل و تنظیمات VPNها و سرقت فایل رو هم داره.

محققای Proofpoint گفتن که حملات در یه روز کاری معمولی در منطقه زمانی UTC+2 یا UCT+3 انجام میشه. علاوه بر این ،از زبان روسی در کدها هم استفاده شده. بنابراین احتمال دادن که این گروه ، یه گروه روسی هستش.