Jon DiMaggio از Analyst1 یه گزارشی در خصوص یه فرد معروف در صنعت باج افزار بنام Bassterlord منتشر کرده، که در این پست در موردش میخونیم. گزارش فقط بصورت سوال و جوابی نیست و دیدگاههای نویسنده رو هم شامل میشه.

هشدار:

ارتباط با گروههای باج افزاری باید توسط افراد حرفه ای و آموزش دیده صورت بگیره. اگرچه ارتباط با مجرمین خوب به نظر میاد اما انجام این کار ، شما و کارفرمایانتون رو در معرض خطر بزرگی قرار میده. لطفا سعی نکنید مواردی که در این گزارش انجام شده رو تقلید کنید، مگه اینکه تجربه، دانش و مهارت لازم برای انجام چنین اقداماتی رو داشته باشید. به قول معروف این حرکات تو خونه انجام ندید.

پیشگفتار:

این داستان، داستان یه هکری هستش که با بدنامترین باج افزارهای دنیا همکاری داشته. مردی که در سنین جوانی وارد جرایم سایبری شده و توسط یه فرد مهم در جامعه باج افزارها آموزش داده شده.

داستان پیشرو، داستان عجیبی هستش و پیچ و خم های زیادی داری. بعضی قسمتها ممکن نارحت کننده باشه و برخی موارد به شما کمک میکنه تا آدم پشت جنایت رو درک کنید. مهمتر از اون درکی که به شما کمک میکنه تا فردی که داخل شبکه سازمانتون هست یا بدتر از اون،کسی که بعد از حمله باج افزاری برای پرداخت باج باهاش مذاکره میکنید.

این داستان مردیه که یه زمانی با من و شما فرقی نداشت ولی تصمیمات اشتباه و سختی های زندگی باعث شد که اون به این مسیر تاریک قدم برداره. این داستان Bassterlord هستش.

خلاصه:

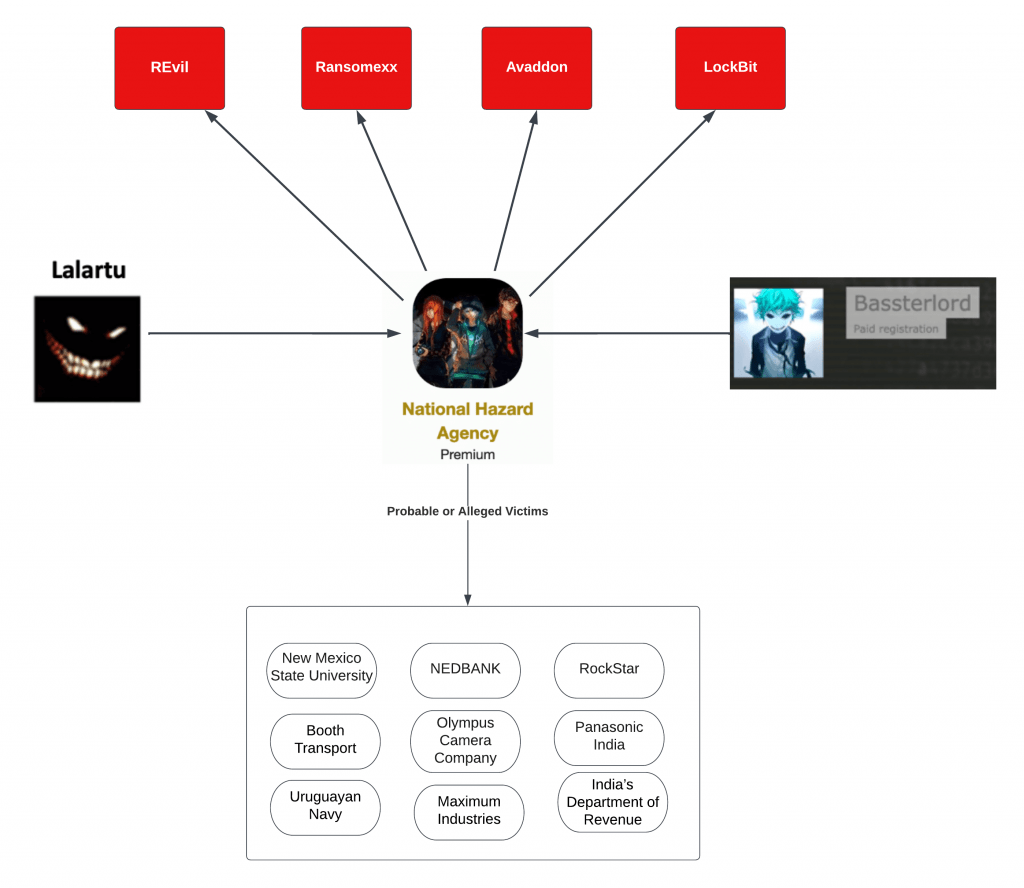

- Bassterlord یه شرکت وابسته (affiliate) (در این گزارش از کلمه وابسته استفاده کردیم.) باج افزاری هستش که در تیمی بعنوان National Hazard Agency فعالیت داره. در ابتدا تازه کار و عضوی از تیم بود اما با گذشت زمان رشد کرد و الان رهبر گروه هستش.

- Bassterlord با چهار باج افزار معروف همکاری داشته : REvil, RansomEXX, Avadon و LockBit

- Bassterlord یه مرد 27 سال قفقازی هستش که در لوهانسک اوکراین بدنیا اومده و زندگی میکنه و در انجمن های روسی با نامهای Fisheye, Bassterlord, Buster, و National Hazard Agency شناخته میشه.

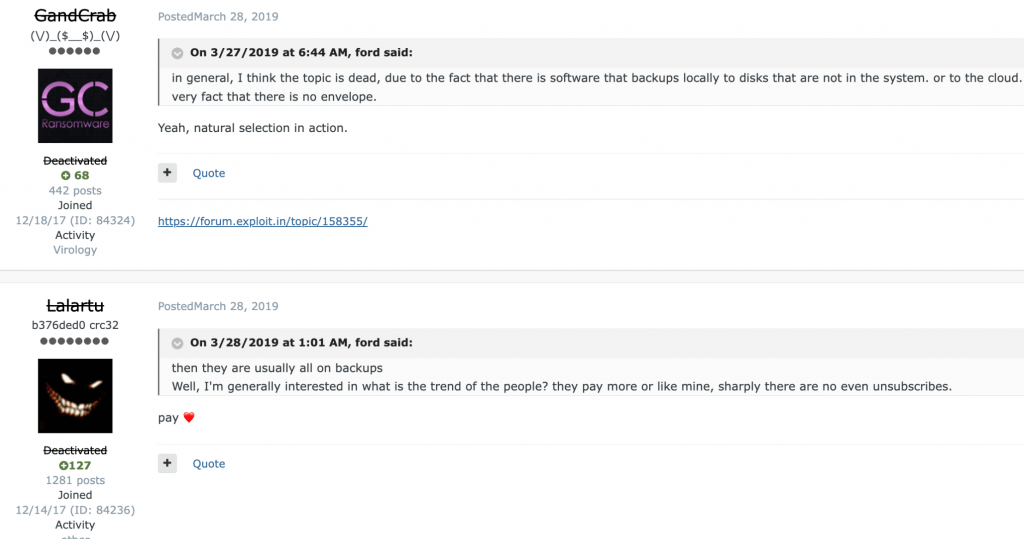

- Lalartu که با نام Sheriff هم شناخته میشه و یه فرد معروف در صنعت باج افزار که از سال 2019 در گروههای مختلفی مانند GandCrab و REvil و Conti و … فعالیت داشته، آموزگار Bassterlord بوده و اونو برای همکاری به REvil معرفی کرده.

- Bassterlord دو کتابچه آموزشی در خصوص باج افزار داره که یکیش رایگانه و یکی رو بصورت محدود و با قیمت 10 هزار دلار فروخته. همچنین هکرها رو برای انجام حملات هکری آموزش داده.

- Prodaft کتابچه دوم رو بدست آورده و میخواد از اون طریق Bassterlord رو Dox (داکسینگ، عمل تحقیق و نشر دادن عمومی اطلاعات شخصی یا اطلاعات شناسایی کننده دربارهٔ یک فرد یا سازمان است که بر مبنای اینترنت انجام میگیرد.) کنه و هویتش رو افشاء کنه.

- Bassterlord علاوه بر فعالیت باج افزاری، access broker (هک سازمان و فروش دسترسی اون به بقیه هکرها) هم هستش.

- Bassterlord پشت چندین حمله باج افزاری از جمله نیروی دریایی اروگوئه و اداره درآمد هند و با برخی حملات مانند حمله به Maximum Industries که یه پیمانکار SpaceX هستش مرتبطه.

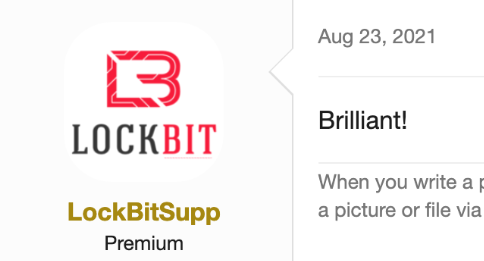

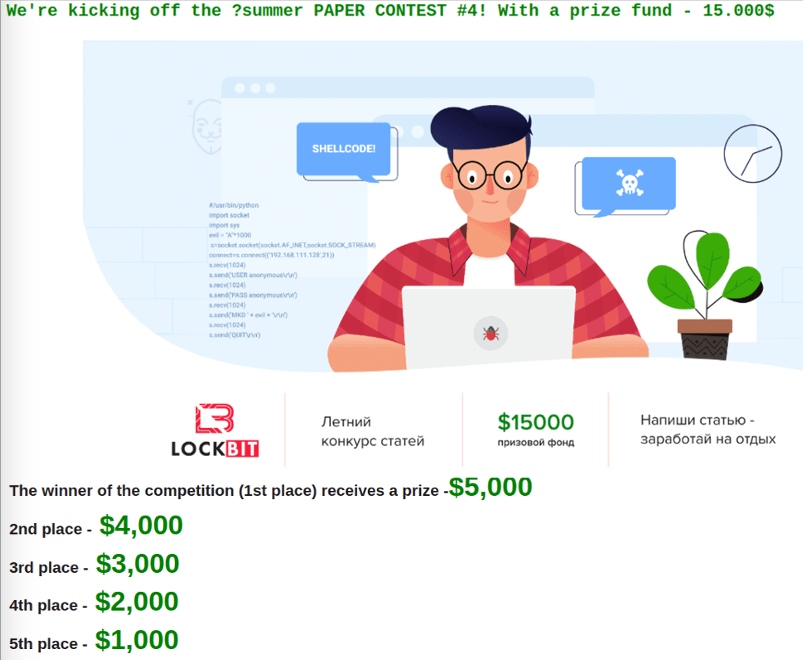

- Bassterlord در یه مسابقه مقاله نویسی که در تابستان 2020 در یه انجمن هکری با حمایت لاک بیت برگزار شد، مقام اول کسب کرد و این منجر به همکاری Bassterlord با لاک بیت شد.

- Bassterlord اطلاعاتی در خصوص گروه REvil داره که بخشی از اون در گزارش اومده.

- یکی از وابستگان ارشد REvil بعد از دیدار بایدن و پوتین در ژوئن 2021 ناپدید شد و این شروعی برای تحقیقات FSB و دستگیری افرادی بعد از هقت ماه شد.

- بعد از ملاقات روسای جمهور آمریکا و روسیه، Bassterlord توسط FSB احشار و بازجویی شد.

- Bassterlord گاهی اوقات برای مراقبت های پزشکی به روسیه سفر میکنه.

- Bassterlord ارتباطی با هک خدمات مالی و حسابداری وزارت دفاع آمریکا (DoD) داره که در نسخه دوم کتابچه اش در موردش به تفصیل نوشته.

لاک بیت برای همیشه

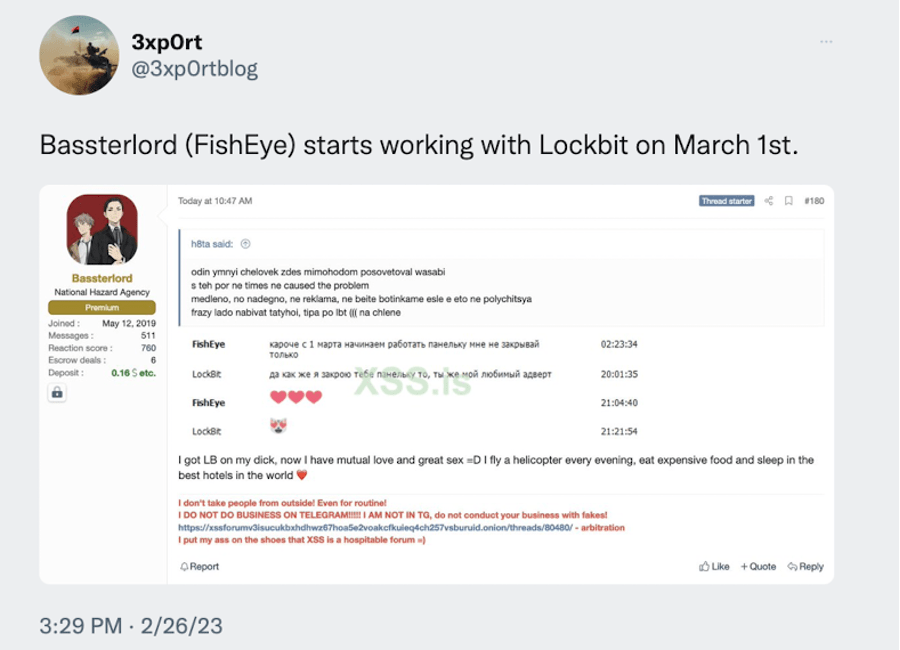

در اواخر فوریه 2023 ، محقق امنیتی 3xp0rt در توییتر پستی رو منتشر کرد از یه فردی بنام Bassterlord که اعلام کرده بود از اول مارس میخواد با LockBit کار کنه. یه اسکرین شات از مکالمه بین این دو در Tox هم در این توییت ،منتشر شد :

من اسم Bassterlord رو قبلا شنیده بودم و برخی از پستهاش رو در انجمن های هک در سال 2021 حین تحقیق در خصوص REvil خونده بودم. اون زمان خیلی درگیر این شخصیت نشدم. بنابراین پیوستن اون به این گروه باج افزاری برام جالب شد.

طبق این توییت Bassterlord جدیدترین وابسته (affiliate) این گروه باج افزاری بود. این جالبه چون چندین سال پیش ، Bassterlord یه پرسش و پاسخی در همون انجمنی که عکسش در توییت دیدید ایجاد کرده بود. شخصا به خاطر دو موردی که Bassterlord منشن کرده بود، اون پست رو بخاطر میارم.

اول اینکه اون با Revil و Lockbit و Ransomexx و Avaddon مرتبط بود. در اون زمان فکر نمیکردم یه وابسته مستقل باشه و فکر میکردم که عضوی از یه وابسته هستش که میخواد بدونه چطوری حملات باج افزاری انجام میدن. این دیدگاه رو به این خاطر داشتم که اون موقع آرزو داشت که تیم وابسته خودش مدیریت کنه. با این حال به عنوان عضوی از یه تیم وابسته ،که در زمان اوج باج افزار REvil همکاری داشته، اعتبار و تجربه منحصر به فردی رو کسب کرده.

دوم اینکه بعد از پرسش و پاسخ ، بیانیه از اون منتشر شد که به نظر خوب بود اما نشانه ای از چیزی که در راه بود رو نشون میداد. اون نوشته بود: به دنبال نوشته ها نباشید، دنبال مربی باشید که با هزینه یا رایگان تدریس کنه. چون اطلاعات دست اول بهتر از کتاب خوندن درک میشه. بله و من کتابی در مورد باج افزار هنوز ندیده ام. اگه کسی چنین موردی دید، من اولین کسی هستم که می خرمش.

با شندین خبر همکاری او با لاک بیت، فکر کردم شاید اون تیم خودش رو رهبری میکنه. بنابراین میخواستم بیشتر بدونم و دنبال Bassterlord رفتم.

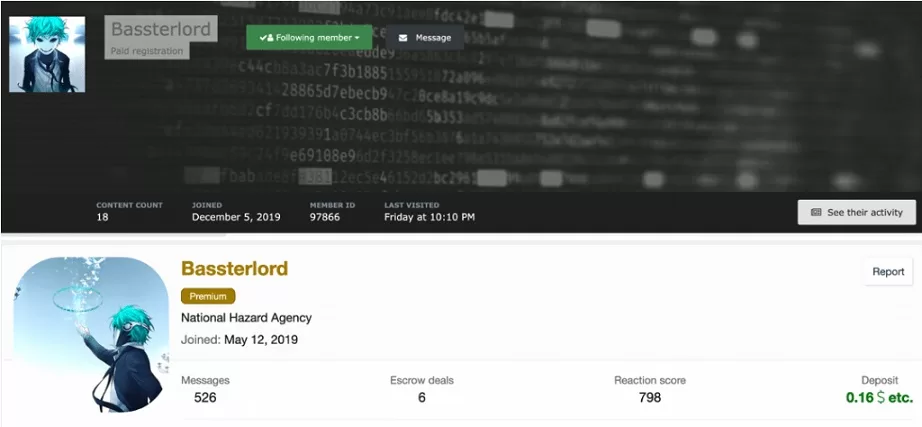

برای شروع من ردپاش در دو انجمن در دارک وب پیدا کردم که پروفایلش رو در شکل زیر میبینید :

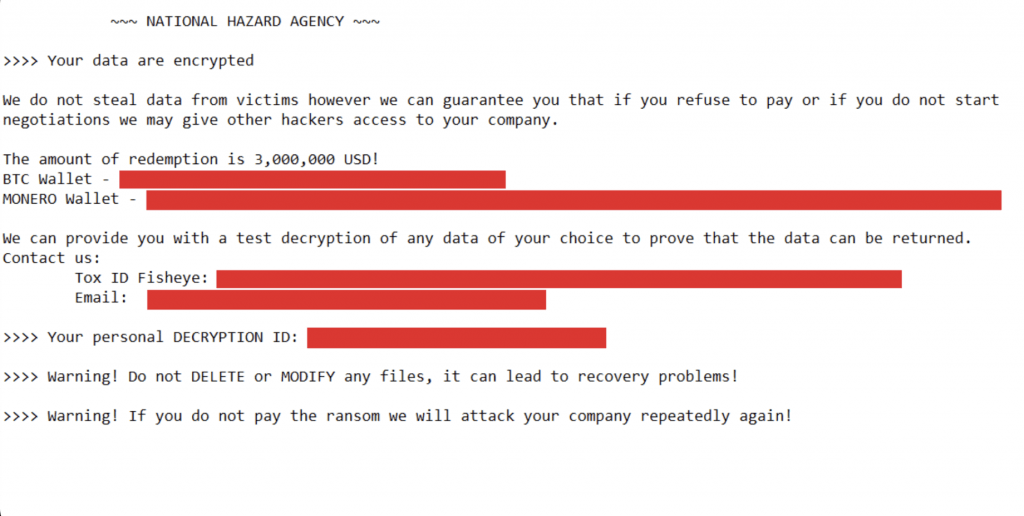

Bassterlord خودش رو با گروهی بنام National Hazard Agency مرتبط میدونه که در پروفایلش هم ذکر کرده. من این گروه رو نمیشناسم ولی تو یه توییتی از Germán Fernández (@1ZRR4H) ، یه متن باج افزار به همین نام اشاره می کرد. Fernández همچنین اشاره کرده بود که این متن از یه پیلود باج افزار لاک بیت ایجاد شده بود. شکل زیر این متن باج رو نشون میده :

این برا من عجیب بود، اگه تحقیقات قبلی من رو خونده باشید،بیلدر لاک بیت توسط یه توسعه دهنده ناراضی در 22 سپتامبر 2022 افشاء و در اختیار عموم قرار گرفت. توییتی که متن باج رو نشون میده بعد از چند روز، در 30 سپتامبر منتشر شده. به نظر من این مورد ، لاک بیت نبوده بلکه یه گروهی از مجرمین بودن که این بیلدر رو تغییر دادن و متن باج خودشون رو قرار دادن.

اگه فرضیه من درست باشه، Bassterlord و National Hazard Agency ، سورس کد لاک بیت رو بدست آورده و اونو دستکاری کرده و از اون در یه دوره هشت روزه استفاده کردن. این زمان زیادی نیستش اما من نمیدونم چطوری تونستن در این زمان کوتاه، لاک بیت رو دستکاری کنن و متن باج خودشون رو منتشر کنن.

نکته عجیب اینکه در متن باج اشاره شده که داده ها رو نمیدزدن و اگه مبلغ باج رو ندن، دسترسی به شرکت رو به بقیه هکرها میدن تا بطور مکرر بهش حمله کنن. این پیام عجیبی هستش که من از گروههای باج افزاری ندیدیم.

اما نکته عجیبتر اینه که چرا لاک بیت ، کسی رو که از بیلدر لیک شده اش استفاده کرده رو بعنوان وابسته قبول میکنه ؟ براساس متن بالایی، Bassterlord ، اپراتورهای لاک بیت دور میزده تا کل مبلغ باج رو بالا بکشه. در غیر اینصورت اونا به راحتی از لاک بیت اصلی و پنل مدیریتی که در اختیارشون قرار میده، استفاده میکنن. همه بیلدرها در پنل ادمین لاک بیت، یکبار پیلود لاک بیت رو به همراه متن باج ایجاد میکنن، تا قربانیان برای مذاکره ، با اونا ارتباط بگیرن، اما این متن باج، اینطوری نبود.

من متوجه شدم برای اینکه در مورد Bassterlord و تیمش اطلاعات بیشتری بدست بیارم باید دو کار بکنم. یکی اینکه گفتگوها و تاپیک های بین اون و سایر مجرمین سایبری رو در انجمن های زیر زمینی بررسی کنم. دوم اینکه من باید راهی پیدا میکردم تا اطلاعات از سرچشمه، Bassterlord یا یکی از اعضای تیمش، بدست بیارم. برای این کار از انجمن Exploit شروع کردم و چیزی که پیدا کردم عجیب بود.

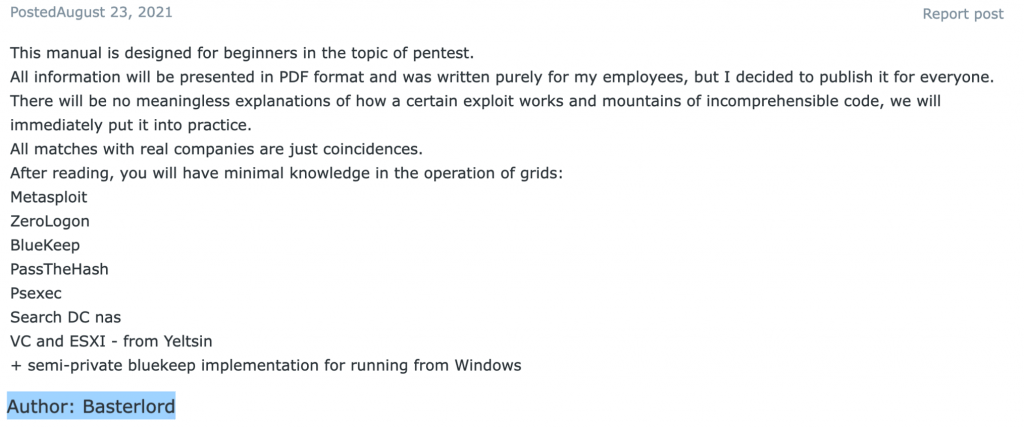

کتابچه راهنمای باج افزار: نسخه اول

چند روزی درگیر گفتگوهای بین او و سایر مجرمین بودم. مهمترین چیزی که در این گفتگوها پیدا کردم، بحث هایی در خصوص یه کتابچه راهنمای باج افزار بود که Bassterlord اواسط 2021 منتشر کرده بود. این کتابچه هدفش، آموزش حملات باج افزاری بود. تا اون موقع چنین آموزشی ندیده بودم که یکی به بقیه نحوه حمله باج افزاری رو یاد بده.

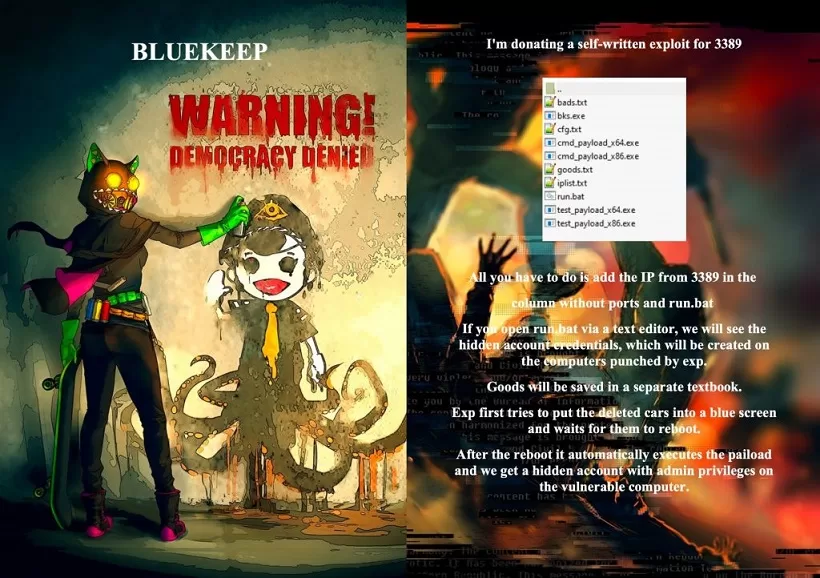

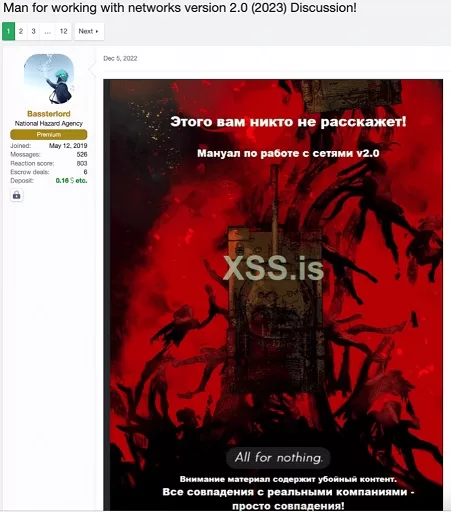

Bassterlord در یه پستی، درخواست چنین کتابی رو کرده بود و در نهایت اعلام کرده بود که چنین کتابی وجود نداره و خودش دست به کار شده بود. شکل زیر نشون دهنده اولین نسخه این کتابچه هستش.

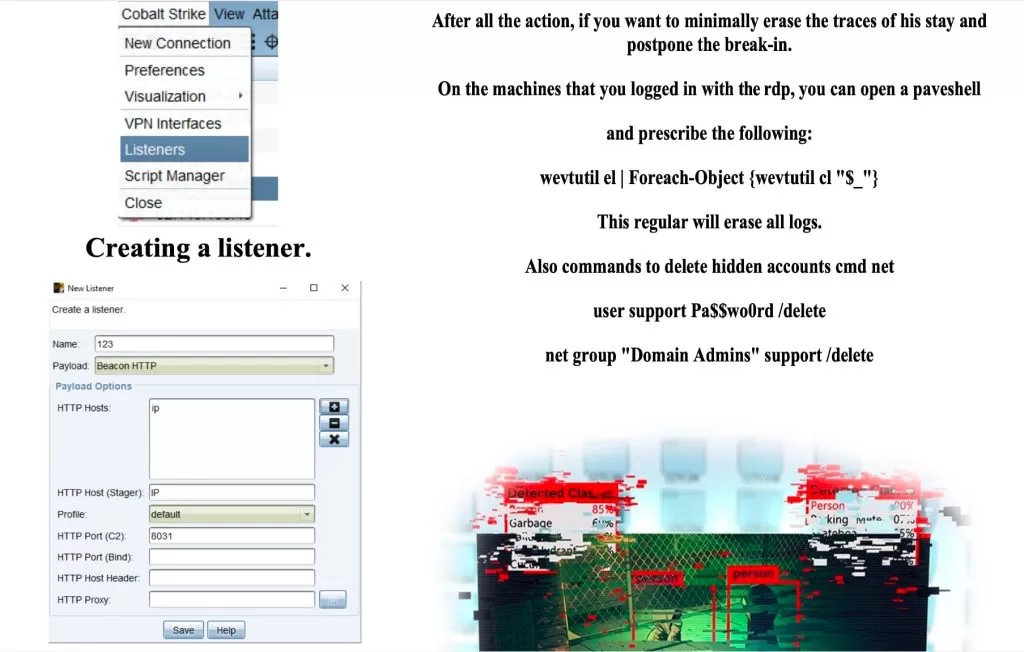

با توجه به ماهیت این کتابچه، نمیتونم اونو با شما به اشتراک بزارم. اگه به این انجمن دسترسی دارید ، میتونید خودتون اونو بدست بیارید. اینجا مواردی از این کتابچه رو با شما به اشتراک میزارم تا درک بهتری از این کتابچه پیدا کنید. شکل های بعدی ، جلد و محتوای داخل این کتابچه هستش که من به انگلیسی ترجمه کردم :

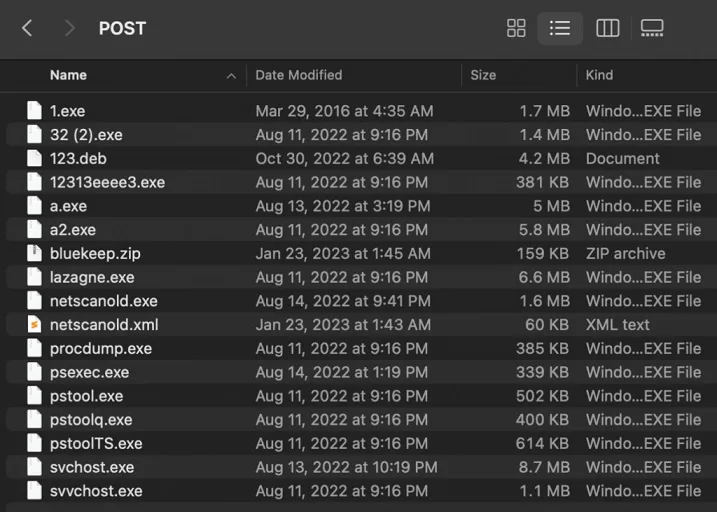

در کنار این کتابچه، یسری ابزار و اکسپلویت هم ارائه شده بود. در اسکریپتها ، Bassterlord از پسورد ZergRush6599!%$#@ برای موارد آموزشیش استفاده کرده بود. این برای این گفتم که اگه در منابع دیگه ای مجددا استفاده شد، بدونید منبع اصلی کجاست.

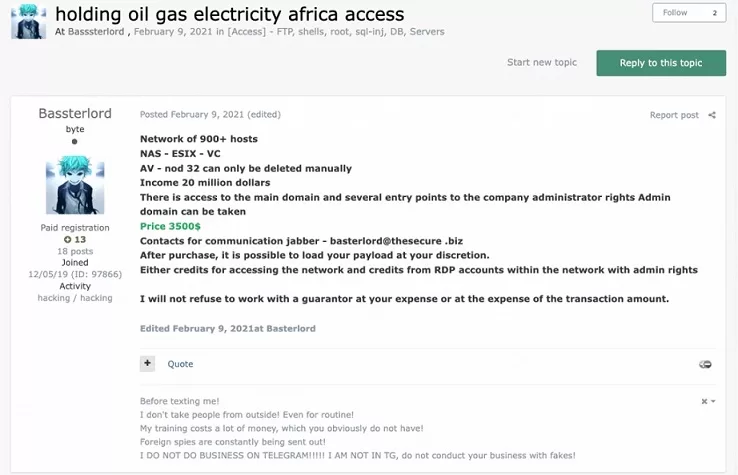

اگه مهارت کافی برای دسترسی اولیه به اهداف ندارید مشکلی نیست. Bassterlord علاوه بر اینکه تو کار باج افزار هستش، یه access broker هم هستش.

در زمان انتشار این کتاب، Bassterlord تبلیغاتی در خصوص فروش دسترسی به شرکتها رو هم ارائه میداد. اگرچه کتابچه و منابع هک رو رایگان ارائه داد، اما با فروش این دسترسی ها، کاسبی می کرد. با این کار، دانشجوهاش محیطی برای تست هم داشتن. Bassterlord دسترسی های زیادی از جمله موردی که مرتبط با شرکت برق و گاز هستش و در تصویر زیر میبینید ، ارائه میداد:

جامعه باج افزاری به دلیل انتشار این کتابچه، ایشون رو کلی تحسین کرد. اولین کسی هم که ازش تعریف کرد کسی نبود جزء LockBit . LockBit از یه کلمه (با استعداد) برای این موضوع استفاده کرده بود:

من از اینکه این کتابچه زیاد مورد بحث و گفتگو قرار نگرفته یا اینکه در انجمن های دیگه توزیع نشده، تعجب کردم. چون اگه اینجوری بود Bassterlord بیشتر معروف میشد، چیزی که من بعدها فهمیدم ، اهمیت زیادی براش داشته. شاید این امر باعث شد که یک و نیم سال بعدش، نسخه دوم ، Ransomware Manual Volume 2 رو منتشر کنه.

در ادامه به جلد دوم این کتابچه می پردازیم، که داستانی برای خودش داره و چیزی که میشه اینجا گفت، قصه اونطوری که Bassterlord میخواست پیش نرفت.

کتابچه راهنمای باج افزار : نسخه دوم

در 22 دسامبر 2022 ، Bassterlord خبر از انتشار جلد دوم کتابچه داد. اینبار کتابچه رایگان نبود و قیمت بالایی داشت. Bassterlord این کتابچه و حق انتشارش رو به قیمت 200 هزار دلار ارائه داد. اما وقتی دید ، خریداری وجود نداره، قیمت به 10 هزار دلار کاهش داد و فروش رو هم محدود اعلام کرد. مشخص نیست که چطوری میتونست جلوی اشتراک یا توزیع اون رو توسط خریدارا بگیره.

در نسخه دوم، Bassterlord اعلام کرده بود که علاوه بر راهنما، دسترسی هایی هم به سازمانهایی که قبلا اونارو نقض کرده ، هم داخلش هست. Bassterlord این اطلاعیه رو بهمراه اینکه چرا نسخه دوم رو نوشته، اینطوری بیان کرده:

من در حال نوشتن یه کتابچه راهنما هستم، چون جایگزینی خوبی نمیبینم که بدون پیچیدگی در مورد نحوه استفاده از اکسپلویتها بگه. من مخالف مقاله نویس ها نیستم. من به شما یه راز میگم، اینکه اون چطوری کار میکنه، چون همه دوست دارن بدونن که چطوری از اونا استفاده کنن و ازش کسب درآمد کنن. یه اتفاق جالب همین چند روز پیش اتفاق افتاد، سیستم موشکی HIMARS (American Multiple Launch Rocket System) به خانه یکی از کارمندان من شلیک کرد. سلام عمو سام. با تشکر Bassterlord .

در اطلاعیه ای که Bassterlord گذاشته چند تا نکته وجود داره. جلد اول فقط آموزش و ابزارها بود و دسترسی ها بصورت جداگانه فروخته میشد اما جلد دوم بصورت پک ارائه میشد.

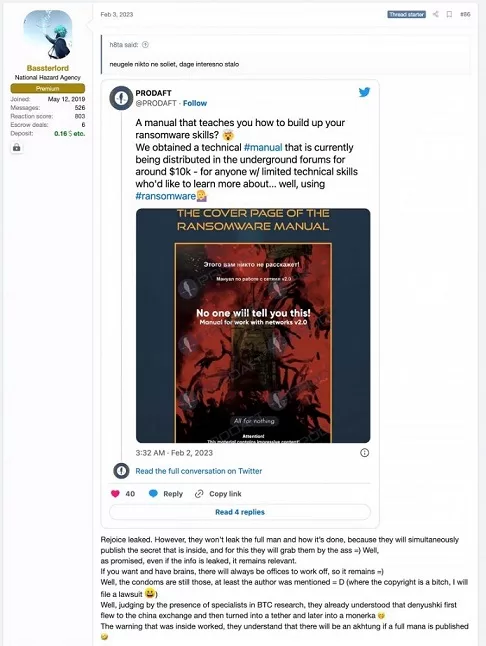

همچنین Bassterlord اعلام کرده که موشکهای آمریکایی به منطقه ای که کارمندش زندگی میکنه شلیک کردن. احتمالا ایشون به یکی از هم تیمی هاش اشاره میکنه. سوال اصلی اینه که منظورش کدوم منطقه هستش و اینکه آیا اونم اونجا زندگی میکنه؟ اینا سوالاتی بودن که من براش پاسخی نداشتم. شکل زیر اطلاعیه و جلد نسخه دوم کتابچه رو نشون میده :

همانند نسخه اول، جلد این نسخه هم جالبه. در کمتر از یک ماه، Bassterlord تونست هشت نسخه از این کتابچه رو بفروشه. در 30 دسامبر Bassterlord گفت:

قبلا گفته بودم که این نسخه رو عمومی نمیکنم. فقط با 10 هزار دلار در دسترس هستش. فقط 2 نسخه مونده

Bassterlord از این تاکتیک فروش محدود، برای ایجاد هیجان و ترغیب برای خرید بین مجرمین، استفاده می کرد.

در 4 ژانویه 2023 ، فروش این کتابچه بطور کامل پایان یافت. سر و صدایی که فروش کتاب ایجاد کرده بود ، منجر به افزایش محبوبیت در انجمن های زیر زمینی و جامعه باج افزارهای روسیه شد. با این حال این جشن برای Bassterlord زیاد دووم نداشت.

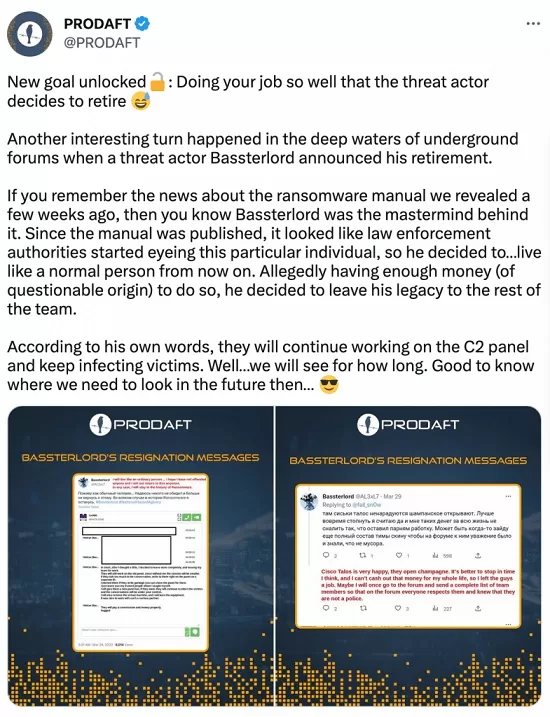

ماه بعد، 4 فوریه، اتفاق عجیبی برای Bassterlord افتاد. Prodaft یه شرکت امنیتی ، در توییتر و لینکدینش مطلبی منتشر کرد و اعلام کرد که این کتابچه رو بدست آورده.

در ابتدا براساس مورادی که Prodaft از این کتابچه منتشر کرده بود، جامعه امنیت انتظار یه گزارش عمومی داشتن. اما Prodaft نظرش در این خصوص عوض کرد، چون در زمان نگارش این گرارش بصورت عمومی، منتشر نشده . براساس کامنتهایی که در توییتر و لینکدین قابل مشاهده هست، این رفتار برای جامعه امنیت عجیب بود.

منصفانه باشم، میدونم چرا Prodaft این گزارش رو منتشر نکرد، چون این کار غیرمسئولانه بود. اما قضیه اینه که من نمیدونم اونا با اینکه نمیخواستن این گزارش منتشر کردن، چرا تو شبکه های اجتماعی چنین پست هایی گذاشتن؟

این کار برای من جالب نبود و مانند یه ترفند روابط عمومی بود، اما Prodaft محتوای خوبی منتشر میکنه، بنابراین شاید در این مورد جو گیر شده بود. اما مهمتر از اون همانطوری که Bassterlord در پست خودش میگه: اونا کتابچه رو بصورت کامل افشاء نمیکنن، چون اونا اطلاعات حساسی که تو کتابچه هستش رو هم افشاء میکنن. برای یکبار هم که شده با Bassterlord موافقم و برای همین من هم نسخه اول منتشر نکردم.

مصاحبه:

بعد از انتشار Ransomware Diaries خیلی از مجرمین از جمله لاک بیت این گزارش خونده و بحث کرده بودن. حتی بعضی ها مستقیما به من پیام دادن. برای مجرمین این جالب نیستش که بدونن شما کی هستید و روزها رو صرف مختل کردن فعالیت هاشون میکنید.

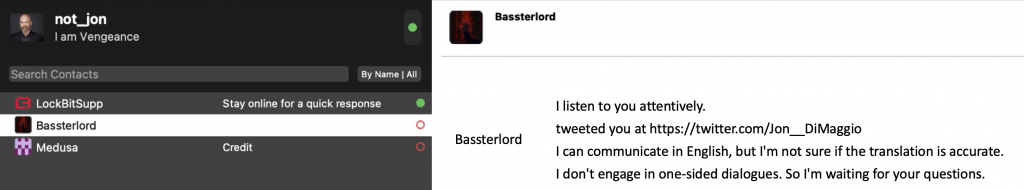

من قصد داشتم با نام خودم با Bassterlord تماس بگیرم ، اگه جواب نمیداد، الان این داستان هم نبود. با توجه به اینکه Bassterlord ادعا کرده بود که با لاک بیت همکاری میکنه، امیدوار بودم که بدونه من کی هستم. برای ارتباط دنبال Tox ID اون در دارک وب گشتم و در نهایت پیداش کردم.

اگه نمیدونید Tox یا qTox چیه، یه پروتکل ارتباطی رمزگذاری شده امنه که میتونه جوری پیکربندی بشه که روی گره های TOR اجرا بشه و یه لایه امنیتی بیشتر روش اضافه کنه. متاسفانه به همین دلایل بین باج افزارها محبوبه.

برای خودم یه Tox ID با نام Not_Jon و آواتار خودم ایجاد کردم و یه پیام به Bassterlord فرستادم، میتونیم با هم صحبت کنیم؟

از Bassterlord پرسیدم که میدونه من کی هستم و این اطمینان دادم که نمیخوام dox اش کنم. من علاقه ای به افشای هویت مجرمین ندارم، چون عواقبی داره. این یه دردسر برای مجریان قانون هستش. در عوض هدفم این بود که کمک کنم تا شرکت دیگه ای قربانی حملات Bassterlord نشه. همچنین میخواستم افرادی که پشت حملات باج افزاری هستن رو بهتر درک کنم.

این شفافیت در هویت و هدفم جواب داد و Bassterlord بعد چند ساعت پاسخ داد و گفت که میدونه کی هستم و با من صحبت میکنه.

یه لحظه اینجا مکث کنیم. همونطور که میبینید شکار بسته ها یه چیزیه و شکار آدمها هم یه چیز دیگه. من اغلب برای انجام کارم ریسک میکنم و گاهی اوقات این ترسناکه. من داشتم با یکی از وابسته های باج افزارهای معروف دنیا ارتباط برقرار میکردم. من به این ارتباط امید داشتم، اما اگه راستش بخوایین این من در معرض خطر قرار میداد.

در حالیکه Bassterlord منتظر پاسخ من بود، به پنجره Tox خیره شده بودم. میدونستم اگه بخوام اعتمادش جلب کنم بیشتر از یه مکالمه طول میکشه و از یه طرفی هم ،نگران بودم اگه تو همون جلسه اول کلی ازش سوال بپرس، بترسه و ادامه نده. بنابراین تصمیم گرفتم که از یه چیز ساده شروع کنم.

من از Bassterlord پرسیدم که چطوری Prodaft کتابچه اونو بدست آورده؟ Bassterlord معتقد بود که اونا کتاب رو از یکی از خریدارانش خریداری کردن و بطور مستقیم از خودش خریداری نشده.

البته Prodaft میتونست از یه شخصیت جعلی استفاده کنه و Bassterlord متقاعد کنه که کتاب به اون بفروشه. من شخصا معتقدم که اصلا Bassterlord نمیدونه که Prodaft چطوری کتابچه رو ازشون خریده ولی به هر حال کتابچه الان دست اونا هم بود.

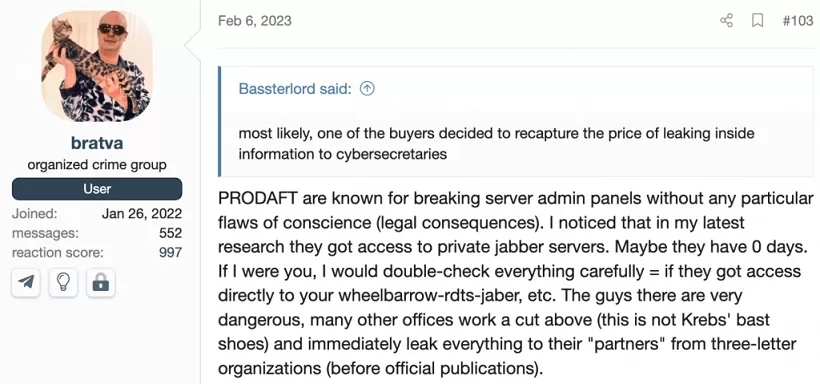

البته یه تئوری دیگه ای هم هستش که یکی از اعضای انجمن بنام Bratva بیان کرده . اینکه Prodaft تونسته با هک پنل مدیریت سرور ،به سرور jabber دسترسی داشته باشه و برای اینکار احتمالا از یه زیرودی استفاده کرده و به این شکل کتابچه رو دزدیده.

از اینکه Prodaft تونسته کتابچه رو بدست بیاره و توجهات به وضعیت موجود جلب کنه ، خوشحالم. همچنین اگه Prodaft این کتابچه رو به مجریان قانون ارسال کنه، میتونه مبارزه ای علیه باج افزارها باشه. تنها نگرانی من اینه که اگه یه دولتی به این کتابچه دسترسی داشته باشه، میتونه از اون برای هک استفاده کنه. اما Prodaft یه شرکت سوئیسی هستش و فک نمیکنم چنین اتفاقی بیافته.

سوال بعدی من از Bassterlord این بود که چرا Prodaft کتابچه یا گزارشی از اون رو منتشر نکرد؟ Bassterlord گفت که کتابچه شامل یه سندی در خصوص خدمات مالی و حسابداری وزارت دفاع (Defense Finance and Accounting Service of the Department of Defense) هستش، که بصورت محرمانه طبقه بندی شده بود.

Bassterlord گفت که یه فردی با هک یه کارمند از شرکتی که خدمات حسابداری رو برای کل ارتش انجام میداد، تونسته بود به زیرساخت وزارت دفاع دسترسی داشته باشه.

Bassterlord همچنین ادعا کرده بود که در کتابچه دسترسی به DoD فراهم بود و به همین دلیل Prodaft اونو منتشر نکرد. من برای این ادعا نیاز به مدرک داشتم. بنابراین سندی رو در دارک وب پیدا کردن که Bassterlord در حین صحبت با سایر مجرمین منتشر کرده بود :

اگه Bassterlord به وزارت دفاع دسترسی داشت که هیچ، اما اگه نه برای ساختن این داستان خیلی تلاش کرده .

بعدا ازش پرسیدم که چرا فکر میکنه Prodaft میخواد اونو dox کنه؟ اون جواب داد که Prodaft برای دونستن اینکه اون کیه از تاکتیکهای هک تهاجمی استفاده میکنه و از اینکه دنبال اطلاعات حساس و خصوصی اون بودن نارحت بود.

حالا Bassterlord میدونه که قربانیاش چه حسی دارن.

همچنین Bassterlord گفت که شخصی 20 دقیقه پیش در TOX باهاش تماس گرفته که او معتقد بود از Prodaft هستش و اونو تهدید کرده بود که هویتش افشاء میکنه. اون از این قضیه ناراحت بود و گفت که اختلال پانیک (panic disorder) داره و با داروهای ضد افسردگی اونو کنترل میکنه و به دلیل اتفاقاتی که با Prodaft در حال رخ دادنه میخواد کل فعالیتهاش رو متوقف کنه. من فکر میکنم اون در مورد مریضیش دروغ نمیگه اما در خصوص اینکه میخواد فعالیت های باج افزاریش متوقف کنه، دروغ میگه و این یه شروع تازه برای Bassterlord هستش.

اختلال پانیک :وقتی شخصی در معرض یه خطر واقعی قرار میگیره، علائم نرمالی از ترس نشون میده و نسبت به این موقعیت یه واکنش طبیعی داره. اما اگه شخصی در مواقعی غیرمنتظره و بدون وجود خطر این احساس ترس رو بصورت مکرر تجربه کنه، دچار اختلال هراس یا پانیک هستش.

من همچنین چیزی رو به یاد آوردم که Bassterlord بهم گفت که به من کمک کرد که بدونم اون اهل روسیه نیست. Bassterlord گفته بود که قبلا مشکلات بینایی و سلامتی داشته و بعد از اینکه از طریق باج افزار درآمد کسب کرده، به روسیه سفر کرده تا تحت درمان قرار بگیره.

من معتقدم که این اتفاق بین سالهای 2017 تا 2019 افتاده. این یعنی اینکه اون در روسیه زندگی نمیکنه. خیلی از گروههای باج افزاری روسی هستن اما وابسته ها میتونن از هر جای دنیا باشن. بنابراین من ازش پرسیدم که اهل کجاست؟ با کمال تعجب اون همه چیز گفت و براساس داده هایی که الان دارم، درست بودن:

من قبلا در لوهانسک اوکراین زندگی میکردم و مانند خیلیایه دیگه قبل جنگ در حال تحصیل بودم.

با اینکه Bassterlord ادعا کرده که از اوکراین نقل مکان کرده، اما من میدونم که اون همچنان در یکی از مناطق تحت کنترل روسیه هستش. من معتقدم که اون در لوهانسک و در منطقه ای نزدیک استاخانوف یا دونتسک هستش.

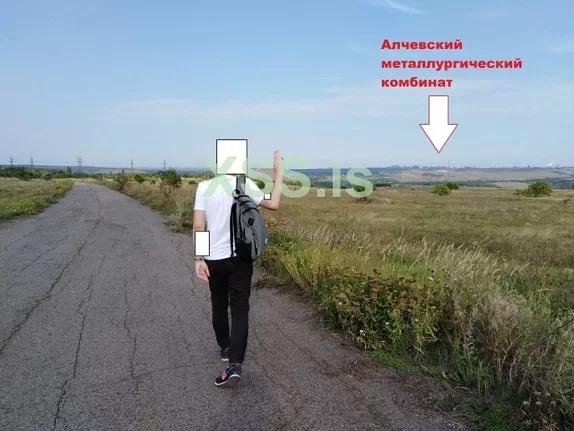

همچنین تو یکی از صحبتهاش در یه انجمنی، یه تصویری از خودش منتشر کرده که نشون میده در حال قدم زدن در جاده ای در اطراف تاسیات فلزی و فولادی در شهر آلچفسک هستش که در لوهانسک قرار داره :

برای تایید اگه در پس زمینه عکس زووم کنید یسری زیر ساخت صنعتی و دود میبینید که با تصاویری که از آلچفسک در منابع عمومی هست مطابقت داره. این منطقه به دلیل کارخانه و صنایع فولادی معروفه.

همچنین من معتقد هستم که Bassterlord حدودا 27 سال سن داره، این رو براساس رویدادهایی که خودش گفته ، میشه حدس زد.

اون در سال 2014 ، وقتی برای اولین بار روسیه به اوکراین حمله کرده، 17 سال سن داشته. اما چیزی که من متوجهش نمیشم اینه که اون بجای روسیه، که آزادیش رو گرفته، از دموکراسی و آمریکا خشمگینه. نمیدونم این بخاطر نوع تربیتی که داشته گرفته یا به دلیل تبلیغاتیه که روسیه بعد جنگ شروع کرده. به دلیل اینکه فکر کردم با پرسیدن این سوال ، ممکنه گفتگومون تموم بشه، از این سوال گذر کردم.

Bassterlord ادامه داد : وقتی دانشجو بودم، یه دوست دختر داشتم که اولین عشق من بود. اما اون در نهایت بهم گفت که تو با نشستن پشت کامپیوتر پول در نمیاری و من ترک کرد. این کارش باعث شد که 10 برابر بیشتر کار کنم. عصبانیت محرک منه. ما از هم جدا شدیم، اما این ماجرا در ذهن من موند. حالا یه میلیونرم. در مدرسه هم مورد آزار و اذیت قرار میگرفتم و در نهایت فارغ التحصیل شدم.

یه بار تو دبیرستان گفتم که میخوام زبان انگلیسی یاد بگیرم و همه مسخره ام کردن و خندیدن از جمله معلمم. در نهایت وارد دانشگاه شدم و نمره قبولی گرفتم.

من با 20 هزار روبل در ماه زندگی می کردم. قبلا بصورت فریلنسری، طراحی کار می کردم. نیمی از تصاویر روی لباس کودکان و بزرگسالان در سال 2019 در روسیه رو من کشیدم.

این به من کمک می کرد که از خونه کار کنم اما حقوقش کم بود. بنابراین شبا بعنوان نگهبان در یه مدرسه متروکه کار می کردم. در زمستون سرما به استخونم میرسید. مدرسه بصورت کامل تعطیل شده بود و من مجبور میشدم دو تا کت بپوشم تا گرم بشم.

داستان زندگی اون اگرچه ناراحت کننده هستش اما اینقدر هم نیست که به سمت زندگی مجرمانه بره. اگه اونو بدون اینکه بدونم چیکار کرده می دیدم، اونو به عنوان یه مرد خوب می شناختم، برای همین فک کردم چیزایه زیادی در این داستان هستش. او با شخصیت و دوست داشتنی هست و جوری که به جامعه باج افزاری معرفی شده نیست.

حالا از دیدگاه من دو نوع مجرم وجود داره: یکی مجرمهایی که از بدو تولد مجرم به دنیا میان و دومی افرادی که از اول بد نیستن و براساس موقعیت و تصمیمات اشتباهی که میگیرن وارد فضای مجرمانه میشن. این نوع دوم اگه در یه محیط دیگه ای بودن، قطعا به سمت جرم هدایت نمی شدن. به نظر من Bassterlord از نوع دوم بود. بنابراین از اون پرسیدن که چی شد وارد فضای مجرمانه شدی و از پاسخ صادقانه اون تعجب کردم.

در طول جنگ مکررا برق و ارتباطاتمون قطع میشد. یه بار مادرم دچار حمله کلیوی شد و از اونجایی که برق نداشتیم، دنبال راهی بودم که اونو به بیمارستان برسونم. از حیاط بیرون زدم و دیدم همسایمون داره ماشینش رو از حیاطتشون بیرون میاره.

رو کاپوتش دراز کشیدم و گفتم: به من کمک کن، هر چی بخوای میدم تا مادرم به بیمارستان برسونی. مادرم به بیمارستان رسوندیم و شرایطتش بهتر شد، موقع برگشت از بیمارستان در حالیکه جنگنده ها بالا سرم در حال پرواز بودن، فهمیدم که برای درمان پولی نداریم.

Bassterlord در بین یه جنگ بود و مادرش به مراقبت های پزشکی جدی نیاز داشت که هزینه زیادی داشت و خارج از عهده Bassterlord بود. اونا پول و منابع پزشکی نداشتن. Bassterlord حتی راهی برای انتقال مادرش به بیمارستان هم نداشت و مجبور شد از همسایه کمک بگیره.

وقتی به بیمارستان رسیدن، دکترها مادرش رو تحت درمان قرار دادن و در نهایت اون بطور کامل سلامتیش رو بدست آورد. اما به دلیل مراقبت های پزشکی، خانواده Bassterlord بدهی زیادی بالا آورد و برای پرداخت اون سخت کار کردن و استرس زیادی هم کشیدن.

خیلی از شماها که این مطلب رو میخونید، ناامیدی رو ناشی از هزینه های بالای پزشکی می دونید اما اینجا در آمریکا، من تصور میکنم که استرس ناشی از جنگ و اینکه فردا چی میشه مهمتره.

این برای هرکسی ، صرف نظر از شرایط زندگیش، آسیب زا خواهد بود. من با Bassterlord همدرد نیستم، اما با آسیبی که در جوانی متوجهش شده همدلم. این بهانه ای برای آسیب رسوندن و دزدی از دیگران نمیده، اما میتونم تصور کنم که چی باعث شده که اون به سمت جنایت بیاد.

راستش مادر من هم اگه نیاز به مراقبت های پزشکی داشت و من نمیتونستم هزینه هاش بدم، منم دنبال راهی میگشتم. اما هیچ وقت به سمتی که مردم و سازمانها رو هک و ازشون اخاذی کنم، نمیرفتم.

داستان Bassterlord چیزایه زیادی در خصوص شخصیت و طرز فکرش به من داد. اون احساس مظلومیت و بدرفتاری داشت و از اون برای توجیه خودش استفاده می کرد. همچنین بعد از پرداخت بدهی های پزشکی، اون به دلیل سود و طمع این کار ادامه داد.

به نظر من این یه بهنونه هستش. زندگی سخته اما قرار نیست به دلیل این سختی به بقیه آسیب برسونیم. خوشحالم که حال مادرش خوب شده، با اینکه اون و مادرش نمی شناسم. سوال بعدی من این بود که بدهی رو چطوری دادید اما از پرسیدش می ترسیدم. اما در نهایت پرسیدم.

من به خونه برگشتم و به یه فروم هکی بنام XSS لاگین کردم و در اونجا یه تاپیک ایجاد کردم که من به دنبال کار هستم و از کار کردن در هیچ کشوری مشکلی ندارم و به حداقل حقوق راضی ام. یه کاربری بنام National Hazard Agency پیشنهاد ارسال اسپم داد.

اون زمان من حداقل مهارتهای اسپمر رو داشتم و اون در خصوص رمز کردن (باج افزار) شرکت ها صحبت می کرد. اون سعی می کرد من آموزش بده. اون به من نحوه هک Pulse secure VPN رو نشون میداد و من چیزی متوجه نمی شدم.

در نهایت تونستم دو تا کمپانی رو از طریق اسپم آلوده کنم که یکیش NEDBANK بود. اولین پولی که درآوردم 10 هزار دلار بود. اون زمان با شرایط جنگی ، این پول ، مبلغ زیادی بود. تازه این شروعش بود.

این لحظه ای که Bassterlord تبدیل به یه مجرم میشه. اون زمان هنوز مهارت کافی نداشت و یه فرد تازه کار برای تیم National Hazard Agency بود که علاوه بر باج افزار، حملاتی رو هم برای نقض داده انجام داده بود. اینجا بود که Bassterlord شروع به پشتبانی از حملات باح افزاری و اخاذی اونا کرد.

براساس مکالماتی که با سایر مجرمین داشته، در سالهای اول فعالیت، علاوه بر NEDBANK ، حملاتی به دانشگاه نیومکزیکو، MOBYTV و Panasonic India و Olympus Camera Company و RockStar video games داشته.

Bassterlord از گرفتن باج از این شرکتها جوری صحبت می کرد که انگار یه کار عادی میکنه اما میدونست که درآمدی که داره حقوق نرمالی نیست.

همونطور که می دونید من برای زندگی خوب، وارد صنعت باج افزار نشدم. اولین پرداختی 150 هزار دلار بود که باورم نمیشد و از تعجب داشتم سکته می کردم.

خیلی از متخصصین در کشورهای مشترک المنافع، برای مهارت های خودشون، کمتر از چیزی که حقشون هست میگیرن و منم از این قاعده مستثنی نیستم . تصور کنید اگه ماهی 30 – 40 هزار دلار حقوق بگیرم، چرا نخوام که یه پنتستر باشم. من نمیخواستم باج گیر بشم اما حالا هستم.

خیلی از مردم این نمیدونن که من این پولهارو به امور خیریه میدم و جوون چندین نفر رو نجات دادم و فکر میکنم عادلانه هستش.من آدم بدی نیستم اما آدم خوبی هم نیستم و به کارما اعتقاد دارم.

من میتونم این گفته Bassterlord رو تایید کنم که اون هزینه درمان یکی از اعضای انجمن رو تقبل کرده. این تایید هم براساس تراکنش بیت کوین و تایید اون عضو انجمن هستش.

این شروع خوبیه اما Bassterlord اگه بخواد اوضاع رو درست کنه، باید باجهایی که از همه شرکتها گرفته رو بهشون پس بده.

REvil واقعی

همه حملاتی که Bassterlord انجام داده، با راهنمایی و کمک های سایر مجرمین بوده. تعداد کسایی که بهش کمک کردن مشخص نیست اما همه اونا با National Hazard Agency مرتبط هستن. من میدونستم که مربیان اون افراد معروفی در دنیای باج افزار هستن و بنابراین ازش در این خصوص پرسیدم.

Bassterlord در خصوص یکی از مربیاش اینجوری گفت: Lalartu یه شخصیت بزرگ و معروف در دنیای باج افزار بود. Lalartu پشت حمله به Travelex بود و سورس کد Grand Crab رو به REvil فروخت و اینجوری بود که REvil شروع به فعالیت کرد.

من اسم Lalartu رو شنیده بودم و این ادعای Bassterlord با تحقیقات من با موضوع A History of REvil مطابقت داره که GandCrab تحت عنوان جدید REvil دوباره تشکیل نشده و بلکه از یکی از تیم های وابسته اشون تشکیل شده.

در زیر گفتگوی بین Lalartu و GandCrab در سال 2019 در خصوص باج افزار رو مشاهده میکنید که ربطی به Bassterlord نداره و صرفا برای تایید ادعای Bassterlord آوردم.

بعدها Lalartu از گروه Conti حمایت و از نام کاربری Sheriff استفاده کرد. ارتباط بین Lalartu و Bassterlord منطقیه. برای اینکه اگه بعنوان یه هکر برای یه گروه باج افزاری کار کنید، شما باید یه مصاحبه که توسط اعضای گروه انجام میشه رو طی کنید. همچنین مهمتر از اون اینکه، شما نیاز به ضمانت سایر مجرمین شناخته شده دارید.

Lalartu ضمانت بین Bassterlord و REvil رو فراهم کرد. در سالهای بعدی Bassterlord تحت نظارت National Hazard Agency ،در حملات باج افزاری به REvil کمک کرد.

من سالهای زیادی رو صرف تحقیق روی گروه REvil کردم و میخواستم از Bassterlord بپرسم که چه اتفاقی برای عضو اصلی این گروه یعنی UNKN که با نام UNKNOWN هم شناخته میشه، افتاده. این نام همانند LockBitSupp برای Lockbit هستش که نشون میده فرد پشت اون، فرد ارشدی در گروه هستش و اطلاعات زیادی داره. UNKN همچنین صدای این باند در گروههای زیر زمینی بود.

براساس مکالمات این اکانت با اعضای ارشد گروههای باج افزاری مانند لاک بیت، معتقدم که فرد پشت این اکانت رهبر اصلی گروه REvil هستش. با این حال در دوران اوج REvil ، اکانت UNKN ناپدید و بسته شد و سوالات زیادی در جامعه باج افزاری ایجاد کرد. برخی معتقد بودن که اون مرده یا بازداشت شده و برخی معتقد بودن که اون بازنشسته شد. برای همین از Bassterlord در خصوص UNKN پرسیدم تا در موردش بیشتر بدونم.

Bassterlord در جواب گفت : زمانیکه از حملات REvil حمایت می کردم، یبار خواستم باهاش ارتباط بگیرم و به من گفته شد که پشت این اکانت چندین نفر هستن.

من براساس لحن، زبان استفاده و دانش معتقدم که پشت اون اکانت رهبر گروه بود. اما دلیلی هم برای دروغ گفتن Bassterlord نمی دیدم.

همچنین به دلیل اینکه این اکانت برای استخدام و کارایه روابط عمومی استفاده میشد، وجود چند نفر پشت یه اکانت هم منطقی هستش.

Bassterlord همچنین چیز جالبی در خصوص دستگیری REvil گفت. اون گفت که افرادی که توسط FSB در ژانویه 2022 دستگیر شدن، اعضای اصلی باند نبودن. بلکه افراد وابسته و سطح پایین بودن. من به این مورد مشکوک بودم و الان از یکی که به وضعیت درونی گروه مطلعه ، تاییدیه دارم.

با این حال من نمیدونستم که به گفته Bassterlord یکی از اعضای ارشد وابسته REvil، بعد از مدتی از ملاقات بایدن و پوتین در ژوئن 2021، ناپدید شد. این موجب آغاز تحقیقات FSB شد و درنهایت بعد از هفت ماه یسری آدم رو دستگیر کردن.

همونطور که قبلا در خصوص دستگیری اعضای Revil گفتم، این دستگیری ها تاثیر عمده ای روی روان مجرمین داشت و اونا از عاقبت کارشون می ترسیدن. در این خصوص از Bassterlord پرسیدم و اون گفت بعد دستگیری ها ، روان من کاملا خراب شده بود و حملات پانیک هم تحت تاثیر دستگیریها شروع شد و حتی به FSB احضار شدم.

خوشبختانه Bassterlord بازجویی و بعدش آزاد شده بود. به همین دلیله که معتقدم اون هنوز تو اوکراین هست ، چون اگه جای دیگه ای بود نیاز به توضیح برای FSB نداشت.

وابستگی Bassterlord با REvil برای من جذاب بود، اما همه پاسخ های اون تا اینجا، براساس فعالیتهاش بعنوان یه تازه کار بود. عضو یه گروه وابسته بودن جالبه اما من میخواستم بدونم چطوری بعنوان شریک در گروه Ransomware همکاری کرد. تسهیل بخش کوچکی از عملیات یه چیزه، اجرا و کنترل یه تیم ، یه چیز دیگه.

از توییتی که در ابتدای مقاله اشاره شد، میدونستم که Bassterlord با لاک بیت همکاری میکنه. حدس میزدم این ارتباط از زمانی که Bassterlord در تیم Hazard از لاک بیت حمایت کرد، مشابه حمایتی که از حملات Revil میکرد، شروع شده، اما حدسم اشتباه شد. علاقه بین این دو از مسابقه مقاله 2020 آغاز شده بود.

مسابقه مقاله 2020:

اون زمان لاک بیت خیلی معروف نبودن و برای تغییر این موضوع، این باج افزار از یه مسابقه در یکی از فرومهای روسی، حمایت مالی کرد. برای شرکت در این مسابقه، باید در خصوص تکنیکهای هک و اکسپلویت که در قوانین مسابقه لیست شدن، تحقیق کنید و لاک بیت بهترین ها رو انتخاب میکنه و بهش جایزه 5000 دلاری میده. آگهی مسابقه در شکل زیر مشاهده میکنید

Bassterlord یه مقاله در خصوص استفاده از تکنیکهای مختلف فیشینگ برای دسترسی به اهداف برای حملات باج افزاری نوشت. مقاله روشهای هک یه سازمان با و بدون اکسپلویت رو شرح میداد. من مقاله رو ندیدم و البته Bassterlord هم اونو با من به اشتراک نگذاشت. فک میکنم توش مواردی بود که نمیخواست عمومی بشه.

علاوه بر این Bassterlord بعنوان 5 فینالیست نهایی این مسابقه، شهرت قابل توجهی دریافت کرد. علاوه بر دریافت جایزه، Bassterlord مورد توجه لاک بیت قرار گرفت و اون خواست که بعنوان یه وابسته مستقیم هکری، به عملیات اونا ملحق بشه.

این زمانی بود که Bassterlord مستقل شد و شروع به فعالیت های خود کرد. من نمیدونم که اون همچنان از REvil حمایت می کرد یا اینکه وابستگی اون با اونا چه زمانی تموم شده، چون وابسته های ماهر، اغلب تیمشون رو دوبرابر میکنن و از تیم های مختلف پشتیبانی میکنن.

به هر حال Bassterlord این فرصت داشت که بعنوان وابسته مستقیم با لاک بیت فعالیت کنه و نسبت به عضو یه تیم وابسته، پول بیشتری رو کاسب بشه. این مثله کار کردن برای یه اداره و کار کردن برای شرکت خودتونه. شما با هر دو پول درمیارید اما در دومی میتونید بیشتر دربیارید.

از Bassterlord پرسیدم، کار کردن مستقیم برای لاک بیت چطوریه. اون گفت که پول خوبی در میاورد و البته در همون زمان برای باج افزار Avaddon هم کار می کرد. اون گفت که Avaddon در توسعه برنامه وابسته خودش خیلی خوب بود و به شدت روی سهولت استفاده و ویژگی ها تمرکز داشت. به گفته Bassterlord ، باج افزار Avaddon با دریافت بازخورد و تلاش برای بهبود تجربه کاربری از عملیاتشون حمایت میکرد.

امروزه، لاک بیت عملیات خودش رو با همون تمرکز روی خدمات و پشتیبانی مشتری در برنامه وابسته خودش اجرا میکنه. با این حال بعد از زمان کمی از پیوستن به لاک بیت، Bassterlord تصمیم گرفت از Avaddon به دلیل مشکلی که در برنامه باج افزارشون بود خارج بشه. این مشکل باعث میشد که بدون پرداخت باج، فایلها رو بازیابی کنن.

از Bassterlord پرسیدم که میتونه نام تمام قربانیانی که موقع کار با لاک بیت بهشون حمله کرده و باج دادن، بگه. اون گفت که پشت چندین حمله بوده و از همه اشون مطلع نیست اما یکی اداره درآمد هند (India’s Department of Revenue) بود و یکی هم نیروی دریایی اوروگوئه. اون گفت که هنوزم اطلاعات اونارو داره.

در سال 2021، Bassterlord فعالیتش رو با لاک بیت متوقف کرد. علت این امر نمی دونم شاید همکاری با یه گروه دیگه باشه. اما ارتباطش با لاک بیت رو حفظ کرد و در مارس 2021 یه باگ رو در باج افزار لاک بیت کشف و گزارش کرد. این اتفاق ، قبل از شروع برنامه باگ بانتی لاک بیت هستش و من نمیدونم، Bassterlord برای این گزارش بانتی دریافت کرد یا نه، اما Bassterlord در شرایط خوبی بود و بعدا در مارس 2023 تونست دوباره به لاک بیت برگرده.

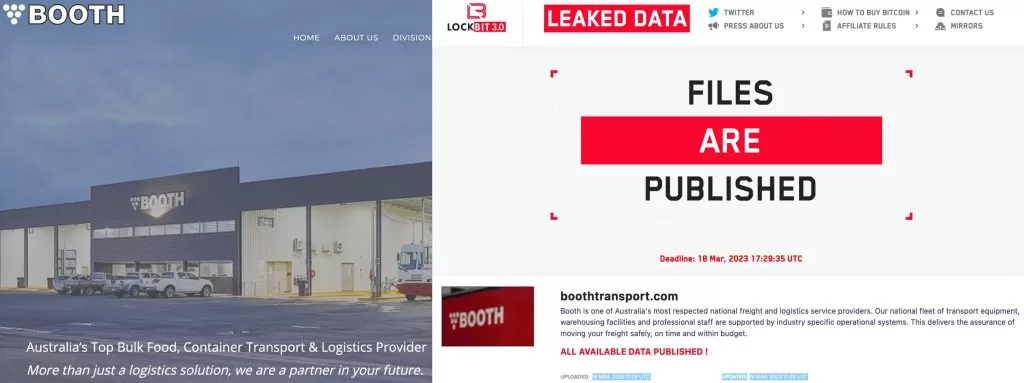

از مارس 2023، اون دوباره شروع به فعالیت کرد و اولین قربانیش یه شرکت استرالیایی بود. اون اسم قربانی رو به من نگفت ، اما یه روز قبل از مکالمه ما، 16 مارس، یه شرکت حمل و نقل استرالیایی بنام Booth Transport در لیست قربانیان لاک بیت در سایت لیکشون قرار گرفت.

من نمیتونم ثابت کنم که Booth قربانی Bassterlord هست یا نه. اما براساس زمان و مکان با احتمال متوسط میتونم بگم که این کار توسط Bassterlord و تیم اش انجام شده. در همون ماه Bassterlord در چندین حمله باج افزاری مرتبط با لاک بیت مشارکت داشته.

طبق گفته Bassterlord ، یکی دیگه از قربانیان استرالیایی در 27 مارس باج پرداخت کرد و شکل زیر که توسط Bassterlord ارسال شده، این قضیه رو ثابت میکنه:

Bassterlord در خصوص Maximum Industries هم صحبت کرد. این شرکت یه پیمانکار پشتیبانی Space X هستش. اگه یادتون باشه، لاک بیت میخواست اسناد مهندسی و طراحی که این شرکت برای Space X ایجاد کرده بود رو افشاء کنه.

در این مورد هم نمیدونم Bassterlord چقدر مشارکت داشت، اما اطلاعاتی که میداد مشخص بود که از یه فردی هستش که به حمله خیلی آگاهه.

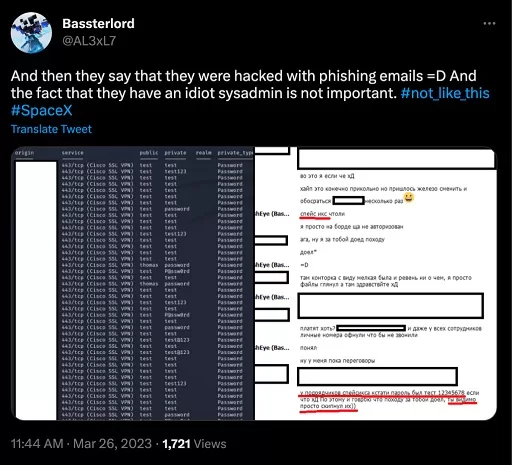

همچنین یه توییتی منتشر کرد و گفت که دسترسی اولیه به Maximum Industries از یه حمله فیشینگ انجام شده که تخصص خودشه.

من همیشه گفتم که جامعه باج افزار کوچکتر از چیزی هست که مردم تصور میکنن. دانش Bassterlord در خصوص این حمله ممکنه از ارتباطش با لاک بیت باشه، اما ممکنه بازگیر پشت این حمله هم خودش باشه.

با دیگران خوب نیست

همونطور که قبلا گفتم، Bassterlord شخصیت دوست داشتنی داره ، اما در عموم، شخصیت متفاوتی داشت. تفاوتی شخصیتی شاید از اینجا میاد که میخواستم در گفتگو با من احساس راحتی کنه و رویکرد دوستانه و خنثی داشتم.

در حالیکه ما با هم دوست نبودیم، ما با هم دشمن هم نبودیم. راستش من همیشه یادآوری میکنم که این شغله منه و یه چیز شخصی نیست و سعی میکنم تا جایی که بتونم مردم قضاوت نکنم ، اگرچه گاهی اوقات این سخته.

Bassterlord یه پست عجیب با اشاره به سریال Breaking Bad منتشر کرد و یه تحلیلگر بدافزار، یه نظر ناخوشایند براش نوشت. واکنش Bassterlord رو میتونید در شکل زیر ببینید :

این نوع از تبادل، هیچ فایده ای نداره. وقتی شما میخوایید یه پسر بد رو به چالش بکشید، یا باید محکم سر جاتون بایستید یا اصلا اون کار نکنید، چون باعث میشه بقیه ما ضعیف به نظر برسیم. من به شما این اطمینان رو میدم که همه ما ضعیف نیستیم.

خیلی از ماها حتی با خطرات فیزیکی هم مواجه هستیم و اگه قرار بود ،پا پس بکشیم، شانسی برای مبارزه با مجرمینی مانند Bassterlord نداشتیم.

از طرفی شما محققینی مانند 3xp0rt رو دارید که اهل اوکراین هم هستن. شرط مینبدم ، 3xp0rt از هکرهای اوکراینی مثله Bassterlord که از روسیه حمایت میکنن، متنفره. 3xp0rt یه پیام ویژه برای Bassterlord داشت:

من این تحقیق رو با هدف ارتباط با گروههای باج افزاری و قربانیان اونا شروع کردم. اما بعد از کفتگو با Bassterlord تمرکزم تغییر کرد و مرد پشت ماسک و اتفاقات زندگی اون، شکل دیگه به داستان داد. این فرصتی بود که درک کنم چطوری یه فرد از یه زندگی قانونی به سمت جرائم باج افزاری کشیده میشه.

آیا این خداحافظی هستش؟

در طول گفتگوی من با Bassterlord ، اون گفته بود که بیمار هستش و مشکلاتی با حملات پانیک داره و قبلا به روسیه سفر کرده تا تحت درمان قرار بگیره. من معتقدم با استرس ناشی از اعلام هویتش توسط Prodaft به مجریان قانون، این وضع بدتر هم میشه. این میتونه درکی از کارهای بعدی Bassterlord به ما بده.

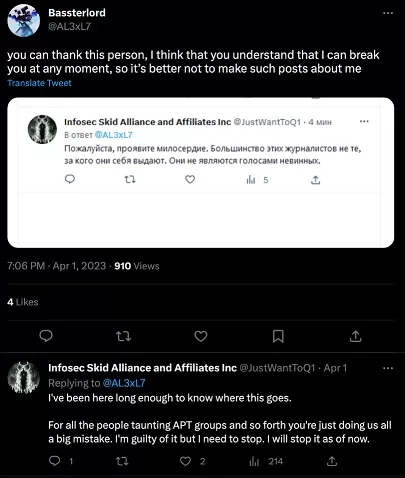

در 28 مارس 2023، Bassterlord توییت زیر منتشر کرد :

من مثله یه آدم معمولی زندگی خواهم کرد. امیدوارم کسی رو اذیت نکرده باشم و دیگه به باج افزار بر نمی گردم. در هر صورت من در تاریخ باج افزار باقی خواهم ماند.

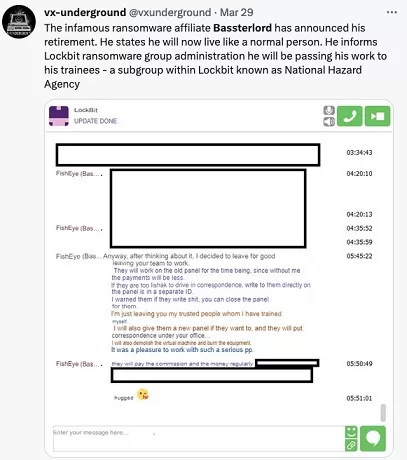

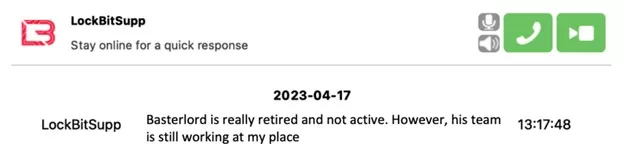

تقریبا در همون زمان، VX-Underground توییتی منتشر کرد از مکالمه بین Bassterlord و لاک بیت که در اون Bassterlord گفته بود که از برنامه لاک بیت بیرون میاد. اگرچه اون میرفت اما بقیه اعضای تیمش به فعالیتشون ادامه میدادن.

من به قضیه خداحافظی شک دارم و نمیتونم باور کنمش. از وقتی Prodaft کتابچه راهنماش رو بدست آورده، اون توجهات زیادی رو به خودش جلب کرده. Bassterlord از اینکه اونا هویت واقعیش رو داشته باشن و تحت تعقیب قرار بگیره و همچنین از FSB که قبلا بازجویی اش کرده بود می ترسه.

با این حال، بازنشستگی جعلی برای Bassterlord راحتتره. اون یه تیم داره، National Hazard Agency ، و من معتقدم که اون الان رهبری این تیم رو به عهده داره. اون میتونه در پس زمینه باشه و از گذاشتن پست های عمومی خودداری کنه و یکی از اعضای تیمش، صداش باشه. چطوری بدونیم؟ Bassterlord میتونه فعالیت باج افزاریش رو ادامه بده و از این راه کسب درآمد کنه. من نمیتونم این ثابت کنم، اما معتقدم که اینطوریه. همچنین از لاک بیت پرسیدم که آیا Bassterlord واقعا بازنشسته شده .

لاک بیت تایید کرده و گفته که تیم اون همچنان حملات باج افزاری لاک بیت رو پوشش میده. Bassterlord همچنین درصدی از سودی که تیمش از حملات بدست میاره رو کاسب میشه. این شاید ثابت نکنه که Bassterlord هنوز هم، گروه رو رهبری میکنه، اما متهم بودن اونو ثابت میکنه.

بعد از مدتی، Bassterlord عنوان پروفایلش در فروم رو هم به نام تیمش تغییر داد. این ممکنه گفته من رو ثابت نکنه اما اونو تایید میکنه. اگه واقعا میخواست بازنشسته بشه، آیا بازم نیاز به حضور در انجمنهای مجرمانه بود؟ حالا اون میتونه تحت نام تیمش به ارتباطات خودش ادامه بده.

در زیر این تغییر پروفایل رو میبینید. مشاهده عنوان قبلی فقط برای کاربران قدیمی امکانپذیره ، اونم برای یه مدت محدود و بعد از اون محو میشه و اگه اطلاعات قبلی نداشته باشید، دیگه نمیتونید اون اکانت پیدا کنید.

Bassterlord در جشن بازنشستگیش تنها نبود، Prodaft هم یه توییت منتشر کرد که میتونه حداقل موجب تحریک Bassterlord بشه.

Bassterlord در جواب این توییت نوشته بود، من میدونم چرا اون دفترچه رو منتشر نکردید و میدونید که دقیقا چی توش هست. پس در مورد رفتن من شلوغ کاری نکیند. من همیشه پاسخی دارم و معتقدم که از گلوت پایین نمیره. شما بطور خاص، هیچ ربطی به رفتن من نداشتید.

زمان همه چیز مشخص میکنه و من فکر نمیکنم که این آخرین باری باشه که Bassterlord میبینیم. علاوه بر این اگه Prodaft اون شناسایی کنه، تا آخر عمر تحت تعقیب خواهد بود.

به عقب نگاه نکن:

من بعد مارس 2023 با Bassterlord صحبتی نداشتم و اگه گزارش من ،اونو نارحت نکنه، فکر نمیکنم چیزی ازش بشنوم. در هر حال من اطلاعات خوبی در خصوص گروههای باج افزاری و تیم های وابسته کسب کردم.

این نوشته با همه نوشته های قبلی من متفاوت بود و فکر نمیکنم گزارشی رو بدون نمودار منتشر کرده باشم، تا همه چیز رو بصورت گرافیکی نمایش بدم.

در حالیکه که Bassterlord خداحافظی میکنه ، بیایید به فعالیت مجرمانه اون، ارتباطاتی که برقرار کرده و قربانیان اون نگاهی بندازیم. این نمودار براساس اطلاعات من هستش و قطعا موارد، بیش از ایناست

سخن پایان :

امروز من Bassterlord رو به همون صورتی که هست میبینم.من طمع، دروغ و حتی درد اون رو میبینم. مهمتر از اون، وقتی به شخصیت پشت نقابش نگاه میکنم، دزدی رو میبینم که در تاریکی زندگی میکنه و مشتاق پذیرش و شهرت در جامعه مجرمانه هستش.

متاسفانه مجرمین تنها کسایی بودن که وقتی Bassterlord به کمک نیاز داشت، دستش گرفتن. چیزی که مهمه اینه که این افراد به سادگی ازش استفاده کردن. اونا بهش اهمیتی نمیدادن و صرفا اونو ابزاری برای ثروتمند کردن خودشون میدیدن. Bassterlord ، اینا دوستای شما نیستن.

Bassterlord برای کمک به بیماری مادرش، وارد گروههای شد که برای درآمدزایی حتی بیمارستان ها رو هم هدف قرار میدن. همکار Bassterlord، لاک بیت چند هفته قبل از پیوستن اون به لاک بیت یه بیمارستان سرطانی کودکان رو هدف قرار داده بود. اون به این فکر نمیکنه که اگه مادرش بیمار بود و بیمارستان دچار یه حمله سایبری میشد، اونوقت چیکار میکرد و الان از گروه های مجرمانه حمایت میکنه که چنین حملاتی رو انجام میده.

فکر نمیکنم که Bassterlord باور داشته باشه که یه روزی دستگیر میشه، بخصوص الان که مشخص شده در اوکراینه و نه روسیه. من نمیدونم داستانش چطوری تموم میشه اما معتقدم داستان خوبی نخواهد داشت.

در بهترین حالت، اون تحت حمایت روسیه آزاد میشه و در سایه کشوری که به خونه اش حمله کرده زندگی میکنه. این احتمال وجود داره که دولت های خارجی و مجریان قانون، بدونن که اون دقیقا کیه. اگه روسیه جنگ رو ببازه و منطقه لوهانسک رو از دست بده، ممکنه دستگیریش زودتر اتفاق بیافته.

به Bassterlord پیشنهاد میدم که خودش و خونوادش رو از منطقه جنگی بیرون بیاره و با توجه به اینکه دانشی در خصوص معروفترین باج افزارها مثله لاک بیت داره، از اون برای اهرمی برای کمک به خودش استفاده کنه .

بعد از گزارش :

Bassterlord در توییتر این گزارش رو تایید کرده و گفته که گزارشی تا این اندازه واقعی، ازش منتشر نشده. اگرچه بعضی اشکالات داره اما تقریبا داستان کامل من با تمام حقایق زندگیم هستش. البته اطلاعات مربوط به Lalartu کاملا درست نیست، چون من مطمئن نیستم که اون خودش بوده یا یه فرد دیگه، اما حدس میزنم اینطوری بوده.

سن 27 سال هم تقریبی هستش و عددی بین 24 تا 30 هستش و من قطعا اونو افشاء نمیکنم.

در خصوص حمله به بیمارستان هم ، برای منم پذیرفته نیستش . همچنین خیلی از مواردی که در لیست هستن، باج ندادن.

همچنین اکانت Bassterlord در انجمن های هکری بعد گزارش مسدود شده.