محققای Rezilion یه گزارشی منتشر کردن در خصوص آسیب پذیری های KEV و نمونه هایی که گروههای APT ازشون استفاده کردن و در نهایت یه استراتژی معرفی کردن که چطوری از KEV استفاده کنیم.

در حالیکه تعداد آسیب پذیری های کشف شده بطور پیوسته در حال افزایش هستش، با رکورد 20,157 در سال 2021 ، اما بخش کوچکی از این آسیب پذیری ها ، اکسپلویت میشن.

براساس یه تخمین ، حدود 5 درصد از آسیب پذیری ها توسط هکرها مورد اکسپلویت قرار میگیرن، بنابراین تمرکز روی آسیب پذیری هایی که احتمال اکسپلویت بالایی دارن، میتونه به تیم های امنیتی کمک زیادی بکنه.

آژانس امنیتی CISA با ارائه یه لیستی از آسیب پذیری های در حال اکسپلویت یا آسیب پذیری هایی که قبلا اکسپلویت شدن (KEV) نقش مهمی در حفاظت در برابر تهدیدات سایبری انجام میده. KEV منبعی ارزشمند برای اولویت بندی و کاهش ریسک ها برای سازمانها هستش. برای دسترسی به این لیست آسیب پذیری ها میتونید از منوی لیستهای ویژه > کاتالوگ KEV آژانس CISA در بالای سایتمون یا این لینک استفاده کنید.

در این گزارش از KEV و شودان و GreyNoise استفاده شده.

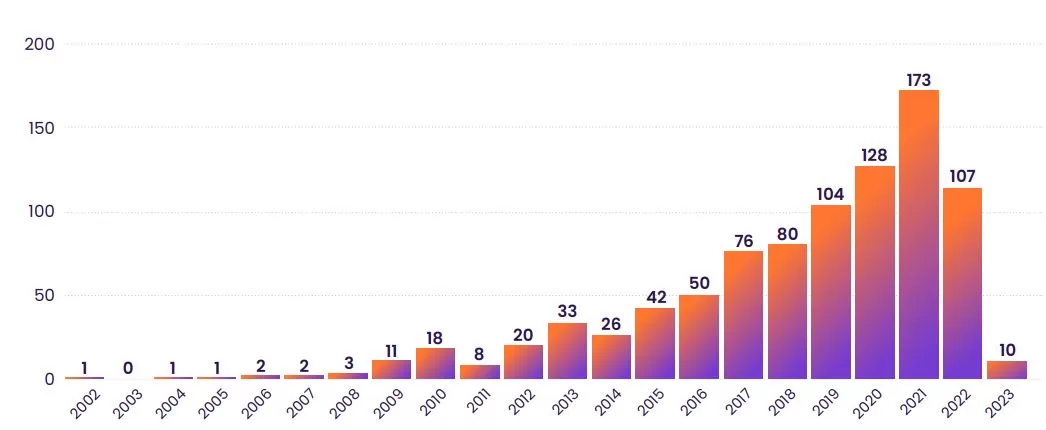

KEV حاوی 896 آسیب پذیری هستش و بصورت هفتگی ، یسری آسیب پذیری جدید هم بهش اضافه میشه.نمودار زیر تعداد این آسیب پذیری ها رو بصورت سالانه نشون میده :

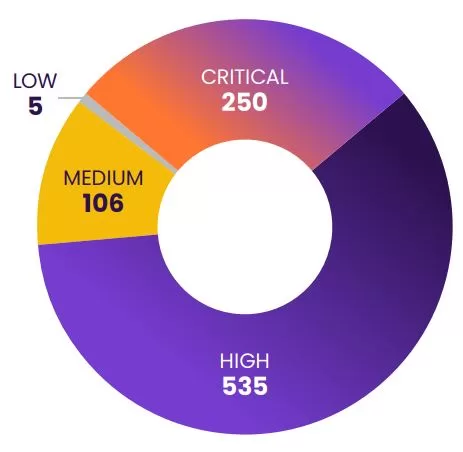

نمودار بالا نشون دهنده اینه که کمتر از یک درصد از کل آسیب پذیری های هر ساله در لیست KEV قرار میگیره. نمودار زیر هم نشون دهنده شدت آسیب پذیری های KEV هستش.

اما چرا آسیب پذیری های KEV رو باید در اولویت قرار بدیم؟

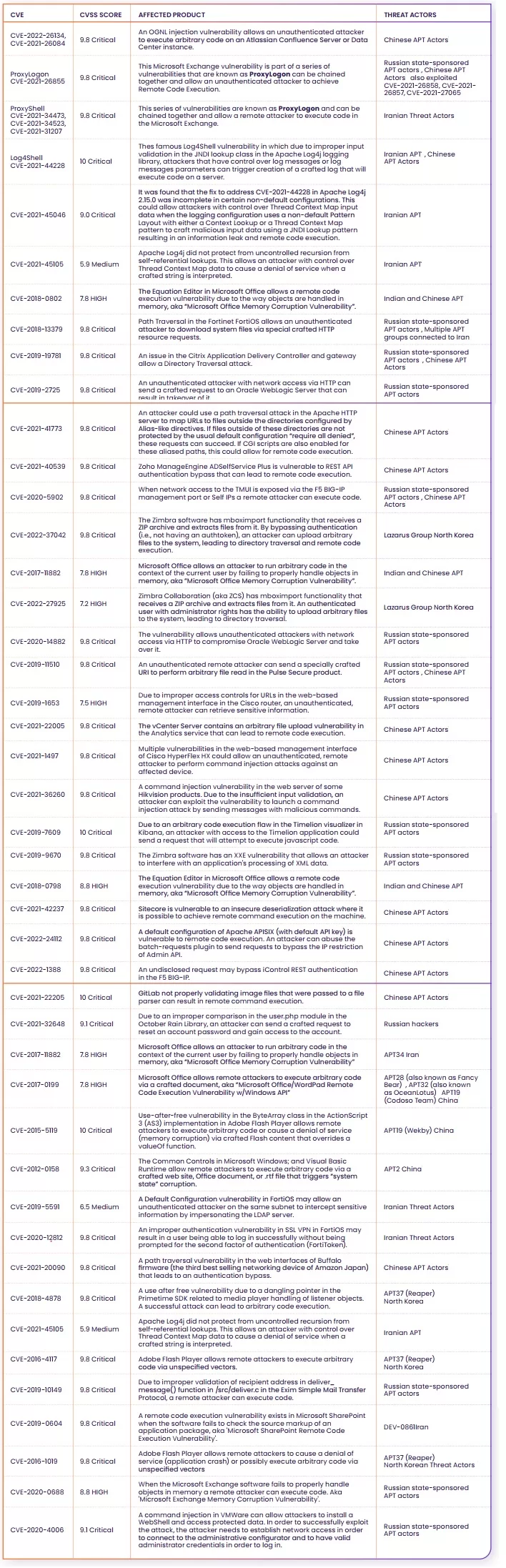

براساس این تحقیق اغلب گروههای APT و گروههای مجرمانه با انگیزه مالی از این آسیب پذیری ها برای هدف قرار دادن سازمانها استفاده میکنن. این گروهها اغلب تحت حمایت دولتهای مختلف مانند روسیه ، چین ، ایران ، کره شمالی هستن.

لیست زیر برخی از این آسیب پذیری هایی که توسط این گروهها مورد استفاده قرار گرفتن رو نشون میده :

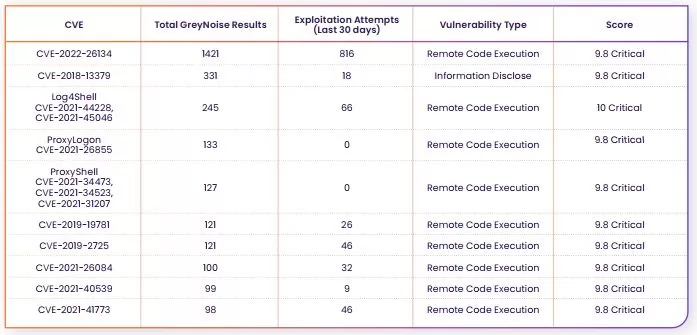

جدول زیر هم که براساس داده های GreyNoise هستش، نمایش دهنده 10 آسیب پذیری هست که هنوزم تلاشهایی برای اکسپلویت اونا توسط این گروهها در حال انجامه:

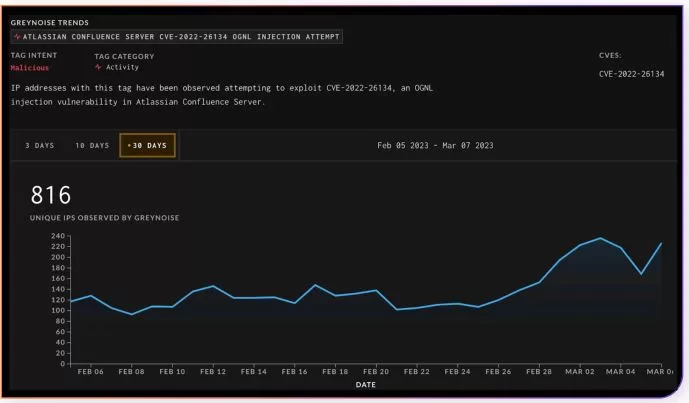

مثلا تعداد تلاش برای اکسپلویت آسیب پذیری CVE-2022-26134 در GreyNoise رو در شکل زیر میتونید ببینید :

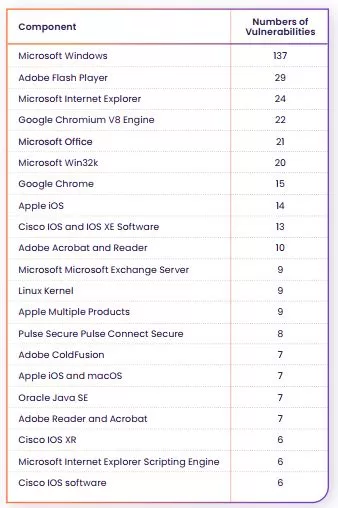

جدول زیر هم نشون دهنده 20 محصولی هستش که تعداد زیادی آسیب پذیری در KEV براشون ثبت شده. این جدول خوبیش اینکه اگه هر یک از محصولات این جدول در سازمانتون دارید، اولویت اعمال اصلاحیه ها و بروزرسانی در اونها بالاست. هفت محصول اول 26 درصد کل KEV رو شامل میشن.

دستگاههای همچنان آسیب پذیر :

با توجه به شدت و ماهیت آسیب پذیری ها و اینکه برای همه اونها اصلاحیه ای وجود داره، شاید به نظرتون پیدا کردن دستگاههایی که تحت تاثیر این آسیب پذیری ها هستن به نظر سخت بیاد، اما واقعیت این چنین نیست!

محققا این آسیب پذیری ها رو با شودان بررسی کردن و متوجه شدن که برای 200 تا CVE از این لیست بیش از 15 میلیون دستگاه در معرض عموم و قابل اکسپلویت وجود داره. بیشتر این موارد مرتبط به ویندوز هستش که محبوبترین محصول در لیست KEV هم بود و مقدار 137 تا cve با بیش از 7 میلیون دستگاه آسیب پذیر در دسترس عموم براش وجود داشته.

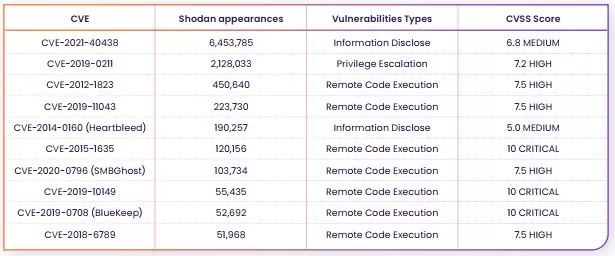

جدول زیر هم ده تا از آسیب پذیری هایی که بیشترین نتیجه رو داشتن رو نشون میده :

نکته فاجعه بار قضیه اینجاست که نزدیک به 40 درصد این آسیب پذیری ها بیش از 5 سال عمر دارن و بیش از 800 هزار دستگاه همچنان تحت تاثیر این آسیب پذیری ها هستن.

بیش از 4.5 میلیون دستگاه تحت تاثیر آسیب پذیری های KEV برای سالهای 2010 تا 2020 هستن و این با توجه به ماهیت KEV نگران کننده هستش.

پراکندگی آسیب پذیری ها:

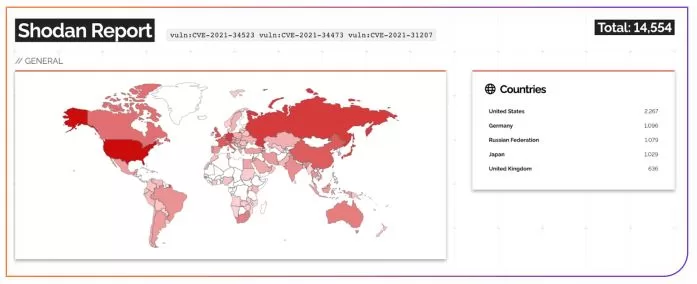

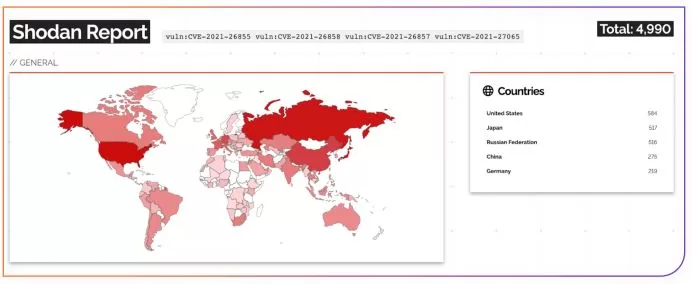

در ادامه گزارش یسری از CVEهای موجود در KEV رو با شودان بررسی کردن و میزان پراکندگی اونارو براساس کشورهای تحت تاثیر نشون دادن.

آسیب پذیری PROXYSHELL :

آسیب پذیری PROXYLOGON :

آسیب پذیری CVE-2021-40438 :

آسیب پذیری HEARTBLEED :

نتیجه گیری:

میزان کشف آسیب پذیری های جدید به این زودیها کم نمیشه. اولویت بندی براساس امتیاز cvss به تنهایی کافی نیست چون سازمانها با تعداد زیادی آسیب پذیری برای بررسی و اصلاح روبرو میشن.

تعداد کمی از این آسیب پذیری ها بصورت جدی اکسپلویت میشن و بنابراین تمرکز و اولویت بندی روی این آسیب پذیری ها میتونه به یه سازمان کمک کنه تا با حداقل هزینه بیشترین ریسک ها رو کاهش بده.

در حالی که اصلاح یه آسیب پذیری که، از اون مطلع هستیم و بصورت جدی داره توسط مهاجمین اکسپلویت میشه و یه اصلاحیه براش منتشر شده، به نظر کار آسونی هستش اما واقعیت اینه که میلیونها سیستم همچنان تحت تاثیر این آسیب پذیری ها هستن و نکته نگران کننده اینه که برخی از این آسیب پذیری ها عمر چند ساله دارن.

پیشنهادات :

روی اصلاح مولفه های محیط خود تمرکز کنید که در KEV هستن و از طریق فرایند دو مرحله ای زیر در مموری لوود میشن :

1- شناسایی آسیب پذیری هایی که حتی از طریق بررسی در زمان اجرا هم قابل اکسپلویت هستن. با توجه به اینکه اکثر آسیب پذیری های کد هرگز در حافظه لوود یا اجرا نمیشن، این مرحله میتونه 85 درصد بک لاگ اولیه رو حذف کنه.

2- از KEV برای اولویت بندی اصلاح آسیب پذیری ها استفاده کنید.

فرض اینکه همه سیستم ها همیشه بروز هستن غیرعلمی هستش بخصوص برای سازمانهای بزرگ. بنابراین اولویت بندی اصلاحیه هایی که نیاز به بررسی فوری دارن، مهم هستش و CVSS به تنهایی برای این امر کافی نیست. در عوض رویکرد مبتنی بر ریسک در نظر بگیرید و آسیب پذیری های پر خطر رو در اولویت قرار بدید.

با توجه به اینکه تعداد آسیب پذیری ها بصورت صعودی هستش، استفاده از سیستم های خودکار و اولویت بندی هوشمند میتونه خیلی کمک کننده باشه.

نکته مهم بعدی شناخت سطح حمله خودتونه و اینکه نقاط آسیب پذیری که نیاز به اصلاحیه دارن رو شناسایی کنید. استفاده از Software Bill of Materials (SBOM) و استراتژی مدیریت آسیب پذیری ابزارهای ضروری برای این منظور هستن.