محققای cyfirma یه گزارشی منتشر کردن در خصوص یه فریمورک پست اکسپلویت بنام Exfiltrator-22 و اونو مرتبط با Lockbit 3.0 میدونن. در این پست به بررسی این گزارش پرداختیم.

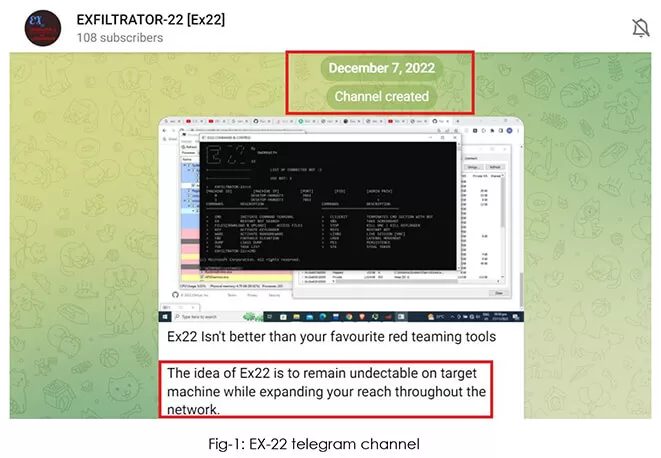

این محققا اعلام کردن که توسعه این فریمورک 27 نوامبر 2022 ( یا شاید قبلتر) تموم شده و عوامل تهدید 7 دسامبر 2022، یه کانال تلگرامی برای تبلیغ ابزارشون راه اندازی کردن.

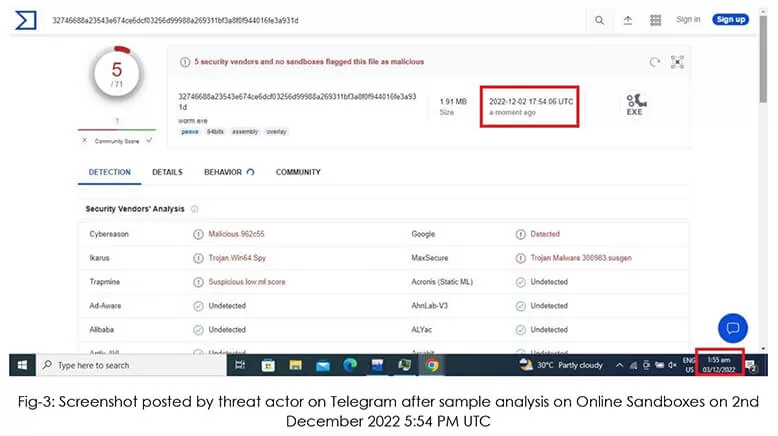

با اسکن این فریمورک در 13 فوریه 2023 ، فقط 5 آنتی ویروس اونو شناسایی میکنن که نشون دهنده اینه که عوامل پشت اون آشنایی خوبی با تکنیک های ضد تحلیل و تکنیکهای شناسایی دارن.

عوامل پشت این بدافزار ، در اواخر دسامبر 2022 در کانال تلگرامیشون اعلام کردن که ویژگی جدیدی رو اضافه کردن که امکان پنهون کردن ترافیک یا عادی جلوه دادن ترافیک رو هم فراهم میکنه.

در ژانویه 2023 هم اعلام کردن که این بدافزار 87 درصد توسعه داشته و مدل استفاده از اون هم بصورت اجاره ای (اشتراکی) هستش. برای یک ماه 1000 دلار و برای دسترسی مادام العمر 5000 دلار. بعد از خرید، یه لینک به پنل سرور EX22 داده میشه که روی یه سرور ضد گلوله (bulletproof VPS) هستش.

10 فوریه 2023 ، یه ویدیو از ویژگی های این فریمورک در یوتیوب هم منتشر کردن.

ویژگی های فریمورک EX-22 :

این ابزار برای مستقر کردن باج افزار در شبکه های شرکتها بدون شناسایی طراحی شده و ویژگی مختلفی داره از جمله :

- ارائه یک Reverse shell با امتیاز بالا .

- آپلود فایل به سیستم قربانی و دانلود فایل از سیستم قربانی به C2

- ویژگی کیلاگر برای سرقت اطلاعات تایپ شده

- قابلیت باج افزار که فایلهای روی سیستم قربانی رو رمز میکنه

- قابلیت اسکرین شات که امکان جمع آوری اطلاعات از سیستم هدف رو میده.

- دسترسی بصورت real time به سیستم قربانی با استفاده از VNC

- قابلیت افزایش امتیاز در سیستم قربانی

- قابلیت پرسیست برای ماندگاری به مدت طولانی تر روی سیستم قربانی

- بدافزار قابلیت حرکت جانبی رو هم فراهم میکنه تا امکان گسترش آلودگی به سایر سیستم ها رو فراهم کنه.

- دامپ LSASS برای جمع آوری اعتبارنامه ها

- استفاده از قابلیت هش برای شناسایی، مکان یابی فایلهای خاص و تغییرات روی داده

- جمع آوری پروسس های در حال اجرا برای جمع آوری اطلاعات و شناسایی آسیب پذیری های موجود احتمالی روی برنامه ها

- سرقت توکن های حساس برای دسترسی به سایر اکانتهای قربانی

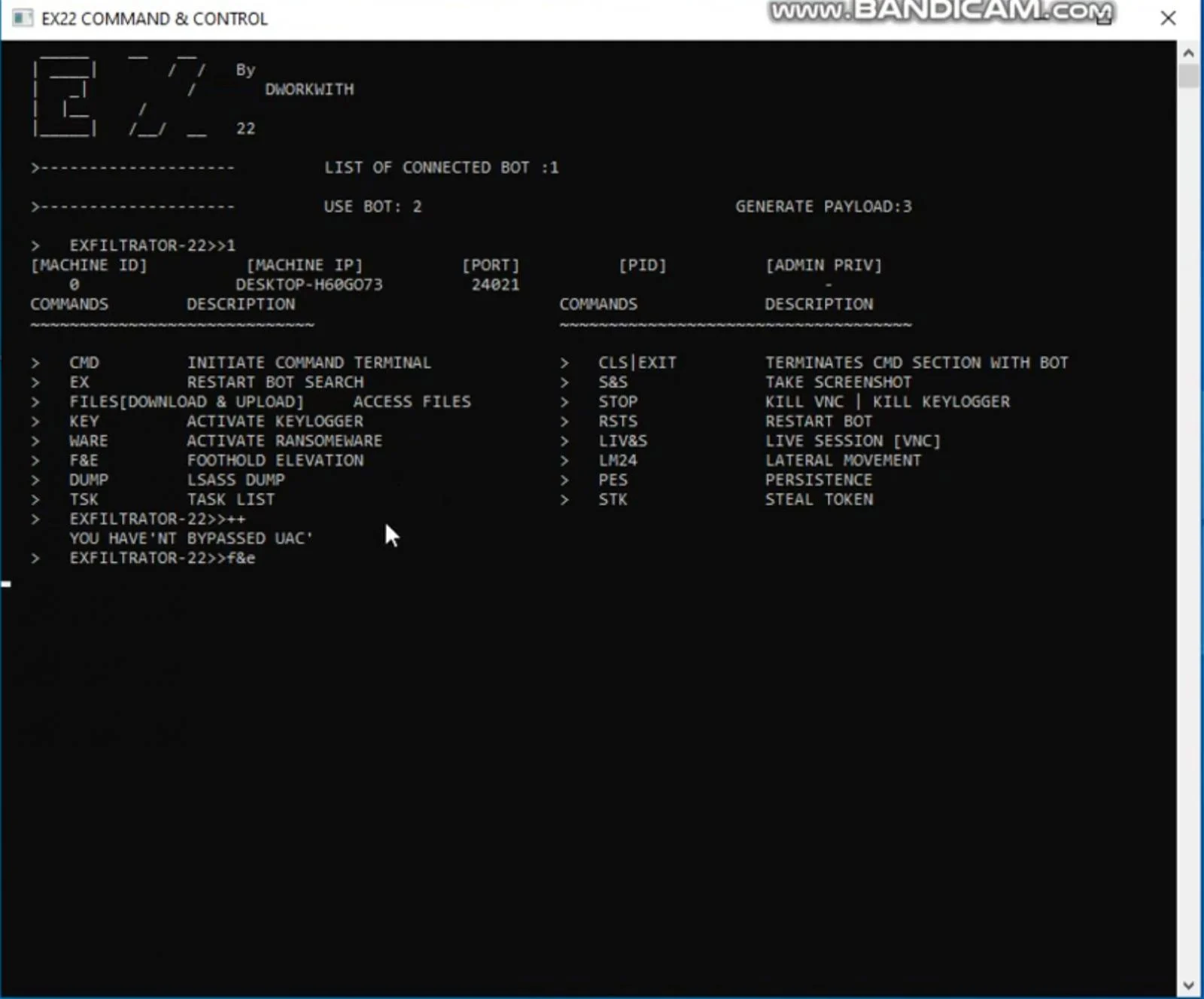

پنل مدیریتی بدافزار:

همونطور که بالا اشاره کردیم، خریداران این بدافزار به یه پنل مدیریتی دسترسی دارن. این پنل امکانات مختلفی مانند اجرای دستورات ، جمع آوری اطلاعات، ایجاد کمپین ، خودکار کردن کمپین و … رو در اختیار مهاجم قرار میده. شکل زیر نمایی از پنل C2 بدافزار هستش.

یسری ویژگی جالب هم این پنل داره از جمله :

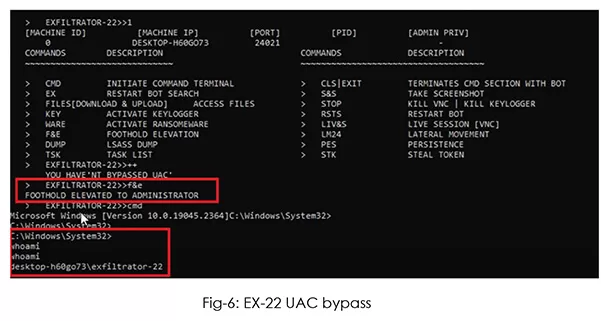

بدافزار براساس پیلود و سیستم عامل میتونه روش دور زدن UAC رو انتخاب کنه. برای این منظور فقط کافیه دستور F&E رو بزنه :

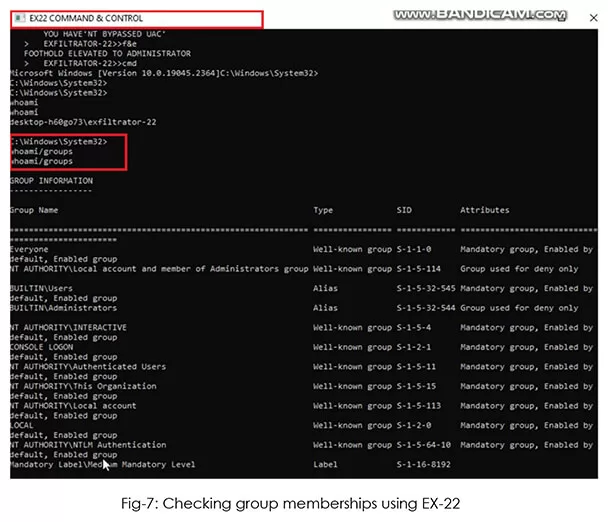

مهاجم همچنین میتونه وضعیت گروهها رو هم برای اینکه نیاز به افزایش امتیاز داره رو هم بررسی کنه:

ارتباط با LOCKBIT 3.0 :

در کانال این بدافزار ، بازیگران تهدید یه تصویر از میزان شناسایی اون توسط آنتی ویروسها منتشر کردن :

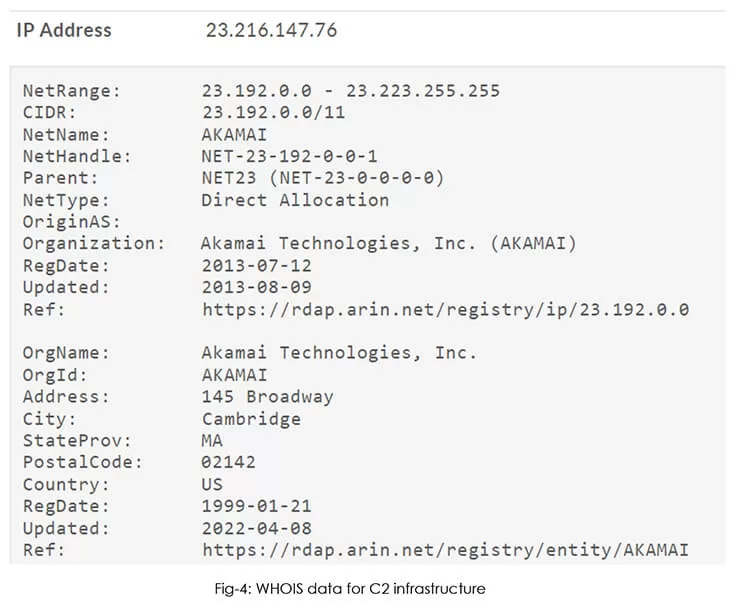

در این تصویر زمان ثبت شده در اسکن و زمان روی سیستم رو مشخص کرده که یه فاصله 8 ساعته رو دارن. در قسمت فعالیتهای شبکه ای ، محققا به یه IP رسیدن که برای CDNهای Akamai هستش.

مهاجمین از تکنیک domain fronting استفاده کردن. در این تکنیک مهاجمین از یه پلاگین بنام MEEK استفاده میکنن که یه پلاگین مبهم سازی برای TOR هستش و تکنیک domain fronting رو پیاده سازی میکنه و ترافیک TOR مخفی میکنه.

مهاجمین با قرار دادن سرور Meek reflection در پشت یه CDN ، باعث میشن که MEEK بتونه ترافیک TOR رو از طریق اتصال HTTPS قانونی به سرویس های شناخته شده، پنهون کنه. این تکنیک باعث میشه C2 مهاجم قابل شناسایی نباشه. این تکنیک توسط Lockbit 3.0 هم مورد استفاده قرار گرفته.

همچنین یه نمونه ای از این باج افزار رو پیدا کردن که از زیرساخت شبکه ای همون C2 که در این فریمورک گزارش شده، استفاده کردن.

در نتیجه محققا احتمال میدن که این فریمورک یا توسط نمایندگان یا تیم توسعه باج افزار Lockbit3.0 توسعه داده شده.

Lockbit به گردن نگرفت:

اکانت رسمی این گروه در پستی اعلام کرده که این اطلاعی از این ابزار و توسعه دهنده اون نداره و توسعه دهندگان اون رو کلاهبردار معرفی کرده که میخوان از اسم و رسم lockbit سوء استفاده کنن. استفاده از اون رو هم توصیه نکرده.