باج افزار ESXiArgs که این روزها سر و صدا کرده ، تقریبا با انتشار اسکریپت بازیابی توسط CISA ، متوقف شده بود ، اما بازیگران تهدید پشت این باج افزار با اصلاح نقاط ضعف اون ، یه نسخه جدید رو منتشر کردن.

نسخه جدید بازیابی ماشین های مجازی رو سختتر و تقریبا غیر ممکن میکنه.

تفاوت بین نسخه جدید و قدیم :

در نسخه قبلی ، اسکریپت encrypt.sh ، دنبال فایلهایی با پسوند زیر میگرده :

|

1 2 3 4 5 6 7 8 9 |

.vmdk .vmx .vmxf .vmsd .vmsn .vswp .vmss .nvram .vmem |

هر فایلی رو که با این مشخصات پیدا کرد ، سایزش بدست میاره. اگه اندازه اون کمتر از 128 مگابایت بود، کل فایل رو بعد یک مگابایت رمز میکنه.

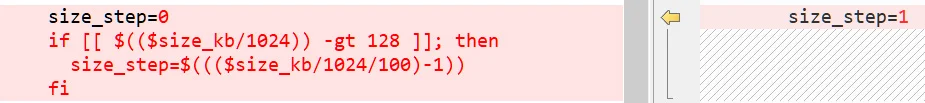

اما اگه سایزش بزرگتر از 128 مگابایت باشه ، رمزکننده در ابتدا یه مقدار size_step رو بدست میاره ، بعدش یک مگ رو رمز میکنه و به اندازه size-step میره جلو (رمز نمیکنه) . size_step طبق فرمول زیر بدست میاد :

|

1 |

size_step=((($size_in_kb/1024/100)-1)) |

طبق فرمول بالا اگه یه فایل 4.5 گیگابایتی داشته باشیم ، مقدار size-step برابر 45 میشه ، در نتیجه رمزکننده یک مگ رو رمز میکنه و 45 مگ رو رد میکنه. در نتیجه مقدار زیادی از فایل بصورت رمزنشده باقی می مونن.

رو همین موضوع رمز نشدن حجم زیادی از فایلها، محققا یه روشی رو کشف کردن که میشد فایل بازیابی کرد و CISA هم یه اسکریپت براش منتشر کرد.

نسخه دوم این مشکل رو رفع کرده و مقدار زیادی از فایل رو رمز میکنه. در نسخه جدید رمزکننده تغییری نکرده و فقط size-step مقدارش یک شده. یعنی رمز کننده یک مگ رو رمز میکنه و یک مگ رو نه.

شکل زیر تغییر بین نسخه اول و نسخه دوم در مقدار size-step رو نشون میده :

با این تغییر ساده ، 50 درصد فایلهای بزرگتر از 128 مگابایت ،رمز میشن و غیر قابل بازیابی هستن. اسکریپت و روش های قبلی هم دیگه جواب نمیده.

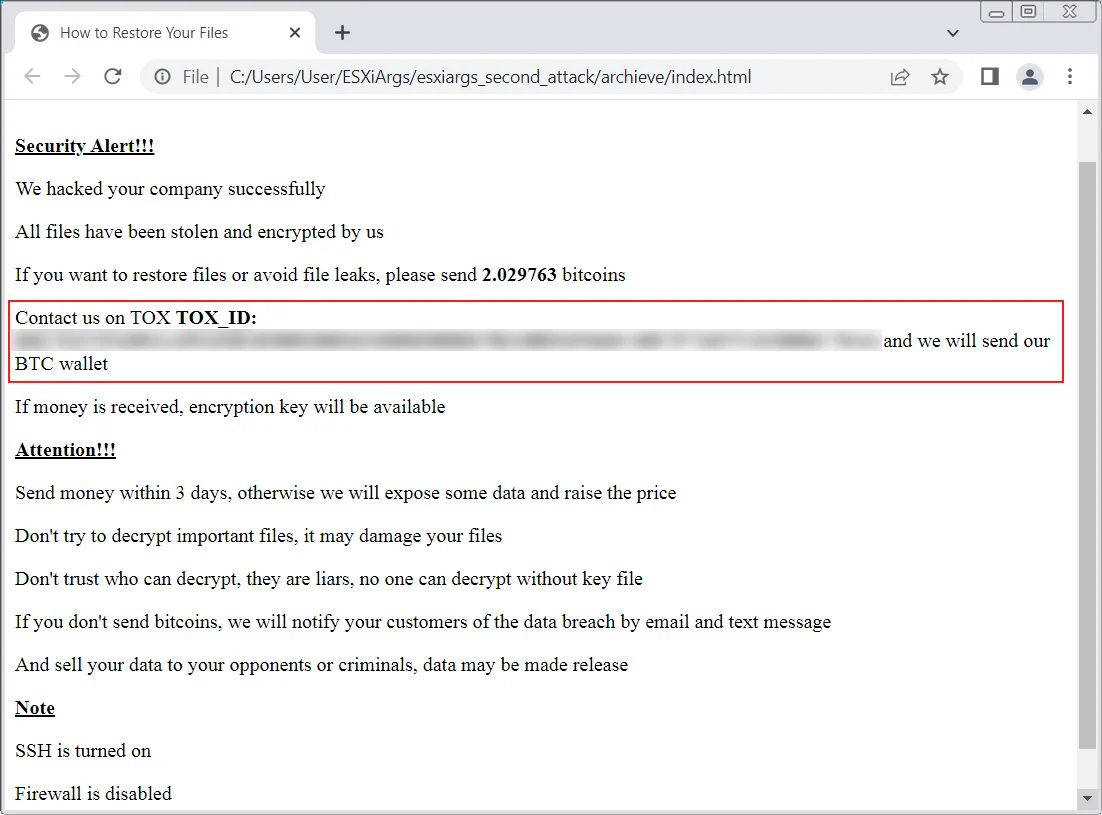

علاوه بر این تغییر ، متن باج افزار هم تغییر کرده . در متن باج افزار آدرس بیت کوین هم حذف شده که احتمالا برای جلوگیری از رهگیری آدرسها توسط محققینه.

در موج دوم حملات ، ادمین ها اعلام کردن که SLP رو غیر فعال کردن و همچنین فایل بکدور vmtool.py رو هم تو سرورهاشون پیدا نکردن. این نشون میده که موج دوم با روش های جدیدتری داره انجام میشه.

راهکار موج دوم:

در نهایت اگه دچار این باج افزار شدید ، یه بک آپ از فایلهای الوده بگیرید و با اسکریپت CISA تست کنید، اگه جواب داد که اوکیه اما اگه نه ، شما در موج دوم حملات قرار گرفتید و باید منتظر باشید تا روش رمزگشا معرفی بشه.