با توجه به اینکه امروز ، روز ولنتاین هستش و جمله “دوست دارم” از دهن عشاق نمی افته، در این پست به بررسی ویروس ILOVEYOU پرداختیم که در 5 مه سال 2000 ، 16 اردیبهشت 1379 ، منتشر شد، پرداختیم.

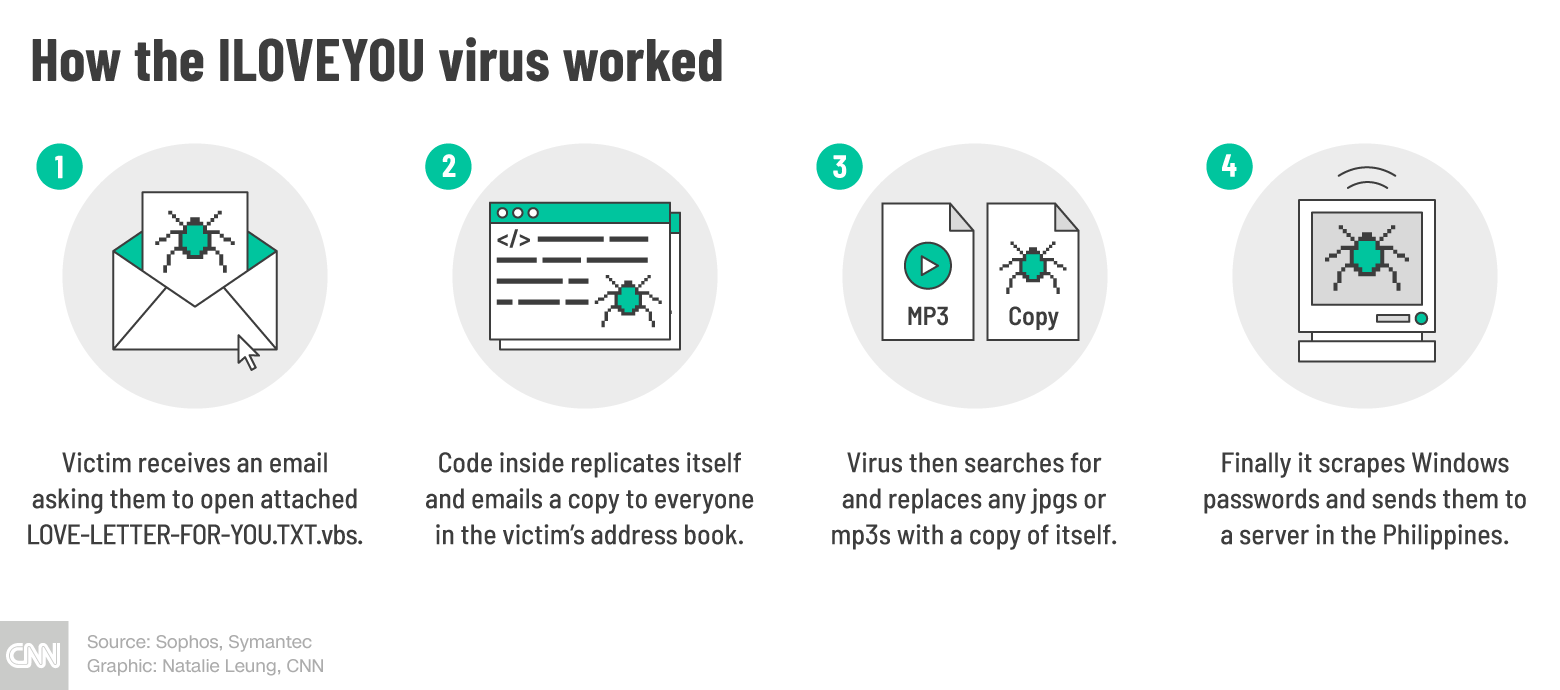

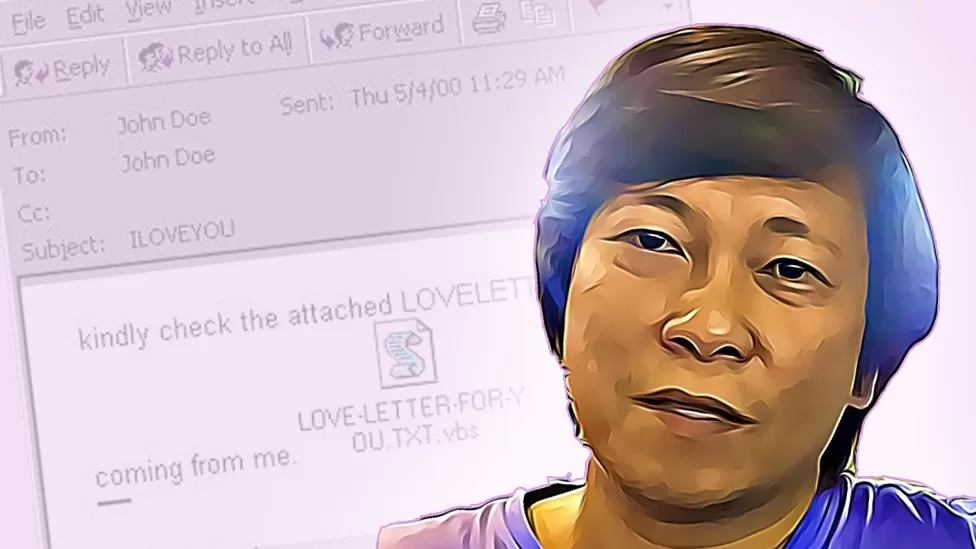

این ویروس که با نامهای Love Bug و Love Letter for you هم شناخته میشه ، از طریق ایمیل منتشر میشد. ایمیل ارسالی حاوی یه فایل VBS بود که قربانی با اجرای اون ، ویروس در سیستمش فعال میکرد. ویروس فایلهای MP3 و JPG رو دستکاری میکرد و خودش بجای اونا کپی میکرد. یسری رمز عبور رو به سرقت می برد. در نهایت با استفاده از لیست مخاطبین در Microsoft Outlook ، خودش به این افراد ایمیل میزد و منتشر میشد.

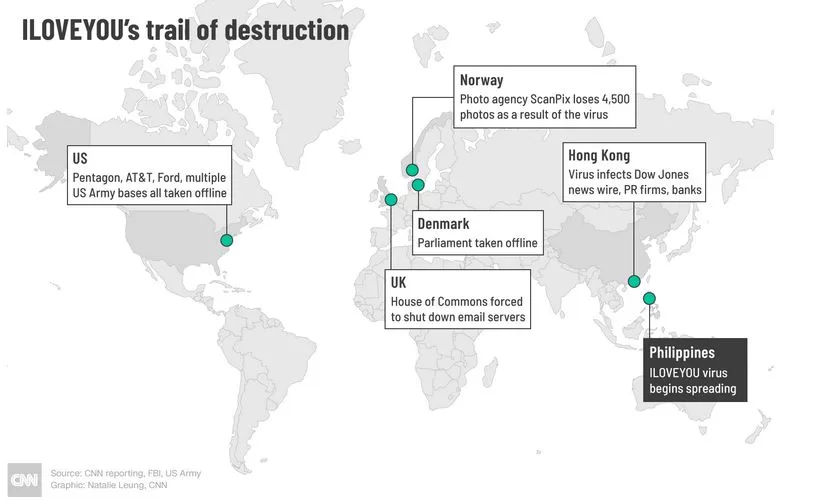

ویروس در عرض چند روز تونست نزدیک به 50 میلیون سیستم رو آلوده کنه و به کسب و کارها و سازمانهای مختلفی مانند فورد ، پنتاگون ،پارلمان بریتانیا آسیب بزنه.

توزیع بدافزار:

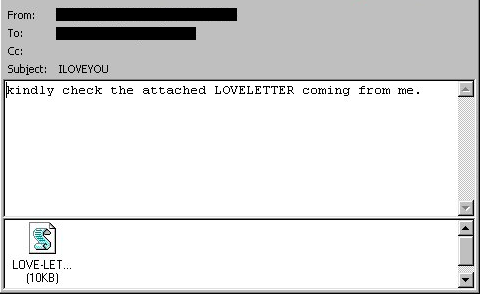

ایمیل ارسالی با عنوان ILOVEYOU و متن “لطفا LOVELETTER پیوست شده از من را بررسی کنید” ارسال میشد. یه فایل LOVE-LETTER-FOR-YOU.TXT.VBS هم پیوست شده بود.

با توجه به متن و ایمیل ارسالی اغلب افراد یا از روی کنجکاوی یا فرض این که یه شوخیه ، ایمیل رو باز میکردن یا با فرض اینکه ایمیل از یه فرد آشنا ارسال شده بود ،اونو باز میکردن. همچنین چون پسوند فایل در ویندوز نشون داده نمیشد ، خیلیا به خیال اینکه یه فایل متنی هستش ،LOVE-LETTER-FOR-YOU.TXT ، اونو اجرا میکردن.

در سال 2000 اینترنت یه مفهوم تقریبا جدید بود. طبق آمار ITU ، میزان کاربران اینترنت در هنگ کنگ 28 درصد ، در آمریکا 43 درصد و در ایران خودمون 0.93 درصد بود.

خیلی از ایمیلهای سازمانی برای جلوگیری از انتشار اون آفلاین شدن. اما با توجه به اینکه ویروس خودش رو توزیع میکرد ،در عرض 5 ساعت ویروس به سراسر آسیا ، اروپا و آمریکای شمالی رسید. سرعتش 15 برابر سریعتر از ویروس معروف ملیسا بود.

در اون زمان 95 درصد کاربران از ویندوز استفاده میکردن و Outlook بهمراه آفیس ارائه میشد و تقریبا برای کسب و کار کامپیوتری استفاده از اون ضروری بود. اون زمان شرکتها از سرورهای متمرکز امروزی مثله جیمیل یا یاهو استفاده نمیکردن و از همون سروری که سایتشون روش بود برای ارسال و دریافت ایمیل استفاده میکردن. علاوه بر این شرکتها حتی فیلتر هم اعمال نمیکردن تا بتونن جلوی ایمیلهای اسپم رو بگیرن ، تا برسه جلوی ویروس رو بگیرن.

اگرچه آمریکا اخطار قبلی در خصوص این ویروس داشت اما اونجا هم ویروس به سرعت منتشر شد. چون مقاوت در برابر عدم باز کردن نامه عاشقانه سخته. این ویروس با رسیدن به لیست مخاطبین ارتش آمریکا ، FORSCOM ، که 50 هزار مخاطب داشت، بصورت فاجعه بار منتشر شد. کم کم همه پایگاههای نظامی که از Outlook استفاده میکردن ، آلوده شدن و ساعتها آفلاین شدن تا مشکل رفع بشه.

شناسایی مقصر:

آنتی ویروسها با ارائه بروزرسانی ها و مایکروسافت با انتشار وصله برای Outlook ، جلوی این ویروس رو گرفتن. با این وجود FBI به دنبال مقصر این رخداد بود. تحقیقات FBI شروع شد و کم کم شواهدی در فیلیپین پیدا کردن. از مجریان قانون فیلیپین خواستن تا پیگیری کنن.

با توجه به اینکه هر کسی که ویروس ILOVEYOU رو دریافت میکرد، در حقیقت کد اصلی بدافزار رو داشت و بدافزار مبهم نشده بود و کد پیچیده ای هم نداشت. علاوه بر این کدها حاوی خطوطی بودن که به هویت نویسنده بدافزار اشاره میکرد. این خطوط شامل دو ایمیل زیر بودن که هر دو در فیلیپین مستقر هستن.

|

1 2 |

spyder@super.net.ph mailme@super.net.ph |

همچنین اشاره به یه گروه هکری بنام GRAMMERSoft Group هم شده ، که گفته میشه در پایتخت فیلیپین مستقر هستن.

محققا اولش فکر میکردن شاید این اطلاعات ، صحیح نباشن اما همونطور که گفته شد ، ویروس پسوردهای سرقت کرده رو هم ارسال میکرد. این اطلاعات رو به سروری در Sky Internet در مانیل ارسال میکرد. SKY با قطع این سرور ، بخشی از عملکرد ویروس رو هم مختل کرد.

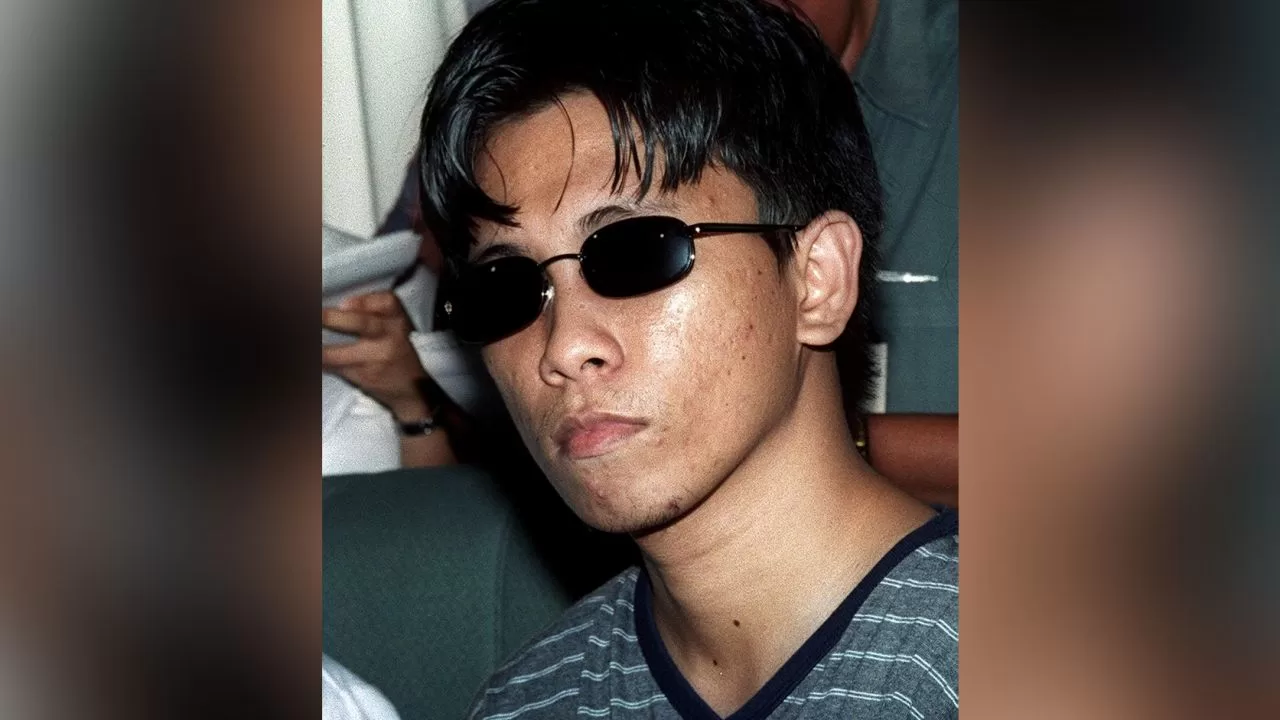

چهار روز بعد از انتشار ویروس ، پلیس فیلیپین یه آپارتمان در مانیل رو بازرسی کرد و تعدادی مجله کامپیوتری ، تلفن ، دیسک ، نوار کاست و … توقیف کرد. یکی رو هم بنام Reomel Ramones دستگیر کردن. ایشون که یه جوون 27 ساله بود و در یه بانک کار میکرد ، بعید بود که هکر پشت این ویروس باشه.

علاوه بر ایشون توجه پلیس به چند مظنون دیگه ، ساکن این آپارتمان جلب شد ، نامزد Ramones و Irene de Guzman و برادرش Onel .

آقای Onel de Guzman دانشجوی کامپیوتر کالج AMA بود. در این کالج یه گروه هکری بنام GRAMMERSoft بود که خودش مستقر در این کالج معرفی میکرد و همچنین در کمک کردن به دانشجوها برای تقلب در انجام تکالیفشون ، معروف بود.

در ابتدا پلیس نمیتونست Guzman رو با این گروه و همچنین ویروس مرتبط کنه اما مسئولین کالج پایان نامه رد شده Guzman ،که شباهت زیادی به کدهای ویروس داشت در اختیار پلیس قرار داد.

در پروپوزال پایان نامه Guzman نوشته بود که هدف برنامه پیشنهادی بدست آوردن پسوردهای ویندوز و دزدیدن حسابهای اینترنتی از سیستم های قربانیا هستش.

اون زمان هزینه اینترنت در فیلیپین بصورت دقیقه ای حساب میشد. ایده Guzman این بود که کاربرا در کشورهای در حال توسعه میتونن از اکانتهای کشورهای ثروتمند استفاده کنن و در نتیجه زمان بیشتری رو در اینترنت بدون پرداخت هزینه باشن.

استاد Guzman با خوندن پروپوزال عصبانی شده و نوشته بود : “ما دزد تربیت نمیکنیم” و “این غیرقانونی هستش”

خلاء قانونی :

با همه مدارک جمع آوری شده توسط پلیس فیلیپین ، NBI و FBI علیه Guzman و خسارات و هرج و مرجی که در دنیا ایجاد کرده بود ، ایشون مجازات نشد.

دلیلشم نبود قانون برای متهم کردن ایشون در فیلیپین بود. با توجه به اینکه در فیلیپین قانون جرایم رایانه ای وجود نداشت ، ایشون نه تنها مجازات نشد بلکه حتی به آمریکا هم استرداد داده نشد چون طبق قانون فقط برای جرایمی بود که در هر دو کشور جرم حساب میشد. در نهایت پرونده مختومه اعمال شد.

عده ای ایشون رو نخبه و قهرمان معرفی کردن. یه فیلمم با نام Subject: I love you ساختن که در اون خالق ویروس رو ، یه مرد عاشق معرفی کردن که تلاش میکنه با تنها دختری که تا به حال دوسش داشته، ارتباط برقرار کنه.

در کالج ایشون رو بعنوان فردی که به پنتاگون حمله کرده و یه فرد از یه کشور جهان سومی که تونسته با نبوغش این کار بکنه میشناسن.

البته عده ای هم نسبت به این قضیه احساس بدی داشتن و معتقد بودن که باید ایشون مجازات میشد.

رخداد های بعدی :

چند ساعت بعد از انتشار ویروس ILOVEYOU ، نسخه های مشابهی مانند very funny و joke و Mother’s Day و VIRUS ALERT!!! هم منتشر شد. نکته ای که وجود داره اینه که با پوشش رسانه ای که برای ILOVEYOU داده شده بود اما بازم عده ای همچنان روی این ایمیلها کلیک میکردن. این نشون دهنده اهمیت مهندسی اجتماعی در بین هکرها هستش.

محقق امنیتی Graham Cluley ، در این خصوص گفته که میشه سیستم عاملها رو بروز کرد یا از بهترین فیلترهای ایمیل استفاده کرد اما نمیشه مغز انسان رو اصلاح کرد.

FBI برآورد میکرد که این ویروس و ویروسهای مشابه ، خسارت 10 میلیاردی رو در سراسر جهان داشتن.

این ویروس نشون داد که هکرها فقط به دنبال هک سازمان ها یا وب سایتها نیستن و میتونن کسی که تو خونه اش نشسته و به اینترنت متصل هستش رو هم تحت تاثیر بزارن. همچنین به اهمیت آموزش نیروی انسانی برای جلوگیری از این رخدادها اشاره داره.

بعد از این حادثه ، فیلیپین قانون جرایم رایانه ای خودش رو تصویب کرد.

بیست سال بعد از حادثه :

سال 2020 ، Geoff White مصاحبه ای رو با آقای Onel de Guzman که اون زمان 44 ساله داشت ، انجام داد.

Geoff White میگه که مدتی در جستجوی Guzman بوده. تو اینترنت شایعات مختلفی بوده از جمله اینکه ایشون به امریکا و اتریش و آلمان مهاجرت کرده یا اینکه در مایکروسافت مشغول به کار هستش. در نهایت طبق پستی که یه کاربر در یه انجمن گداشته متوجه شده که ایشون یه مغازه تعمیر تلفن همراه در مانیل داره و به سراغش رفته.

گفتگویی که با ایشون انجام داده، Guzman گفته که این ویروس رو برای این نوشته بود که نمیتونست هزینه های اینترنت دایال آپ رو بپردازه و میخواسته با سرقت پسورد دیگران، اینترنت بدون هزینه ، داشته باشه.

در ابتدا ویروس رو به کاربرای فیلیپینی فرستاده که فقط پسوردها رو میدزدیده. در بهار 2000 در کد تغییراتی رو داده تا بصورت خودکار خودش منتشر کنه.

ایشون در ادامه گفتن که ویروس جدید رو اولین بار به یکی در سنگاپور فرستاده. بعدش با دوستش برای خوردن نوشیدنی بیرون رفته. اولین باری هم که در خصوص اختلالی که ویروسش ایجاد کرده شنیده از مادرش بوده که گفته پلیس در مانیل دنباله یه هکره.

ایشون گفتن که خالق این ویروس تنها خودشون بودن. بعد از یه وقفه ای ذوباره به کار کامپیوتر برگشته اما کالج رو ادامه نداده. الانم یه فروشگاه کوچیک تعمیر تلفن همراه داره.

ایشون گفتن از نوشتن این ویروس و بدنامی که براش داشته، پشیمونه. چون آدم خجالتی هم هستش خیلی مواقع با دیدن خبرهاش ، احساس خجالت داره. از توزیع گسترده و خسارتی هم که زده تعجب و احساس پشیمونی داره.

خلاصه اینکه هر “دوست دارمی” ، “دوست دارم” نیست و در پایان میتونید این بدافزار رو از اینجا دانلود کنید.