کسپرسکی یه گزارشی در خصوص کمپینها و آمار فیشینگ و اسپم در سال 2022 منتشر کرده که طی دو پست به بررسی این گزارش پرداختیم. در این قسمت به بررسی حملات اسپم و در این پست هم به بخش فیشینگ گزارش، پرداختیم.

کمپین های رایج اسپم:

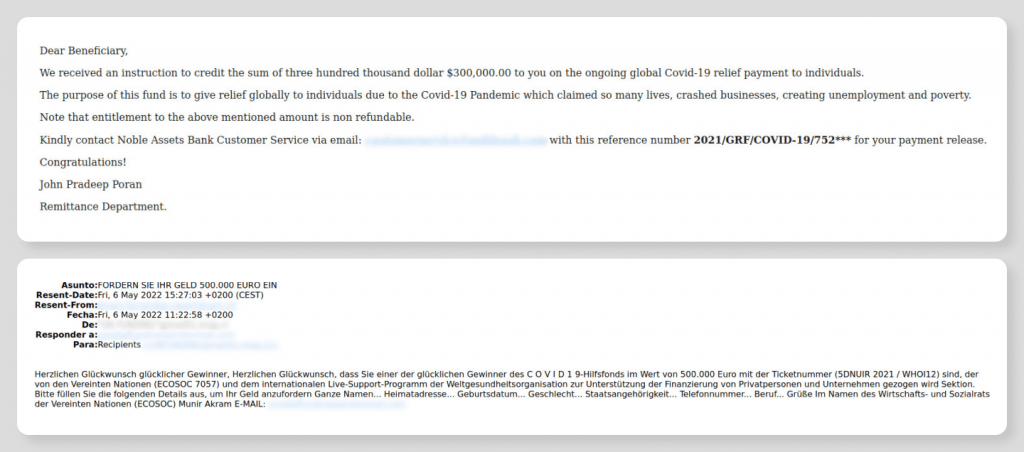

برخلاف فیشینگ که کرونا کمتر مورد استفاده بود، در اسپم ها استفاده از این مورد همچنان ادامه داشته. اغلب کلاهبرداری های این حوزه از نوع نیجریه ای هستن. مثلا یسری افراد پولدار از کرونا مردن و وصیت کردن که پولشون به دیگران برسه، یا زاکربرگ یه قرعه کشی قراره با موضوع کرونا انجام بده و به کسایی که برنده میشن یک میلیون یورور کمک هزینه میده، یا دریافت کمک هزینه صندوق جهانی پول ، یا یسری کمک های ضد رکود اقتصادی.

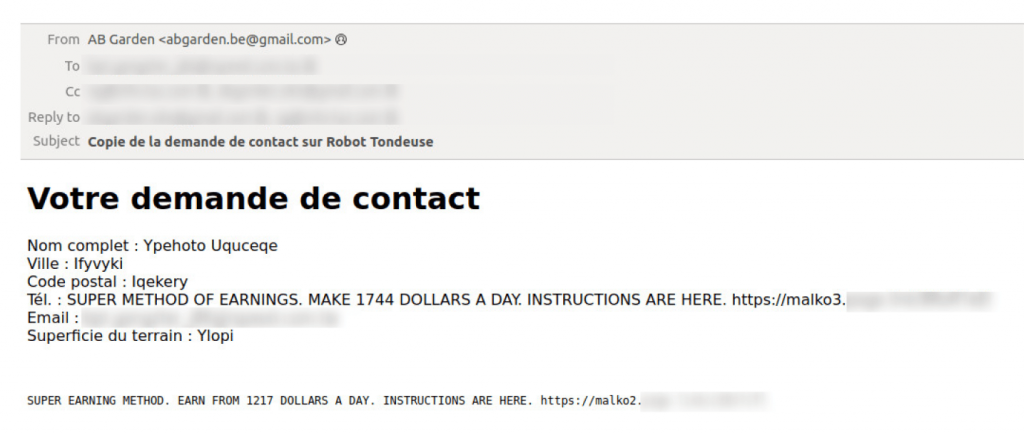

یکی از روشهای دیگه ای که اسپمرها از اون استفاده میکردن استفاده از فرمهای تماسی هستش که ،بررسی و ارزیابی زیادی روی محتوا انجام نمیده. مثلا اسپمرها دنبال فرم های تماسی بودن که ورودی ها رو چک نمیکرد. بعدش یه پیام ایجاد میکردن و تو بخش ایمیلها، ایمیل قربانی ها رو وارد میکردن. بعد از اینکه پیام رو ارسال میکردن، سایت بطور خودکار یه پیام مبنی بر اینکه پیام شما دریافت شد، آرزوی موفقیت داریم و … به ایمیلهایی وارد شده ارسال میکرد. در نتیجه قربانی ها تو اینباکس ایمیلهاشون یه ایمیل قانونی از یه سایت قانونی دریافت میکردن که مثلا یه لینک مخرب یا تبلیغات توش بود.

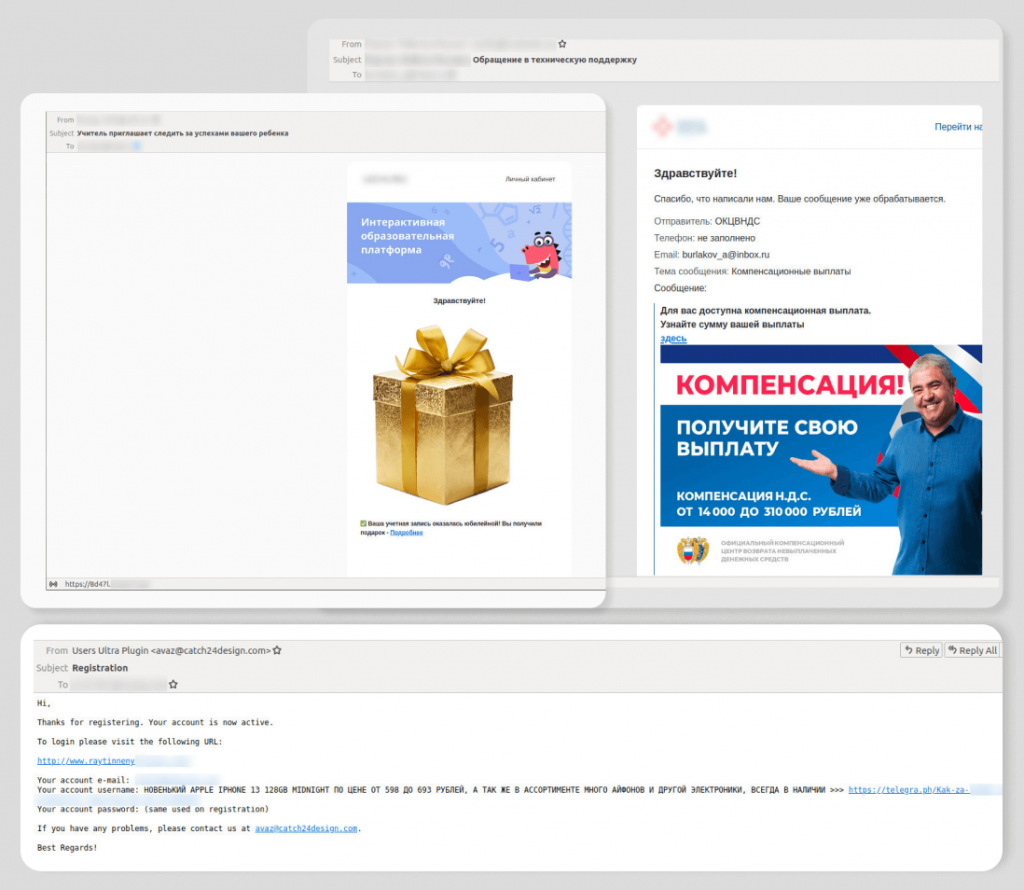

اغلب موارد موجود در ایمیلهای اسپم با طرح غرامت یا جایزه بودن. مثلا یه کمپین اسپم بود که کاربران روسی رو هدف قرار داده بود. در این کمپین قربانی ها ایمیلی دریافت میکردن با وعده بازپرداخت مالیات ارزش افزوده اشون معادل 190 تا 4200 دلار. قربانی فقط کافی بود رو لینک کلیک کنه و وارد سایت کلاهبردارها بشه و یه مبلغ ناچیزی رو بعنوان کمیسیون پرداخت کنه.

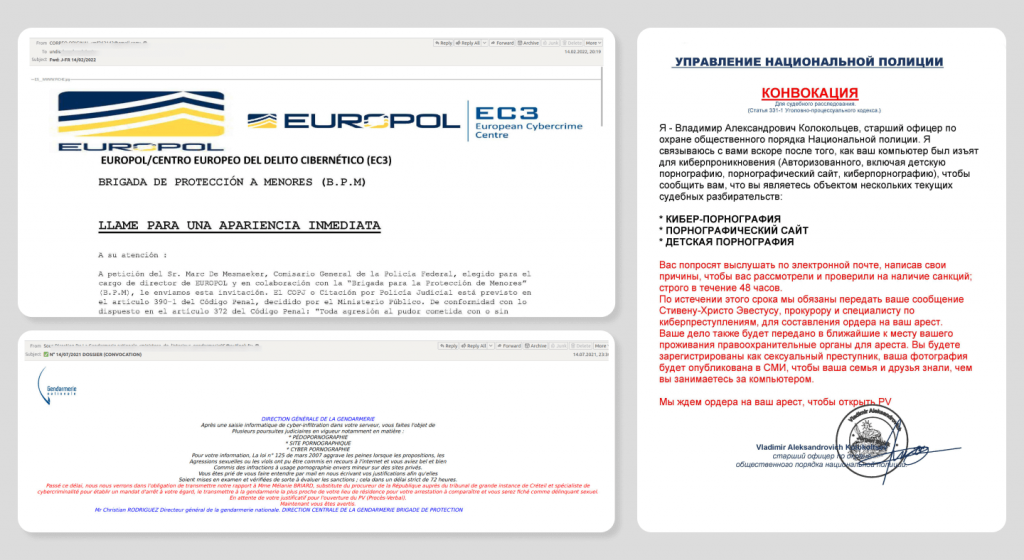

روش دیگه ای که مورد استفاده قرار گرفت استفاده از اسپمهای اخاذی بود. در این روش بازیگران تهدید خودشون رو بعنوان مجری قانون جا میزنن و از قربانی اخاذی میکنن. مثلا ارسال ایمیل با مضمون اینکه یه پرونده جنایی برای گیرنده ،برای فعالیت در سایت مرتبط با آزارجنسی کودکان باز شده. داخل ایمیل هم یه فایل PDF یا لینک و … قرار میدادن. از قربانی میخواستن تا هرچه سریعتر پرونده اش رو پیگیری کنه. اما در ادامه برای حل کردن پرونده و خط زدن نام افراد ، درخواست وجه میکردن. در این حوزه ، اسپم های مرتبط با پست هم بودن. مثلا اینکه یه بسته ای دارید تا فلان تاریخ باید مبلغی رو بدید تا براتون ارسال کنیم.

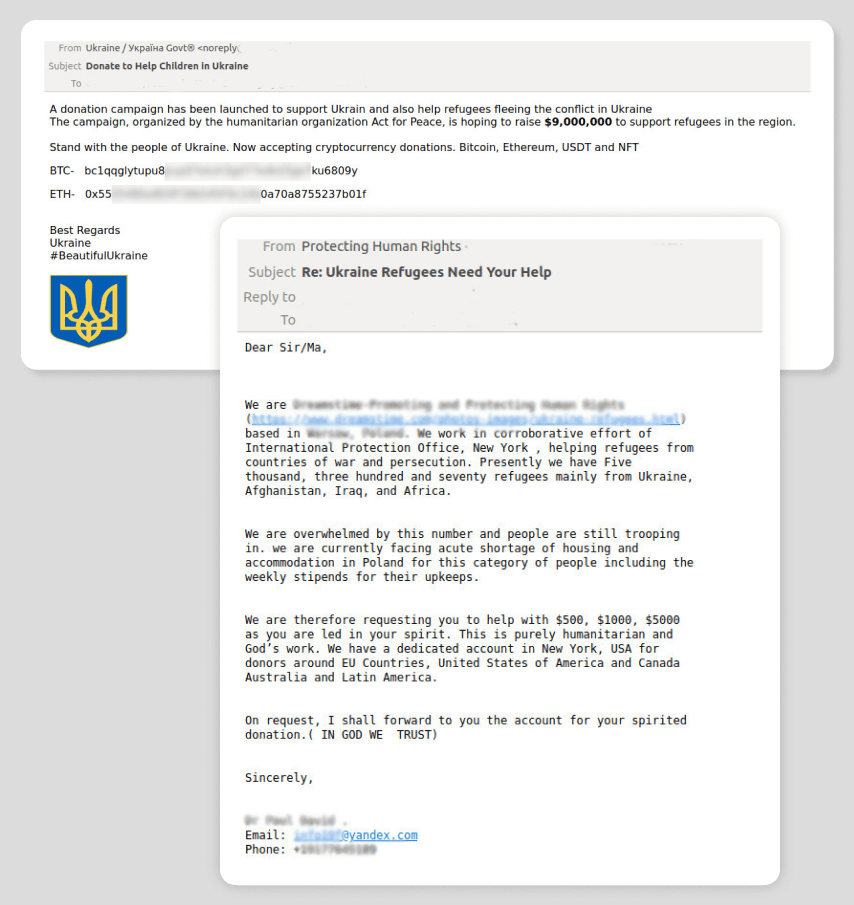

مورد بعدی که در اسپم های 2022 خیلی دیده شده بود سوء استفاده از اخبار بود. یکی از این موارد کمک خیر خواهانه به اوکراین بود. یا در یه موردی کلاهبردارها خودشون رو بعنوان یه میلیونر روسی معرفی میکردن که هدفش دور زدن تحریم ها علیه روسیه هستش. یا ایمیلهایی با عنوان دور زدن تحریم ها مثلا ارائه نرم افزارهای جایگزین یا راهکارهای جدید برای انتقال کالا.

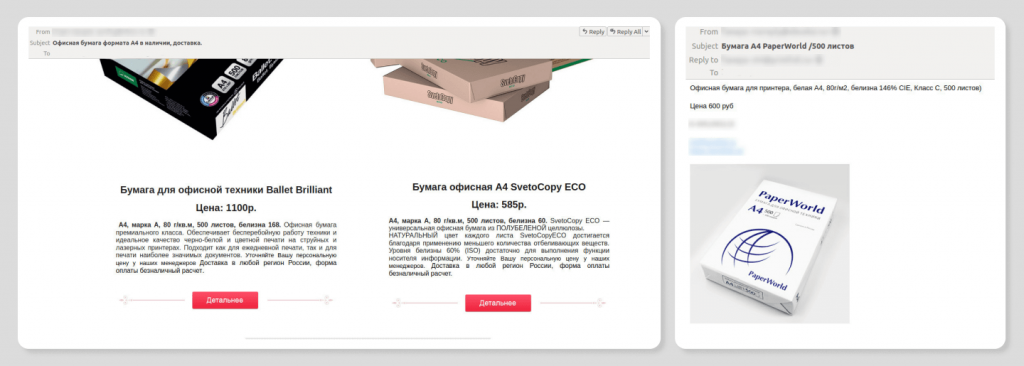

یه مورد دیگه از سوء استفاده از اخبار مرتبط با کمبود کاغذ چاپگر در مارس 2022 در روسیه بود، که موج زیادی از اسپم با محتوای تخفیف کاغذ رو ارائه میدادن.

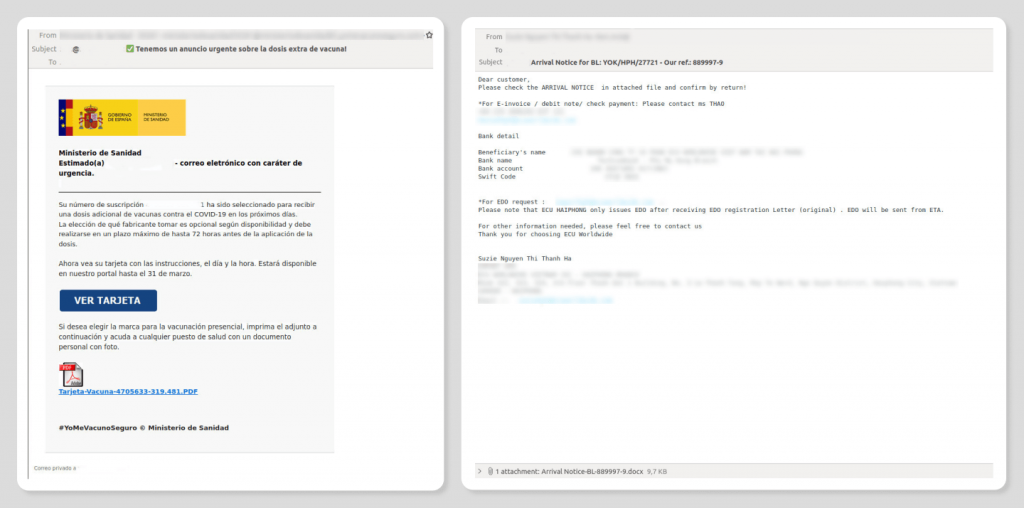

پیوست برنامه های مخرب در اسپم ها هم شاهد تحول بود. قبلا اغلب متخصصین ، کارمندان نیروی انسانی و حسابداری رو هدف قرار میدادن اما در سال 2022 شاهد هدف قرار دادن کارمندان مختلف بودیم. همچنین هرزنامه هایی با متن های تجاری هم افزایش یافته بود. بازیگران تهدید با استفاده از تکنیک های مهندسی اجتماعی مانند جعل آرم، مکاتبات تجاری، استفاده از اخبار داخلی شرکت، استفاده از اسامی کارمندان داخل شرکت افراد رو هدف قرار میدادن. ارسال کنندگان هرزنامه پیامهای خودشون رو بعنوان مکاتبات داخلی، بین سازمانی و حتی اعلان های سازمانهای دولتی جعل میکردن.

این ایمیلهای تجاری رو هم سعی کرده بودن تا جاییکه میتونن قانونی جلوه بدن. مثلا در قالب پیشنهاد تجاری، خرید تجهیزات، فاکتور پرداخت و … .

مثلا در یه نمونه مهاجمین به ایمیلهای تجاری دسترسی داشتن و مکاتباتشون رو براساس اونا ادامه دادن و لینک و برنامه های مخرب رو از طریق اونا پخش کرده بودن. این امر باعث میشه که کشفشون سختتر بشه.

دو بدافزار Qbot و Emotet در این حملات بیشتر مورد استفاده قرار گرفته بود.

آمار اسپم :

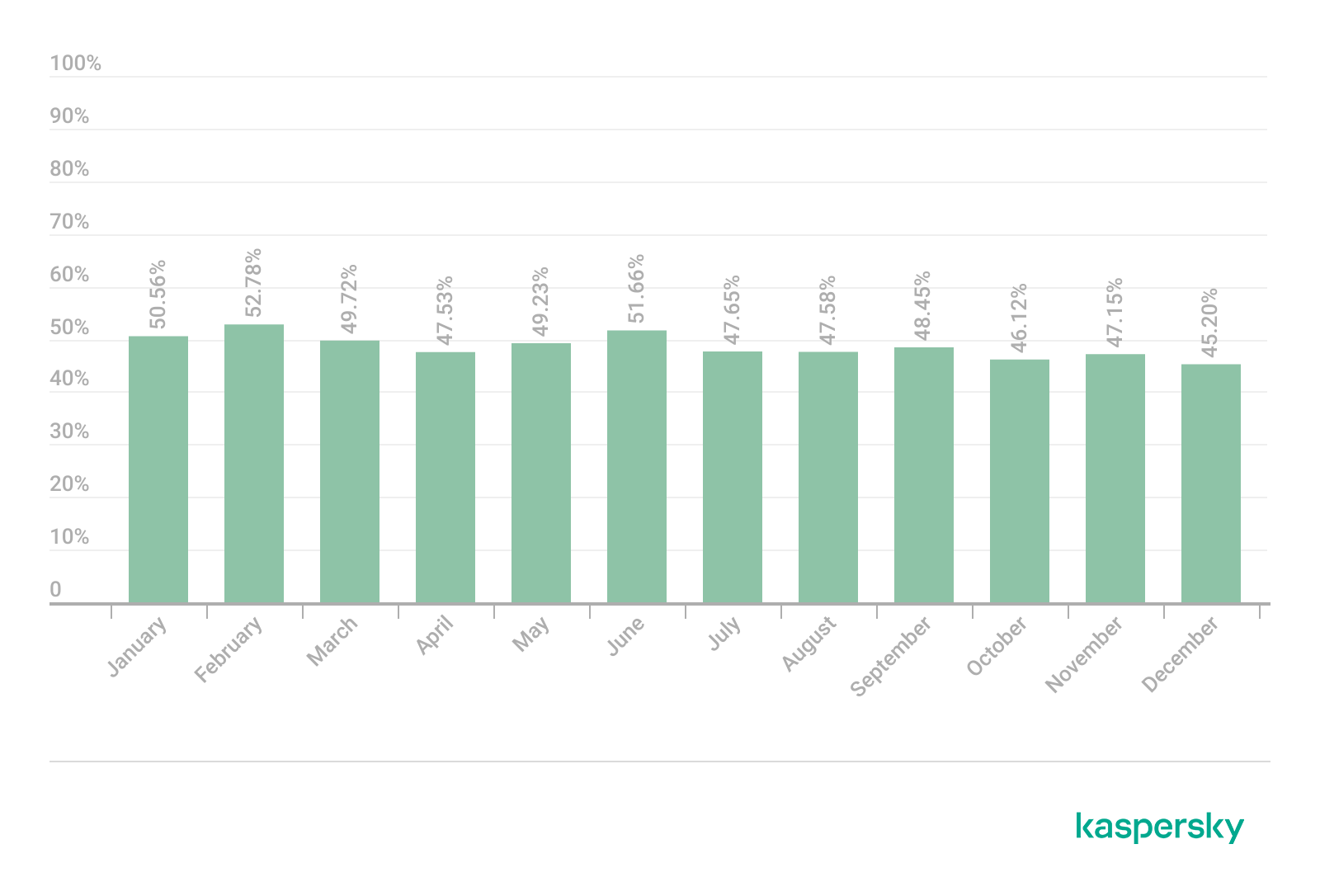

در سال 2022، بطور متوسط 48.63 درصد از ایمیلها ، اسپم بودن، که نسبت به سال 2021 ، 3.07 درصد افزایش داشته. اما در طول سال ترافیک ارسال اسپم رو به کاهش بوده.

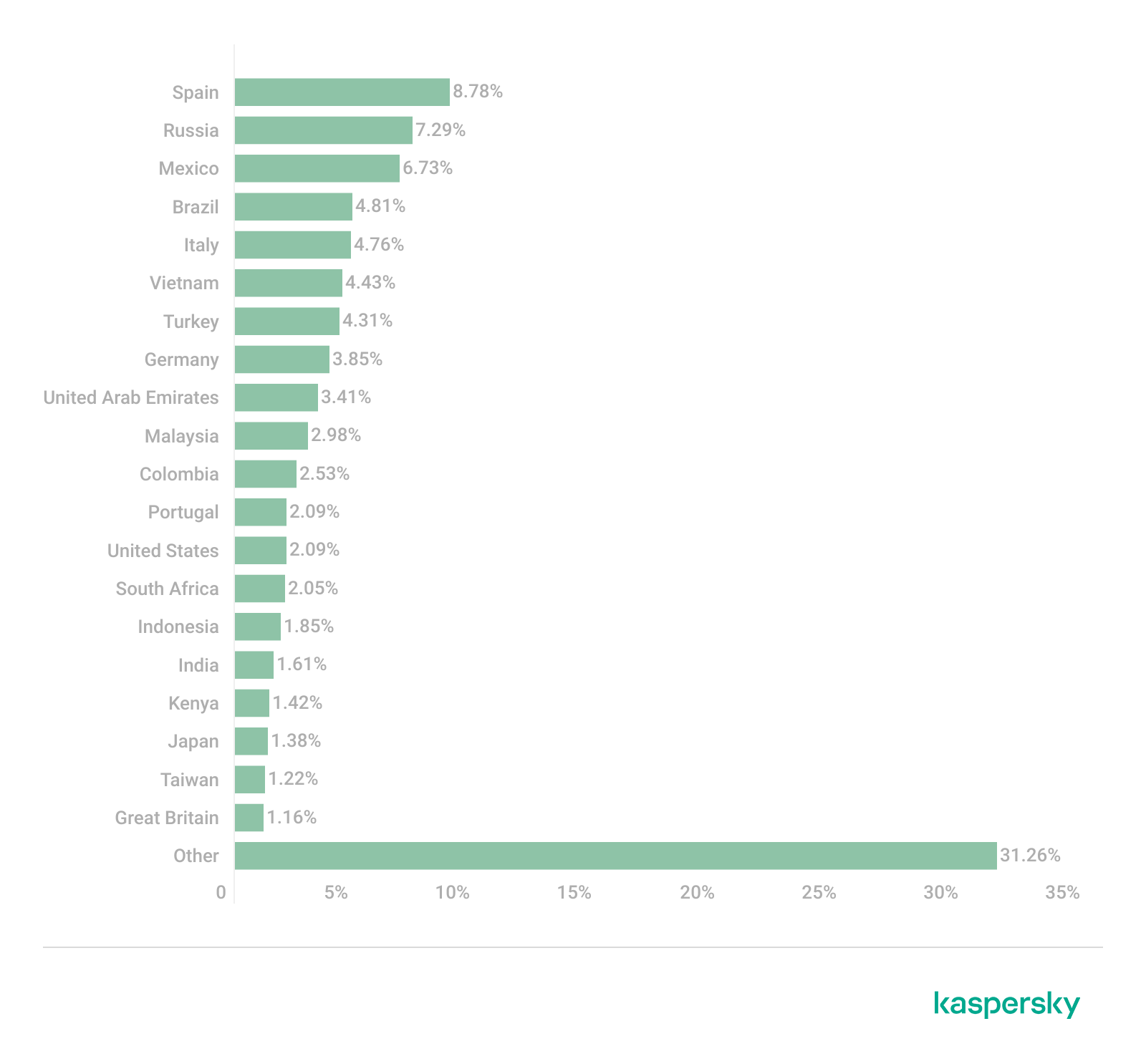

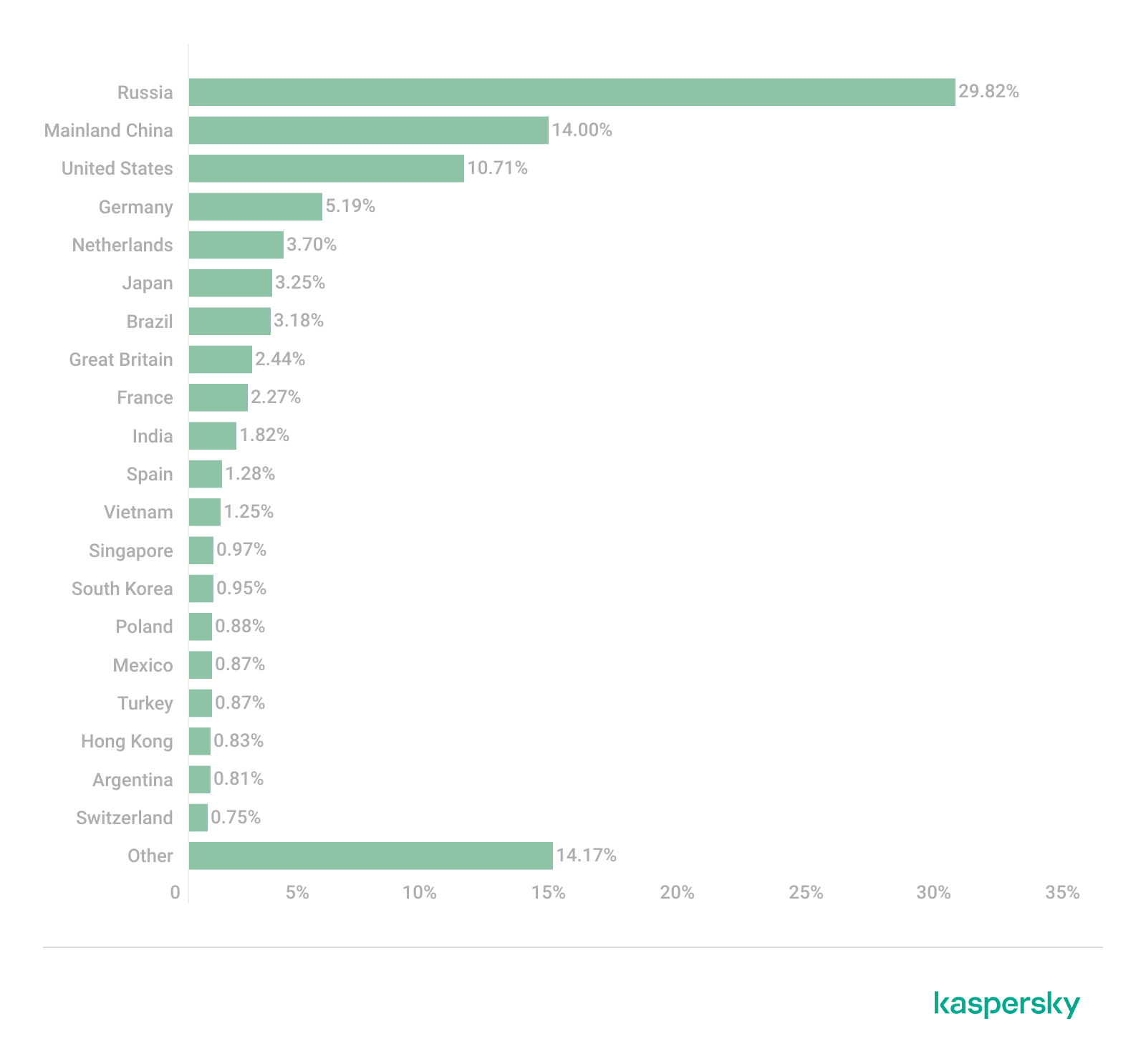

نمودار زیر هم نشون دهنده کشورهای منبع با بیشترین اسپم هستن :

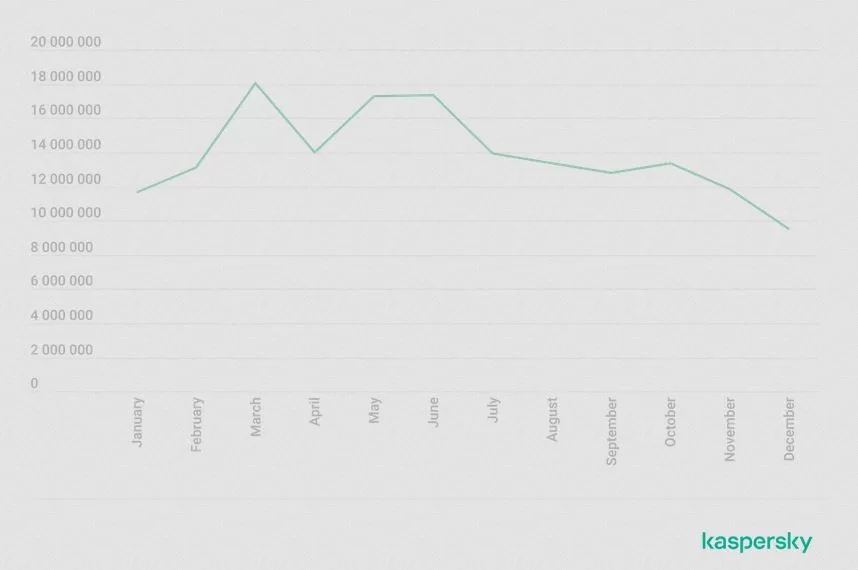

کسپرسکی گفته که در سال 2022، تونسته 166،187،118 پیوست مخرب رو شناسایی کنه که نسبت به سال 2021، 18 میلیون افزایش داشته. نمودار زیر میزان شناسایی رو براساس ماه نشون میده :

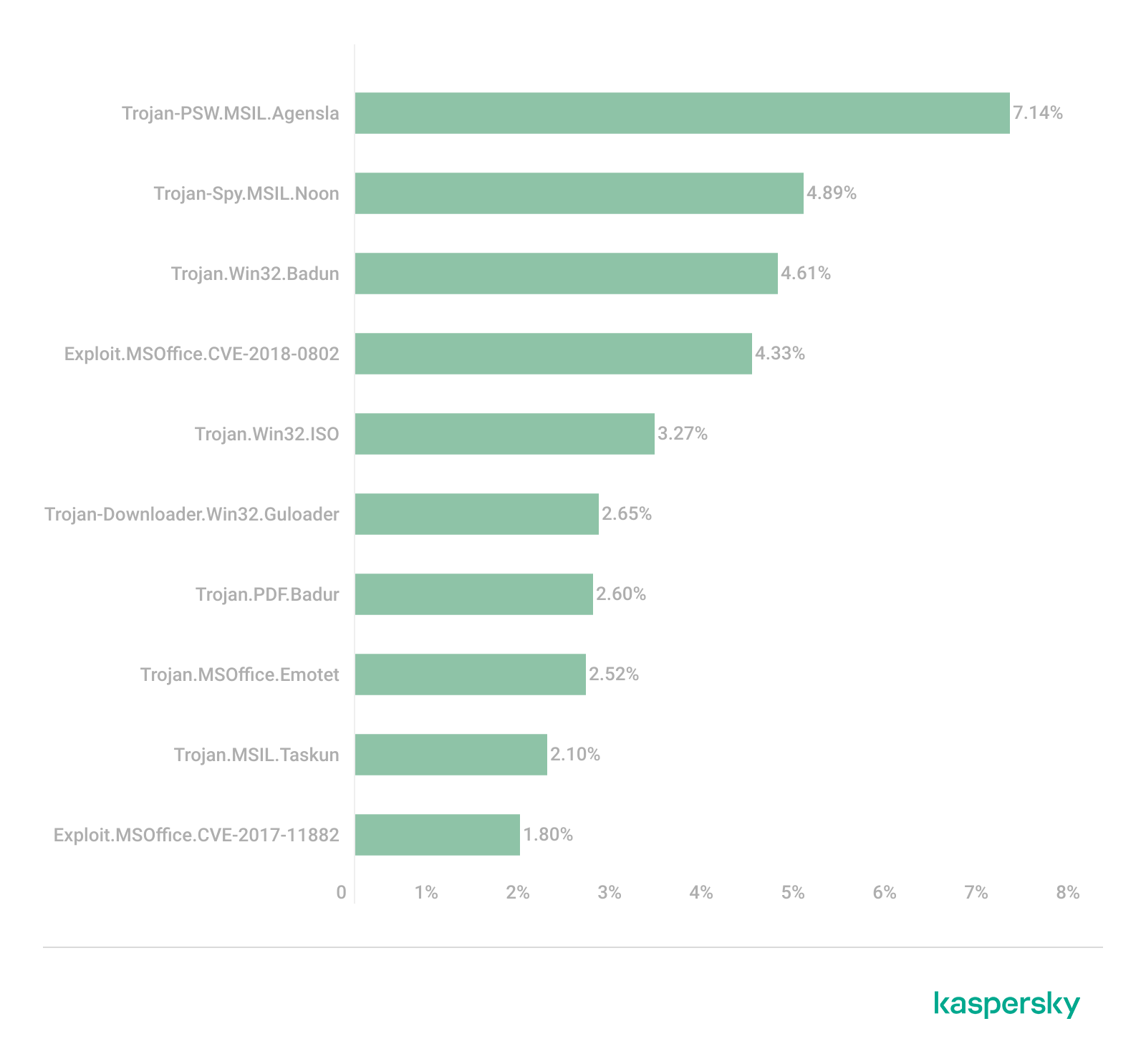

نمودار زیر هم نشون دهنده ده خانواده بدافزار در سال 2022 هستن که بیشترین استفاده رو در پیوست های ایمیل داشتن. Agensla در سال 2021 هم پیشتاز بود.

نمودار زیر هم نشون دهنده 20 کشوری هستش که هدف ایمیل های مخرب قرار گرفتن: