کسپرسکی یه گزارشی در خصوص کمیپن ها و آمار فیشینگ و اسپم در سال 2022 منتشر کرده که طی دو پست به بررسی این گزارش پرداختیم. در این قسمت به بررسی حملات فیشینگ و در این پست هم به بخش اسپم گزارش پرداختیم.

کمپین های رایج فیشینگ:

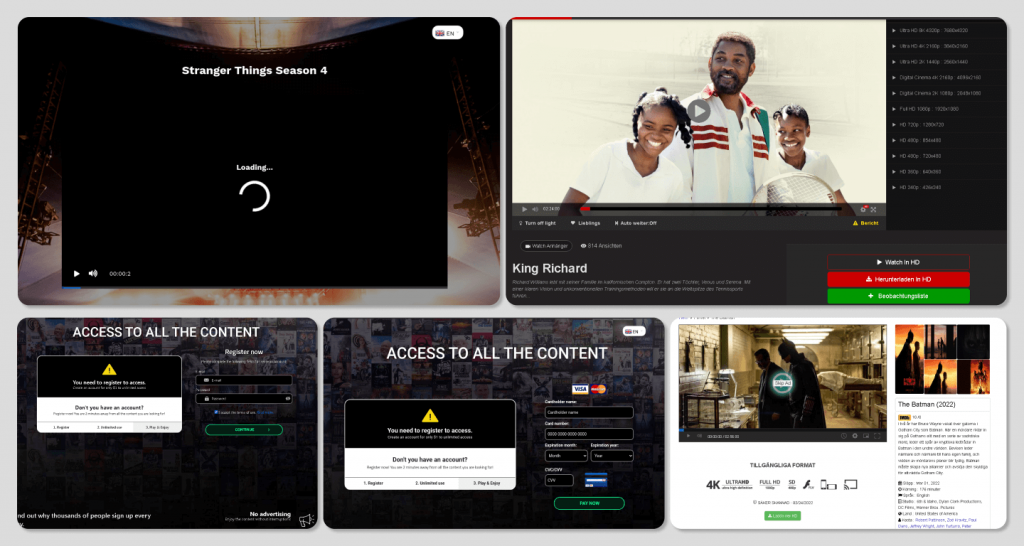

هر ساله یسری رویداد بین المللی هستش که بازیگران تهدید از اونها برای اهداف خودشون استفاده میکنن. یکی از این رخدادها ، اکران و نمایش فیلمهای جذاب هستش. سایتهای فیشینگ با وعده اینکه فیلمها و سریالها رو قبل پخش مورد انتظارشون مشاهده کنید ، کاربران فریب میدن. اغلب عملکردشون هم اینجوری بود که تریلر یا لوگوی استدیوی سازنده فیلم رو نمایش میدادن و پخش متوقف میشد و در ادامه از کاربر درخواست میکرد که اگه میخوای ادامه فیلم رو ببینید یه اشتراک که اغلب ارزون هم بود خریداری کنه. کاربر هم که نمیتونسته صبر کنه ، وسوسه میشد و اکانتی رو خریداری میکرد. این خرید نه تنها چیزی رو پخش نمیکرد بلکه اطلاعات کارت اعتباری خریدار رو هم میدزدید. این سایتهای فیشنگ بعد از یه مدتی پایین می اومدن و دوباره یه سایت جدید برای فریب کاربران بالا می آوردن. (کوتاه مدت بودن)

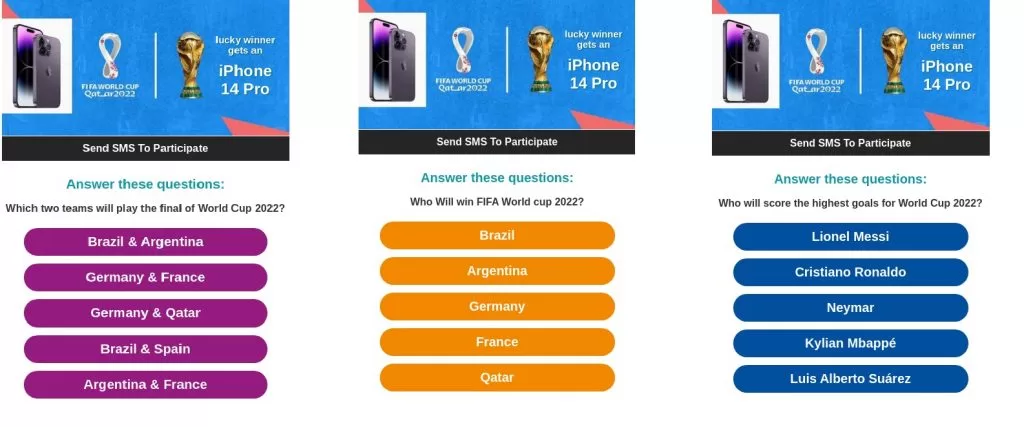

رویداد بعدی قابل توجه در سال گذشته، جام جهانی بود. در این رویداد علاوه بر اینکه از نمایش بازی ها سوء استفاده کرده بودن، در یه روش دیگه ای، عوامل تهدید اعلام کرده بودن که با پیش بینی بازی ها ، یه آیفون 14 به کسایی که درست پیش بینی کنن، میدن. اما برای اینکه گوشی رو تحویل بدن باید یه مبلغ ناچیزی بعنوان کمیسون بدن. با پرداخت توسط کاربر ، علاوه بر اینکه چیزی بهش نمیرسید ، اطلاعات کارتشم به خطر می افتاد.

یه روش دیگه که در جام جهانی مورد سوء استفاده قرار گرفته بود ، فروش سوغاتی ها و محصولات خاص بود. تو این روش یسری محصول با قیمت پایین عرضه میشد و کابرانی که خرید می کردن علاوه بر اینکه کالایی دریافت نمیکردن، اطلاعات کارتشونم به خطر مینداختن.

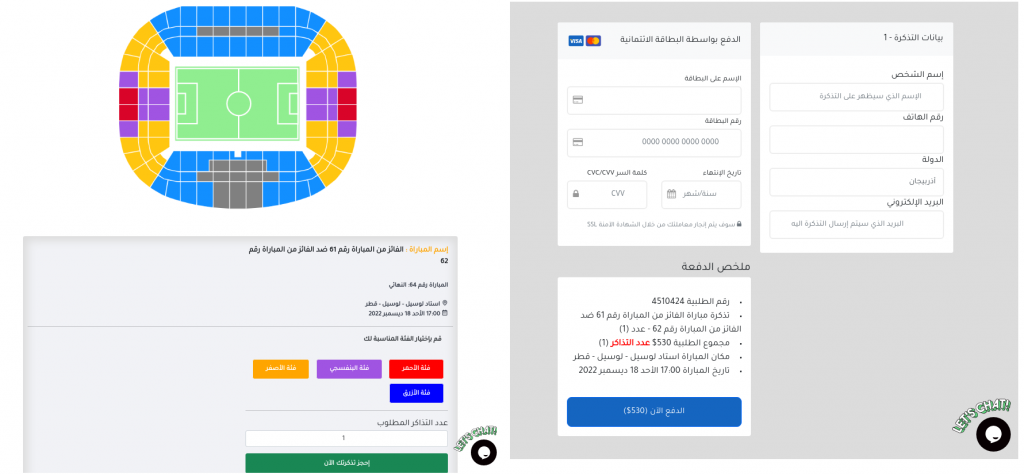

یه روش دیگه کلاهبرداری از جام جهانی فروش بلیط بود. با توجه به اینکه پیدا کردن بلیط بازی فینال سخت هستش، بازیگران تهدید رو این مرحله زیاد تمرکز کرده بودن. یه سایت بالا می آوردن و توش صندلی های ورزشگاه رو برای انتخاب نشون میدادن. صندلی ها رو هم جوری نشون میدادن که مثلا ظرفیت پر شده و اگه کاربر دیر انتخاب کنه ممکنه بلیطی براش نمونه. کاربر با خرید بلیط علاوه بر اینکه بازی رو از دست میداد، ممکن بود اطلاعات کارت بانکیش رو هم از دست بده.

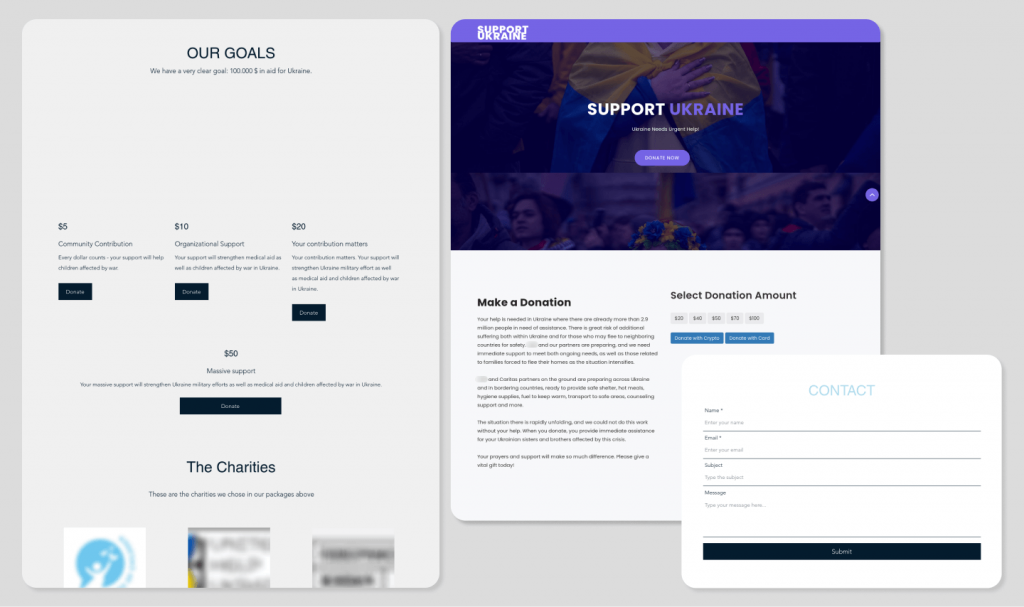

رویداد بعدی که بازیگران تهدید از اون سوء استفاده کردن، جنگ اوکراین و روسیه بود. بازیگران تهدید با ارائه سایتهای دونیت و کمک به مردم اوکراین از مردم کلاهبرداری میکردن.

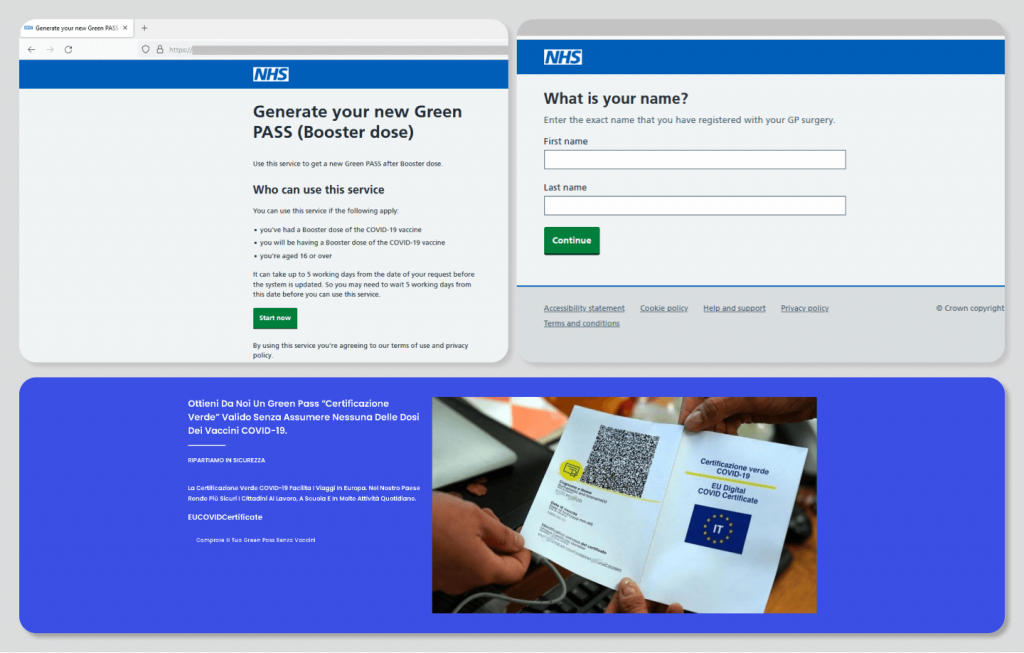

کرونا هم یکی از مواردی بود که مورد سوء استفاده قرار گرفته بود. البته چون محدودیتهای کرونا در کشورها کمتر شده، این موضوع کمتر بود. یکی از موارد فیشینگ در این حوزه ، فریب کاربران برای وارد کردن اطلاعات اکانت British National Health Service (NHS) برای مشاهده کارت واکسنشون بود و یکی هم فریب کاربران برای دریافت Green Pass بدون زدن واکسن بود. (Green Pass یه گواهی واکسیناسیون در اتحادیه اروپا – همون کارت واکسن خودمون). تو این حوزه بیشتر اهداف فیشینگ سرقت اطلاعات کاربران بود.

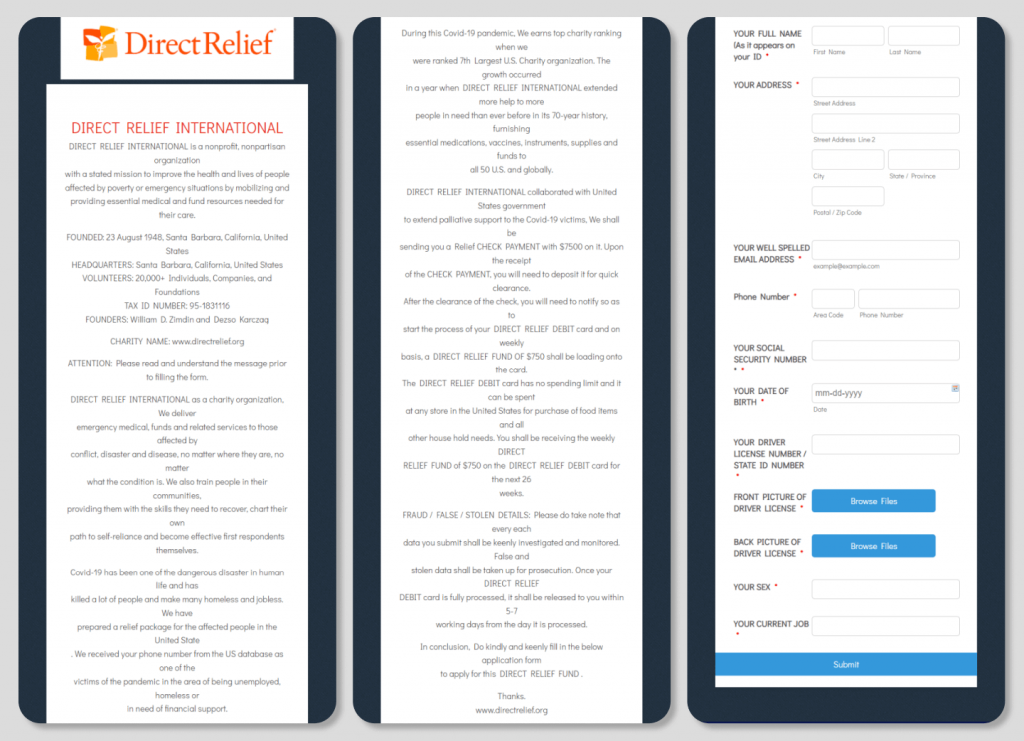

یه مورد دیگه ای که از کرونا سوء استفاده کرده بودن، موسسه خیریه Direct Relief بود. در این کمپین ، بازیگران تهدید یه فرمی رو نمایش میدادن و از بازدیدکنندگان درخواست میکردن تا فرم پر کنن و بعد از بررسی اگه مبتلا به کرونا بودن به مدت 26 هفته ، هر هفته 750 دلار کمک هزینه دریافت کنن. کاربر با پر کردن فرم ، اعلام میشد که اسمش در لیست مبتلایان هستش و اگه کمک هزینه رو میخواد اطلاعات خودش بده. اطلاعاتی هم که خواسته میشد، نام و اطلاعات تماس ، اطلاعات گواهینامه و تامین اجتماعی ، مشخصات کارفرمای فعلیش و یه اسکن هم از گواهینامه. برای اینکه کاربر شک نکنه و خودشون رو معتبر جلوه بدن ، اعلام میشد که اگه اطلاعات غلط بدن، پیگرد قانونی داره. این کمپین با هدف سرقت اطلاعات هویتی و استفاده از اونها در حملات بعدی طراحی شده بود.

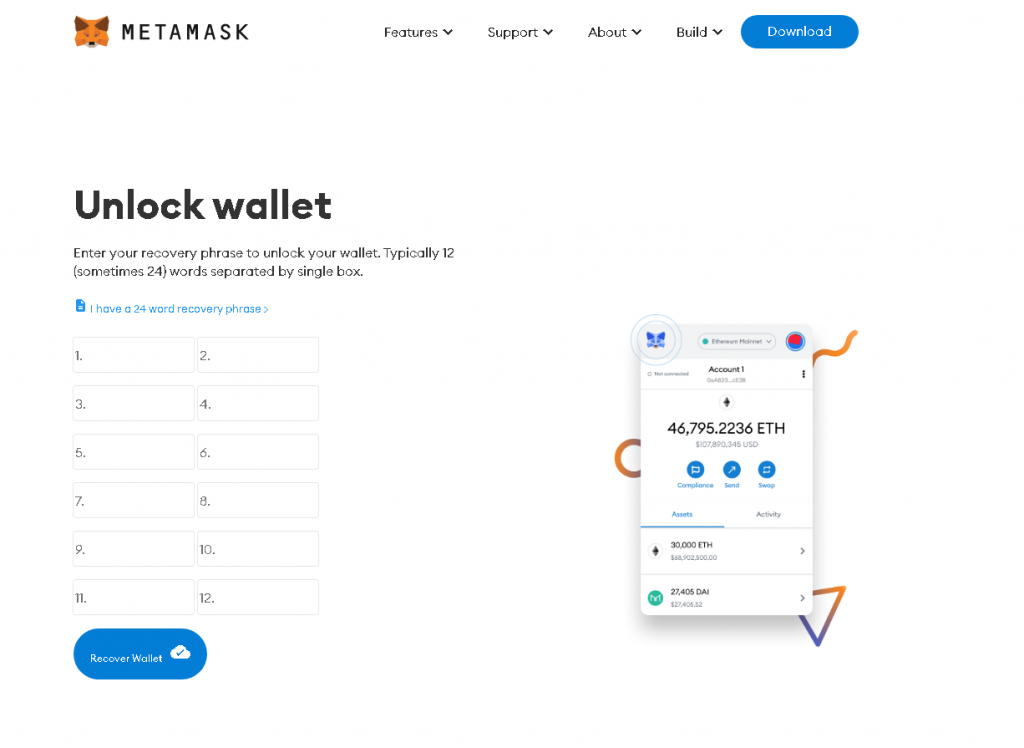

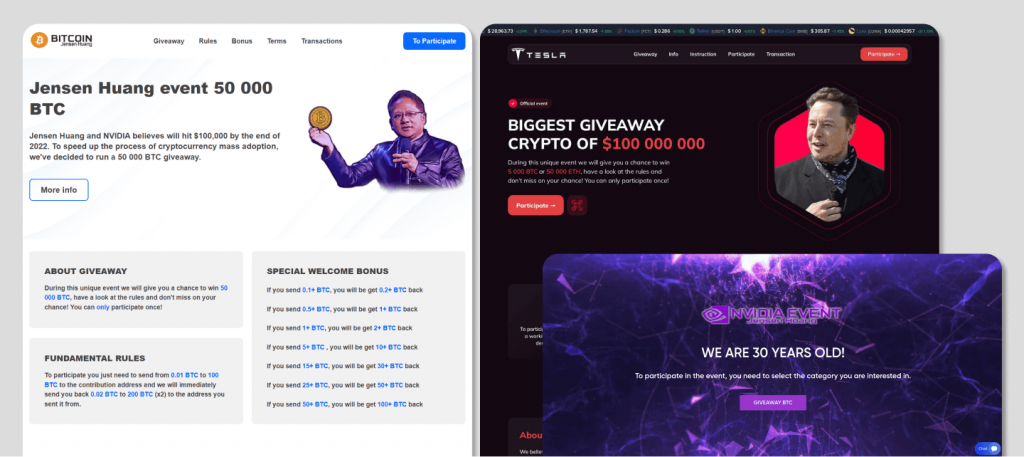

مورد بعدی و البته همیشه محبوب برای کلاهبرداران، ارزهای دیجیتال هستش. اگر چه سال پیش این بازار با رکود قیمتها مواجه بود اما این باعث نشد که بازیگران تهدید از این مورد دست بکشن. عمدتا بازیگران تهدید دنبال secret phrase کیف های پول کاربران بودن تا بتونن به حساب دسترسی داشته باشن و مبلغ داخل اون رو بدزدن.

در این حوزه روش های مختلفی پیاده شده. یکی از این موارد این بود که بازیگران تهدید بازدید کنندگان رو فریب میدادن تا به ازای واریز مبلغی ناچیز ارز دیجیتال ، هدیه یا چندبرابر اونو دریافت کنن. در یه مورد بازیگران به مناسبت سی سالگی Nvidia هدایایی رو میدادن. در یه مورد هم از کاربران خواسته شده بود که 100 واحد ارز دیجیتال بزنن و 2 برابرش رو پس بگیرن.

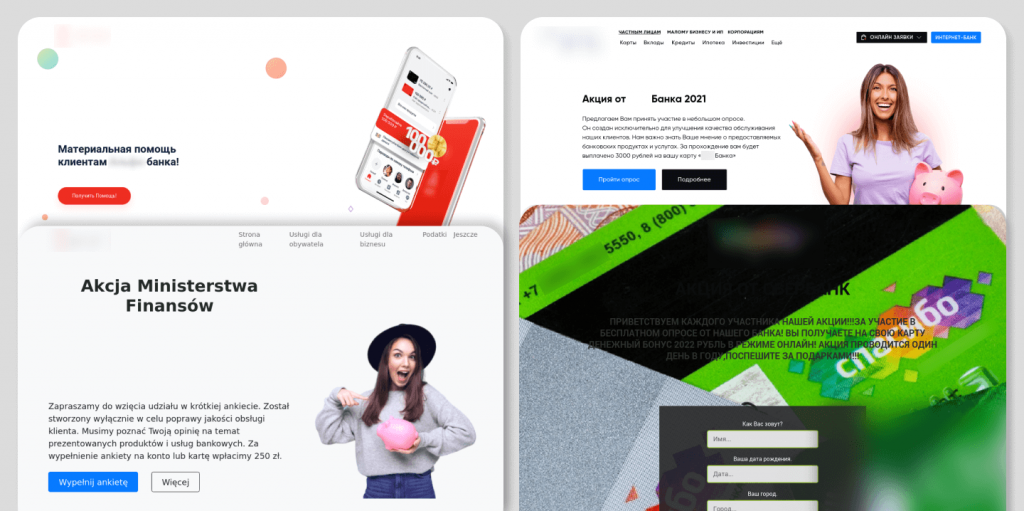

مورد بعدی که مورد علاقه بازیگران تهدید بود، سوء استفاده از سازمانها و شرکت های مختلف بود. در این کمپینها عوامل تهدید ،مثلا از بادیدکنندگان میخواستن که با شرکت در یه نظرسنجی کنترل کیفیت یه مبلغی رو دریافت کنن. مبالغی که میدادن کم بود مثلا 30 تا 40 دلار. برای اینکه قربانی شک نکنه با ایجاد یه سایت با آرم و مشخصات سازمان و توضیحات کامل کمپین اونو فریب میدادن. یه نمونه از این کمپینها روی وزارت دارایی لهستان انجام شده بود.

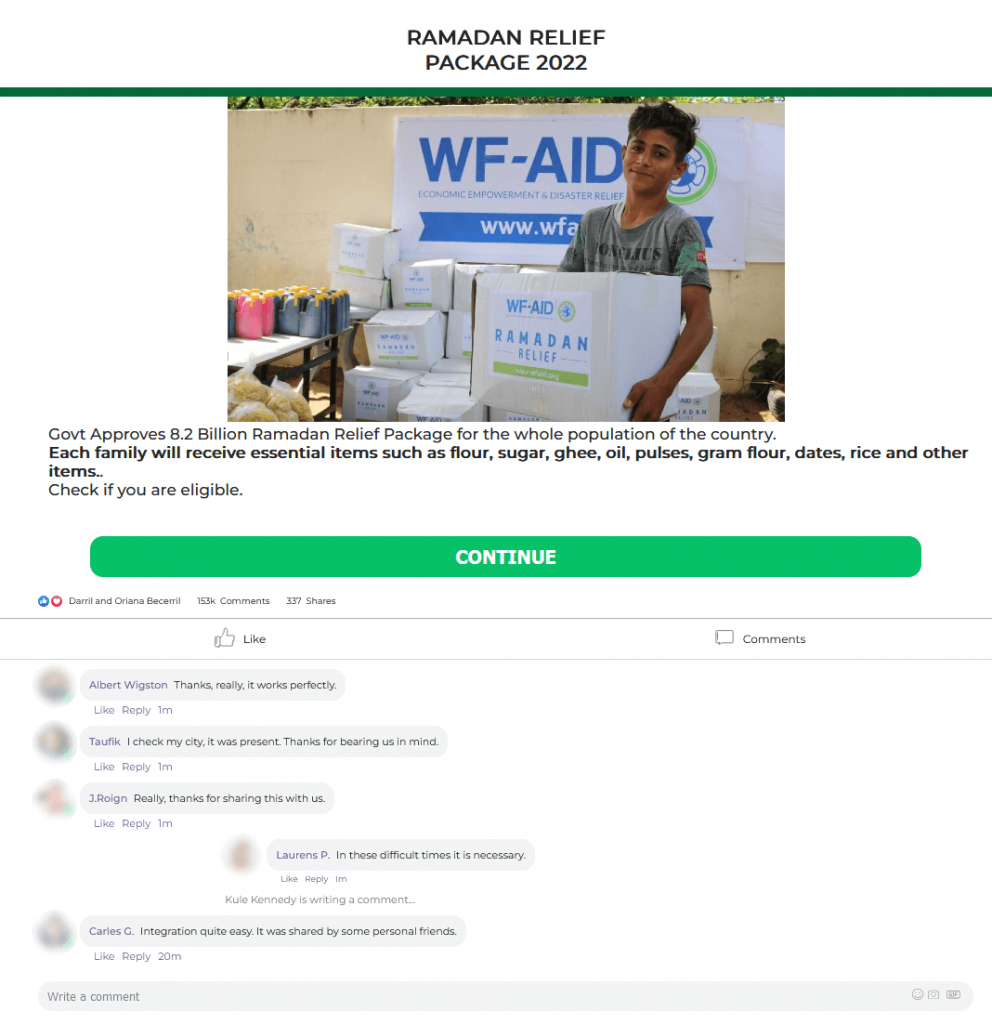

مورد بعدی که برای کلاهبرداران مورد توجه بود، سوء استفاده از کمک های سازمانهای دولتی و غیر دولتی بود. در یه نمونه ، کلاهبردارها با عنوان Ramadan Relief در کشورهای مسلمان فعالیت داشتن. با توجه به افزایش قیمت ها در ماه رمضان و خرید بیشتر ، افراد با کمبود پول مواجه میشن. برای همین یسری سازمانهای قانونی مانند WF-AID با دادن کمک هزینه هایی از اقشار کم درآمد در این ماه حمایت میکنن. این بازیگران تهدید با ربط دادن خودشون به WF-AID ، خودشون رو رسمی جلوه داده بودن و از افراد کلاهبرداری کرده بودن. تو این کمپینها از افراد خواسته میشد تا اطلاعات هویتی خودشون رو برای بررسی اینکه واجد شرایط هستن پر کنن و همچنین سایت کلاهبردارها رو هم در شبکه های اجتماعی به اشتراک بزارن. بدین ترتیب هم دیتابیسشون رو پر میکردن و هم خودشون رو تبلیغ میکردن. در مواردی هم از بازدید کننده خواسته میشد تا هزینه ارسال رو بپردازه.

مورد دیگه استفاده کلاهبرداران از افزایش قیمت منابع طبیعی و برق و آب در چندین کشور بود. با این افزایش یسری از کشورها اعلام کردن که برای برخی افراد کم درآمد یارانه داده میشه تا بتونن مبلغ قبضهاشون رو پرداخت کنن. کلاهبردارها هم با ایجاد سایتهایی مشابه سایتهای دولتی از این قضیه سوء استفاده کردن و اطلاعات هویتی و بانکی افراد رو جمع آوری کردن. در یه موردش در بریتانیا کلاهبردارها با وعده پرداخت 400 پوندی از افراد سوء استفاده کرده بودن.

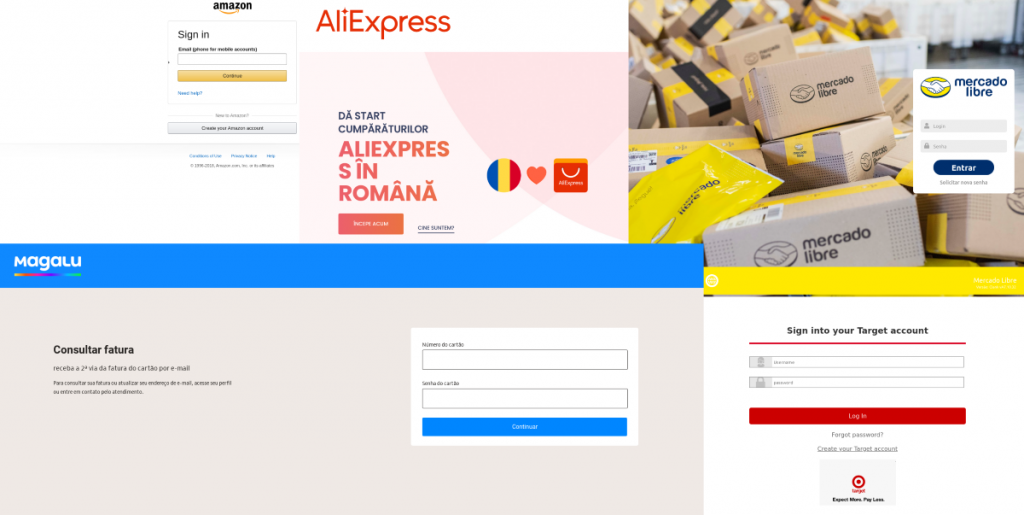

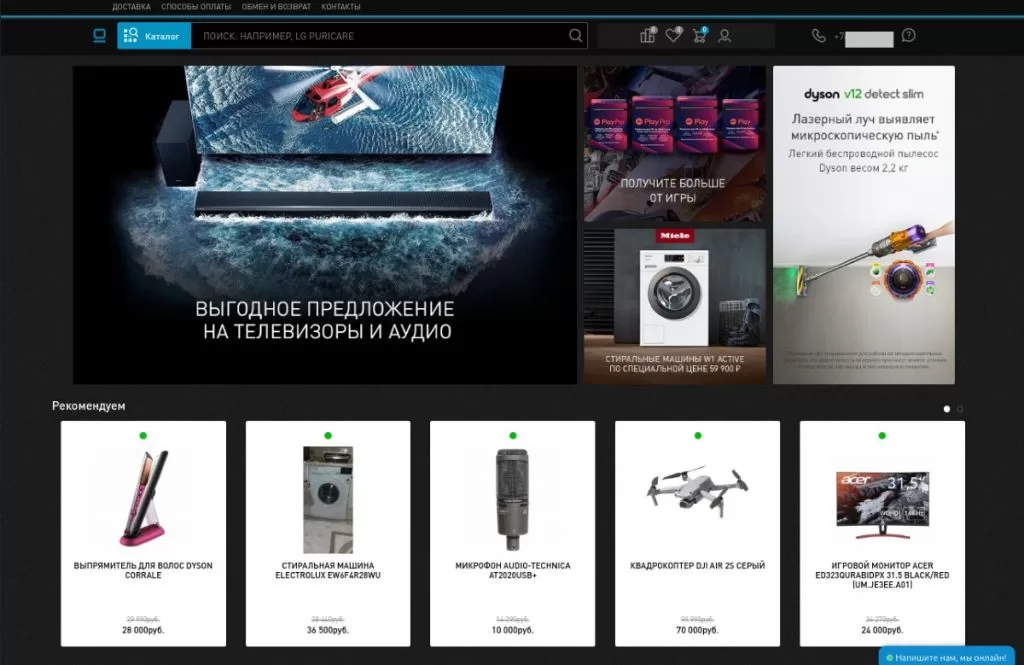

مورد بعدی که در سال 2022 مورد توجه کلاهبردارها بود، سوء استفاده از شهرت فروشگاههای بزرگ بود. تو این روش اغلب یه لینک از یه محصول خاص با تخفیف بالا تا 90% رو در شبکه های اجتماعی یا ایمیل و … تبلیغ میکردن تا کاربر رو بکشن به سایت جعلی. کاربر با خرید از این فروشگاههای جعلی ممکنه حسابش ، اطلاعات کارتش یا پولی که بابت جنس ارزون داده رو از دست بده.

یکی از کمپینهای این حوزه در مورد لوازم خانگی بود. اوایل بهار خیلی از فروشندگان لوازم خانگی اعلام کردن که از بازار روسیه میرن و این باعث افزایش قیمت این محصولات شد. در نتیجه یسری کمپین فیشینگ اومد بالا که همون لوازم رو با قیمت پایین ارائه میدادن.

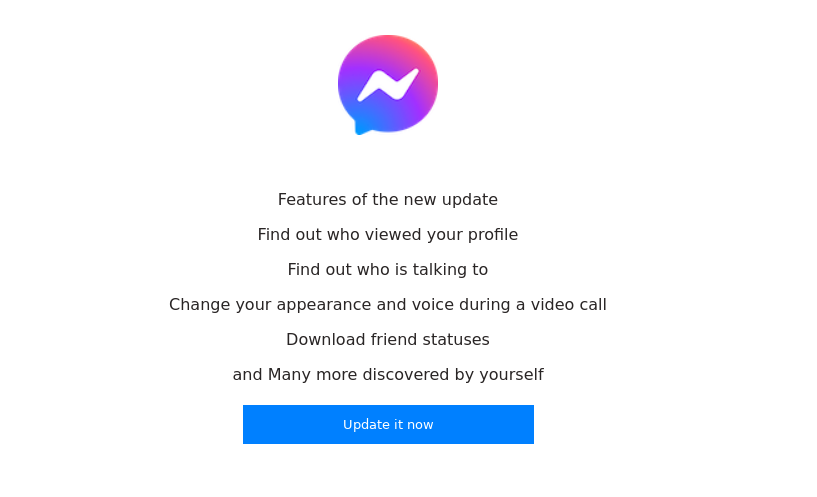

مورد بعدی که در حملات فیشینگ جذاب بود، سرقت اطلاعات شبکه های اجتماعی هستش. در یه کمپینی ، کلاهبردارها یه بروزرسانی برای مسنجر فیسبوک ارائه داده بودن که فرد میتونه هنگام مکالمه صدا و تصویرش رو عوض کنه. اما مشکل اینجا بود که برای استفاده از این ویژگی کاربر باید با اطلاعات فیسبوکش وارد میشد. در نتیجه قربانی اطلاعات ورود به فیسبوکش رو برای یه ویژگی هیچ از دست میداد.

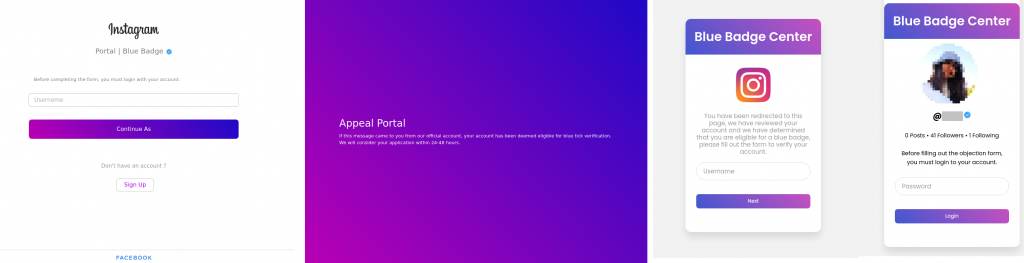

در خصوص اینستاگرام هم کلاهبردارها یسری سایت جعلی برای گرفتن تیک آبی راه انداخته بودن. قربانی برای این منظور باید با اکانت اینستاش وارد میشد. در آخر هم نه تیک آبی میگرفت و نه دیگه به اکانتش دسترسی داشت.

در مارس 2022، روسیه، ایستاگرام و فیسبوک رو مسدود کرد و این امر باعث افزایش محبوبیت شبکه های اجتماعی روسی و تلگرام شد. این محبوبیت باعث شد که اطلاعات شخصی زیادی هک و منتشر بشه. یه عده از این موقعیت استفاده کردن و سایتی بالا آورده بودن که میشد در خصوص اطلاعات افراد جستجو کرد. قربانی با وارد کردن عباراتی ، همیشه با نتایجی مواجه میشد و در نتیجه وسوسه میشد تا اونارو ببینه. اما برای مشاهده نیاز بود که با اطلاعات شبکه های اجتماعیش وارد این سایت بشه.

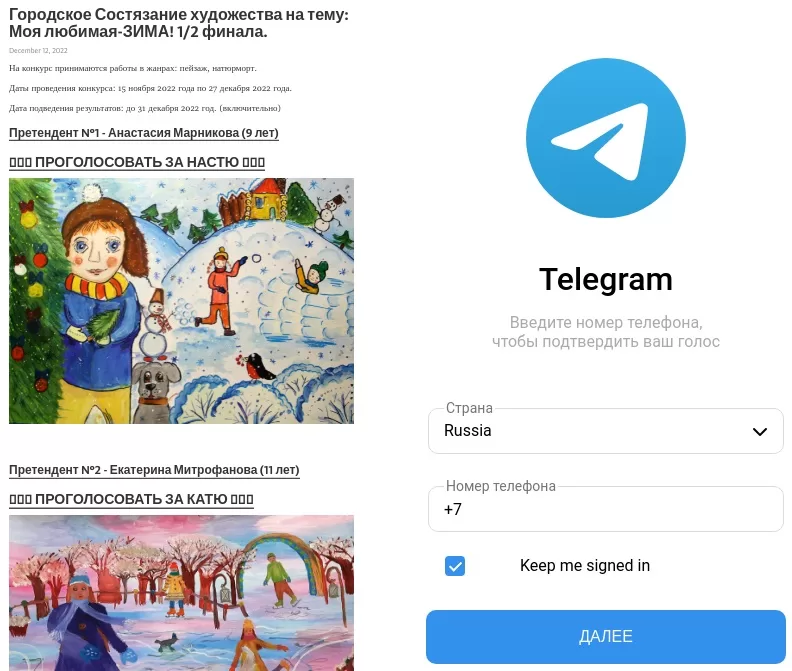

یه مورد دیگه از سرقت اطلاعات اکانتهای تلگرام برای ارائه سرویس پرمیوم بود که قبلا اینجا کامل در موردش پستی منتشر کردیم. یه کمپین دیگه که تلگرام رو هدف قرار داده بود، از طریق ایجاد رای گیری بود. هکرها یسری اکانت رو هک می کردن و به مخاطبیت اونها پیامی می فرستادن تا به نقاشی بچه هاشون رای بدن. اما برای رای دادن نیاز بود تا با حساب تلگرام وارد سایت جعلی شد.

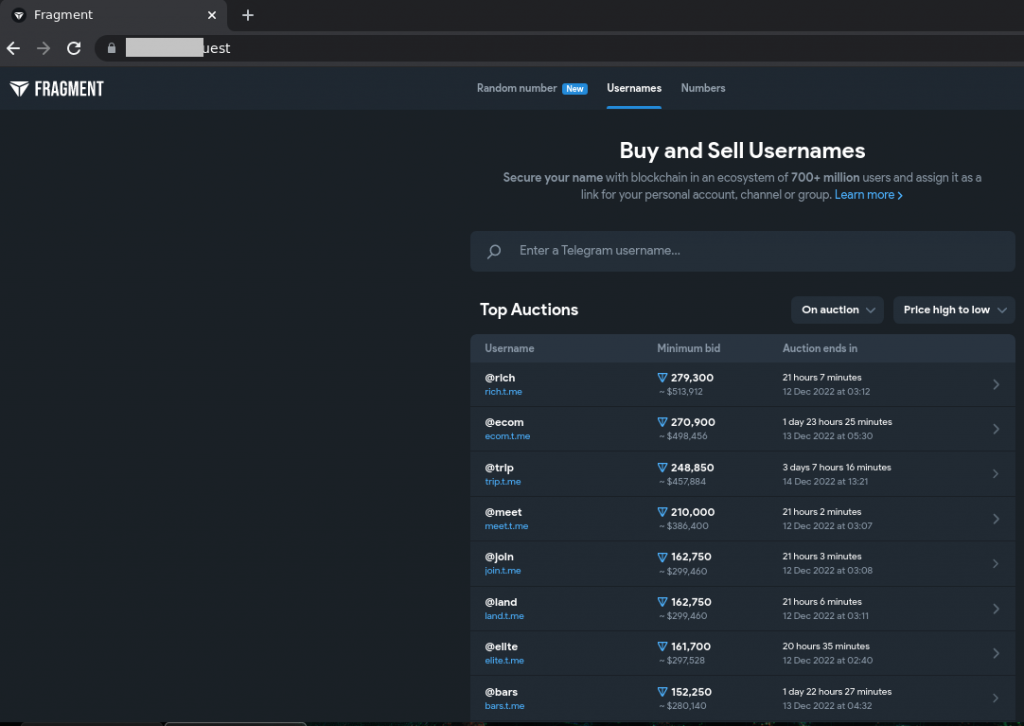

همچنین از اکتبر 2022 که مارکت فروش نام کاربری تلگرام ، Fragment ، راه اندازی شد، یسری سایت جعلی برای این مارکت بالا اومد. برای خرید و فروش در این مارکت نیاز هستش که قربانی با اکانت تلگرامش ، وارد بشه. مهاجمین از این طریق میتونستن اطلاعات کاربری تلگرام افراد رو بدزدن.

فیشینگ نیزه ای دو مرحله ای:

در سال 2022 شاهد افزایش حملات فیشینگ نیزه ای یا هدفمند بودیم. این حملات در اغلب موارد دو مرحله ای بود. در مرحله اول مهاجمین در قالب یه مشتری ، با قربانی تماس میگرفتن و اطلاعاتی در خصوص محصول و خدمات میگرفتن و در مرحله بعدی حملات فیشینگ انجام میدادن.

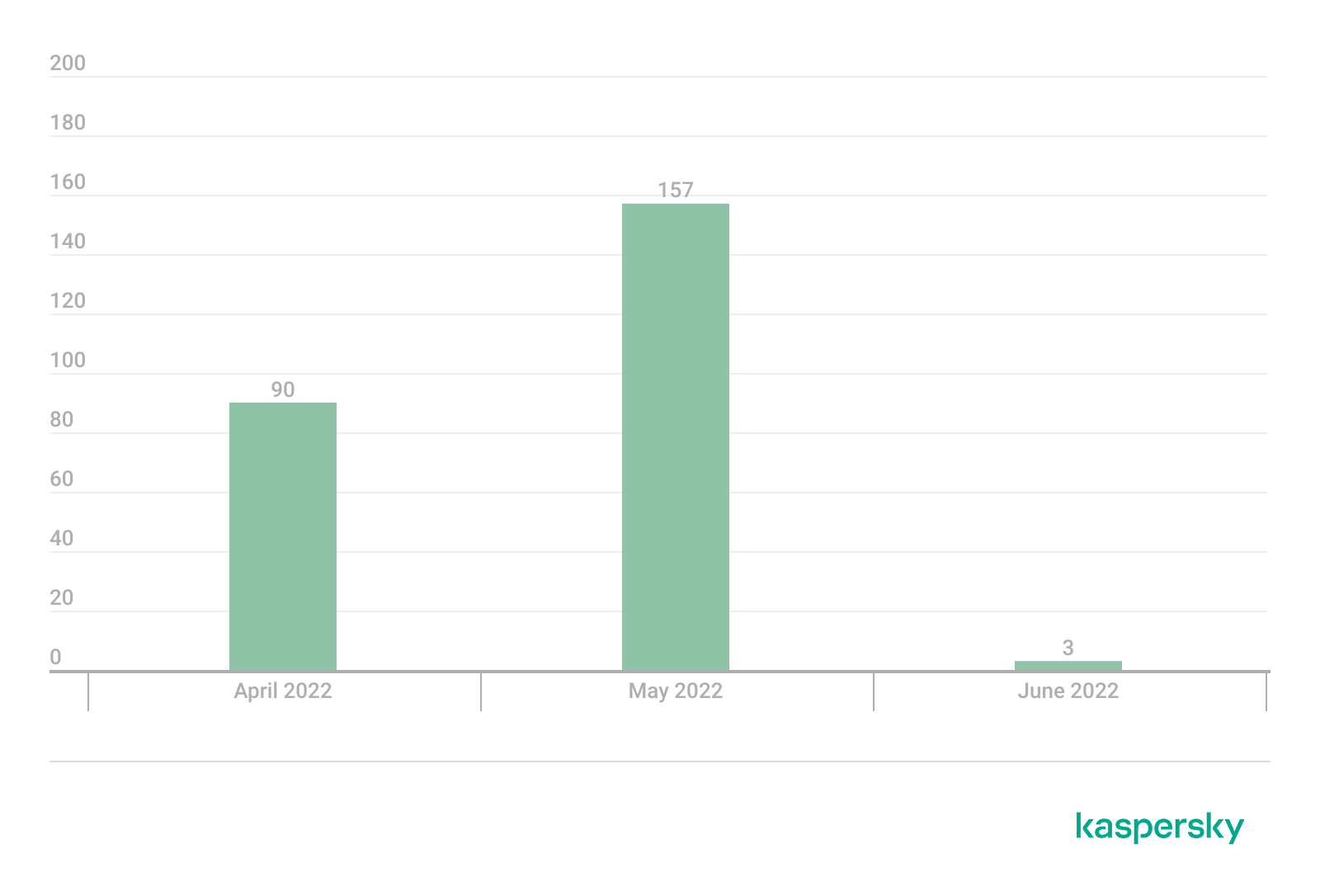

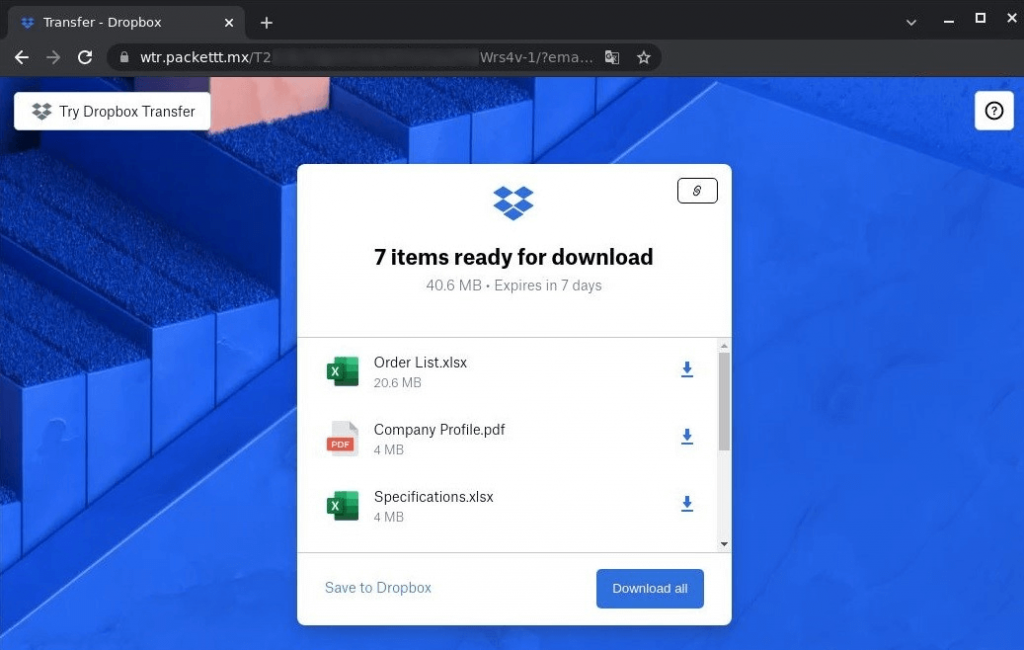

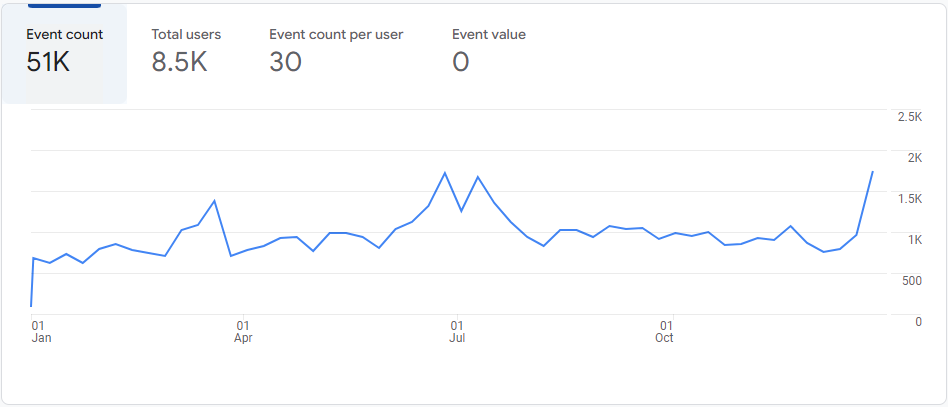

این کمپینها اغلب با جعل صفحات Dropbox بود که توسط یه ابزار فیشینگ کیت ایجاد میشد. اغلب بخش فروش و تامین کنندگان کالا و خدمات رو هدف قرار می دادن. مهاجمین از آدرس های SMTP IP و دامنه های From ارائه شده توسط Microsoft Corporation و Google LLC استفاده میکنن. منظور از from domain همون آدرسی که در هدر ایمیل قرار میگیره. شکل زیر آمار این کمپین دو مرحله ای رو نشون میده.

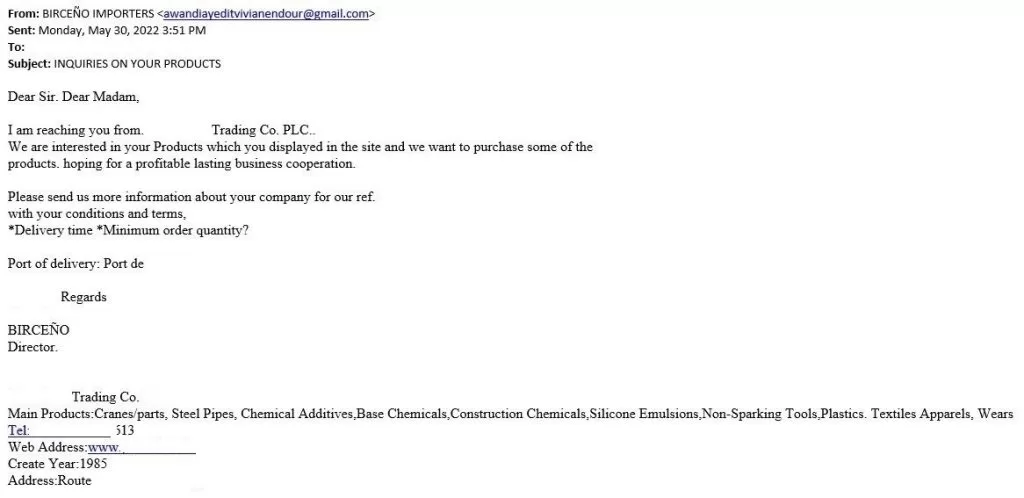

سناریوی این کمپین اینجوری بوده که ،مهاجمین یه ایمیل با عنوان تجاری یه شرکت واقعی ارسال میکنن و اطلاعات بیشتری در خصوص یه محصول یا سرویس درخواست میکنن. این ایمیل نه لینک مشکوک داره و نه پیوست مشکوک و متن قابل قبولی هم داره. مشکل فقط ممکنه آدرس ایمیل فرستنده باشه که از سرویس های رایگانی مانند جیمیل استفاده میکنه.

البته استفاده از ایمیلهای رایگان در فیشینگ نیزه ای معمول نیستش ، چون این ایمیلها کمتر در تجارت مورد استفاده قرار میگیرن. در این حملات مهاجمین یا از یه دامنه از یه شرکت جعلی استفاده میکنن یا یه دامنه مشابه با عنوان یه شرکت ثبت میکنن. همچنین گوگل و مایکروسافت خیلی سریع آدرس های ایمیلی که در اسپم میفرستن مسدود میکنن.

برای همین مهاجمین از آدرس های مختلف برای ارسال ایمیل استفاده میکنن، اما در هدر Reply-to که قربانی با کلیک روی Reply میخواد به ایمیل پاسخ بده، از یه ایمیل دیگه استفاده میکنن. در نتیجه مهاجم مثلا یه ایمیل با دامنه gmail میفرسته، قربانی وقتی میخواد به این ایمیل پاسخ بده ،به یه ایمیل دیگه مثلا در دامنه outlook پاسخ میده و در نتیجه اگه ایمیل ارسالی مسدود بشه، ایمیل دومی مسدود نیست و مکاتبه با قربانی ادامه داره.

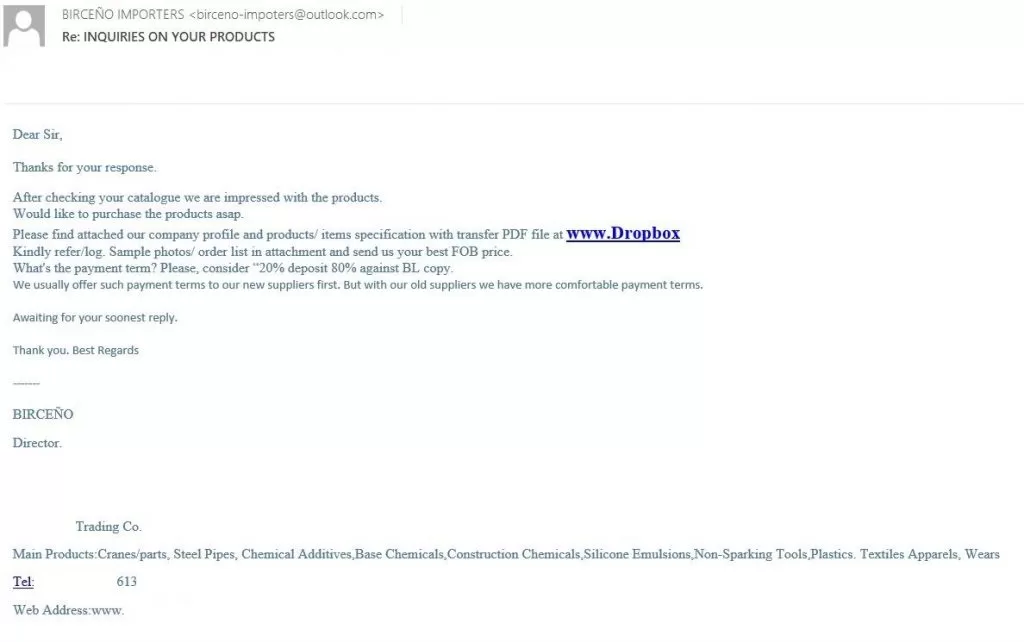

بعد از اینکه قربانی به ایمیل اول پاسخ داد، مهاجمین ایمیل دوم رو ارسال میکنن و از قربانی میخوان که بره و یه فایل PDF که فرم پر شده درخواست محصول یا سرویس هستش ، رو از یه سایت اشتراک فایل که عمدتا Dropbox یا WeTransfer هستش، دانلود کنه .

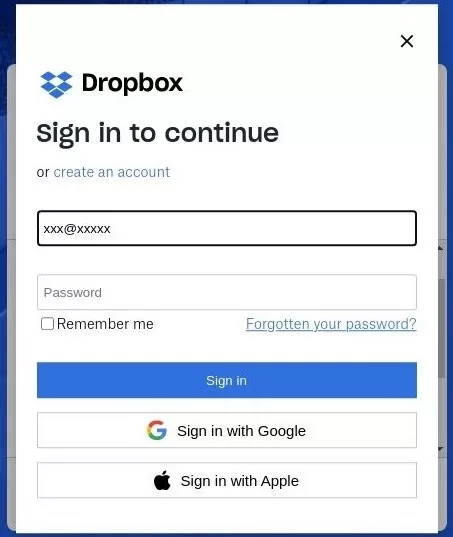

لینک ارسالی در حقیقت یه صفحه جعلی هستش که توسط فیشینگ کیتها ایجاد شده. کاربر روی هر قسمتی از این صفحه کلیک کنه، به بخش لاگین هدایت میشه و باید نام کاربری و پسورد شرکت رو بزنه تا بتونه فایلها رو دانلود کنه

کاربر وقتی وارد میشه، اطلاعات نام کاربری و پسوردش به https://pbkvklqksxtdrfqkbkhszgkfjntdrf[.]herokuapp[.]com/send-mail ارسال میشه:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

<form name="loginform"> <div class="form-group"> <label for="">Email Address</label> <input type="email" id="email" class="form-control" name="email" placeholder="email Address"> <div class="email-error"></div> </div> <div class="form-group"> <label for="">Password</label> <input type="password" id="password" class="form-control" name="password" placeholder="Password"> <div class="password-error"></div> </div> <div class="form-group btn-area"> <button class="download-btn" id="db" type="submit">Download</button> </div> </form> </div> <script src="https://firebasestorage.googleapis.com/v0/b/linktopage-c7fd6.appspot.com/o/obfuscated.js?alt=media&token=1bb73d28-53c8-4a1e-9b82-1e7d62f3826b"></script> |

این کمپین قربانیانی از کشورهای روسیه، بوسنی و هرزگوین، سنگاپور، ایالات متحده آمریکا، آلمان، مصر، تایلند، ترکیه، صربستان، هلند، اردن، ایران، قزاقستان، پرتغال، و مالزی داشته.

آمار مرتبط با فیشینگ:

کسپرسکی گفته که در سال 2022، حملات فیشینگ افزایش چشمگیری داشته و تونستن 507,851,735 مورد رو شناسایی کنن که نسبت به سال 2021 ، تقریبا دو برابر شده.

جدول زیر 10 کشوری رو نشون میده که کاربراشون بیشترین درگیری رو داشتن (کلیک روی پیوند)

| Country/territory | Share of attacked users* |

| Vietnam | 17.03% |

| Macau | 13.88% |

| Madagascar | 12.04% |

| Algeria | 11.05% |

| Ecuador | 11.05% |

| Malawi | 10.91% |

| Brunei | 10.59% |

| Brazil | 10.57% |

| Morocco | 10.43% |

| Portugal | 10.33% |

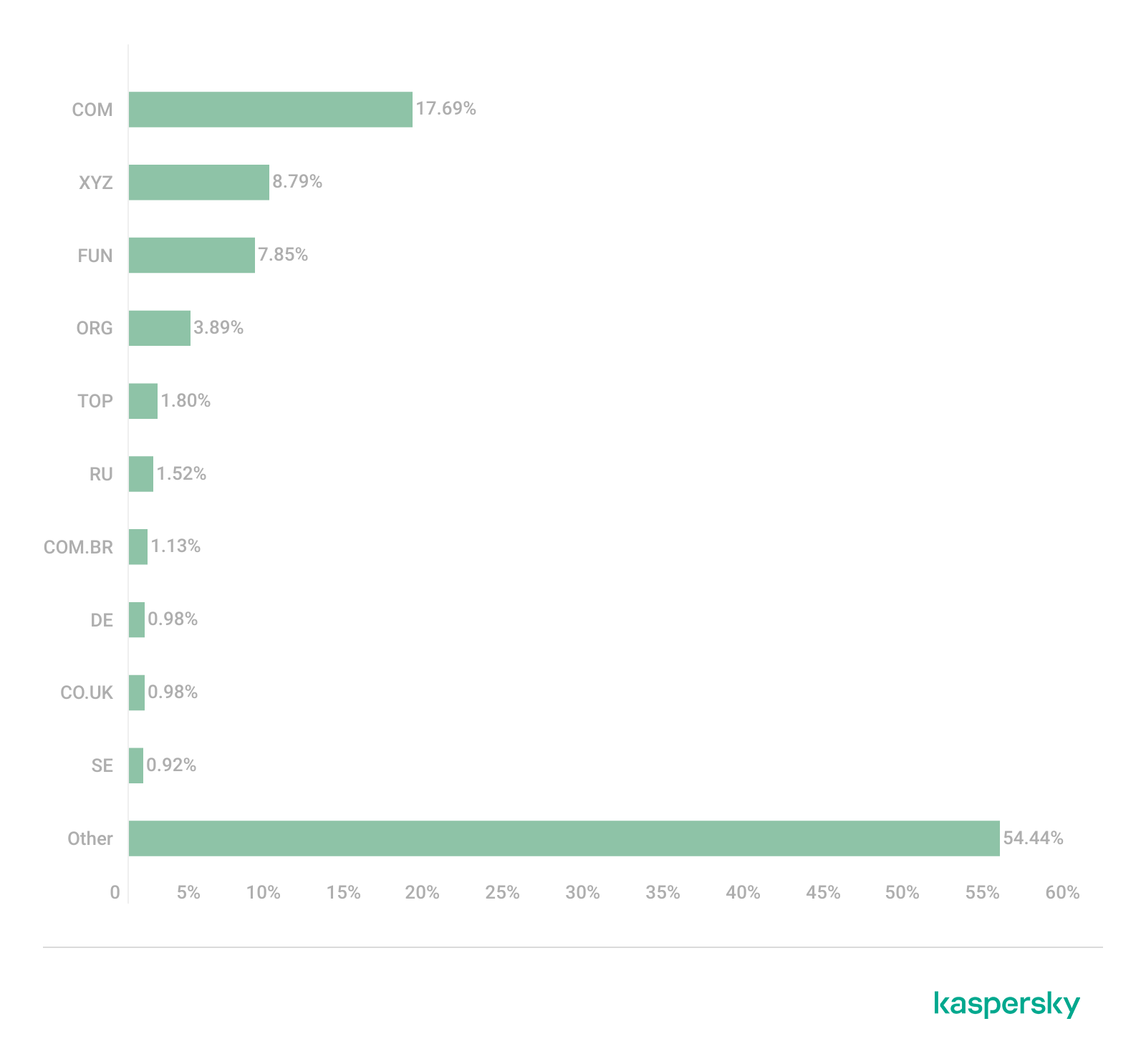

نمودار زیر هم نشون دهنده TLDهای محبوبی هستش که در سال 2022 توسط مجرمین در حملات فیشینگ مورد استفاده قرار گرفتن. دامنه های FUN در این نمودار میتونه جالب باشه و نشون دهنده اینه که مجرمین در حال استفاده از محتوای سرگرمی برای حملات خودشون هستن.

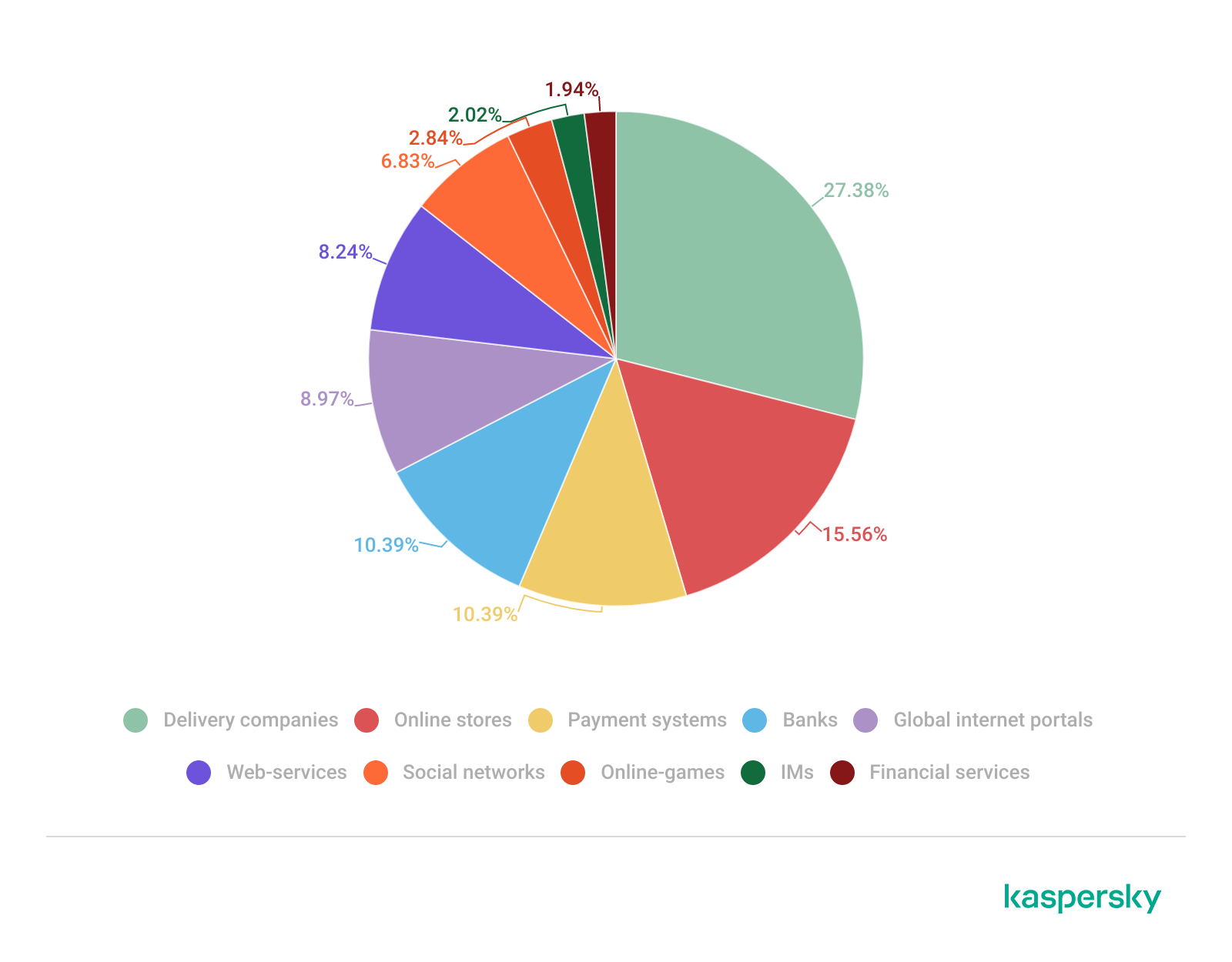

نمودار زیر هم نشون دهنده سازمانها و صنایع محبوب در حوزه فیشینگ هستش. خدمات تحویل کالا بیشترین درصد کلیک رو داشتن و بعد از اون فروشگاههای آنلاین ، سیستم پرداخت و بانکها در رتبه های بعدی هستن.

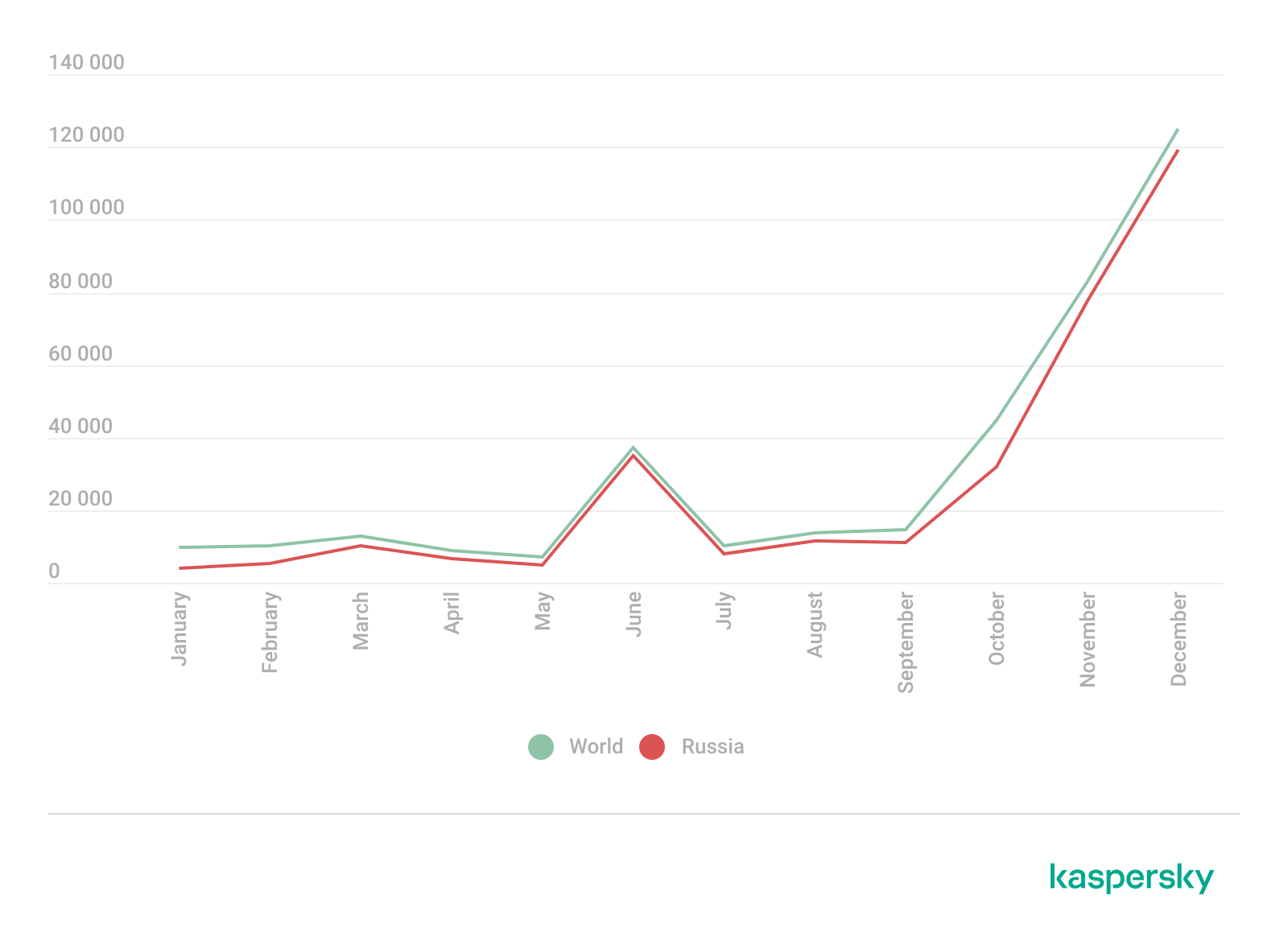

کسپرسکی اعلام کرده که راه حل های امنیتیش در سال 2022 ، تونسته 378,496 لینک برای سرقت اکانتهای تلگرام رو شناسایی کنه. نمودار زیر حملات فیشینگ به تفکیک ماه رو برای سرقت اکانتهای تلگرامی نشون میده

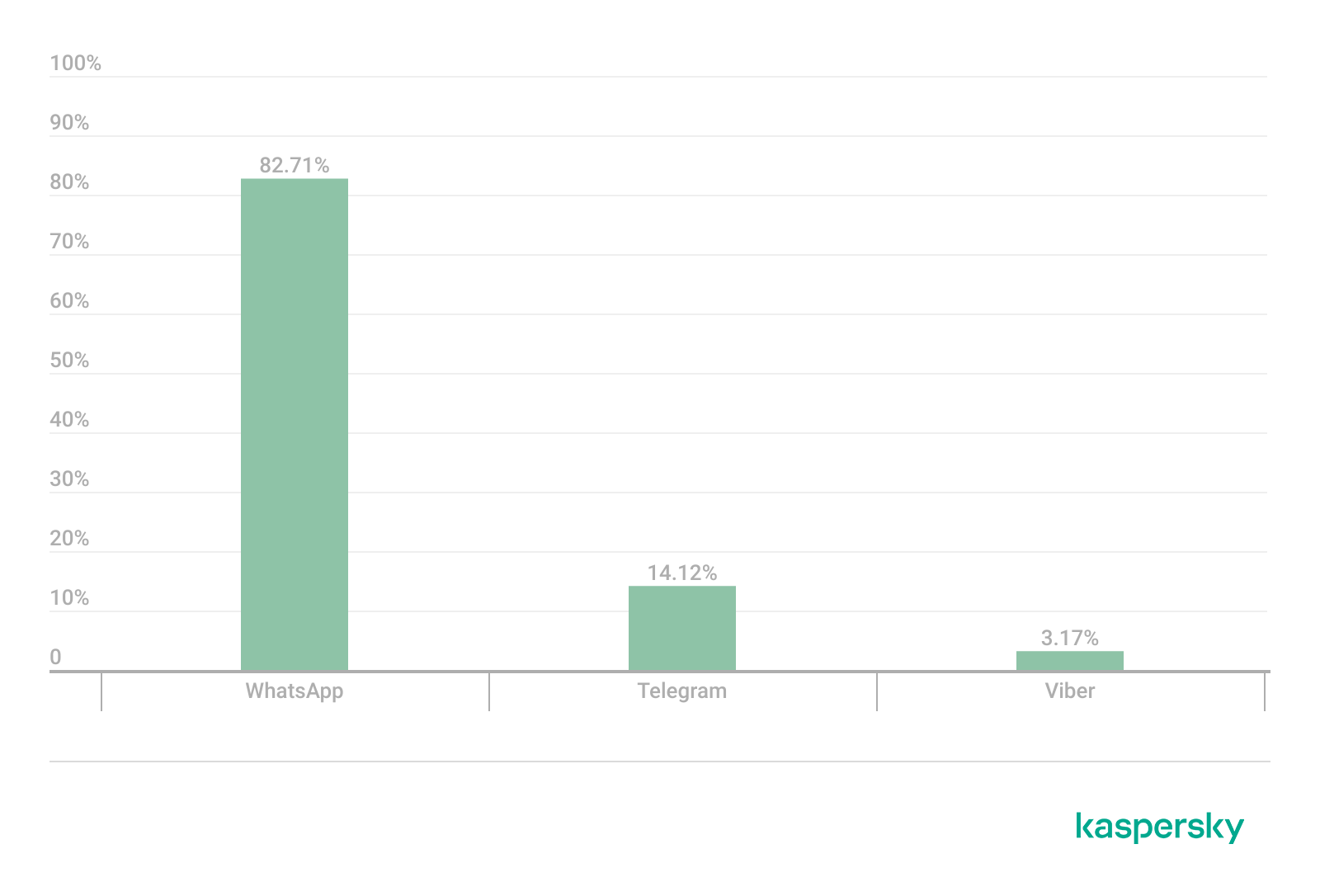

نمودار زیر هم نشون دهنده سهم هر پیامرسان در حملات فیشینگ هستش. در کل کسپرسکی تونسته 360185 لینک فیشینگ رو در اندروید مسدود کنه.

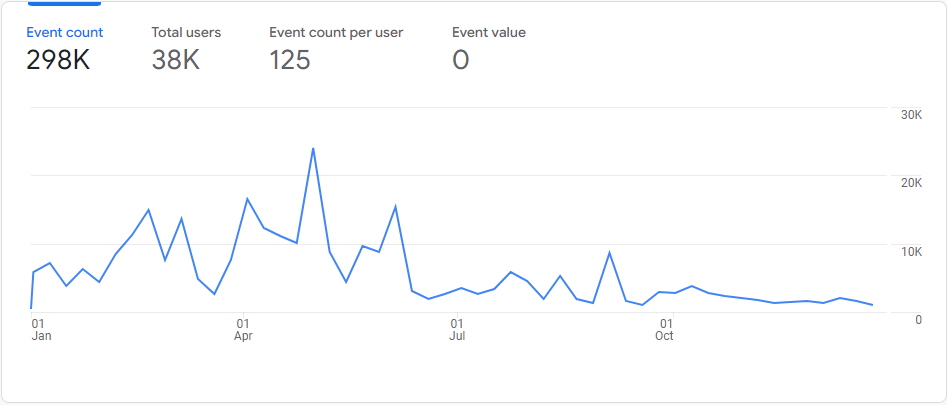

نمودار زیر نشون دهنده فعالیت فیشینگ در واتس آپ هستش:

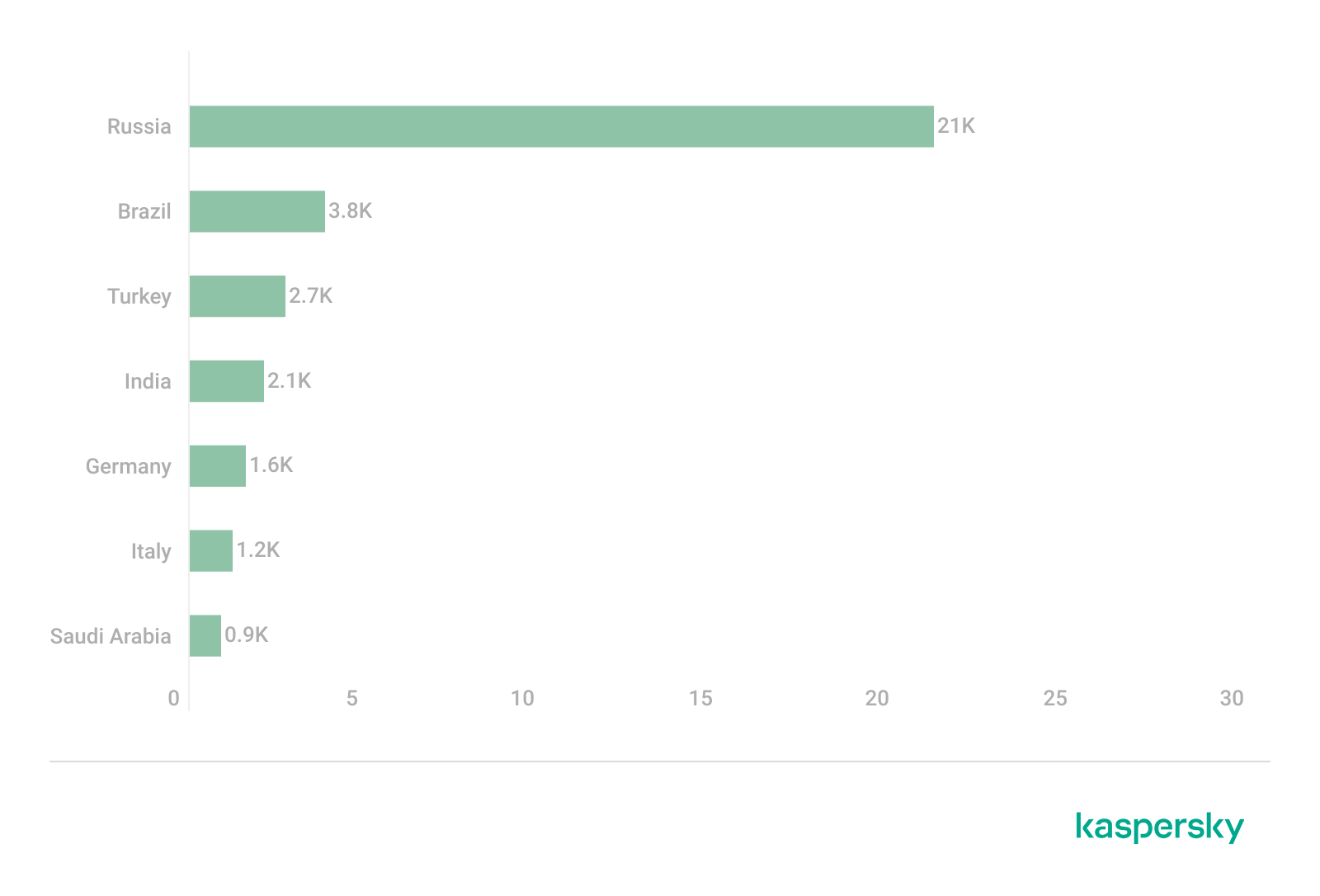

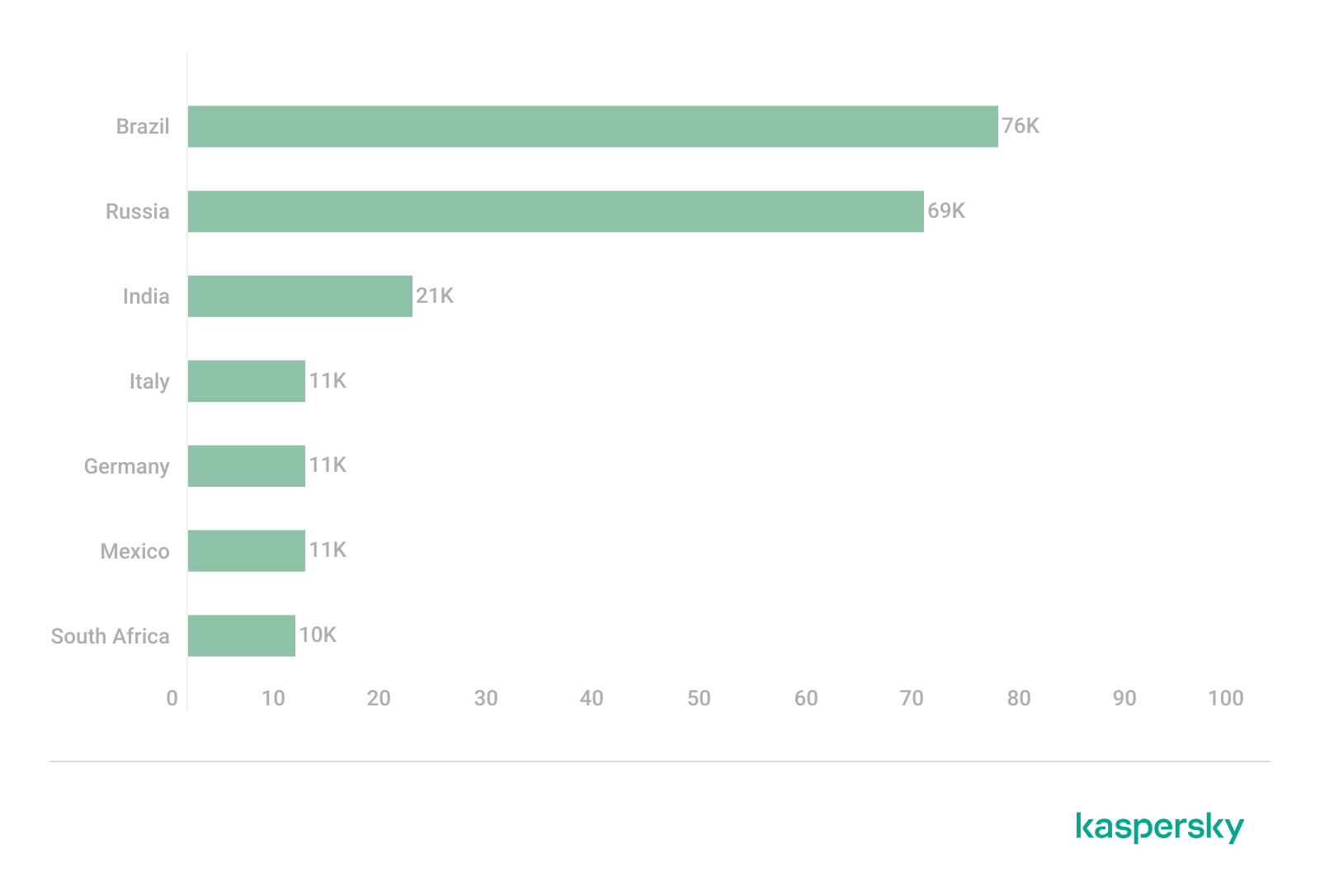

نمودار زیر هم هفت کشوری هستش که کاربراش بیشترین کلیک روی لینک فیشینگ رو در واتس آپ داشتن :

نمودار زیر هم نشون دهنده فعالیتهای فیشینگ در تلگرام هستش. میزان فیشینگ نسبت به سال قبل سه برابر شده

نمودار زیر هم هفت کشوری هستش که کاربراش بیشترین کلیک روی لینک فیشینگ رو در تلگرام رو داشتن :