مایکروسافت یه رشته توییتی در خصوص یه حمله business email compromise (BEC) منتشر کرده که نشون میده ، بازیگران تهدید چطوری سریع در اهداف جلو میرن و سازمان رو به خطر میندازن.

حملات BEC حملاتی هستش که مهاجم از طریق مهندسی اجتماعی ، فیشینگ یا خرید اکانت سازمان مورد نظر از دارک وب ، به یه حساب ایمیل در سازمان دسترسی پیدا میکنه. بعدش با جعل هویت مدیر یا کارمند ارشد، بخش حسابداری یا مالی رو فریب میده تا یه درخواست انتقال پول رو تایید کنه.

به گفته FBI این حملات بین ژوئن 2016 تا ژوئیه 2019 خسارت 43 میلیارد دلاری داشته، البته طبق گزارشهایی که به مجریان قانون دادن.

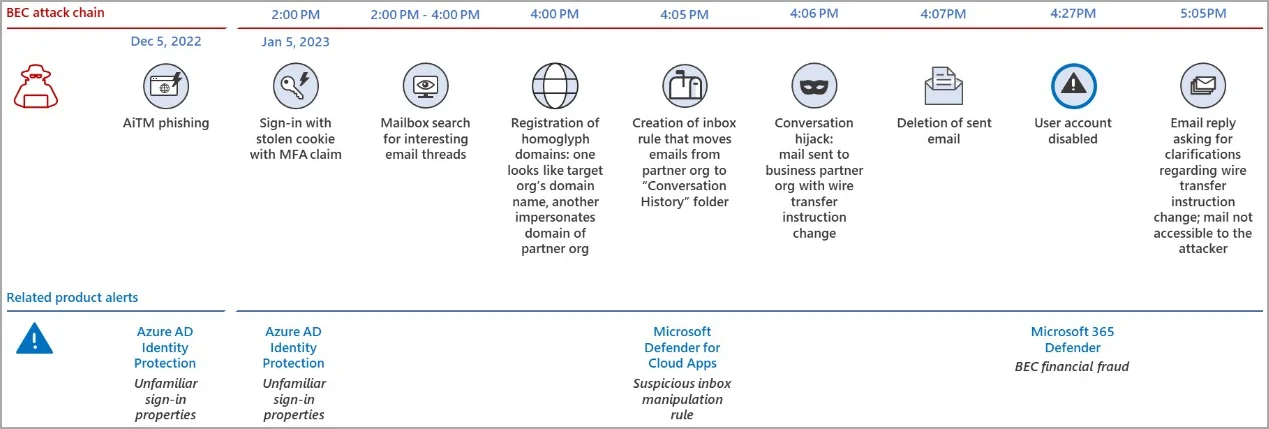

حمله ای که مایکروسافت اونو بررسی کرده اینجوری شروع شده که با مهاجم یه حمله فشینگ adversary-in-the-middle (AiTM) برای سرقت session cookie و دور زدن MFA انجام داده.

مهاجم 5 ژوئن 2023 وارد اکانت قربانی شده و دو ساعت رو دنبال یه رشته ایمیل خوب برای ادامه گفتگو گشته. در تکنیک Thread hijacking چون پیام جعلی در ادامه تبادلات قبلی ارسال میشه ، اغلب توسط قربانی ، قابل اعتماد هستش.

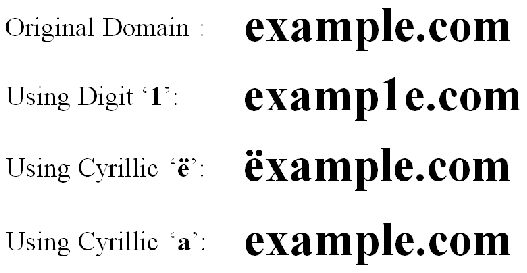

بعدش مهاجم یسری دامنه رو با استفاده از کارکترهای homoglyph ثبت کرده تا دامنه سازمان هدف و شریکش رو جعل کنه. منظور از این تکنیک هم استفاده از کاراکترهای شبیه به هم هستش. مثلا :

5 دقیقه بعدش، یه رول برای اینباکس تعریف کرده که ایمیلهای شریک تجاری به یه فولدر خاصی ببره.

یه دقیقه بعدش یه ایمیل به شریک تجاری ارسال کرده و گفته که یسری تغییرات در اطلاعات انتقال وجه رخ داده. بعدش بلافاصله برای اینکه قربانی متوجه ایمیل ارسال شده، نشه اونو پاک کرده.

در مجموع از زمان ورود به سیستم تا پاک کردن ایمیل 127 دقیقه طول کشیده. این نشون میده که قربانی ها حداقل زمان رو برای شناسایی نشانه های تقلب و انجام اقدامات پیشگیرانه دارن.

Microsoft 365 Defender بیست دقیقه بعد از اینکه مهاجم ایمیل رو پاک کرده اونو شناسایی و اکانت قربانی رو مسدود کرده و حمله رو مختل کرده.

مایکروسافت گفته محصول امنیتیش تونسته 38 حمله BEC رو روی 27 سازمان شناسایی کرده.