چند تا شرکت امنیتی بزرگ گزارشی در خصوص یه حمله زنجیره تامین با استفاده از نسخه امضا شده و آلوده برنامه 3CX Voice Over Internet Protocol (VOIP) desktop client برای هدف قرار دادن کاربران این برنامه منتشر کردن.

در خصوص حملات زنجیره تامین ، میتونید به شماره دوم مجله امون مراجعه کنید که در خصوص این حملات صحبت کردیم.

کمپانی 3CX یه شرکت توسعه دهنده نرم افزارهای VoIP IPBX هستش که سیستم 3CX Phone System اش توسط بیش از 600هزار شرکت در حال استفاده هستش و روزانه بیش از 12 میلیون کاربر داره.

اگه به لیست شرکت ها و سازمانهایی که از محصولات این شرکت استفاده میکنن، نگاه کنید، اسامی بزرگی مانند American Express و کوکاکولا ، مک دونالد، BMW ، هوندا ، Air France ، تویوتا ، مرسدس بنز ، IKEA ، میتسوبیشی ، Avira و سرویس بهداشت بریتانیا و … قابل مشاهده هستن.

به گفته محققین Sophos و CrowdStrike با اینکه 3CXDesktopApp برای ویندوز ، لینوکس ، مک و موبایل توسعه داده شده ، در این حمله مهاجمین ، فقط کاربرای ویندوز و مک رو هدف قرار دادن.

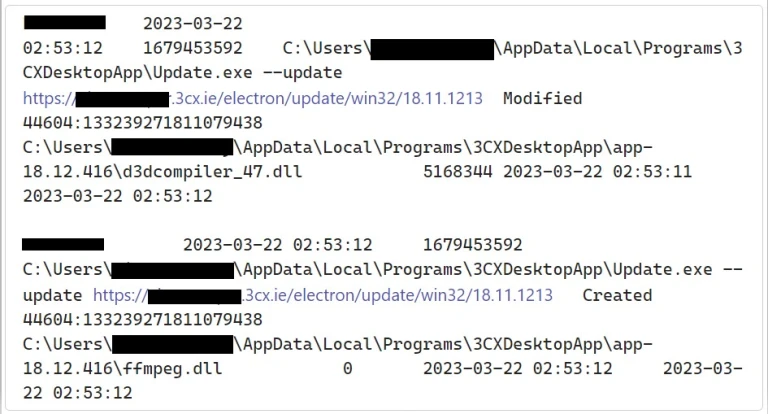

به گفته 3CX بروزرسانی Update 7 اشون برای ویندوز، نسخه های 18.12.407 و 18.12.416 و نسخه های 18.11.1213 و 18.12.402 و 18.12.407 و 18.12.416 برای Electron Mac App در مک ،تحت تاثیر این حمله بودن.

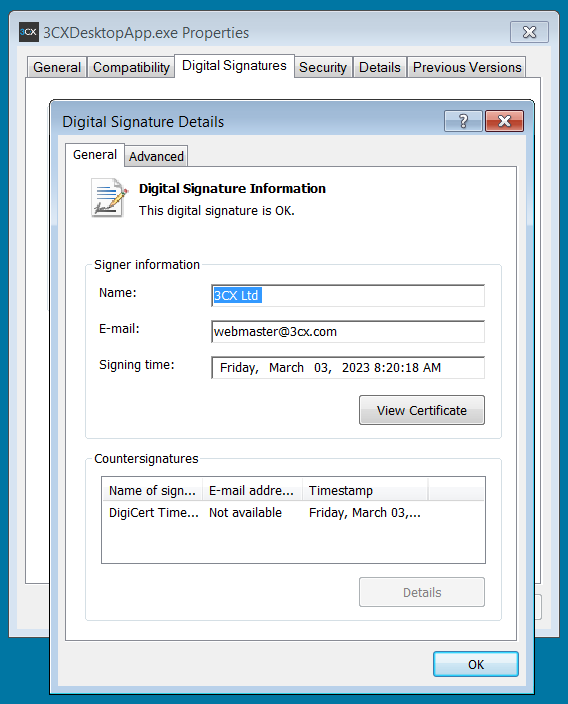

این کمپین از طریق دانلود و نصب فایل MSI یا اعمال بروزرسانی ، باعث آلوده شدن سیستم ها میشه. شرکت 3CX اعلام کرده که نسخه های قبلی رو پاک کرده و نسخه جدید رو نصب کنید تا آلودگی رو کم کنید و همچنین شبکه رو براساس IoCها بررسی کنید. برخی آنتی ویروسها مانند دیفندر ویندوز این فایل رو بصورت خودکار حذف میکنن و همچنین مرورگرها هم مانند کرئم از دانلود اون جلوگیری میکنن.

تحقیقات crowdstrike :

محققین crowdstrike در 29 مارس ، یسری فعالیت مخرب از یه باینری امضاء شده بنام 3CXDesktopApp مشاهده کردن. این فعالیت های مخرب شامل مواردی مانند ارسال داده ها به زیرساخت های تحت کنترل بازیگران، استقرار پیلودهای مرحله دوم و در برخی موارد فعالیتهای hands-on-keyboard بودن.

منظور از hands-on-keyboard ، اینه که یه مهاجم در یه طرف عملیات، پشت یه کیبورد هستش و در طرف مقابلش یه سازمانه و هکر میتونه حرکات جانبی بکنه ، افزایش امتیاز بده و … . نکته ی مهم اینکه بعد از دسترسی اولیه به شبکه سازمان شروع میشه.

این محققا این حمله رو منتسب به گروه مرتبط با کره شمالی ، LABYRINTH CHOLLIMA میدونن. فعالیت این گروه با گزارش های سایر گروهها از جمله گروههای لازروس توسط Kaspersky ، گروه Covellite توسط Dragos ، گروه UNC4034 توسط Mandiant ، گروه Zinc توسط مایکروسافت و Nickel Academy توسط Secureworks همپوشانی داره.

در گزارش این محققین IoCهایی که اشاره کردن موارد زیر بوده :

دامنه های تحت کنترل مهاجمین:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 |

akamaicontainer[.]com akamaitechcloudservices[.]com azuredeploystore[.]com azureonlinecloud[.]com azureonlinestorage[.]com dunamistrd[.]com glcloudservice[.]com journalide[.]org msedgepackageinfo[.]com msstorageazure[.]com msstorageboxes[.]com officeaddons[.]com officestoragebox[.]com pbxcloudeservices[.]com pbxphonenetwork[.]com pbxsources[.]com qwepoi123098[.]com sbmsa[.]wiki sourceslabs[.]com visualstudiofactory[.]com zacharryblogs[.]com |

فایلهای مخرب :

| SHA256 | dde03348075512796241389dfea5560c20a3d2a2eac95c894e7bbed5e85a0acc |

| Operating System | Windows |

| Installer SHA256 | aa124a4b4df12b34e74ee7f6c683b2ebec4ce9a8edcf9be345823b4fdcf5d868 |

| SHA256 | fad482ded2e25ce9e1dd3d3ecc3227af714bdfbbde04347dbc1b21d6a3670405 |

| Operating System | Windows |

| Installer SHA256 | 59e1edf4d82fae4978e97512b0331b7eb21dd4b838b850ba46794d9c7a2c0983 |

| SHA256 | 92005051ae314d61074ed94a52e76b1c3e21e7f0e8c1d1fdd497a006ce45fa61 |

| Operating System | macOS |

| Installer SHA256 | 5407cda7d3a75e7b1e030b1f33337a56f293578ffa8b3ae19c671051ed314290 |

| SHA256 | b86c695822013483fa4e2dfdf712c5ee777d7b99cbad8c2fa2274b133481eadb |

| Operating System | macOS |

| Installer SHA256 | e6bbc33815b9f20b0cf832d7401dd893fbc467c800728b5891336706da0dbcec |

تحقیقات sophos :

در 22 مارس محققین یسری تشخیص های مخرب false-positive از 3CXDesktopApp مشاهده کردن.

در نهایت در 29 مارس ، Sophos MDR ، فعالیت های مخربی از این برنامه رو شناسایی و ثبت کرده. همچنین یه مخزن گیتهابی رو شناسایی کرده که در 8 دسامبر 2022 ایجاد شده و بعد از انتشار این خبر، حذف شده. محققای Sophos اعلام کردن که متداولترین فعالیت پست اکسپلویت در این حمله حضور یه infostealer بوده.

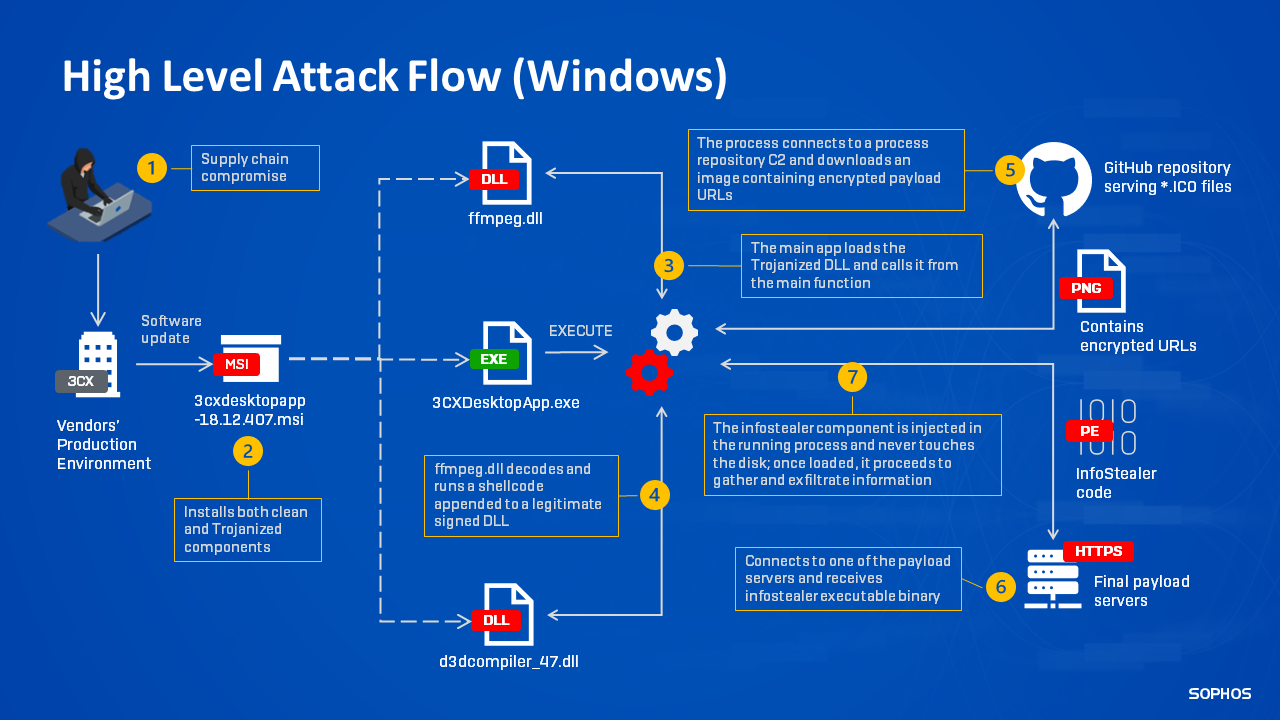

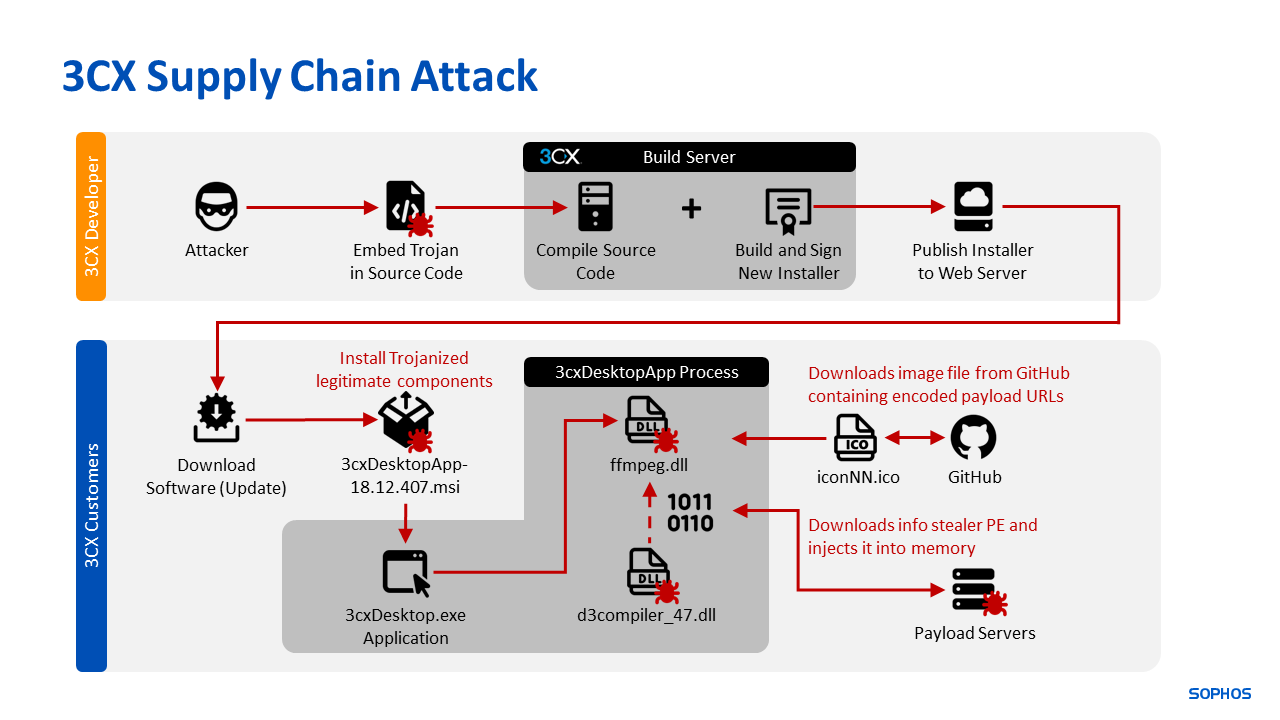

این حمله با استفاده از تکنیک DLL sideloading انجام شده. با توجه به اعتمادی که کاربران برای دانلود بسته ها داشتن ،این تکنیک قابل پیاده سازی بوده. در این حمله سه تا فایل برای قربانی ها ارائه شده:

- فایل 3CXDesktopApp.exe که یه لودر تمیز بوده.

- فایل d3dcompiler_47.dll که حاوی یسری پیلودهای رمز شده بوده.

- فایل ffmpeg.dll که یه لودر آلوده بوده.

شکل زیر یه نمای کلی از این حمله برای کاربران ویندوز رو نمایش میده. حمله برای کاربران مک کمی متفاوت بوده :

فایل ffmpeg.dll پیلودهایی که در d3dcompiler_47.dll هستن و دیکریپت کرده و یه آدرس مخزن گیتهابی که یه فایل .ico حاوی پیلود مخرب هستش استخراج و دانلود میکنه : (این مخزن بعد از گزارش حذف شده)

|

1 |

https[:]//raw.githubusercontent.com/IconStorages/images/main/ |

فایل ffmpeg.dll که توسط خود 3CX امضاء شده در حقیقت نسخه دستکاری شده از فایل ffmpeg.dll قانونی هستش. تیم توسعه کد ffmpeg.dll در بیانیه ای در این خصوص اعلام کرده که صرفا سورس کد ارائه میده و سورس کدها به تنهایی مشکل ساز نیستن و در این حمله خود شرکت مسئول هستش.

در یه سناریوی معمولی DLL sideloading ، فایل مخرب DLL جایگزین نسخه DLL اصلی میشه و با اجرای برنامه DLL مخرب اجرا میشه، اما در این مورد ffmpeg.dll علاوه بر دارای بودن پیلودهای مخرب ، توابع مورد استفاده برنامه 3CX رو هم دارا بوده. این امر اگرچه باعث افزایش حجم میشه اما سوء ظن ها رو هم کاهش میده. مهاجمین از این تکنیک جوری استفاده کرده بودن که برنامه اصلی تا زمانیکه سیستم به سرور C2 متصل بوده، هم کار میکرده.

همچنین محققا گفتن که لودر PE shellcode که در این حمله استفاده شده، منحصر به فرد بوده و قبلا توسط حملاتی که به گروه لازورس منتسب شده، مشاهده کردن، بطوریکه تشابه بایت به بایت داره.

تحقیقات sentinelone :

محققای sentinelone این کمپین با با نام SmoothOperator ،معرفی کردن و بررسیشون رو هم با آنالیز فایل نصب کننده شروع کردن و متوجه شدن که حمله شامل چند مرحله میشه. برنامه 3CXDesktopApp شامل یه لودر شلکد هستش که یه شلکد رو از حافظه heap اجرا میکنه. شلکد یه DLL بصورت reflective لوود میکنه که MZ ابتدایش حذف شده. این DLL از طریق یه export بنام DllGetClassObject با استفاده از آرگومانهای زیر اجرا میکنه :

|

1 2 3 |

1200 2400 "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) 3CXDesktopApp/18.11.1197 Chrome/102.0.5005.167 Electron/19.1.9 Safari/537.36” |

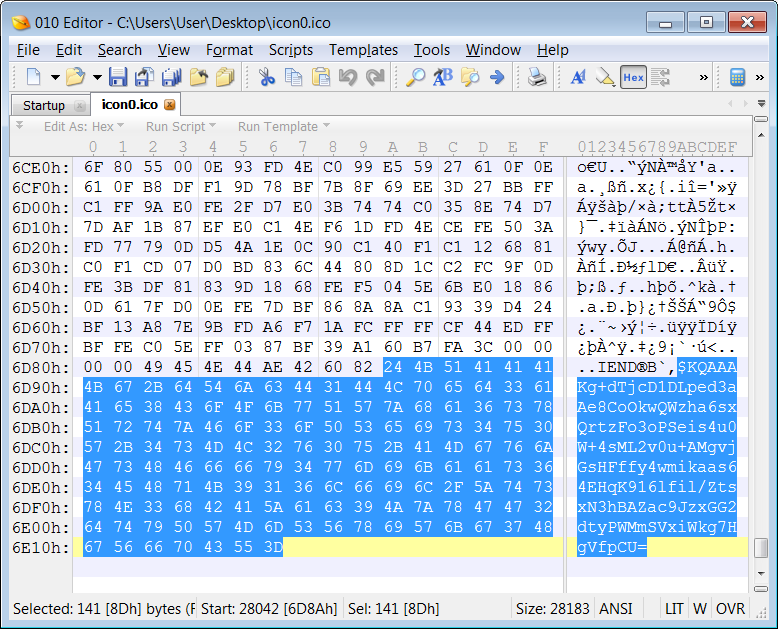

این DLL یسری فایل ico از مخزن گیتهاب زیر دانلود میکنه :

|

1 |

https://github[.]com/IconStorages/images |

این فایلهای ICO حاوی داده های هستن که با base64 انکد شدن. این داده ها بعد از انکد شدن، پیلود مرحله بعدی رو دانلود میکنن. پیلود نهایی که یه DLL مخرب از نوع infostealer هستش .این احتمال وجود داره که این بدافزار برای حملات بعدی طراحی شده، چون مهاجمین نیاز دارن تا قربانی های کم اهمیت رو حذف کنن.

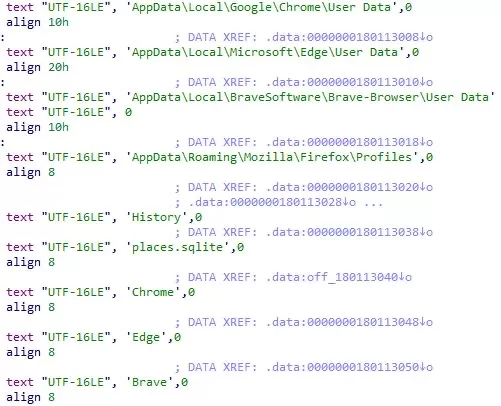

infostealer یسری اطلاعات از سیستم قربانی و یسری داده از مرورگرهای کروم ، فایرفاکس ، Edge و Brave جمع آوری میکنه. این کار با جمع آوری اطلاعات از جدول Places در مروگرهای مبتنی بر فایرفاکس و جمع آوری اطلاعات از جدول History برای مرورگرهای مبتنی بر کروم انجام میده.

IoCهای این گزارش :

| URL | github[.]com/IconStorages/images |

| cliego.garcia@proton[.]me | |

| philip.je@proton[.]me | |

| SHA-1 | cad1120d91b812acafef7175f949dd1b09c6c21a |

| SHA-1 | bf939c9c261d27ee7bb92325cc588624fca75429 |

| SHA-1 | 20d554a80d759c50d6537dd7097fed84dd258b3e |

| URI | https://www.3cx[.]com/blog/event-trainings/ |

| URI | https://akamaitechcloudservices[.]com/v2/storage |

| URI | https://azureonlinestorage[.]com/azure/storage |

| URI | https://msedgepackageinfo[.]com/microsoft-edge |

| URI | https://glcloudservice[.]com/v1/console |

| URI | https://pbxsources[.]com/exchange |

| URI | https://msstorageazure[.]com/window |

| URI | https://officestoragebox[.]com/api/session |

| URI | https://visualstudiofactory[.]com/workload |

| URI | https://azuredeploystore[.]com/cloud/services |

| URI | https://msstorageboxes[.]com/office |

| URI | https://officeaddons[.]com/technologies |

| URI | https://sourceslabs[.]com/downloads |

| URI | https://zacharryblogs[.]com/feed |

| URI | https://pbxcloudeservices[.]com/phonesystem |

| URI | https://pbxphonenetwork[.]com/voip |

| URI | https://msedgeupdate[.]net/Windows |

Mac Indicators

| SHA-1 | libffmpeg.dylib 769383fc65d1386dd141c960c9970114547da0c2 |

| SHA-1 | 3CXDesktopApp-18.12.416.dmg 3dc840d32ce86cebf657b17cef62814646ba8e98 |

| SHA-1 | UpdateAgent 9e9a5f8d86356796162cee881c843cde9eaedfb3 |

| URI | https://sbmsa[.]wiki/blog/_insert |

فایلهای نمونه:

برای دانلود فایلهای ffmpeg.dll و d3dcompiler_47.dll و فایل 3CXDesktopApp-18.11.1213.dmg ( برای مک) از این لینک استفاده کنید.