یه آسیب پذیری با شناسه CVE-2023-27363 توسط Andrea Micalizzi ، کشف و گزارش شده که امکان اجرای کد دلخواه رو در Foxit Reader میده.

Foxit Reader یه PDF خوان، محبوب و رایگانه که به طور گسترده مورد استفاده قرار می گیره و اغلب به عنوان جایگزینی برای Adobe PDF Reader انتخاب میشه.

آسیب پذیری به دلیل عدم مدیریت صحیح یسری کد جاوااسکریپت هستش که در زمان اعتبارسنجی پارامتر cPath در متد exportXFAData ، باعث نوشتن یه فایل hta در دایرکتوری StartUp folder در مسیر زیر میشه.

|

1 |

C:\Users\[Username]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\ |

کاربر در صورتیکه سیستم رو ریبوت کنه یا دوباره به سیستم لاگین کنه، منجر به اجرای این فایل میشه.

برای اکسپلویت هم نیاز به تعامل کاربر هستش چون نیازه که کاربر یه فایل PDF یا صفحه مخرب رو باز کنه.

نسخه تحت تاثیر :

نسخه 12.1.1.15289 و قبلتر

نسخه اصلاح شده :

نسخه Foxit PDF Reader 12.1.2

برای این آسیب پذیری یه PoC هم منتشر شده که در ویدیوی زیر مشاهده میکنید :

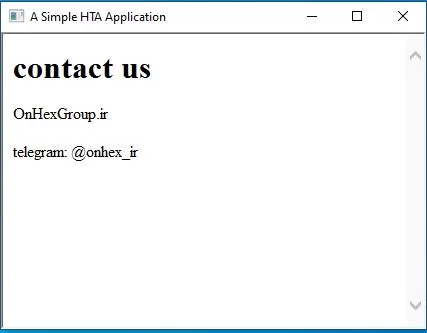

فایلهای hta مرتبط با برنامه HTML Application (HTA) هستش که در سال 1999 همراه با Microsoft Internet Explorer 5 معرفی شد. HTA یه برنامه ویندوزی هستش که سورس کد های اون رو HTML ، Dynamic HTML و زبان های برنامه نویسی که Internet Explorer پشتیبانی میکنه مانند JScript و VBScript تشکیل میدن.

مثلا کد زیر اگه در یه فایل با فرمت hta ذخیره و اجرا کنیم :

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

<!DOCTYPE html> <html lang="en"> <head> <title>A Simple HTA Application</title> <HTA:APPLICATION APPLICATIONNAME = "A Simple HTA Application" /> </head> <body> <h1>contact us</h1> <p>OnHexGroup.ir</p> <p>telegram: @onhex_ir</p> </body> </html> |

خروجی زیر رو داریم :

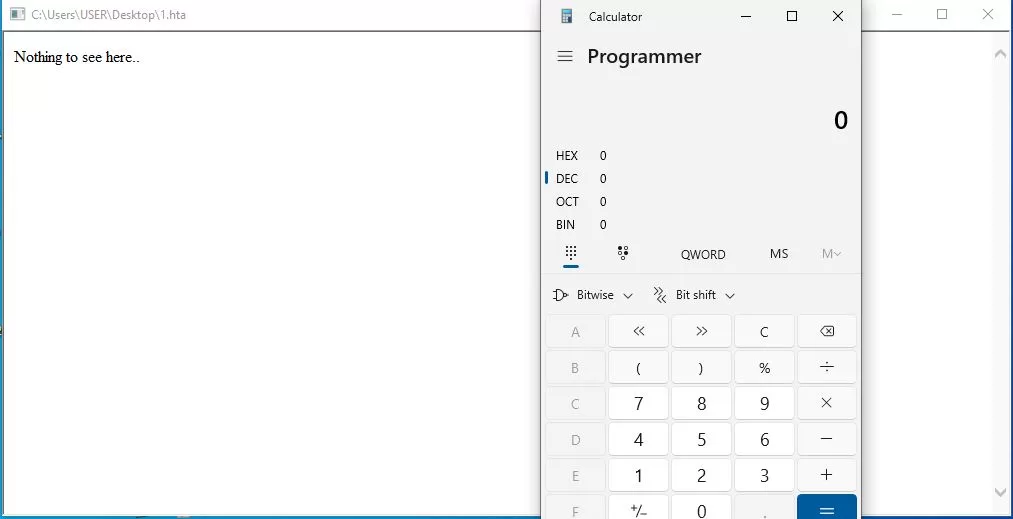

اگه بخواییم یه برنامه ای مثله Calc رو اجرا کنیم، میتونیم از کد زیر استفاده کنیم :

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

<html> <head> <script language="VBScript"> Sub RunProgram Set objShell = CreateObject("Wscript.Shell") objShell.Run "calc.exe" End Sub RunProgram() </script> </head> <body> Nothing to see here.. </body> </html> |

خروجی دستور بالا :