محققای Cyberint یه گزارشی در خصوص افزایش هک اکانتهای لینکدین، در هفته های اخیر منتشر کردن. این موج جدید هک ها، بصورت مداوم و به یه شیوه در حال انجام هستش. کمپین، اکانتهایی رو از سراسر جهان هدف قرار داده و در نتیجه قربانیان زیادی دسترسی به اکانتهای خودشون رو از دست دادن.

برخی از قربانی ها تحت فشار قرار گرفتن تا با پرداخت باج، کنترل اکانت خودشون رو بدست بیارن یا با حذف دائمی اکانت خودشون روبرو بودن. لینکدین در این خصوص گزارشی منتشر نکرده و زمان پاسخگویی پشتیبانی اونا هم طولانی شده ،شاید به علت افزایش پاسخگویی به تیکتهای پشتیبانی باشه.

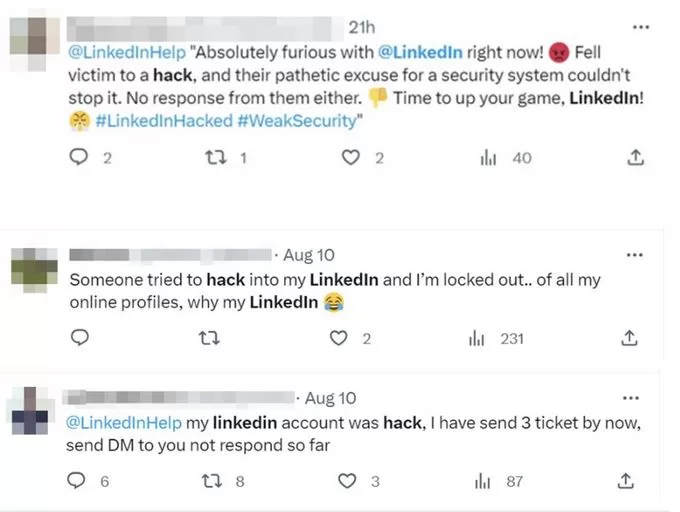

کاربران با قراردادن پروفایلهای هک شده در رسانه های اجتماعی، درخواست کمک برای بازگردانی اونا دارن.

محققای Cyberint افزایش قابل توجهی رو نه تنها در گفتگوهای مربوط به حسابهای هک شده در رسانههای اجتماعی، بلکه در فراوانی جستجو برای پشتیبانی LinkedIn و مشاوره در مورد اقدامات توصیهشده در هنگام به خطر انداختن یه حساب مشاهده کردن.

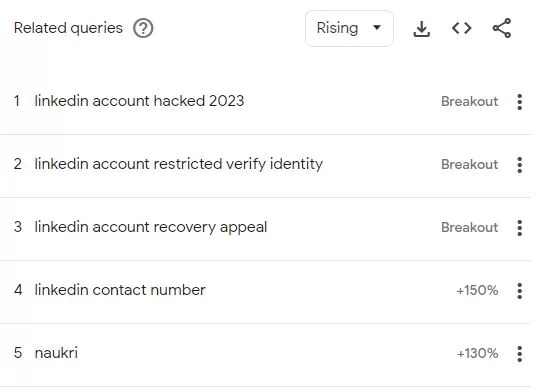

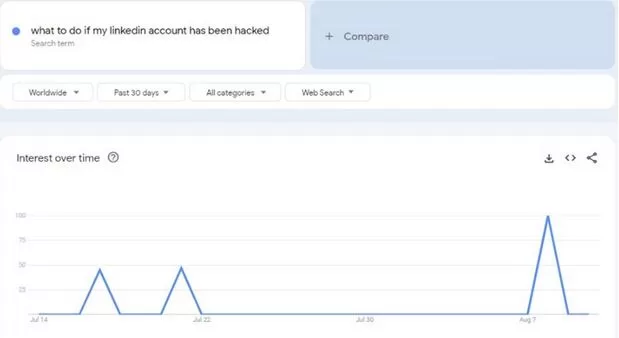

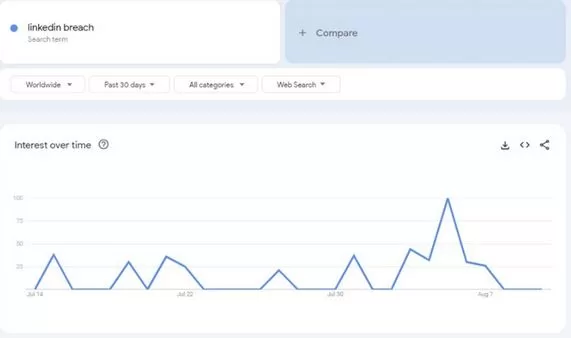

تجزیه و تحلیل محققا با استفاده از Google Trends افزایش قابل توجهی رو در 90 روز گذشته در حجم جستجوهای گوگل مربوط به کمپین حساب هک شده نشون میده. کوئری های جستجو مانند “LinkedIn account hacked” یا “LinkedIn account recovery” روند صعودی قابل توجهی رو داشته، همونطور که در شکل زیر مشاهده میکنید، عبارت “breakout” در قسمت درصدها، نشون دهنده رشد بیش از 5000٪ هستش .

روش حمله:

روش حمله در این کمپین ثابته و دو سناریو وجود داره :

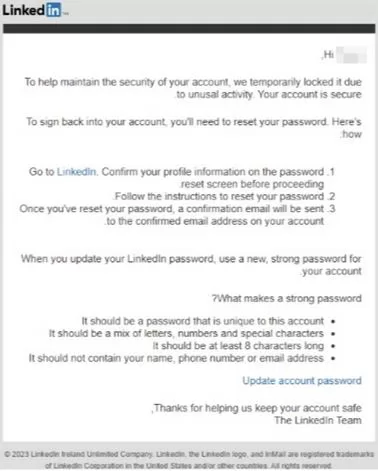

- قفل موقت اکانت : قربانیانی که اکانت لینکدین اونا بصورت موقت قفل شده و یه ایمیل رسمی مطابق شکل زیر از لینکدین دریافت میکنن ، که در خصوص اقدامات امنیتی توضیحاتی رو میده. در این سناریو خود اکانتها به خطر نمی افته. اما فعالیت های مشکوک یا تلاش برای هک، منجر به قفل شدن موقت اکانت میشه. احتمالا مهاجمین خواستن یه اکانت که تایید دو مرحله ایش فعاله رو هک کنن، یا بروت فورس کردنش، لینکدین متوجه این فعالیت مشکوک شده و اکانت رو بصورت موقت مسدود کرده. از کاربرانی که تحت تاثیر این سناریو قرار گرفتن، خواسته میشه تا حسابهای خودشون رو تایید کنن، پسوردشون رو عوض کنن و در نهایت به اکانتشون دسترسی داشته باشن.

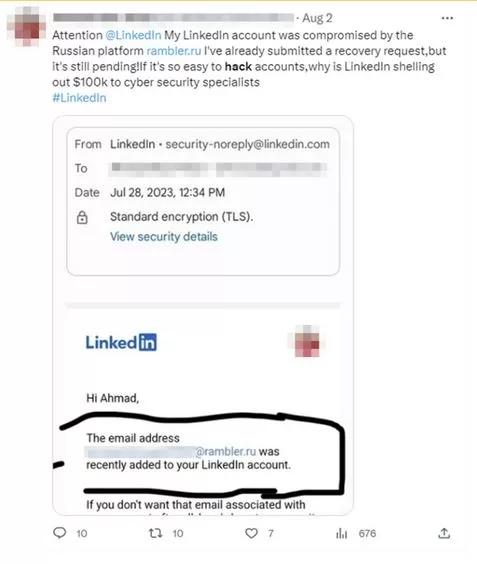

- تصاحب کامل اکانت: در مواردی اکانت لینکدین قربانی ها ، بصورت کامل هک میشه و امکان بازیابی اکانت بطور مستقل توسط قربانی وجود نداره. تاکتیکی که مهاجمین در این سناریو استفاده میکنن، اونارو مطمئن میکنه، که قربانی نمی تونه اکانتش بازیابی کنه. در قدم اول اونا به اکانت دسترسی پیدا میکنن، آدرس ایمیل اکانت رو به یه ایمیل دیگه تغییر میدن، که اغلب مرتبط با سرویس rambler.ru هستش. بعدش رمز عبور رو تغییر میدن. با تغییر ایمیل، قربانی امکان بازیابی اکانت رو از دست میده. برخی از قربانی پیامی دریافت کردن برای پرداخت باج و برخی هم اکانتشون حذف شده. احتمالا عوامل تهدید داده هایی رو از یه نقض لینکدین بدست آوردن و دارن اونارو روی اکانتها تست میزنن تا اگه موردی باشه که 2FA اش فعال نباشه اونو هک کنن یا هم از ابزار های بروت فورس برای هک اکانتها، بخصوص اونایی که پسورد ضعیفی دارن، استفاده میکنن.

تاثیر حمله :

با توجه به افزایش اکانتهای هک شده و یه روش جامع برای هک اونا، شاهد یه کمپین حمله به اکانتهای لینکدین هستیم. با توجه به اینکه انگیزه این کمپین مشخص نیست، اما هک اکانتهای کاری لینکدین میتونه نگران کننده باشه. بازیگران تهدید، میتونن از اکانتهای هک شده در حملات مهندسی اجتماعی استفاده کنن و افراد دیگه رو تحت پوشش همکار یا سرپرست مورد اعتماد، وارد فعالیت های مضر کنن. همچنین در مواردی هم باج خواهی انجام شده.

همچنین، اطلاعات با ارزشی که در پیام های رد و بدل شده، بین همکاران وجود داره، باعث جمع آوری اطلاعات بیشتر توسط عوامل کمپین میشه.

علاوه بر اینها، باعث ضربه زدن به شهرت قربانی هم میشه، چون لینکدین یه فضای کاری هستش که افراد دست آوردها، محتوا و یه تصویر حرفه ای از خودشون رو در اون ایجاد میکنن. اکانتهای هک شده با انتشار محتوای مضر یا پاک کردن سالها مشارکت یا ارسال پیام های مضر ، باعث ضربه زدن به اعتبار قربانی میشه. در حقیت سالها تلاش برای شبکه سازی، در چند ثانیه از بین میره.

انگیزه کمیپن:

انگیزه پشت کمپین مشخص نیست، اما اگه انگیزه اون مالی ، فیشینگ یا جمع آوری اطلاعات باشه، تاثیر اون روی قربانی زیاد هستش.

چیکار میتونیم انجام بدیم؟

- بررسی دسترسی به اکانت: بررسی کنید که آیا میتونید وارد اکانت لینکدینتون بشید. اگه دسترسی داشته باشید، اطلاعات تماستون رو چک کنید تا همگی مواردی باشه که متعلق به خودتونه. اگه دسترسیتون قفل شده بود، و نمیتونید با ایمیلتون بازیابی رو انجام بدید، با پشتیبانی لینکدین تماس بگیرید.

- بررسی ایمیل: ایمیلهاتون رو بررسی کنید و ببینید که آیا اخیرا ایمیلی در خصوص تعویض ایمیل داشتید یا نه. اگه خودتون اونو تغییر دادید که هیچ، در غیر اینصورت، اونو یه هشدار جدی در نظر بگیرید. با ایمیل و رمز عبورتون وارد اکانتتون بشید تا بررسی کنید که دسترسی به اکانتتون رو دارید یا نه. اگه دارید، ایمیل و پسوردتون رو عوض کنید. در غیر اینصورت با پشتیبانی لینکدین تماس بگیرید.

- امنیت رمز عبور: از یه پسورد امن که طولانی و منحصر به فرد هست، استفاده کنید.

- تایید دو مرحله ای: قابلیت تایید دو مرحله ای رو برای اکانت لینکدینتون فراهم کنید، تا از امنیت بیشتری برخوردار باشید.