این هفته هم به روال هفته های قبل، به سراغ آسیب پذیری های مهم منتشر شده در پلتفرم ZDI رفتیم. این هفته 23 آسیب پذیری مهم بین ، 16 تا 22 سپتامبر ،25 تا 31 شهریور ، رو بررسی کردیم.

پلتفرم Zero Day Initiative یا به اختصار ZDI یه پلتفرم در حوزه امنیت سایبریه که در زمینه آسیب پذیری های نرم افزاری فعالیت داره. بطور کلی این پلتفرم بعنوان یه واسط در حوزه زیرودی ، عمل میکنه.

این پلتفرم به دلیل اینکه با اغلب شرکتهای مهم و محبوب ، کار میکنه، آسیب پذیری ها و اکسپلویتهایی که منتشر میکنه، از اهمیت بالایی برخوردار هستن. برای همین ، نگاه هفتگی به آسیب پذیری های مهم این پلتفرم داریم.

آسیب پذیری های مهم منظور، آسیب پذیری هایی هستن که امتیاز بالایی دارن (7.8 به بالا) ، یا محصول آسیب پذیر، جزء محصولات کاربردی در ایران هستش. برای آشنایی با این پلتفرم و شروع این پستها، میتونید این پست رو مشاهده کنید.

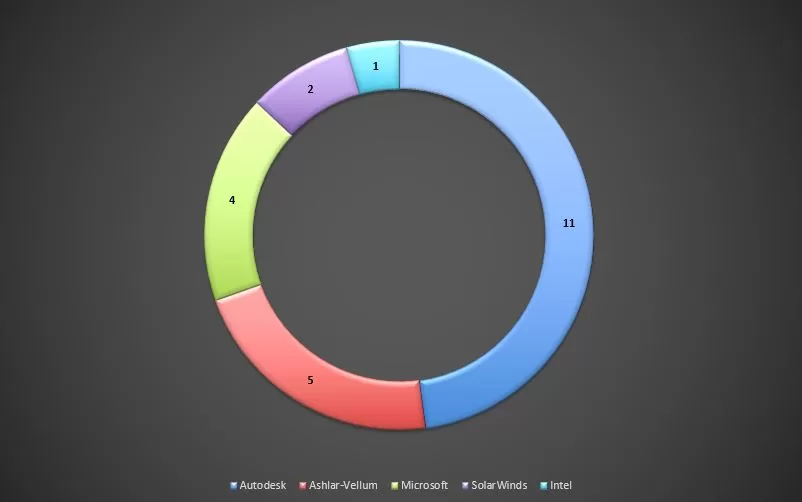

این هفته 5 کمپانی داشتیم که محصول آسیب پذیر داشتن ، که بینشون Autodesk با 11 آسیب پذیری در صدر بود. محصول آسیب پذیرش AutoCAD هستش . با توجه به اینکه اغلب آسیب پذیری ها از نوع تجزیه فایل هستن، میتونه برای بازگیران تهدید جالب باشه. اونا میتونن با ارائه فایلهای مخرب و فریب کاربر برای باز کردنش ، مثلا نمونه کار، شرکتهایی مهندسی و … رو هک کنن.

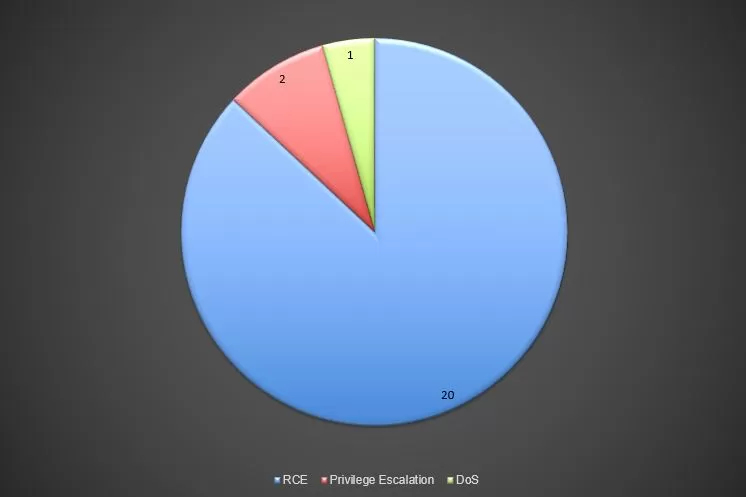

نوع آسیب پذیری هایی که این هفته بررسی کردیم :

- اجرای کد : 20

- افزایش امتیاز : 2

- منع سرویس: 1

نکته ای که وجود داره از 23 مورد آسیب پذیری ، 6 موردش زیرودی هستش.

در نهایت 23 آسیب پذیری که بررسی کردیم :

| آسیب پذیری | امتیاز | سازنده | محصول | نوع آسیب پذیری | توضیحات |

| CVE-2023-42105 | 7.0 | Ashlar-Vellum | Cobalt | Type Confusion | مهاجم راه دور امکان اجرای کد از راه دور داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای AR و زیرودی هستش. |

| CVE-2023-42104 | 7.8 | Ashlar-Vellum | Cobalt | Use-After-Free | مهاجم راه دور امکان اجرای کد از راه دور داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای AR و زیرودی هستش. |

| CVE-2023-42103 | 7.8 | Ashlar-Vellum | Cobalt | Use-After-Free | مهاجم راه دور امکان اجرای کد از راه دور داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای AR و زیرودی هستش. |

| CVE-2023-42102 | 7.8 | Ashlar-Vellum | Cobalt | Type Confusion | مهاجم راه دور امکان اجرای کد از راه دور داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای AR و زیرودی هستش. |

| CVE-2023-42101 | 7.8 | Ashlar-Vellum | Cobalt | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد از راه دور داره. برای اکسپلویت نیاز به تعامل کاربر هستش چون باید یه صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای AR و زیرودی هستش. |

| CVE-2023-42099 | 7.8 | Intel | Driver & Support Assistant | Privilege Escalation | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در سرویس DSA و زیرودی هستش. مهاجم با ایجاد یه symbolic link میتونه فایل دلخواه رو حذف کنه. |

| CVE-2023-36745 | 7.5 | Microsoft | Microsoft Exchange | Deserialization of Untrusted Data | مهاجم راه دور و احرازهویت شده امکان اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در کلاس SharedTypeResolver هستش. |

| CVE-2023-36757 | 6.5 | Microsoft | Microsoft Exchange | Deserialization of Untrusted Data | مهاجم راه دور و احرازهویت شده امکان DoS داره. آسیب پذیری در کلاس ExFileLog هستش. |

| CVE-2023-36805 | 7.8 | Microsoft | ویندوز | Untrusted Script Execution | مهاجم راه دور امکان اجرای کد داره. برای آسیب پذیری نیاز به تعامل کاربر هستش چون باید یه صفحه یا فایل مخرب باز کنه. مهاجم با قرار دادن اسکریپت در نوع خاصی از تصاویر میتونه کد دلخواه اجرا کنه. |

| CVE-2023-38161 | 8.8 | Microsoft | ویندوز | Use-After-Free | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در درایور win32kfull هستش. |

| CVE-2023-23840 | 8.8 | SolarWinds | Orion Platform | Exposed Dangerous Method | مهاجم راه دور و احرازهویت شده امکان اجرای کد با امتیاز NETWORK SERVICE رو داره. آسیب پذیری در متد UpdateAction هستش. |

| CVE-2023-23845 | 8.8 | SolarWinds | Orion Platform | Exposed Dangerous Method | مهاجم راه دور و احرازهویت شده امکان اجرای کد با امتیاز NETWORK SERVICE رو داره. آسیب پذیری در متد UpdateActionsProperties هستش. |

| CVE-2023-41140 | 7.8 | Autodesk | AutoCAD | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربره چون باید صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه فایل PRT هستش. |

| CVE-2023-41140 | 7.8 | Autodesk | AutoCAD | Heap Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربره چون باید صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه فایل PRT هستش. |

| CVE-2023-41139 | 7.8 | Autodesk | AutoCAD | Untrusted Pointer Dereference | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربره چون باید صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه فایل STP هستش. |

| CVE-2023-29073 | 7.8 | Autodesk | AutoCAD | Heap-based Buffer Overflow | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربره چون باید صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه فایل MODEL هستش. |

| CVE-2023-29074 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربره چون باید صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه فایل CATPART هستش. |

| CVE-2023-29074 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربره چون باید صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه فایل CATPART هستش. |

| CVE-2023-29075 | 7.8 | Autodesk | AutoCAD | Out-Of-Bounds Write | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربره چون باید صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه فایل PRT هستش. |

| CVE-2023-29076 | 7.8 | Autodesk | AutoCAD | Memory Corruption | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربره چون باید صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه فایل SLDASM هستش. |

| CVE-2023-29076 | 7.8 | Autodesk | AutoCAD | Memory Corruption | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربره چون باید صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه فایل SAT هستش. |

| CVE-2023-29076 | 7.8 | Autodesk | AutoCAD | Memory Corruption | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربره چون باید صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه فایل CATPART هستش. |

| CVE-2023-29076 | 7.8 | Autodesk | AutoCAD | Memory Corruption | مهاجم راه دور امکان اجرای کد دلخواه رو داره. برای اکسپلویت نیاز به تعامل کاربره چون باید صفحه یا فایل مخرب باز کنه. آسیب پذیری در تجزیه فایل MODEL هستش. |