مایکروسافت آخرین Patch Tuesday خودش رو برای سال 2023 منتشر کرد و در اون به اصلاح 42 آسیب پذیری مختلف پرداخته.

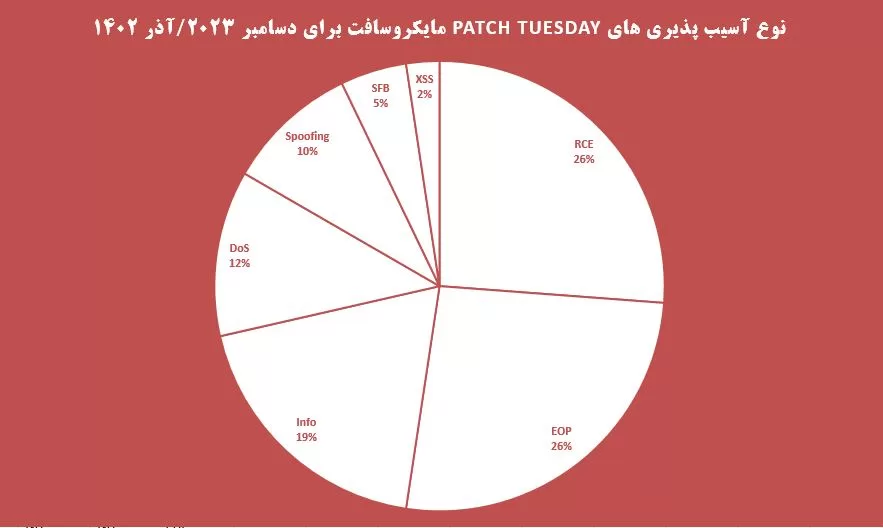

در آپدیت این ماه طبقه بندی آسیب پذیری ها به شرح زیر هستش :

- افزایش سطح دسترسی : 11

- دور زدن ویژگی های امنیتی : 2

- اجرای کد از راه دور : 11

- افشای اطلاعات : 8

- منع سرویس : 5

- جعل : 4

- XSS : یک مورد

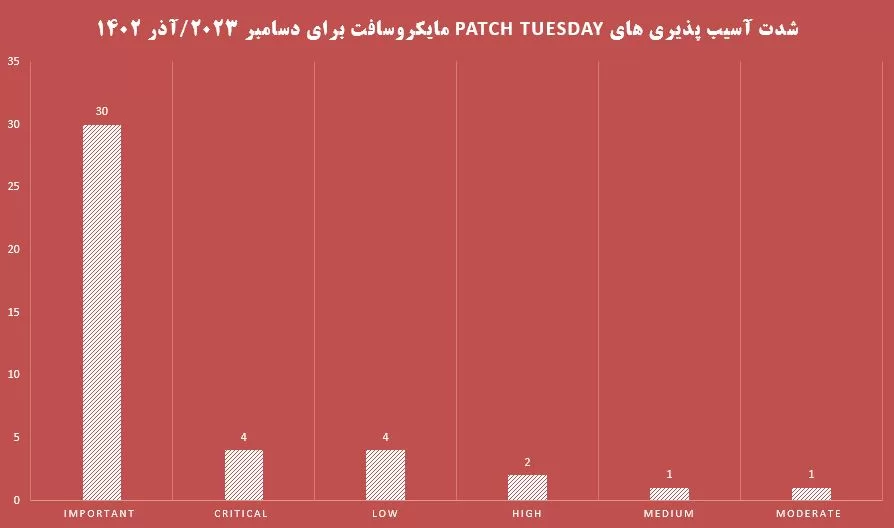

در بروزرسانی این ماه فقط یه زیرودی داشتیم. شدت آسیب پذیری های این ماه هم بصورت زیر هستش:

- شدت بحرانی : 4 مورد

- شدت بالا: 2 مورد

- شدت متوسط: یک مورد

- شدت نسبتا بالا: یک مورد

- شدت پایین : 4 مورد

- شدت مهم: 30 مورد

قبل از اینکه به بررسی آسیب های بحرانی بپردازیم، مایکروسافت لیستی از محصولاتی که در سال 2024 به پایان پشتیبانیشون میرسن یا پشتیبانیشون در یه شرایط خاصی قرار میگیره منتشر کرده که میتونید از اینجا مشاهده کنید. این محصولات دیگه بروزرسانی امنیتی و غیر امنیتی و همچنین پشتیبانی رایگان و با هزینه رو دریافت نمیکنن. بنابراین در صورتی که استفاده کننده این محصولات هستید، به فکر ارتقاء ، مهاجرت یا جایگزینی باشید.

آسیب پذیری های بحرانی:

آسیب پذیری CVE-2023-35641 :

آسیب پذیری در Internet Connection Sharing (ICS) هستش و امتیاز 8.8 و شدت بحرانی داره. مهاجم با ارسال یه پیام DHCP مخرب ،به یه سروری که سرویس ICS روش در حال اجراست، میتونه کد دلخواه اجرا کنه. نکته ای که هست حمله محدود به سیستم های روی شبکه ی یه سوئیچ یا یه شبکه مجازی هستش. یعنی روی چندین شبکه مثلا WAN نمیشه استفاده کرد. مایکروسافت احتمال اینکه براش اکسپلویت توسعه داده بشه رو بالا دونسته. برای اکسپلویت کردن هم نیاز به امتیاز یا تعامل کاربر نداره و پیچیدگی پایینی هم داره.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-35630 :

آسیب پذیری در Internet Connection Sharing (ICS) هستش و امتیاز 8.8 و شدت بحرانی داره. مهاجم با دستکاری فیلد option->length در پیام ورودی DHCPV6_MESSAGE_INFORMATION_REQUEST ، امکان اجرای کد دلخواه رو داره. نکته ای که هست حمله محدود به سیستم های روی شبکه ی یه سوئیچ یا یه شبکه مجازی هستش. یعنی روی چندین شبکه مثلا WAN نمیشه استفاده کرد. مایکروسافت احتمال اینکه براش اکسپلویت توسعه داده بشه رو کم دونسته اما برای اکسپلویت کردن نیاز به امتیاز یا تعامل کاربر نداره و پیچیدگی پایینی هم داره.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows Server 2022, 23H2 Edition

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2023-36019 :

آسیب پذیری در Microsoft Power Platform Connector هستش و امتیاز 9.6 و شدت بحرانی داره. بالاترین امتیازی که آسیب پذیری های این ماه داشتن 9.6 بوده، که این آسیب پذیری یکی از اوناست. آسیب پذیری در دسته بندی جعل هستش اما بیشتر قابلیت اجرای کد رو داره. آسیب پذیری در وب سرور هستش اما اسکریپتی که اجرا میشه روی مرورگر قربانی هستش. مهاجم میتونه یه لینک یا فایل یا برنامه مخرب رو بعنوان یه برنامه یا فایل یا لینک قانونی جعل کنه و قربانی رو فریب بده. با توجه به توضیحات برای اکسپلویت نیاز به تعامل کاربر هستش چون باید روی یه URL کلیک کنه.

مایکروسافت از 17 نوامبر از طریق Microsoft 365 Admin Center (MC690931) یا Service Health in the Azure Portal (3_SH-LTG) افرادی که تحت تاثیر این آسیب پذیری بودن رو مطلع کرده بنابراین اگه Admin Center رو دارید حتما بولتنش رو چک کنید.

محصولات تحت تاثیر:

Azure Logic Apps

Microsoft Power Platform

آسیب پذیری CVE-2023-35628 :

آسیب پذیری در Windows MSHTML Platform هستش و امتیاز 8.1 و شدت بحرانی داره. مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه رو داره. برای اکسپلویت دو سناریو وجود داره:

- مهاجم میتونه یه لینک مخرب رو برای قربانی بفرسته و قربانی رو فریب بده تا روی لینک کلیک کنه و در نتیجه میتونه کد دلخواه رو اجرا کنه.

- مهاجم میتونه یه ایمیل مخرب بسازه و اونو به قربانی بفرسته. در این شرایط آسیب پذیری هنگام بازیابی و پردازش ایمیل توسط کلاینت Outlook فعال میشه. یعنی قبل از مشاهده ایمیل در حالت Preview Pane هم قابل اکسپلویت هستش یا بطور مختصر و مفید، مهاجم راه دور و بدون احرازهویت ، میتونه بدون نیاز به مشاهده ،باز کردن و خوندن ایمیل و حتی کلیک کردن توسط قربانی ، اونو اکسپلویت کنه .خوراکه باج افزارهاست.

مایکروسافت احتمال توسعه اکسپلویت برای این آسیب پذیری رو بالا دونسته چون نیاز به تعامل کاربر و امتیاز خاصی نداره اما پیچیدگی حمله بالاست چون برای اکسپلویت کردن نیاز به استفاده از تکنیکیهای پیچیده Memory Shaping هستش.

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

Windows Server 2022, 23H2

Windows 11 Version 23H2

آسیب پذیری های زیرودی :

آسیب پذیری CVE-2023-20588 :

آسیب پذیری از نوع Division-By-Zero در پردازنده های AMD هستش که در ماه آگوست افشاء و کمپانی AMD اعلام کرد که اصلاحیه ای براش نداره و یسری اقدامات کاهشی رو براش منتشر کرد. این کمپانی توسعه نرم افزار رو بهترین روش برای اصلاح این آسیب پذیری معرفی کرده بود. یعنی توسعه دهندگان مطمئن بشه که داده ای با امتیاز بالارو در عملیات تقسیم استفاده نمیکkن. AMD شدت این آسیب پذیری رو کم دونسته بود چون بصورت محلی قابل اکسپلویت شدن، بود. آسیب پذیری به AMD Speculative Leaks هم معروفه و مهاجم امکان افشای اطلاعات حساس رو داره.

مایکروسافت ، یه بروزرسانی داده تا پردازنده های AMD ای که تحت تاثیر این آسیب پذیری هستن رو اصلاح کنه.

پردازنده های تحت تاثیر:

برای دسکتاپ:

AMD Athlon™ 3000 Series Processors with Radeon™ Graphics

AMD Ryzen™ 3000 Series Processors with Radeon™ Graphics

برای موبایل:

AMD Athlon™ PRO 3000 Series Processors with Radeon™ Vega Graphics

AMD Ryzen™ PRO 3000 Series Processors with Radeon™ Vega Graphics

محصولات تحت تاثیر:

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری های جالب دیگه:

علاوه بر آسیب پذیری ها بحرانی و آسیب پذیری های زیرودی، یسری آسیب پذیری هم هستن که شدت مهم دارن اما میتونن جالب باشن .

آسیب پذیری CVE-2023-35636 :

آسیب پذیری در Microsoft Outlook هستش و امتیاز 6.5 و شدت مهم داره. مهاجم امکان افشای هش های NTLM رو داره. این هش ها هم در سناریوهای حمله قابل استفاه هستش. برای اکسپلویت مهاجم باید کاربر رو فریب بده تا یه فایل مخرب رو باز کنه. این فایل رو هم میتونه از طریق ایمیل ارسال کنه یا یه جایی آپلود کنه و لینکش رو بفرسته. آسیب پذیری در Preview Pane رخ نمیده بنابراین قربانی حتما باید فایل رو باز کنه.

نسخه های تحت تاثیر:

Microsoft Office 2016

Microsoft Office LTSC 2021

Microsoft 365 Apps for Enterprise

Microsoft Office 2019

آسیب پذیری CVE-2023-35634 :

آسیب پذیری در Windows Bluetooth Driver هستش و امتیاز 8 و شدت مهم داره. مهاجمی که نزدیک سیستم بلوتوث قربانی هستش امکان اجرای کد دلخواه رو داره.

محصولات تحت تاثیر:

Windows 11 Version 23H2

Windows 11 Version 22H2

Windows 11 version 21H2

آسیب پذیری CVE-2023-35618 :

آسیب پذیری در Microsoft Edge (Chromium-based) هستش و امتیاز 9.6 و شدت نسبتا بالا داره. آسیب پذیری منجر به دور زدن سندباکس و در نتیجه افزایش امتیاز برای اجرای کد رو میده. برای اکسپلویت هم نیازه که مهاجم ، قربانی رو فریب بده تا یه فایل مخرب رو اجرا کنه. این فایل مخرب از طریق ایمیل یا لینک برای دانلود ممکنه ارسال بشه.

لیست کامل آسیب پذیری های دسامبر:

| CVE | Title | Severity | CVSS | Type |

| CVE-2023-35641 | Internet Connection Sharing (ICS) Remote Code Execution Vulnerability | Critical | 8.8 | RCE |

| CVE-2023-35630 | Internet Connection Sharing (ICS) Remote Code Execution Vulnerability | Critical | 8.8 | RCE |

| CVE-2023-36019 † | Microsoft Power Platform Connector Spoofing Vulnerability | Critical | 9.6 | Spoofing |

| CVE-2023-35628 | Windows MSHTML Platform Remote Code Execution Vulnerability | Critical | 8.1 | RCE |

| CVE-2023-35624 | Azure Connected Machine Agent Elevation of Privilege Vulnerability | Important | 7.3 | EoP |

| CVE-2023-35625 | Azure Machine Learning Compute Instance for SDK Users Information Disclosure Vulnerability | Important | 2.5 | Info |

| CVE-2023-35638 | DHCP Server Service Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2023-35643 | DHCP Server Service Information Disclosure Vulnerability | Important | 7.5 | Info |

| CVE-2023-36012 | DHCP Server Service Information Disclosure Vulnerability | Important | 5.3 | Info |

| CVE-2023-35642 | Internet Connection Sharing (ICS) Denial of Service Vulnerability | Important | 6.5 | DoS |

| CVE-2023-36391 | Local Security Authority Subsystem Service Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-36010 | Microsoft Defender Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2023-36020 | Microsoft Dynamics 365 (on-premises) Cross-site Scripting Vulnerability | Important | 7.6 | XSS |

| CVE-2023-35621 | Microsoft Dynamics 365 Finance and Operations Denial of Service Vulnerability | Important | 7.5 | DoS |

| CVE-2023-35639 | Microsoft ODBC Driver Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2023-35619 | Microsoft Outlook for Mac Spoofing Vulnerability | Important | 5.3 | Spoofing |

| CVE-2023-35636 | Microsoft Outlook Information Disclosure Vulnerability | Important | 6.5 | Info |

| CVE-2023-35629 | Microsoft USBHUB 3.0 Device Driver Remote Code Execution Vulnerability | Important | 6.8 | RCE |

| CVE-2023-36006 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Important | 8.8 | RCE |

| CVE-2023-36009 | Microsoft Word Information Disclosure Vulnerability | Important | 5.5 | Info |

| CVE-2023-36011 | Win32k Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-35631 | Win32k Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-35632 | Windows Ancillary Function Driver for WinSock Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-35634 | Windows Bluetooth Driver Remote Code Execution Vulnerability | Important | 8 | RCE |

| CVE-2023-36696 | Windows Cloud Files Mini Filter Driver Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-35622 | Windows DNS Spoofing Vulnerability | Important | 7.5 | Spoofing |

| CVE-2023-36004 | Windows DPAPI (Data Protection Application Programming Interface) Spoofing Vulnerability | Important | 7.5 | Spoofing |

| CVE-2023-35635 | Windows Kernel Denial of Service Vulnerability | Important | 5.5 | DoS |

| CVE-2023-35633 | Windows Kernel Elevation of Privilege Vulnerability | Important | 7.8 | EoP |

| CVE-2023-21740 | Windows Media Remote Code Execution Vulnerability | Important | 7.8 | RCE |

| CVE-2023-35644 | Windows Sysmain Service Elevation of Privilege | Important | 7.8 | EoP |

| CVE-2023-36005 | Windows Telephony Server Elevation of Privilege Vulnerability | Important | 7.5 | EoP |

| CVE-2023-36003 | XAML Diagnostics Elevation of Privilege Vulnerability | Important | 6.7 | EoP |

| CVE-2023-20588 * | AMD: CVE-2023-20588 AMD Speculative Leaks Security Notice | Important | N/A | Info |

| CVE-2023-6508 * | Chromium: CVE-2023-6508 Use after free in Media Stream | High | N/A | RCE |

| CVE-2023-6509 * | Chromium: CVE-2023-6509 Use after free in Side Panel Search | HIgh | N/A | RCE |

| CVE-2023-6510 * | Chromium: CVE-2023-6510 Use after free in Media Capture | Medium | N/A | RCE |

| CVE-2023-6511 * | Chromium: CVE-2023-6511 Inappropriate implementation in Autofill | Low | N/A | SFB |

| CVE-2023-6512 * | Chromium: CVE-2023-6512 Inappropriate implementation in Web Browser UI | Low | N/A | SFB |

| CVE-2023-35618 * | Microsoft Edge (Chromium-based) Elevation of Privilege Vulnerability | Moderate | 9.6 | EoP |

| CVE-2023-36880 * | Microsoft Edge (Chromium-based) Information Disclosure Vulnerability | Low | 6.5 | Info |

| CVE-2023-38174 * | Microsoft Edge (Chromium-based) Information Disclosure Vulnerability | Low | 4.3 | Info |

منابع