چند روز پیش ، گروه هکری گنجشک درنده، دومین حمله ی خودش رو به زیرساخت های سوخت کشور انجام داد و منجر به اختلال در ارائه خدمات در جایگاههای سوخت شدن.

این گروه در سال 1400/2021 هم ، حمله ای به زیرساخت های سوخت ایران انجام داده بودن. اون زمان ، آقای حمید کشفی بهمراه J. A. Guerrero-Saade ، رو این حادثه کار کردن و یه گزارشی در خصوص این حادثه تهیه کردن. اما بدلیل اینکه سیستم های آسیب پذیر هنوز در معرض دید بودن، گزارش رو منتشر نکردن. اما بعد از دو سال که این حادثه دوباره رخ داده، این گزارش رو بصورت عمومی منتشر کردن.

در این سری از پستها، این گزارش رو در قالب 4 قسمت منتشر کردیم:

- قسمت اول: معماری سیستم هوشمند سوخت

- قسمت دوم : بردارهای حمله ی بالقوه

- قسمت سوم : بررسی حادثه

- قسمت چهارم: OSINT و ردپای اولیه

این گزارش توسط حمید کشفی ، Juan Andrés ، Silas Cutler و یسری محقق دیگه که ترجیح دادن ناشناس بمونن ، تهیه شده. برای دانلود این گزارش به زبان انگلیسی میتونید از این لینک، یا کانال تلگرامی ما استفاده کنید.

براساس معماری و شواهدی فنی بدست اومده در بررسی این رخداد، میشه راه های احتمالی و بالقوه ی این حمله رو حدس زد :

ارتباطات VSAT :

خیلی از جایگاههای سوخت و سرورهای Pooler از طریق ترمینال VSAT به دیتاسنتر متصل هستن. محققا یسری شواهد هم پیدا کردن که این رو تایید میکنه. در حالی که در گزارش مدبران اعلام شده که فقط سرورهای Pooler از این پایانه ها استفاده میکنن، اما محققا براساس شواهد، پایانه های VSAT مربوط به جایگاههای بنزین رو هم شناسایی کردن.

ارتباطات VSAT ذاتا ناامن هستن و میشه اونارو مانند یه هات اسپات WiFi در نظر گرفت، با این تفاوت که میشه کل داده های ارتباطی شما رو بدست آورد. برا همین VPNهای لایه 2/3 معمولا بخشی از ارتباطات VAST هستن. در خصوص این سیستم، محققا شواهدی پیدا کردن که نشون میده یه اتصال VPN خودکار در طول فرایند بوت سرور IPC مبتنی بر پروتکل IKE وجود داره. بنابراین رهگیری و رمزگشایی داده ها، بدون داشتن اعتبارنامه های VPN و کلیدهای رمزگذاری، بعیده. البته این احتمال هم وجود داره که مهاجمها با دسترسی داخلی که داشتن ، تونستن این اطلاعات رو بدست بیارن.

همچنین قابلیت SIGINT (SIGINT شامل جمع آوری اطلاعات خارجی از سیستم های ارتباطاتی و اطلاعاتی و ارائه اونا به مقامات بالادستی هستش) دولت-ملت ها رو هم باید در نظر بگیریم، همونطور که قبلاً امکان پیاده سازی بکدورهای رمزگذاری شده رو مشاهده کردیم. تصور اینکه، چنین تلاشی در خصوص این حمله هم انجام شده، دور از ذهنه.

حتی اگه ارتباطات VPN هک نشده باشن، ارتباطات VAST همچنان در معرض حملات دیگه ای هست. مهاجم با مهارت متوسط و تجهیزات لازم، امکان سرقت و جعل پایانه های VAST رو داره و عملا میتونه وارد شبکه بشه. چنین حملاتی اگرچه چندین نیازمندی دارن، اما در حد توانایی هر بازیگر تهدید یا آژانس اطلاعاتی با مهارت متوسط هستش.

پایانه های VSAT :

پایانه های VAST شبیه روترهایی که توسط ارائه دهندگان اینترنت برای کاربران خانگی عرضه میشن، کار میکنن. همون نوع آسیب پذیری ها ، روی این پایانه ها هم تاثیر میزاره ، که کشف و اکسپلویتشون نسبتا ساده هست.

همه ی پایانه های VAST و رابط های مدیریتیشون مانند وب و SSH ،از طریق اینترنت قابل مشاهده نیستن. مشتریان بزرگ اغلب از آدرس های IP داخلی و غیر قابل مسیریابی در اینترنت استفاده میکنن. با این حال ، این دقیقا برای سیستم هوشمند سوخت صادق نیست.

بانک ملت از طریق یه شرکت شخص ثالث بنام یاس ارغوانی ، مسئول تامین و نگهداری پایانه های VSAT هستش که از یه ارائهدهندگان خدمات اینترنت ماهوارهای خارجی استفاده میکنه و بلوکهای آدرس IPv4 رو، برای استفاده پایانهها اجاره میده. از اونجایی که مشتریان VSAT دائماً تغییر میکنن و جابجا میشن و به کشورها یا حتی مناطق خاصی محدود نمیشن، سوابق whois چنین آدرس های IPv4 اغلب ناشناس و مبهم هستش و فقط از کلمات کد خاصی برای شناسایی و علامت گذاری اونها به عنوان کلاینت های VSAT استفاده میکنن. این موضوع نقاط اتصال و شناسایی مالک فعلی IPv4 اختصاص داده شده به ترمینال VSAT رو، برای یه کاربر معمولی بسیار چالش برانگیز میکنه. البته نه برای یه بازیگر مصمم یا هر کسی که تجربه OSINT داره. اگه IPv4 یه پایانه ی VSAT ، توسط یه بازیگر تهدید شناسایی بشه، تنها کاری که میمونه اینه که یه اکسپلویت راه دور برای دسترسی به سیستم های پشت پایانه که در این مورد سیستم هوشمند سوخت و جایگاههای سوخت هستش ، اجرا بشه.

محققا همچنین تونستن شواهدی رو شناسایی کنن که استفاده از چنین پایانههایی رو نشون میده، چندین رابط مدیریت روتر در معرض اینترنت رو شناسایی کردن و با اطمینان متوسط، چندین دستگاه روتر آنلاین رو در بلوکهای IPv4 شناساییشده ، کشف کردن.

محققا معتقدند که این یافته هاشون به دلایل زیر ،به احتمالا زیاد درسته :

- شواهد فارنزیکی (Memory Dump) مرتبط با حادثه پیدا کردن.

- که شامل سورس کد های سیستم مدیریتی توسعه داده شده توسط ایده نگار بوده.

- که بطور مشخصی برای مونیتور و دسترسی به پایانه های VSAT توسعه داده شدن.

- بلوک IPv4 که بصورت هاردکد شده در اونا هستن، قابلیت مسیریابی از طریق اینترنت رو دارن. ( البته این احتمال که آدرس های IPv4 متعلق به یه شبکه داخلی باشن هم وجود داره و هر چیزی که محققا مشاهده کردن یه تطابق و شباهت قابل توجه هستش اما مشاهده صحیحی نیست)

- یه شرکت ارائه دهنده اینترنت ماهواره ای مالک بلوک IPv4 هستش

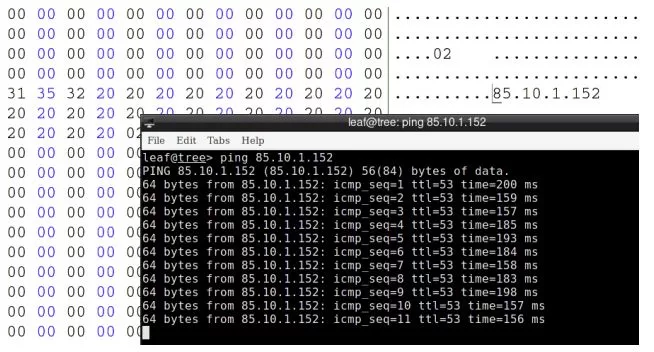

- یسری از IP های فعال در این بلوک ، به ICMP پاسخ میدن

- و اونا رابط های وب مودم های خاصی رو نمایش میدن.

در شکلهای زیر جستجوی شواهد در خصوص ارتباطات VSAT رو مشاهده میکنید که در شواهد فارنزیکی آپلود شده صورت گرفته :

شکل زیر هم نشون دهنده IPهای فعالی هستش که مرتبط با VSAT هستن و از شواهد فارنزیکی استخراج شدن :

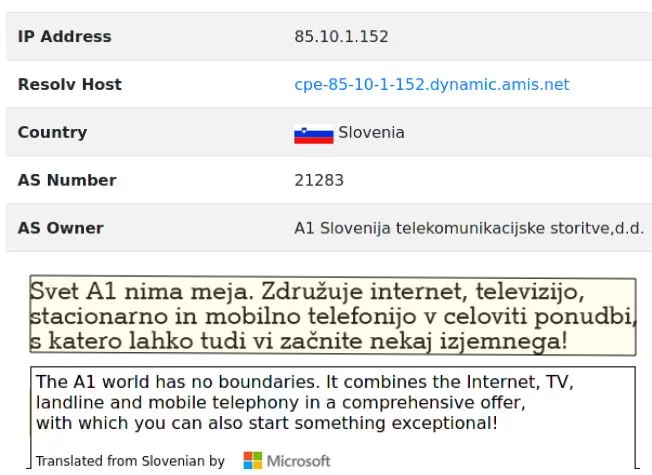

شکل زیر نشون دهنده این موضوع هستش که، منطقه ی A1 توسط ISP به مشتریانی که مکان ثابتی ندارن (VSAT) تخصیص داده شده .

پایانه های LTE :

محققا از طریق چندین منبع ناشناس در مورد استفاده از مودم های LTE و سیم کارت های ارائه شده توسط MCI برای دسترسی به اینترنت به پمپ بنزین ها و سرور IPC برای اتصال (از طریق VPN) به سرورهای VPN دیتاسنتر مطلع شدن. CPE ها و مودم های LTE/GPRS ، مشابه روتر/مودم های دیگه، اگه در معرض اینترنت باشن، امکان کشف آسیب پذیری و اکسپلویتشون وجود داره. این امر برای CPE های LTE بدلیل اینکه بصورت راه دور توسط ارائه دهنده خدمات پیکربندی میشن، زیاده.

منظور از CPE هم Customer-premises equipment هستش که در ارتباطات راه دور، تجهیزات محل مشتری یا تجهیزات ارائه شده توسط مشتری، هر پایانه و تجهیزات مرتبطیه که در محل مشترک قرار گرفته و به مدار مخابراتی حامل در نقطه مرزی متصل میشه.

البته از حملات رایج روی پروتکل های مدیریتی هم نمیشه گذر کرد، اما شانس، کشف و اکسپلویت آسیب پذیری روی CPEهایی که در یه جایگاه سوخت مورد استفاده قرار میگیرن، کم نیست.

محققا در بین شواهد فارنزیکی نتونستن مواردی رو پیدا کنن که نشون دهنده مدیریت از راه دور یا نظارت بر پایانه های CPE از طریق رابط های مدیریتی تحت وب سیستم هوشمند سوخت باشه.

سرورهای VPN دیتاسنتر :

محققا در بررسی جایگاههای سوخت، متوجه ارتباط اونا با مرکز دیتاسنتر از طریق VPN شدن. طبیعتا این سرور VPN از طریق اینترنت هم قابل مشاهده هستن. در سالهای اخیر شاهد کشف و اکسپلویت آسیب پذیری های راه دور در محصولات مختلف تجاری VPN بودیم ، برا همین محققا توضیح زیادی در خصوص بردارهای حمله این مدلی ندادن.

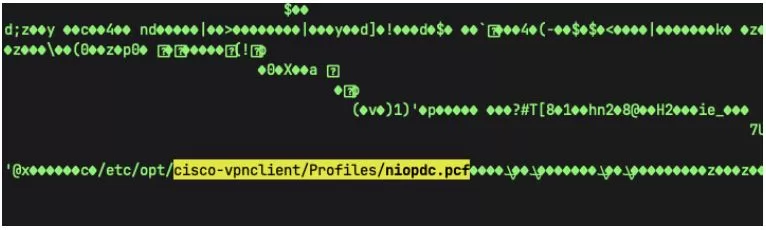

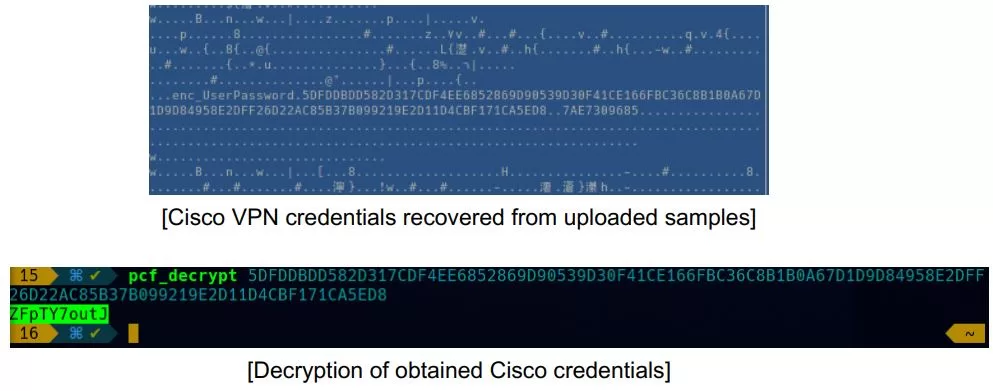

محققا تونستن پروفایل پیکربندی Cisco VPN رو شناسایی کنن و حتی موفق شدت پسورد اونا رو بصورت clear-text در بیارن. یه مهاجم داخلی با دسترسی به سرور های IPC میتونسته همون اطلاعات رو بدست بیاره.

شکل زیر نشون دهنده کلاینت Cisco VPN در شواهد فارنزیکی آپلود شده هستش :

شکل های زیر هم نشون دهنده اعتبارنامه های VPN و پسورد رمزگشایی شده اون هستش :

دسترسی فیزیکی به سرورهای IPC :

یه مهاجم با دسترسی فیزیکی ، حتی بصورت موقت ، به یه سرور IPC در یه جایگاه سوخت در کل کشور، امکان استخراج اطلاعات حساس (مانند اعتبارنامه های VPN) داره یا میتونه یه ایمپلنت نرم افزاری/سخت افزاری برای دسترسی به سرور IPC و شبکه سیستم هوشمند سوخت نصب کنه. یه جایگاه در یه نقطه پرت جغرافیایی ، امکان دسترسی فیزیکی راحتتری رو میده.

دسترسی فیزیکی به شبکه ی جایگاههای سوخت :

سرورهای IPC در جایگاههای سوخت، همانطور که قبلا ذکر شد، با استفاده از اتصال VPN ایجاد شده روی سرور IPC، به دیتاسنتر متصل میشن. اما این سرور در شبکه داخلی جایگاههای سوخت یا حداقل برای مودم های VSAT/LTE و … که اونو به اینترنت یا شبکه ی MPLS متصل میکنه، قابل مشاهده و در دسترس هستش. با توجه به نسخه ی سیستم عامل مورد استفاده برای سرورهای IPC که Fedora 12 هستش و از دسامبر 2010/آذر 1389 منسوخ شدن، دسترسی به کل شبکه ، هدف سختی برای مهاجم نبوده. این نسخه های منسوخ شده و عدم پشتیبانی مسئله ی مهمی برای شرکتها و سازمانها هستش. برای همین میتونید محصولات مایکروسافتی که از سال 2022 تا 2024 وارد فرایند عدم پشتیبانی میشن رو از اینجا مشاهده کنید.

خرابکاری داخلی:

خرابکاری داخلی بیشترین حدس و گمان و همچنین مورد علاقه دولتهای ملی در خصوص چنین حوادثی هستش. در حالیکه منابع ایرانی ، گمانه زنی هایی در خصوص دخالت خرابکار داخلی میزنن، محققا بر این باورن که در واقعیت، یه خرابکاری داخلی ، میتونه در حد رشوه دادن یا متقاعد کردن یه اپراتور جایگاه سوخت برای دسترسی موقت به سرور یا شبکه باشه، به اندازهای که مهاجمان روی یکی از سیستمها پایداری ایجاد کنن.

در حالی که طراحی و مدیریت سیستم ممکنه پیچیده بنظر برسه، اما این چیزی نیست که یه مهاجم مصمم و با تجربه نتونه بطور مستقل، با بررسی اسناد فنی سازنده و دفترچه راهنمای کاربر (Ingenico)، متوجه اون بشه. در این حمله نیازی به دخالت اپراتورهای فنی سطح بالای سیستم نبوده. محققا معتقدن که خرابکاری داخلی منبع حادثه در اینجا نبوده .

شبکه دولت (Shabake-Dolat) :

تقریباً تمام سازمانهای دولتی و نهادهای ملی در ایران، با استفاده از یه زیرساخت شبکه داخلی و اختصاصی که مستقل از زیرساخت مورد استفاده برای ارائه اتصالات اینترنتی در سراسر کشور عمل میکنه، به هم متصلن . نهادهای دولتی از این شبکه برای تبادل اطلاعات، تعامل با APIهای منتشر شده توسط هر نهاد و داشتن یه رسانه امن برای اتصال سراسری استفاده میکنن. محققا اعلام کردن که دو منبع مستقل تأیید کردن که ، چندین مولفه از سیستم هوشمند سوخت هم در این شبکه هستن .

همون منابع به هک شدن سرور پشتیبانی فنی و کشف بکدورهای WebShell روی این سیستم، اشاره کردن. محققا نتونستن بصورت مستقل این قضیه رو براساس شواهد فارنزیکی که داشتن تایید کنن. با این حال محققا تونستن یسری اسکریپت BASH احتمالا مخرب رو بدست بیارن که توسط تیم فارنزیک برای آنالیز آپلود شده بودن. این اسکریپت ها بهمراه یه باینری و یه درایور آسیب پذیر که برای دسترسی کرنلی مورد استفاده قرار گرفته ، منتسب به گروه هکری MeteorExpress هستش.

اخیرا شرکت امن پرداز یه بدافزار ناشناس رو مستند کرده که فریمورهای HP iLO موجود در شبکه ایران رو آلوده و خودش رو پرسیست میکنه. این شرکت اشاره کرده که اولین نمونه های این بدافزار برای سال 2020 ، که قبل از حادثه حمله به جایگاههای سوخته،اما نزدیک به زمانیه که حملاتی به راه آهن و سازمان بنادر شد.

حمله به HP iLO یا راه حل های مشابه چیز جدیدی نیست و قبلا بصورت عمیق بررسی شدن. اما این اولین نمونه عمومی از اکسپلویت و استقرار ایمپلنت مبتنی بر این فریمورهاست.

پادویش هیچ نمونه بدافزاری در این خصوص منتشر نکرده ، اما براساس گزارشی که منتشر کردن، دو نکته مهم رو میشه استخراج کرد.

- نکته اول اینکه پاک کردن هارد سرورها ویژگی اصلی این بدافزار بوده که براساس این ویژگی هم شناسایی شده.

- نکته دوم هم اینکه توسعه دهندگان بدافزار برای اینکه بتونن پایداری خودشون رو نگه دارن جلوی بروزرسانی فریمور iLO رو گرفتن و بصورت جعلی پیام ارتقاء موفقیت آمیز رو نمایش میدادن.

در حالیکه در گزارش امن پرداز اشاره شده که این یه بدافزار پیچیده هستش که با هدف پایداری طولانی مدت مستقر شده ، اما با ویژگی که بطور مداوم هارد دیسک سرورهارو پاک میکنه، تناقض داره و اونو تبدیل به یه بدافزار wiper میکنه تا یه بدافزار معمولی که در سطح سیستم عامل عمل میکنه ، که رفع آلودگی و بازیابی داده ها رو چالش برانگیز میکنه. این با مواردی مطابقت داره که زمان سوء استفاده از آسیب یا خرابی روی یه هدف زمانبر باشه.

نکته دوم که اشاره شد، پایداری این بدافزار و جلوگیری از بروزرسانی فریمور هستش. بدافزار فرایند ارتقاءی اصلی رو دستکاری و از انجام اون جلوگیری میکنه. این در حالیه که تمام لاگ ها و پیام های مورد انتظار رو در طول فرایند بروزرسانی، برای کاربر نمایش میده. اما طبق گزارش امن پرداز ، بدافزار بعد از ارتقاء جعلی ، یه پیام خوش آمدگویی متناسب با نسخه ی بروز شده ی HP iLO نمایش نمیده. یعنی همون نسخه ی قدیمی رو نمایش میده در حالی که ادعا میکنه که بروزرسانی رو هم انجام داده. بدافزاری که با هدف ماندگاری طولانی مدت طراحی شده، این نکات رو رعایت میکنه.

اما چیزی که این بدافزار رو جالتر میکنه و احتمالا مرتبط به حملات قبلی و حمله به جایگاه های سوخت میکنه، قابلیت پاک کردن ، رفتار و زمان استقرار و استفاده از اون هستش. مشخص نیست که نمونه بدافزار در بررسی این حواث کشف شده یا نه. اما باید اون رو یه روش بالقوه پرسیست و حرکت جانبی در شبکه دولت دونست.