این هفته هم به روال هفته های اخیر نگاهی به CVEهای پر سر و صدا انداختیم. با توجه به اینکه هفته چهارم از بررسی هفتگی قرار گرفتیم یک نگاه یک ماهه هم انداختیم.

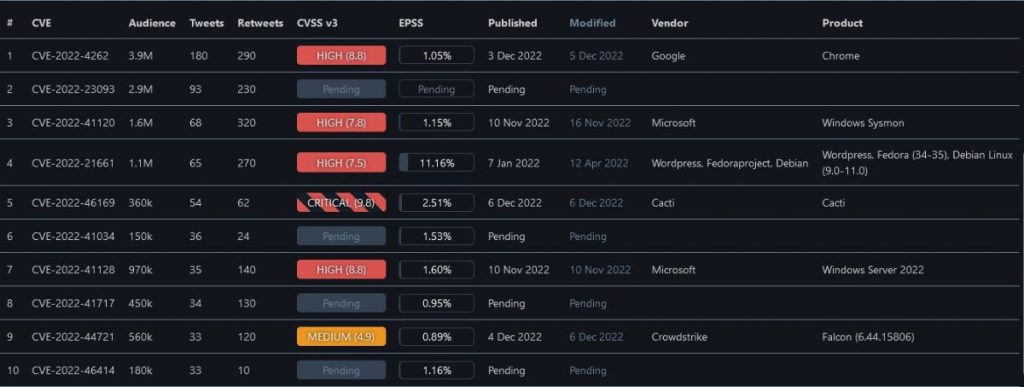

این هفته CVEهای پر سرو صدامون اینا هستن :

1- آسیب پذیری CVE-2022-4262

آسیب پذیری از نوع type confusion و در Chrome V8 JavaScript engine رخ میده . شدت بالاست و دارای امتیاز 8.8 هستش.مهاجم میتونه با ایجاد یه صفحه HTML مخرب و ترغیب قربانی به بازدید از این صفحه ، منجر به کرش کردن مرورگر یا اجرای کد در سیستم هدف بشه.

گوگل گفته حملاتی رو شناسایی کرده که از این آسیب پذیری سوء استفاده کردن.

نسخه آسیب پذیر :

نسخه های مرورگر کروم قبل از 108.0.5359.94

نسخه اصلاح شده :

Chrome 108.0.5359.94/.95 for Windows, Mac, Linux

2- آسیب پذیری CVE-2022-23093 :

این آسیب پذیری هفته پیش هم تو لیست ما بود.آسیب پذیری از نوع Stack overflow در برنامه PING توسط Tom Jones کشف و به freebsd گزارش داده شده.

آسیب پذیری در تابع pr_pack و زمانیه که هدر های IP و ICMP برای پردازش بیشتر کپی میشه ، رخ میده.

برنامه ping(8) برای بررسی دسترس پذیری یه منبع راه دور از ICMP استفاده میکنه. برای اینکه از ICMP هم استفاده کنه از RAW Socket استفاده میکنه که برای این منظور هم نیاز به امتیاز بالا داره. که برای این منظور از setuid bit استفاده میکنن. با توجه به این توضیحات و اینکه خود آسیب پذیری امکان اجرای کد میده ، در نتیجه مهاجم میتونه اجرای کد با امتیاز بالا رو داشته باشه.

همه نسخه های FREEBSD تحت تاثیر این آسیب پذیری هستن.

نسخه های اصلاح شده : (راه حلی دیگه ای غیر از بروزرسانی وجود نداره)

- FreeBSD 13.1-STABLE

- FreeBSD 13.1-RELEASE-p5

- FreeBSD 12.4-STABLE

- FreeBSD 12.4-RC2-p2

- FreeBSD 12.3-RELEASE-p10

3- آسیب پذیری CVE-2022-41120 :

آسیب پذیری در Sysmon رخ میده و دارای امتیاز 7.8 و شدت بالاست. مهاجم امکان افزایش امتیاز به کاربر SYSTEM رو با این آسیب پذیری داره.

آسیب پذیری در رویداد ClipboardChange هستش که از طریق RPC قابل دسترس هستش. وقتی کاربر داده ای رو به RPC server ارسال میکنه تو یه دایرکتوری C:\Sysmon ( با نام پیشفرض ArchiveDirectory ) نوشته و بعدا حذف میشه. تو نسخه های آسیب پذیری بررسی نمیکنه که این دایرکتوری توسط کاربر با امتیاز پایین ایجاد شده ، همچنین امکان استفاده از این اتصال برای نوشتن/ حذف فایل دلخواه با امتیاز SYSTEM رو فراهم میکنه.

نسخه تحت تاثیر :

Sysmon versions 12.0 – 14.12

نسخه اصلاح شده :

Sysmon version 14.13

این آسیب پذیری در 2022/06/13 به مایکروسافت گزارش شده و در 2022/11/08 اصلاح شده اما دوباره یه روش جدید برای دور زدنش پیدا شده و در نهایت مایکروسافت با انتشار نسخه v14.13 در بروزرسانی دسامبر ، قراره اصلاحش کنه.برای جزییات بیشتر و همچنین PoC میتونید این مقاله رو بخونید.

4- آسیب پذیری CVE-2022-21661 :

آسیب پذیری از نوع SQLi و در WP_Query وردپرس رخ میده. شدت بالا و دارای امتیاز 7.5 هستش. آسیب پذیری در نسخه 5.8.3 اصلاح شده.

نسخه های تحت تاثیر :

WordPress 3.7 – 5.8

برای تست این آسیب پذیری میتونید از این اکسپلویت استفاده کنید.

5- آسیب پذیری CVE-2022-46169 :

آسیب پذیری از نوع command injection و در پلتفرم Cacti رخ میده. دارای امتیاز 9.8 و شدت بحرانی هستش. پلتفرم متن باز Cacti یه فریمورک نظارت عملیاتی و مدیریت خطای قوی و قابل توسعه رو برای کاربران فراهم می کنه.

مهاجم بدون احراز هویت میتونه روی سروری که Cacti روش در حال اجراست دستور اجرا کنه. البته اگر منبع داده خاصی برای هر دستگاه نظارتی انتخاب شده باشه . آسیب پذیری هم در فایل remote_agent.php هستش.

نسخه های تحت تاثیر :

Cacti v1.2.22

نسخه اصلاح شده:

Cacti 1.2.23, 1.3.0

برای جزییات بیشتر در خصوص آسیب پذیری اینجا رو ببینید.

6- آسیب پذیری CVE-2022-41034 :

آسیب پذیری در Visual Studio Code هستش. دارای امتیاز 7.8 و شدت بالاست. این آسیب پذیری امکان اجرای کد دلخواه رو میده. مهاجم برای اکسپلویت این آسیب پذیری ، میتونه کاربر ترغیب کنه تا یه فایل مخرب رو دانلود و در سیستمش اجرا کنه.

آسیب پذیری از طریق Jypiter Notebook قابل اکسپلویت هستش. اینا یسری فایل هستن که اغلب تو علوم داده استفاده میشه و شامل کدهای پایتونی ، HTML و … هستش. مثلا میشه با کد پایتون ، نمودار کشید. برای اینکه جلوی اجرای کد مخرب رو بگیرن ، این فایلها هنگام اجرای اولیه در حالت untrusted mode اجرا میشن و از کاربر برای تایید سوالی پرسیده میشه.اگه سند در حالت trusted most باشه خیلی از محدودیتهای امنیتی رو میشه دور زد.

آسیب پذیری در اکتبر ثبت شده و در نسخه 1.72 اصلاح شده.

7- آسیب پذیری CVE-2022-41128 :

آسیب پذیری از نوع Type confusion و در موتور JScript9 اینترنت اکسپلورر رخ میده. امتیازش 8.8 و شدت بالاست.

مهاجم میتونه با ایجاد سایت مخرب و ترغیب کاربر به بازدید از اون ، کد دلخواه رو تو سیستمش اجرا کنه.

نسخه های تحت تاثیر :

ویندوزهای 7 تا 11 و ویندوز سرور 2008 تا 2022 تحت تاثیر این آسیب پذیری بودن.

نسخه های اصلاح شده:

این آسیب پذیری در بروزرسانی نوامبر اصلاح شده.

از این آسیب پذیری گروه APT37 کره شمالی استفاده کرده. روششون هم اینجوری بوده که یه سند آفیس رو به قربانی ارسال میکردن و این فایل حاوی لینکی به یه صفحه HTML حاوی جاواسکریپت بود که از این آسیب پذیری سوء استفاده میکرد.برای دسترسی به جزییات بیشتر و PoC این مقاله googleprojectzero رو مشاهده کنید.

8- آسیب پذیری CVE-2022-41717 :

آسیب پذیری از نوع تخصیص حافظه هستش و در Golang رخ میده و دارای امتیاز 5.3 هستش. مولفه net-http تحت تاثیر این آسیب پذیری هستش. یه مهاجم می تونه باعث رشد بیش از حد حافظه در سرور Go که درخواست های HTTP/2 رو میپذیره بشه . اتصالات سرور HTTP/2 حاوی یه کشی از کلیدهای هدر HTTP هستش که توسط کلاینت ارسال شده . در حالی که تعداد کل ورودیها در این حافظه محدود هستش، مهاجمی که کلیدهای بسیار بزرگی رو ارسال کنه میتونه باعث بشه سرور به ازای هر اتصال باز تقریباً 64 مگابایت رو تخصیص بده.

نسخه های تحت تاثیر :

- net/http before go1.18.9, from go1.19.0 before go1.19.48

- golang.org/x/net/http2 before v0.4.0

9- آسیب پذیری CVE-2022-44721 :

آسیب پذیری در CrowdStrike Falcon هستش و دارای امتیاز 4.9 و شدت متوسط.

ابزار CrowdStrike Falcon یه EDR و AV مبتنی بر ابر هستش. هر نقطه پایانی یه حسگر داره که تو سطح کرنل کار میکنه و با یه توکن از حذف این سنسور جلوگیری میشه. مهاجمی که امتیاز ادمین داره میتونه بررسی این توکن رو در نقاط پایانی ویندوزی دور بزنه و بتونه این حسگر رو حذف کنه و در نتیجه حفاظت EDR و AV دستگاه رو از کار بندازه.

نسخه تحت تاثیر :

CrowdStrike Falcon 6.44.15806

برای جزییات بیشتر اینجا رو ببینید .

10- آسیب پذیری CVE-2022-46414 :

آسیب پذیری در NetBackup Flex Scale و Access Appliance از کمپانی veritas هستش. دارای امتیاز 9.8 و شدت بحرانی هستش. مهاجم بدون احراز هویت میتونه با این آسیب پذیری اقدام به اجرای کد دلخواه بکنه.

نسخه های تحت تاثیر :

- NetBackup Flex Scale 3.0 and prior

- Access Appliance 8.0.100 and prior

نسخه های اصلاح شده : (دسترسی به HotFix )

- NetBackup Flex Scale: Upgrade to version 3.0 and apply HotFix

- Access Appliance: Upgrade to 7.4.3.300 or 8.0.100 and apply corresponding HotFix.

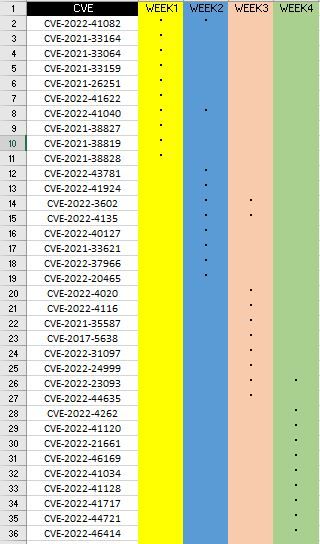

نگاه یک ماهه به CVEهای پر سر و صدا :

با این پست ما 4 هفته هست که داریم CVEهای پر سر و صدا رو بصورت هفتگی بررسی میکنیم . اینجا بهتره یه نگاهه یک ماهه هم داشته باشیم. برای دسترسی به CVEهای یک ماهه قبلی اینجا رو ببینید.

بطور خلاصه CVEهایی که بررسی کردیم اینا بودن :

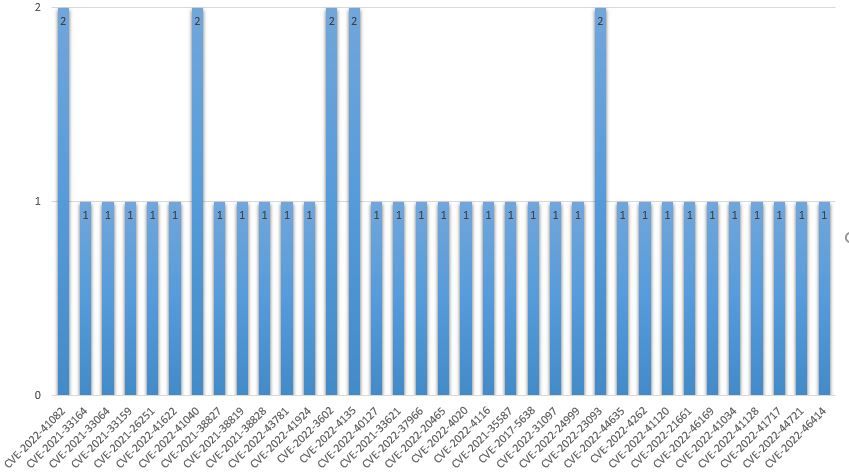

با توجه به شکل بالا 35 تا CVE رو بررسی کردیم که نسبت به ماه قبل 5 تا بیشتر بود.

در بین این 35 تا CVE که بررسی کردیم ،پنج تا از CVEها پر سر و صداتر بودن و تو هفته های متعددی حضور داشتن. این CVEها عبارتند از : CVE-2022-41082 و CVE-2022-41040 و CVE-2022-3602 و CVE-2022-4135 و CVE-2022-23093 .

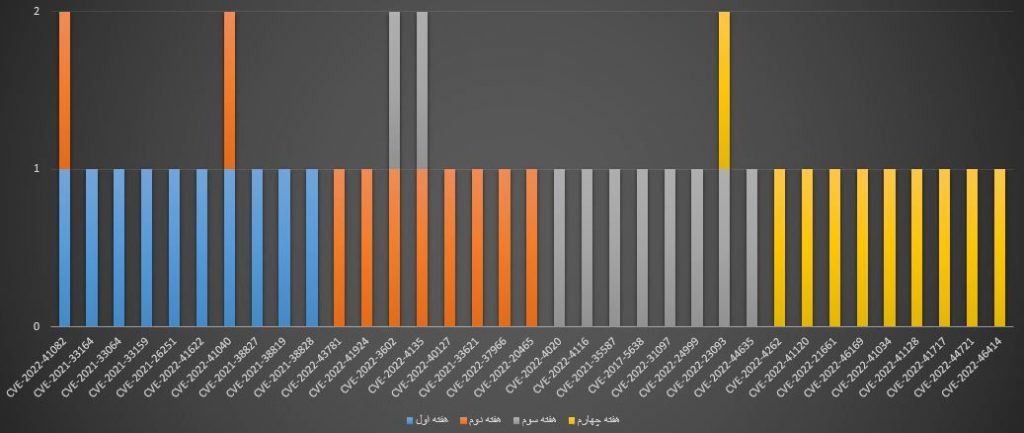

نمودار شکل زیر هم هر CVE رو بصورت هفتگی نشون میده: