مایکروسافت ، 12 ژانویه/22 دی متوجه دسترسی غیرمجاز به سیستم ها ی شرکتیشون شده و بلافاصله فرایند پاسخ به حوادث ، اختلال روی عملیات مهاجمین و جلوگیری از افزایش تاثیر حمله رو اجرا کرده.

مایکروسافت بازیگر تهدید پشت این حمله رو ، Midnight Blizzard معرفی کرده که یه بازیگر تهدید مرتبط با روسیه هستش و با نام Nobelium یا APT29 هم شناخته میشه.

مایکروسافت این گزارش رو بدلیل تعهد مداوم به شفافیت مسئولانه منتشر کرده.

اواخر نوامبر 2023 /آذر، بازیگر تهدید با استفاده از یه حمله ی Password Spray ، تونسته به یه اکانت Tenant تستی قدیمی ( یه نمونه اختصاصی از Microsoft 365 یا Azure AD ) دسترسی پیدا کنه و از مجوزهای اکانت ، برای دسترسی به درصد کمی از اکانت های ایمیل سازمانی مایکروسافت از جمله: اعضای تیم رهبران ارشد، کارمندان بخش امنیت سایبری، حقوقی و … استفاده کرده و تونسته ایمیلها و پیوست های این ایمیلهارو استخراج کنه.

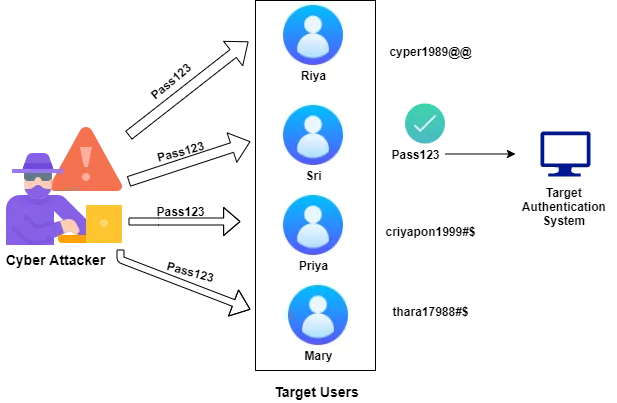

حملات Password Spray ، یه نوعی از حملات Brute Force هستش، که در اون بازیگر تهدید ، لیستی از نامهای کاربری احتمالی رو جمع آوری میکنه، مثلا admin، test,manager و … ، بعدش با یه پسورد، دونه دونه این نام های کاربری رو بررسی میکنه. اگه پسورد جواب داد که اوکیه، اگه جواب نداد، میرن سراغ پسورد بعدی.

نکته مهم اینه که، اگه مهاجم تونسته با این تکنیک وارد اکانتها بشه، نشون میده که احرازهویت دو مرحله ای یا چند مرحله ای روشون فعال نبوده. چون با این مکانیسم امنیتی، هکر اگه به نام کاربری و پسورد هم برسه، نمیتونه وارد اکانت بشه. نکته بعدی هم اینکه تو برنامه های باگ بانتی مایکروسافت شناسایی نشه.

با توجه به اینکه حمله اواخر نوامبر بوده و شناسایی ژانویه ، هکرها بیش از یک ماه دسترسی به این اکانت و ایمیلها داشتن.

مایکروسافت اعلام کرده که این گروه در ابتدا ، ایمیلها رو برای بدست آوردن اطلاعاتی در خصوص خودشون هدف قرار دادن. مایکروسافت در حال اطلاع رسانی به کارکنانی هستش که ایمیلشون هک شده.

مایکروسافت اعلام کرده که این حمله بدلیل نقص در سرویسها یا محصولات مایکروسافت نبوده و تا الان نتونستن مدرکی مبنی بر اینکه بازیگران تهدید به محیط تولید، سورس کدها ، اطلاعات مشتریان ، سیستم هی تولید و هوش مصنوعی دسترسی داشتن، پیدا نکردن و در صورت مشاهده چنین مواردی در گزارشات بعدیشون اعلام میکنن.

مایکروسافت گفته که وقتی منابع و بودجه یه بازیگر تهدید ، توسط دولت ملت تامین میشه، علاوه بر وجود تهدید و ریسک برای همه ی سازمانها، منجر به برهم خودن موازنه ی ریسک های امنیتی و تجاری میشه. مایکروسافت استاندارد های امنیتیش رو روی سیستم های قدیمی و تجاری داخلیش ،تغییر میده ، حتی اگه اینکار منجر به اختلال در ارائه فرایندهای تجاریش بشه. بنابراین احیانا اگه اختلالی در سرویس هاش رخ داد، این یه امر ضروری و اولین قدم برای جلوگیری از این حوادث هست.

مایکروسافت ، یهمراه مجریان قانون در حال بررسی بیشتر این رخداد هستن و قراره تحقیقاتشون رو بصورت عمومی منتشر کنن تا با انتشار درس هایی که از این رخداد یاد گرفتن، کمکی به بهبود جامعه ی امنیتی بکنن.

گروه هکری Nobelium ، یه گروه هکری روسی هستش که با عناوین : Midnight Blizzard ، APT29، Cozy Bear شناخته میشن و احتمال میدن با سرویس اطلاعات خارجی روسیه (SVR) مرتبط هستن.

هک خیلی معروفشون که اسمشون رو سر زبونها انداخت، حمله ی زنجیره تامین روی SolarWinds در سال 2020 بود که چندین سازمان دولتی و خصوصی از جمله خود مایکروسافت رو باهاش هک کرده بودن. طبق گفته ی مایکروسافت ، در این حمله هکرها تونسته بودن سورس کد برخی از مولفه های Azure ، Intune و Exchange رو بدزدن. برای کسب اطلاعات بیشتر در خصوص این حمله، میتونید مقاله ی “مروری بر حملات زنجیره تامین” در شماره ی دوم مجله ی OnHexMag رو مطالعه کنید.

این گروه علاوه بر هکهای معروفی که داشتن، یسری بدافزار هم توسعه دادن که تو حملات مختلف استفاده شدن.

مایکروسافت با توجه به اینکه سرویس ها و محصولات پرمخاطبی داره، بنابراین همیشه یه هدف جذاب برای هکرهاست.

چند ماه پیش هم گروه هکری چینی Storm-0558 ، یسری کلید امضای مایکروسافت رو دزدیده بودن که باهاشون به سری آژانس دولتی آمریکا و اروپای غربی نفوذ کرده بودن. جزییات این حمله رو میتونید اینجا بخونید.

منابع: