مایکروسافت Patch Tuesday خودش رو برای مارس 2024 منتشر کرد و در اون به اصلاح 64 آسیب پذیری مختلف پرداخته. بروزرسانی این ماه، آسیب پذیری 0Day نداشته.

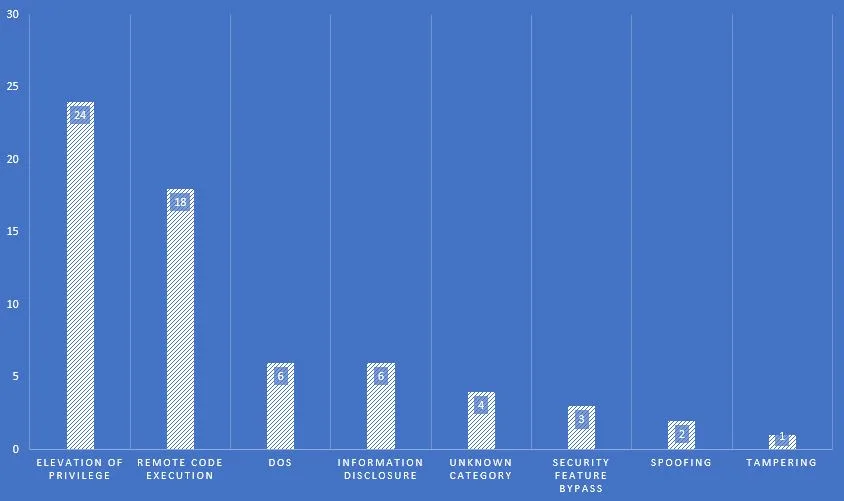

در آپدیت این ماه طبقه بندی آسیب پذیری ها به شرح زیر هستش :

- افزایش سطح دسترسی : 24

- دور زدن ویژگی های امنیتی : 3

- اجرای کد از راه دور : 18

- افشای اطلاعات : 6

- منع سرویس : 6

- جعل : 2

- نامعلوم: 4

- Tampering : یک مورد

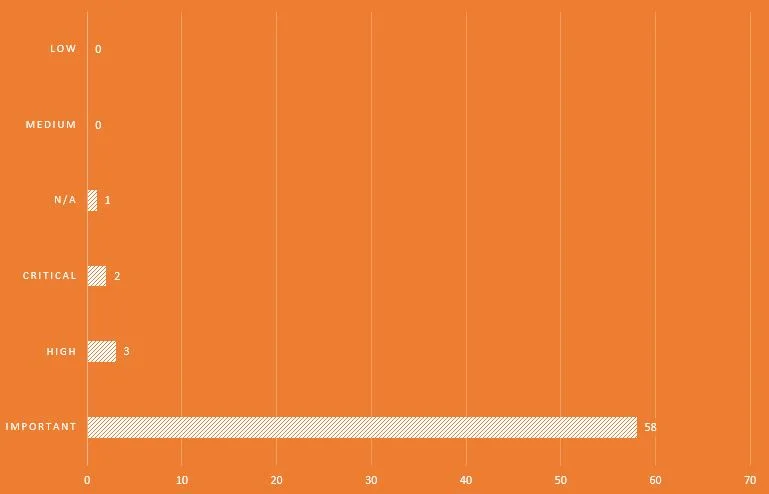

شدت آسیب پذیری های این ماه هم بصورت زیر هستش:

- شدت بحرانی : 2 مورد

- شدت بالا: 3 مورد

- شدت متوسط: 0 مورد

- شدت نسبتا بالا: 0 مورد

- شدت پایین : 0 مورد

- شدت مهم: 58 مورد

- شدت نامعلوم : 1 مورد

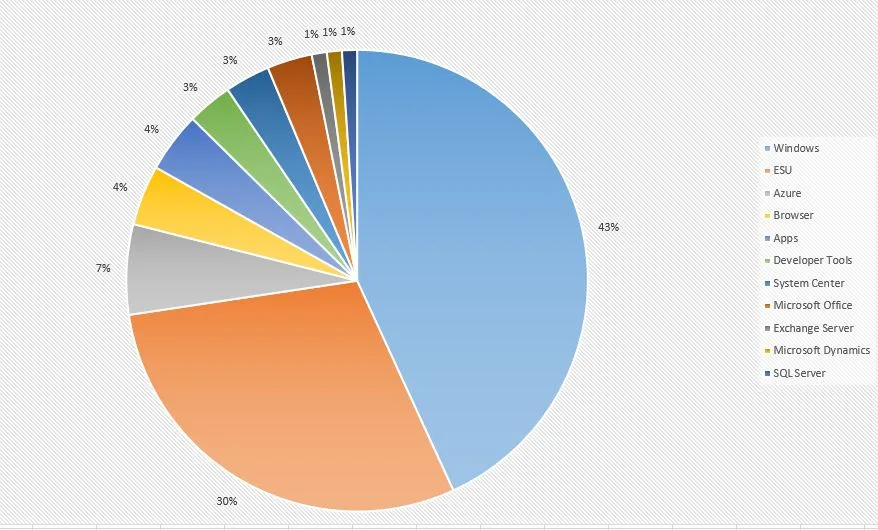

محصولاتی که در این بروزرسانی تحت تاثیر بودن :

Windows:41

ESU:28

Azure: 6

Browser: 4

Apps: 4

Developer Tools: 3

System Center: 3

Microsoft Office: 3

Exchange Server: 1

Microsoft Dynamics: 1

SQL Server: 1

قبل از اینکه به بررسی آسیب های بحرانی و زیرودی بپردازیم، مایکروسافت لیستی از محصولاتی که در سال 2024 به پایان پشتیبانیشون میرسن یا پشتیبانیشون در یه شرایط خاصی قرار میگیره منتشر کرده که میتونید از اینجا مشاهده کنید. این محصولات دیگه بروزرسانی امنیتی و غیر امنیتی و همچنین پشتیبانی رایگان و با هزینه رو دریافت نمیکنن. بنابراین در صورتی که استفاده کننده این محصولات هستید، به فکر ارتقاء ، مهاجرت یا جایگزینی باشید.

آسیب پذیری بحرانی :

آسیب پذیری CVE-2024-21408 :

آسیب پذیری از نوع DoS و در Windows Hyper-V هستش و امتیاز 5.5 داره. مهاجم محلی امکان DoS داره. آسیب پذیری پیچیدگی پایینی داره و نیاز به تعامل کاربر هم نداره و مایکروسافت گفته که احتمال اکسپلویت شدنش پایینه.

محصولات تحت تاثیر:

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows 11 version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری CVE-2024-21407 :

آسیب پذیری از نوع RCE و در Windows Hyper-V هستش و امتیاز 8.1 داره. مهاجم احرازهویت شده روی ماشین مهمان، با ارسال درخواست های خاص عملیات فایل روی ماشین مجازی، میتونه روی سرور میزبان، کد دلخواه اجرا کنه. این نوع آسیب پذیری ها اغلب با عنوان فرار از مهمان به میزبان هم شناخته میشن و مهاجم میتونه از ماشین مجازی خودش به سیستم میزبان نفوذ کنه و از اونجا، بقیه ماشین های مهمان رو هم تحت تاثیر قرار بده (حرکت جانبی) . مایکروسافت گفته برای اکسپلویت ، مهاجم باید یسری اطلاعات از محیط داشته باشه. پیچیدگی آسیب پذیری بالاست و نیاز به تعامل کاربر نداره و احتمال اکسپلویت شدنش پایینه.

محصولات تحت تاثیر :

Windows Server 2012 R2

Windows Server 2012

Windows Server 2016

Windows 10 Version 1607

Windows 10 for x64-based Systems

Windows Server 2022, 23H2

Windows 11 Version 23H2

Windows 10 Version 22H2

Windows 11 Version 22H2

Windows 10 Version 21H2

Windows Server 2022

Windows Server 2019

Windows 10 Version 1809

آسیب پذیری های جالب:

علاوه بر آسیب پذیری های بحرانی، یسری آسیب پذیری هم در بروزرسانی این ماه وجود داره که جالب هستن. در ادامه به چند مورد از این آسیب پذیری ها پرداختیم.

آسیب پذیری CVE-2024-26198 :

آسیب پذیری از نوع RCE و در Microsoft Exchange Server هستش و امتیاز 8.8 و شدت مهم داره. مهاجم بدون احرازهویت، با قرار دادن یک فایل مخرب در online directory یا جایی از شبکه ی محلی و متقاعد کردن قربانی برا اجراش ، میتونه کد مخرب اجرا کنه. در یک حمله موفقیت آمیز، یک DLL مخرب لوود میشه که میتونه کد دلخواه رو اجرا کنه (Classic DLL loading) .

محصولات تحت تاثیر:

Microsoft Exchange Server 2016

Microsoft Exchange Server 2019

آسیب پذیری CVE-2024-21334 :

آسیب پذیری از نوع RCE و در Open Management Infrastructure (OMI) هستش و امتیاز 9.8 و شدت مهم داره. مهاجم راه دور و بدون احراز هویت میتونه به نمونه های OMI دسترسی داشته باشه و درخواست های مخربی رو ارسال کنه که منجر به use-after-free بشه.

OMI یک پروژه متن باز هستش که برای گسترش کیفیت استاندارهای DMTF CIM/WBEM ، توسعه داده شده و بصورت پیش فرض روی پورت 5986 اجرا میشه. پروژه قابل حمل هستش و روی سیستم های لینوکسی و یونیکسی اجرا میشه.

اگه نمیتونید بروزرسانی رو اعمال کنید، اگه ماشین لینوکسی نیاز به شنود شبکه نداره، میتونید پورت 5986 رو غیر فعال کنید.

محصولات تحت تاثیر:

Open Management Infrastructure

System Center Operations Manager (SCOM) 2022

System Center Operations Manager (SCOM) 2019

آسیب پذیری CVE-2024-21400 :

آسیب پذیری از نوع افزایش امتیاز و در Microsoft Azure Kubernetes Service Confidential Container هستش و امتیاز 9 و شدت مهم داره. مهاجم احرازهویت نشده، دسترسی به untrusted AKS Kubernetes node و AKS Confidential Container داره ، و میتونه مهمانان و کانتینرهای محرمانه رو تحت کنترل خودش دربیاره. مهاجمی که بتونه با موفقیت این آسیب پذیری رو اکسپلویت کنه، میتونه اعتبارنامه ها رو بدزده و روی منابعی فراتر از محدوده ی مدیریت شده توسط Azure Kubernetes Service Confidential Containers (AKSCC) تاثیر بزاره.

برای بروزرسانی باید مطمئن بشید که آخرین نسخه ی az confcom و Kata Image رو اجرا میکنید.

اگه az confcom رو نصب نکردید ، میتونید با دستور زیر اونو نصب کنید :

|

1 |

az extension add -n confcom |

اگه نسخه ی نصبیتون ، نسخه ی قبل از 0.3.3 رو هستش ، میتونید با دستور زیر ، به آخرین نسخه ، بروز بشید :

|

1 |

az extension update -n confcom |

برای جزییات بیشتر میتونید از این لینکها استفاده کنید :

- Confidential computing plugin for Confidential VMs.

- https://learn.microsoft.com/en-us/cli/azure/extension?view=azure-cli-latest#az-extension-update

- https://github.com/Azure/AgentBaker/blob/master/vhdbuilder/release-notes/AKSCBLMarinerV2/gen2kata/202402.26.0.txt

محصول تحت تاثیر:

Azure Kubernetes Service Confidential Containers

آسیب پذیری CVE-2024-21411 :

آسیب پذیری از نوع RCE و در Skype for Consumer رخ میده. امتیاز 8.8 و شدت مهم داره. مهاجم با ارسال لینک یا تصویر مخرب از طریق Instant Message و متقاعد کردن کاربر برای کلیک کردن روش، میتونه این آسیب پذیری رو اکسپلویت کنه. مهاجمی که با موفقیت این آسیب پذیری رو اکسپلویت کنه ، امتیاز خوندن، نوشتن و حذف کردن رو داره.

محصول تحت تاثیر:

Skype for Consumer

آسیب پذیری CVE-2024-20671 :

آسیب پذیری از نوع دور زدن ویژگی های امنیتی و در Microsoft Defender رخ میده. امتیاز 5.5 و شدت مهم داره. مهاجم احراز هویت شده، میتونه از اجرای دیفندر جلوگیری کنه.

| References | Identification |

|---|---|

| آخرین نسخه ی Windows Defender Antimalware Platform تحت تاثیر | Version 4.18.23110.3 |

| اولین نسخه ی Windows Defender Antimalware Platform اصلاح شده | Version 4.18.24010.12 |

اگه در سیستمتون دیفندر غیر فعاله و از آنتی ویروس های دیگه ای استفاده میکنید، تحت تاثیر این آسیب پذیری نیستید، اما ممکنه برنامه ی امنیتیتون بدلیل وجود نسخه ی آسیب پذیر دیفندر به شما هشدار بده.

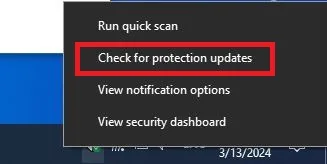

برای اینکه دیفندر رو بروزرسانی کنید، میتونید روی آیکون دیفندر در TaskBar، راست کلیک کنید و گزینه ی بروزرسانی رو انتخاب کنید.

برای اینکه مطمئن بشید، دیفندر بروز شده، مراحل زیر طی کنید :

محصول تحت تاثیر:

Windows Defender Antimalware Platform

لیست کامل آسیب پذیری های مارس:

| CVE | CVSS | Title | Info | Threat Category | Product |

| CVE-2024-21334 | 9.8 | Open Management Infrastructure (OMI) Remote Code Execution Vulnerability | Remote Code Execution | System Center | |

|---|---|---|---|---|---|

| CVE-2024-21400 | 9 | Microsoft Azure Kubernetes Service Confidential Container Elevation of Privilege Vulnerability | Elevation of Privilege | Azure | |

| CVE-2024-21411 | 8.8 | Skype for Consumer Remote Code Execution Vulnerability | Remote Code Execution | Apps | |

| CVE-2024-21441 | 8.8 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Remote Code Execution | Windows | |

| CVE-2024-21444 | 8.8 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Remote Code Execution | Windows | |

| CVE-2024-21450 | 8.8 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Remote Code Execution | Windows | |

| CVE-2024-21451 | 8.8 | Microsoft ODBC Driver Remote Code Execution Vulnerability | Remote Code Execution | Windows | |

| CVE-2024-26159 | 8.8 | Microsoft ODBC Driver Remote Code Execution Vulnerability | Remote Code Execution | Windows | |

| CVE-2024-26198 | 8.8 | Microsoft Exchange Server Remote Code Execution Vulnerability | Remote Code Execution | Exchange Server | |

| CVE-2024-26161 | 8.8 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Remote Code Execution | Windows | |

| CVE-2024-26164 | 8.8 | Microsoft Django Backend for SQL Server Remote Code Execution Vulnerability | Remote Code Execution | SQL Server | |

| CVE-2024-21435 | 8.8 | Windows OLE Remote Code Execution Vulnerability | Remote Code Execution | Windows | |

| CVE-2024-21440 | 8.8 | Microsoft ODBC Driver Remote Code Execution Vulnerability | Remote Code Execution | Windows | |

| CVE-2024-26162 | 8.8 | Microsoft ODBC Driver Remote Code Execution Vulnerability | Remote Code Execution | Windows | |

| CVE-2024-26166 | 8.8 | Microsoft WDAC OLE DB provider for SQL Server Remote Code Execution Vulnerability | Remote Code Execution | Windows | |

| CVE-2024-26165 | 8.8 | Visual Studio Code Elevation of Privilege Vulnerability | Elevation of Privilege | Developer Tools | |

| CVE-2024-21407 | 8.1 | Windows Hyper-V Remote Code Execution Vulnerability | Remote Code Execution | Windows | |

| CVE-2024-21418 | 7.8 | Software for Open Networking in the Cloud (SONiC) Elevation of Privilege Vulnerability | Elevation of Privilege | Azure | |

| CVE-2024-21426 | 7.8 | Microsoft SharePoint Server Remote Code Execution Vulnerability | Remote Code Execution | Microsoft Office | |

| CVE-2024-21442 | 7.8 | Windows USB Print Driver Elevation of Privilege Vulnerability | Elevation of Privilege | Windows | |

| CVE-2024-21446 | 7.8 | NTFS Elevation of Privilege Vulnerability | Elevation of Privilege | Windows | |

| CVE-2024-26199 | 7.8 | Microsoft Office Elevation of Privilege Vulnerability | Elevation of Privilege | Microsoft Office | |

| CVE-2024-21330 | 7.8 | Open Management Infrastructure (OMI) Elevation of Privilege Vulnerability | Elevation of Privilege | System Center | |

| CVE-2024-21431 | 7.8 | Hypervisor-Protected Code Integrity (HVCI) Security Feature Bypass Vulnerability | Security Feature Bypass | Windows | |

| CVE-2024-21434 | 7.8 | Microsoft Windows SCSI Class System File Elevation of Privilege Vulnerability | Elevation of Privilege | Windows | |

| CVE-2024-21436 | 7.8 | Windows Installer Elevation of Privilege Vulnerability | Elevation of Privilege | Windows | |

| CVE-2024-21437 | 7.8 | Windows Graphics Component Elevation of Privilege Vulnerability | Elevation of Privilege | Windows | |

| CVE-2024-26169 | 7.8 | Windows Error Reporting Service Elevation of Privilege Vulnerability | Elevation of Privilege | Windows | |

| CVE-2024-26170 | 7.8 | Windows Composite Image File System (CimFS) Elevation of Privilege Vulnerability | Elevation of Privilege | Windows | |

| CVE-2024-26173 | 7.8 | Windows Kernel Elevation of Privilege Vulnerability | Elevation of Privilege | Windows | |

| CVE-2024-26176 | 7.8 | Windows Kernel Elevation of Privilege Vulnerability | Elevation of Privilege | Windows | |

| CVE-2024-26178 | 7.8 | Windows Kernel Elevation of Privilege Vulnerability | Elevation of Privilege | Windows | |

| CVE-2024-26182 | 7.8 | Windows Kernel Elevation of Privilege Vulnerability | Elevation of Privilege | Windows | |

| CVE-2024-21419 | 7.6 | Microsoft Dynamics 365 (on-premises) Cross-site Scripting Vulnerability | Spoofing | Microsoft Dynamics | |

| CVE-2024-21392 | 7.5 | .NET and Visual Studio Denial of Service Vulnerability | Denial of Service | Developer Tools | |

| CVE-2024-21421 | 7.5 | Azure SDK Spoofing Vulnerability | Spoofing | Azure | |

| CVE-2024-21438 | 7.5 | Microsoft AllJoyn API Denial of Service Vulnerability | Denial of Service | Windows | |

| CVE-2024-26190 | 7.5 | Microsoft QUIC Denial of Service Vulnerability | Denial of Service | Developer Tools | |

| CVE-2024-21427 | 7.5 | Windows Kerberos Security Feature Bypass Vulnerability | Security Feature Bypass | Windows | |

| CVE-2024-26204 | 7.5 | Outlook for Android Information Disclosure Vulnerability | Information Disclosure | Apps | |

| CVE-2024-21443 | 7.3 | Windows Kernel Elevation of Privilege Vulnerability | Elevation of Privilege | Windows | |

| CVE-2024-26203 | 7.3 | Azure Data Studio Elevation of Privilege Vulnerability | Elevation of Privilege | Azure | |

| CVE-2024-21390 | 7.1 | Microsoft Authenticator Elevation of Privilege Vulnerability | Elevation of Privilege | Apps | |

| CVE-2024-21439 | 7 | Windows Telephony Server Elevation of Privilege Vulnerability | Elevation of Privilege | Windows | |

| CVE-2024-21445 | 7 | Windows USB Print Driver Elevation of Privilege Vulnerability | Elevation of Privilege | Windows | |

| CVE-2024-21432 | 7 | Windows Update Stack Elevation of Privilege Vulnerability | Elevation of Privilege | Windows | |

| CVE-2024-21433 | 7 | Windows Print Spooler Elevation of Privilege Vulnerability | Elevation of Privilege | Windows | |

| CVE-2024-21429 | 6.8 | Windows USB Hub Driver Remote Code Execution Vulnerability | Remote Code Execution | Windows | |

| CVE-2024-26201 | 6.6 | Microsoft Intune Linux Agent Elevation of Privilege Vulnerability | Elevation of Privilege | Apps | |

| CVE-2024-26197 | 6.5 | Windows Standards-Based Storage Management Service Denial of Service Vulnerability | Denial of Service | Windows | |

| CVE-2024-26185 | 6.5 | Windows Compressed Folder Tampering Vulnerability | Tampering | Windows | |

| CVE-2024-21430 | 5.7 | Windows USB Attached SCSI (UAS) Protocol Remote Code Execution Vulnerability | Remote Code Execution | Windows | |

| CVE-2024-20671 | 5.5 | Microsoft Defender Security Feature Bypass Vulnerability | Security Feature Bypass | System Center | |

| CVE-2024-21408 | 5.5 | Windows Hyper-V Denial of Service Vulnerability | Denial of Service | Windows | |

| CVE-2024-26160 | 5.5 | Windows Cloud Files Mini Filter Driver Information Disclosure Vulnerability | Information Disclosure | Windows | |

| CVE-2024-26174 | 5.5 | Windows Kernel Information Disclosure Vulnerability | Information Disclosure | Windows | |

| CVE-2024-26177 | 5.5 | Windows Kernel Information Disclosure Vulnerability | Information Disclosure | Windows | |

| CVE-2024-26181 | 5.5 | Windows Kernel Denial of Service Vulnerability | Denial of Service | Windows | |

| CVE-2024-21448 | 5 | Microsoft Teams for Android Information Disclosure Vulnerability | Information Disclosure | Microsoft Office | |

| CVE-2024-26167 | 4.3 | Microsoft Edge for Android Spoofing Vulnerability | Unknown Category | Browser | |

| CVE-2024-2176 | N/A | Chromium: CVE-2024-2176 Use after free in FedCM | Unknown Category | Browser | |

| CVE-2024-2174 | N/A | Chromium: CVE-2024-2174 Inappropriate implementation in V8 | Unknown Category | Browser | |

| CVE-2024-2173 | N/A | Chromium: CVE-2024-2173 Out of bounds memory access in V8 | Unknown Category | Browser | |

| CVE-2023-28746 | N/A | Intel: CVE-2023-28746 Register File Data Sampling (RFDS) | Information Disclosure | Windows |

منابع: