محققای HUMAN Satori یک گزارشی منتشر کردن در خصوص یسری برنامه اندرویدی که از یک کیت توسعه برنامه (SDK) مخرب استفاده میکنن که دستگاههای اندرویدی رو به Residential Proxy تبدیل و احتمالا از اونا برای جرایم سایبری یا shopping bot ها استفاده میکنن.

شما وقتی از یه پروکسی معمولی استفاده میکنید ، IPای که بهش متصل میشید، توسط دیتاسنتر ارائه میشه ، اما در Residential Proxy ها این IP توسط ISP ارائه میشه و به Residential IP معروفه.

فرض کنید من برای یخچال خونه ام ، رفتم به ISP و یه IP ازش خریدم. ISP این IP رو جوری ثبت میکنه که مشخصه دقیقا این IP برای کجاست. مثلا مشخص میکنه که این IP ، دقیقا برای آدرس یه خونه ای در تبریز ثبت شده. حالا من این IP رو در اختیار شما قرار میدم و شما وبگردی هاتون رو از طریق این IP انجام میدید. در این حالت سایتهای مختلف مثلا توییتر، با دیدن IP شما، متوجه میشه که این IP برای آدرس خونه ای در تبریزه. این کار باعث میشه که آدرس های IP قابل اعتماد تر باشن چون پشتشون یه آدرس واقعیه و در نتیجه هم ترافیک قانونی به نظر بیاد و هم احتمال مسدود شدنش از طرف سایتها کمتر بشه.

حالا فرض کنید که من چندین هزار از این IP ها رو ساختم و بعنوان پروکسی در اختیار شما قرار دادم. شما میتونید به یه سرور وصل بشید و براساس نیاز ، مکان مورد نظرتون رو انتخاب و از آدرس Residential IP اون استفاده کنید.

این پروکسی ها اگرچه برای تبلیغات و بازاریابی و سئو مفید هستن، اما مجرمان سایبری از اونا برای مخفی کردن فعالیتهاشون مانند کلاهبرداری های اینترنتی، ارسال اسپم، فیشینگ، password spraying و … استفاده میکنن. برای نمونه گروه هکری روسی Midnight Blizzard اخیرا در هک مایکروسافت، از این پروکسی ها استفاده کرده بود.

این سرویس ها برخی مواقع با اطلاع کاربر انجام میگیره و در قبال اجاره IPاش مبلغی رو دریافت میکنه، اما اگه بدون اطلاع باشه، بعنوان منبع مخرب شناخته میشه و میتونه عواقب قانونی براش داشته باشه.

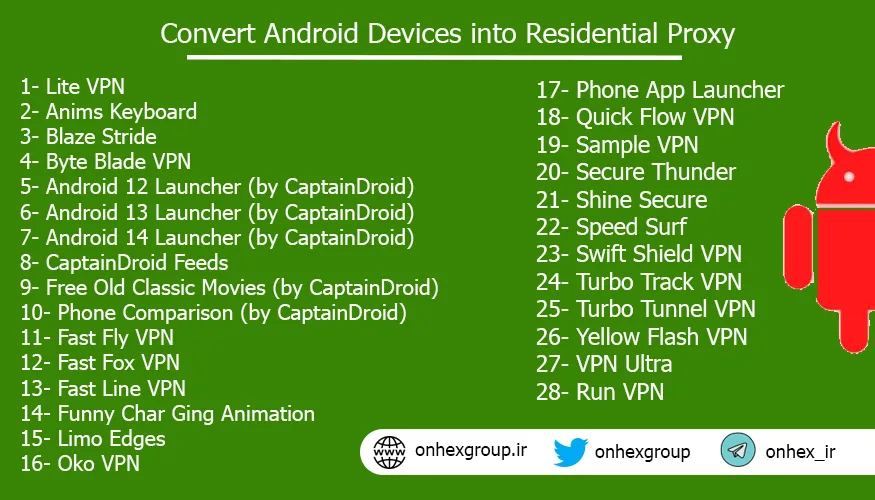

در گزارشی که توسط محققای Satori منتشر شده، 28 برنامه اندرویدی رو در Google Play شناسایی کردن که دستگاه کاربران رو مخفیانه به سرورهای پروکسی تبدیل میکردن.

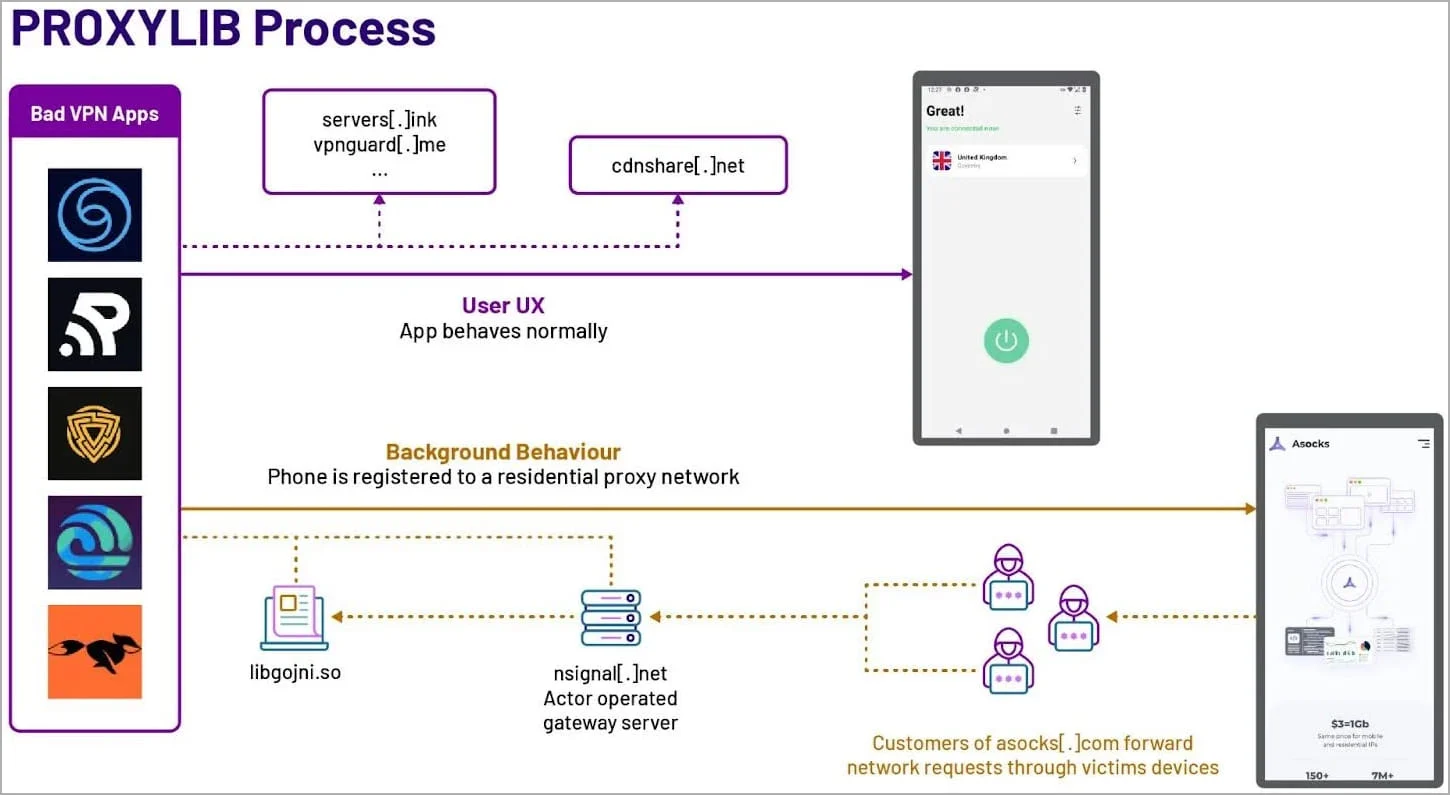

در این گزارش اومده که برنامه های مخرب از SDK مخرب LumiApps استفاده میکردن که حاوی کتابخونه ی Proxylib بوده. این کتابخونه در Golang توسعه داده شده و برای پیاده سازی پروکسی، مورد استفاده قرار میگیره.

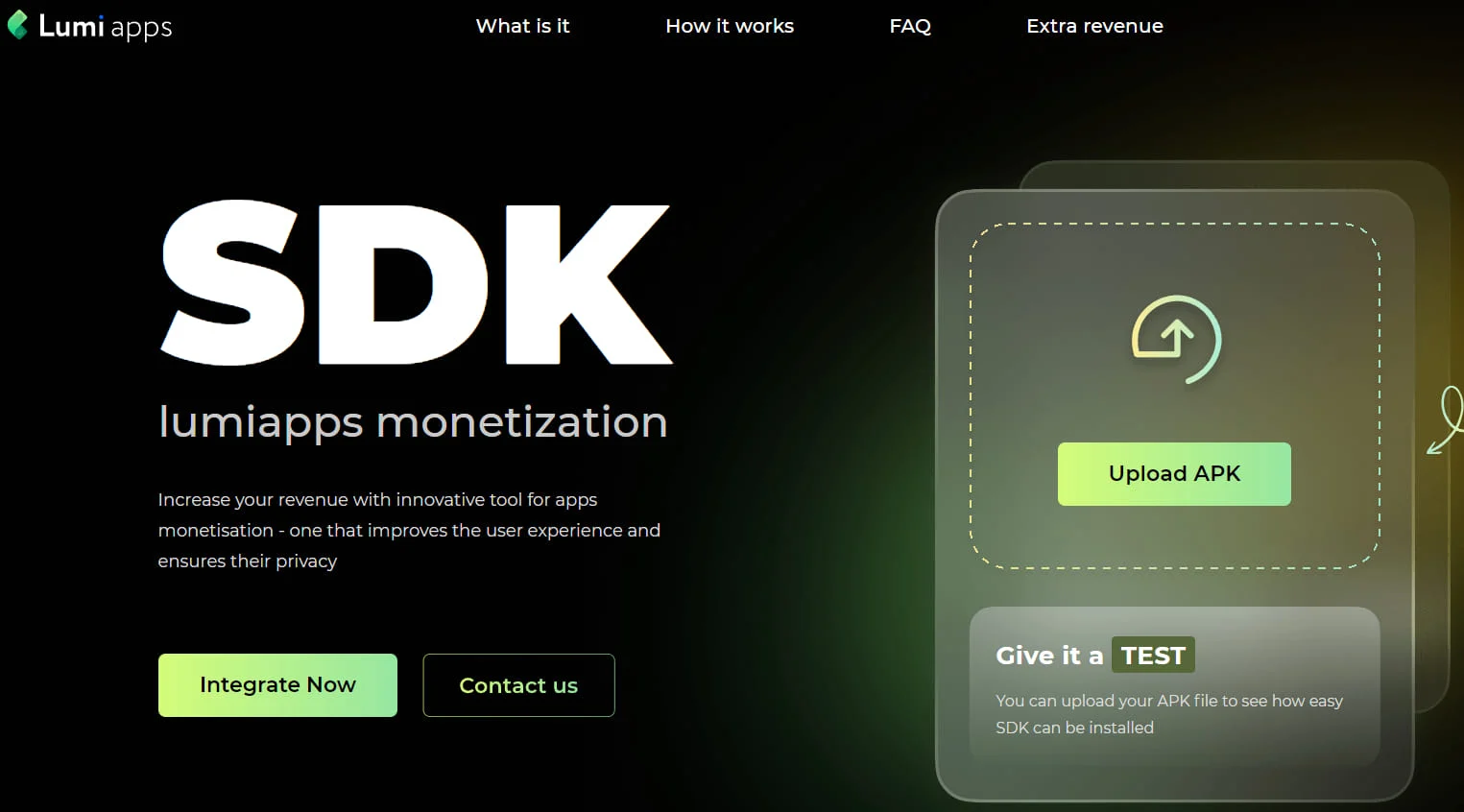

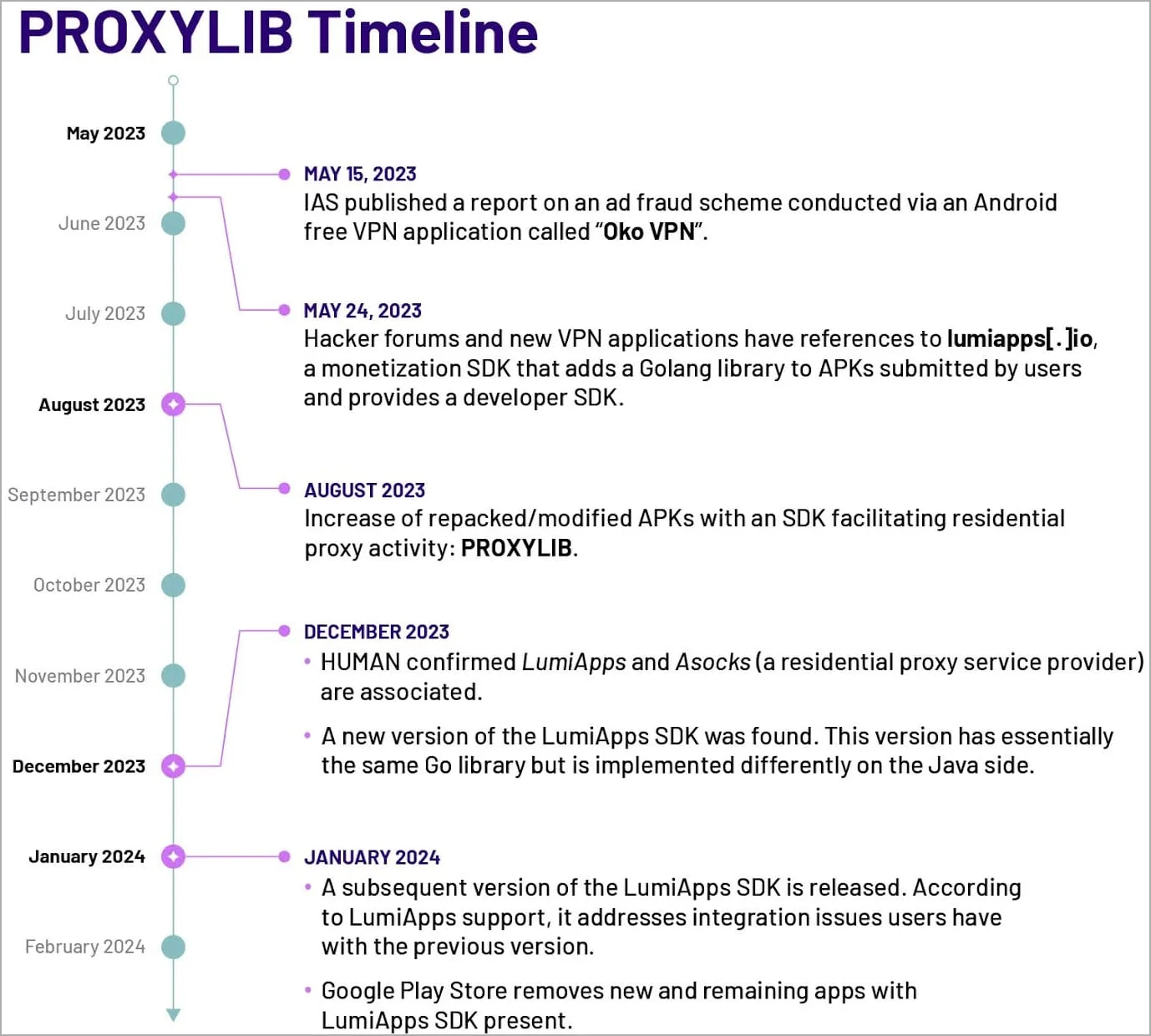

Oko VPN ،اولین برنامه ی مخربی بوده که محققا در مه 2023 پیدا کردن که حاوی این کتابخونه بوده. بعدها، محققین همین کتابخونه رو در سرویس کسب درآمد اپلیکیشن های اندرویدی LumiApps هم پیدا کردن.

در اواخر مه 2023، محققای Satori فعالیتهایی رو در فروم های هکری و برنامه های VPN جدید مشاهده کردن که به یک SDK کسب درآمد به نام lumiapps[.]io اشاره داشتن. در بررسی های بیشتر، محققا متوجه شدن که این SDK دقیقاً عملکرد مشابهی داره و از همون زیرساخت برنامههای مخربی که بعنوان بخشی از تحقیقات روی نسخه اولیه PROXYLIB تجزیه و تحلیل کرده بودن ، استفاده میکنه.

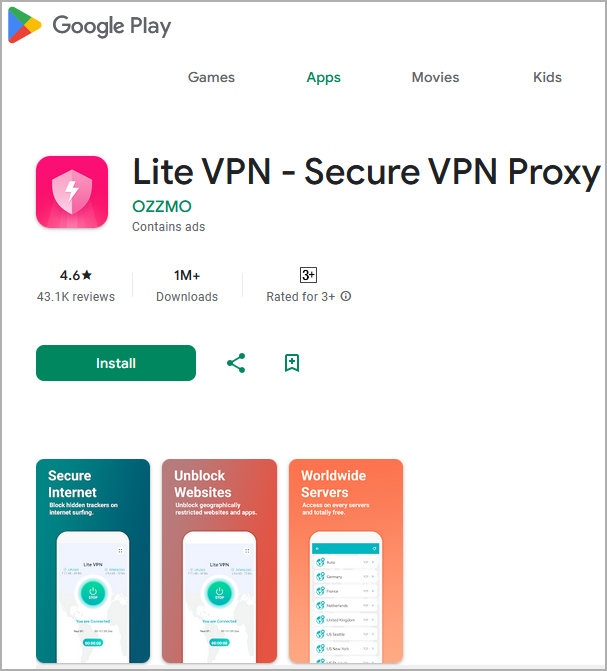

در ادامه تحقیقات به این 28 برنامه ی اندرویدی رسیدن که دستگاههای اندرویدی رو با استفاده از کتابخونه ی ProxyLib به سرورهای پروکسی تبدیل میکنن:

LumiApps یک پلتفرم کسب درآمد برای برنامههای اندرویدیه که ادعا میکنه به شرکتها کمک میکنه تا اطلاعاتی رو که بطور عمومی در اینترنت در دسترس هست رو جمعآوری کنن. این پلتفرم از آدرس IP کاربر برای لوود چندین صفحه وب از سایتهای معروف در پس زمینه، استفاده میکنه. این کار طوری انجام میشه که روی فعالیت کاربر اختلالی وارد نمیشه و کاملاً با قوانین GDPR/CCPA مطابقت داره. بعدش صفحات وب به شرکتها ارسال میشن و اونا از این صفحات برای بهبود دیتابیس های خودشون و ارائه محصولات، خدمات و قیمت گذاری بهتر استفاده میکنن.

مشخص نیست که آیا توسعه دهندگان اپلیکیشن ها، میدونستن که این SDK دستگاههای کاربراشون رو آلوده میکنه یا نه.

محققا مشاهده کردن این برنامه های مخرب ،بعد از ایجاد اتصال هایی به سایت ارائه دهنده پروکسی، به سرویس پروکسی Residential روسی، Asocks متصل میشن . سرویس Asocks ، معمولا در فروم های هک، برای جرایم سایبری تبلیغ میشن.

در ژانویه ۲۰۲۴، LumiApps نسخه دوم SDK خودش رو بهمراه Proxylib v2 منتشر کرد. طبق گفته این شرکت، این بروزرسانی بدلیل ادغام بوده و نسخه ی جدید از پروژههای جاوا، Kotlin و یونیتی پشتیبانی میکنه.

بعد از گزارش محققا، گوگل در فوریه 2024 ، برنامه هایی که از LumiApps SDK استفاده میکردن رو از Play Store حذف کرده و Google Play Protect برای شناسایی کتابخونه های LumiApp بروز شده.

با این حال، بنظر میرسه بسیاری از برنامه های ذکر شده در بالا، دوباره در Play Store در دسترس هستن، احتمالاً توسعه دهندگان اونا، SDK مشکل ساز رو حذف کردن. برنامه ها گاهی اوقات از اکانتهای توسعه دهندگان مختلف منتشر میشن که نشون دهنده مسدود بودن اکانتهای قبلی هستش.

اگه از برنامه های بالا استفاده میکنید، بروزرسانی اونا میتونه خطر پروکسی رو از بین ببره، اما راه ایمن تر اینه که کلا از این برنامه ها استفاده نکنید و اونارو از دستگاهتون پاک کنید.

اگه برنامه از Google Play حذف شده و نسخه ی ایمنی منتشر نشده ،بنابراین برنامه رو حذف کنید. همچنین Google Play Protect با غیر فعال کردن این برنامه ها ، از کاربران محافظت میکنه. همچنین هشداری هم به کاربر ارائه میده تا در صورت تمایل برنامه رو کلا از گوشیش حذف کنه.