شرکت Resecurity یک راهکار جدید به نام GEOBOX در دارک وب کشف کرده، که یک نرمافزار سفارشی برای دستگاههای Raspberry Pi هستش و نشون دهنده یک تحول در ابزار های کلاهبرداری و ناشناس بودنِ.

نکته قابل توجه اینه که مجرمان سایبری، این دستگاه محبوب و مورد علاقه گیک ها رو به یک سلاح “plug-and-play” و برای فریب دیجیتالی تبدیل کردن. این ابزار به اپراتور اجازه میده تا موقعیت مکانی GPS رو جعل کنه، تنظیمات خاص شبکه و نرمافزار رو شبیهسازی کنه، تنظیمات نقاط دسترسی Wi-Fi شناخته شده رو جعل کنه و از فیلترهای ضد کلاهبرداری عبور کنه.

این ابزار اولین بار در جریان تحقیقات مربوط به سرقت آنلاین از یک مشتری با دارایی بالا (HNW) در یک موسسه مالی معتبر از فهرست Fortune 100 کشف و منجر به دستیابی به GEOBOX برای تجزیه و تحلیل عمیقتر شد.

بازیگران تهدید از چندین دستگاه GEOBOX استفاده میکردن که هر کدوم به اینترنت متصل شده و بطور استراتژیک در مکانهای مختلف قرار داده شده بودن. این دستگاهها بعنوان پروکسی عمل میکردن و بطور قابل توجهی بر ناشناس بودن مجرمان سایبری می افزودن. این رویکرد، بدلیل اینکه دستگاههای GEOBOX بطور پیش فرض هیچ لاگی رو ذخیره نمیکنن، روند تحقیقات و ردیابی رو پیچیده تر میکنن.

محققای Resecurity پیش بینی میکنن، استفاده از دستگاههای سفارشی و دستکاری شده مانند Raspberry Pi و سایر دستگاههای IoT بین مجرمان سایبری در حال افزایشه و این چالش جدیدی برای مجریان قانون خواهد بود.

این پکیج با قیمت مادالعمر 700 دلار یا ماهانه 80 دلار قابل دسترس هستش و در فرومهای هکری مانند EXPLOIT و تلگرام تبلیغ میشه.

اینترنت اشیاء در خدمت مجرمین سایبری

ابزار GEOBOX با هدف ناشناس بودن و فعالیتهای کلاهبرداری، سختافزار معمولی رو به سلاحی قدرتمند برای تقلب دیجیتالی تبدیل میکنه. این پیشرفت با توجه به در دسترس بودن گسترده و قیمت پایین دستگاههای Raspberry Pi، نگران کننده هستش، چون ابزارهای پیشرفته سایبری رو بیش از هر زمان دیگه ای در دسترس بازیگران تهدید قرار میده. در واقع، انتخاب Raspberry Pi مثال خوبی از چگونگی سوء استفاده مجرمین سایبری، از دستگاههای متصل به اینترنت، برای ناشناس ماندن و پیچیده تر کردن روند تحقیقات برای مجریان قانون هستش.

راه اندازی ساده :

فرآیند راهاندازی این دستگاه نسبتاً ساده هستش. با فرض اینکه GEOBOX برای مخاطبان گستردهای در نظر گرفته شده ، طراحاش یک دفترچه راهنما با دستورالعملهای واضح، مختصر و آسان برای قسمتهای مختلفش ارائه دادن.

آمادهسازی کارت MicroSD و نرمافزار

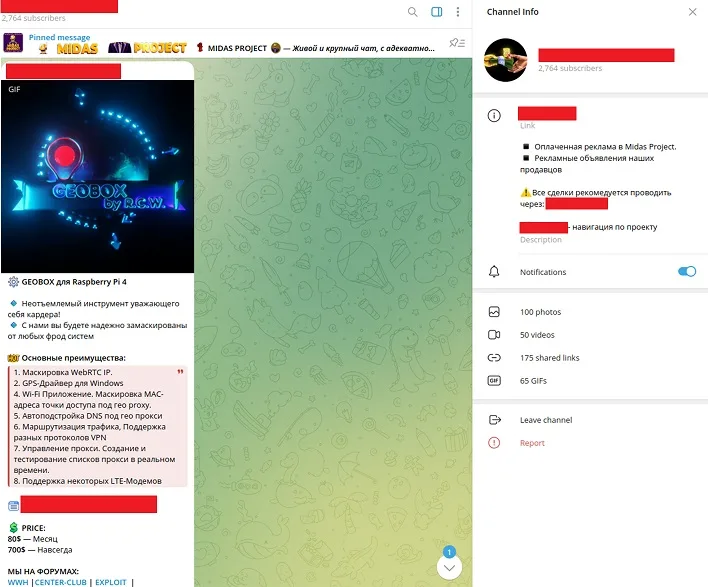

دفترچه راهنما دستورالعملهای مشخصی ،در خصوص اینکه کدوم کارت SD باید برای دستیابی به عملکرد بهینه از ابزار، روی Raspberry Pi استفاده بشه، ارائه میده.

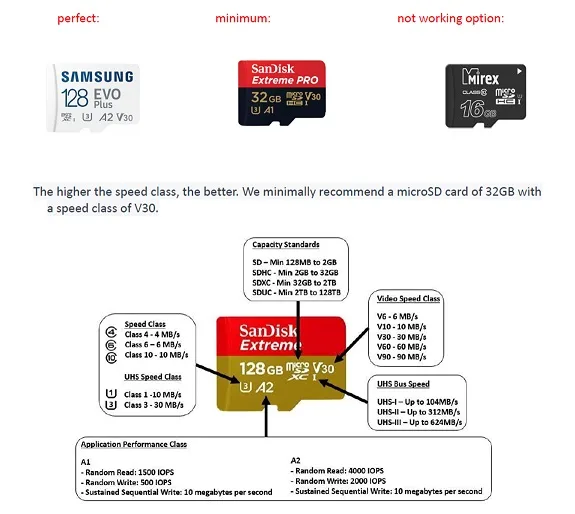

راهنما همچنین لینکی به سایت رسمی Raspberry Pi برای دانلود و نصب سیستم عامل از طریق Raspberry Pi Imager ارائه میده.

در ادامه راهنما، نحوه ی دسترسی به GEOBOX Software Image رو توضیح میده .

بعد از نصب کامل Raspberry Pi OS ، راهنما نحوه ی کار با GEOBOX رو به تفضیل شرح داده.

بعد از نصب برنامه ی GEOBOX ، راهنما دستورالعملهایی در خصوص نحوه ی فعال سازی اون، ارائه میده.

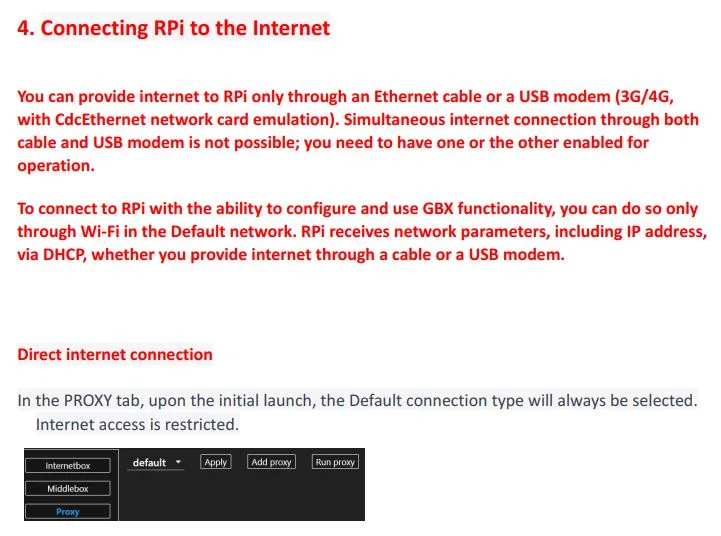

در ادامه، نحوه ی اتصال به اینترنت، عملکردها و پیکربندی اون آموزش داده شده.

ویژگی های GEOBOX :

ویژگی هایی که این ابزار در اختیار مجرمین سایبری میزاره، بصورت زیر هستش :

- INTERNETBOX : این بخش امکان تنظیم انواع اتصالات اینترنتی از جمله انواع پروتکل های VPN مانند : L2TP ، PPTP ، L2TP-IPsec ، Wireguard, SSTP, Zerotier و OpenVPN رو ارائه میده. کاربر میتونه پروفایلهای VPN مختلفی رو ایجاد کنه و در صورت نیاز ، از هر کدوم استفاده کنه.

- MIDDLEBOX : مشابه INTERNETBOX هستش ، اما گزینه های زیادی رو برای پیکربندی VPN در اختیار کاربر قرار میده. میتونه یک VPN tunnel داخل یک VPN tunnel دیگه ایجاد کنه و یک لایه ناشناس بودن بیشتر ،اضافه کنه.

- Proxy: این گزینه امکان پیکربندی یک سرور پروکسی، برای اطلاعات موقعیت مکانی GPS، DNS و آدرس مک (MAC) Wi-Fi میده. همچنین شامل ویژگیهایی برای ایجاد یک محیط WiFi بر اساس موقعیت جغرافیایی سرور پروکسی هستش که نیازمند کارتهای شبکه WiFi خاصی با قابلیت monitor/inject داره.

- VPN: این تب از پروتکل های مختلف VPN پشتیبانی میکنه و به کاربرا این امکان رو میده تا با وارد کردن اطلاعات سرور و اکانتشون، پروفایل VPN بسازن. بعد از ایجاد ، میشه این پروفایلهارو در INTERNETBOX یا MIDDLEBOX استفاده کرد.

- GPS : در این تب، فایلهای نصب یک شبیهساز GPS برای ویندوز موجوده. دستگاههایی که گیرنده GPS ندارن، میتونن مختصات رو از سرور پروکسی انتخاب شده، دریافت کنن.

- WI-FI : امکان تغییر پارامترهای پیش فرض شبکه مانند نام شبکه، پسورد و شناسه مکانی برای تنظیمات فرکانس رو میده.

- DNS : بطور خودکار سرورهای DNS رو براساس پروکسی یا VPN انتخاب میکنه. کاربران همچنین میتونن بصورت دستی هم تنظیمات DNS رو برای پروکسی یا VPN تنظیم کنن.

- Mimic: اطلاعاتی در مورد چگونگی دستکاری اطلاعات شبکه توسط GEOBOX ، در اختیار کاربر قرار میده و شامل داده دریافتی از سرور پروکسی و داده جایگزین که طرف مقابل میبینه، هستش. بطور کلی، این تب به کاربر این امکان رو میده تا ببینه GEOBOX چگونه داده های واقعیشون رو مخفی میکنه و اطلاعات جعلی رو برای فریب طرف مقابل جایگزین میکنه. این تب میتونه برای درک بهتر نحوه عملکرد GEOBOX و اطمینان از اینکه دادههای جایگزین شده با سناریوی مورد نظر کاربر مطابقت داره، مفید باشه.

- System : این تب اطلاعاتی در خصوص Raspberry Pi مانند آدرس IP ، نسخه ی GEOBOX و … ارائه میده.

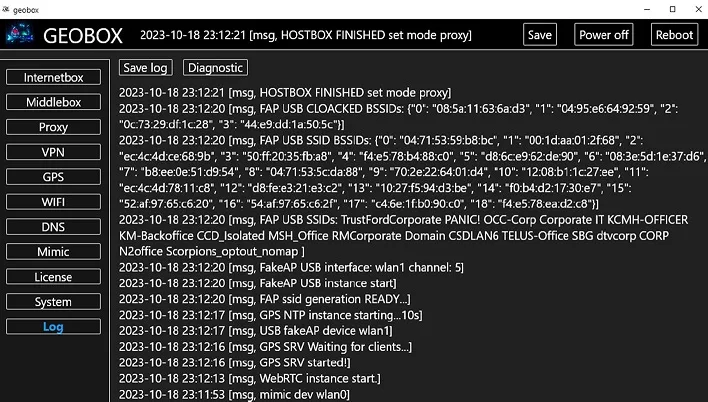

- Log: شامل لاگ های سیستمی برای عیب یابی و دیباگ کردن سیستم هستش. این تب برای عیب یابی و درک عملکرد ابزار، ضروری هستش.

بررسی فنی :

GEOBOX در حقیقت Raspberry Pi رو به یک ابزار پیچیده برای ناشناس بودن و کلاهبرداری تبدیل میکنه. این دستگاه مجهز به فریمور و نرم افزار سفارشی هستش که برای Raspberry Pi 4 Model B طراحی شده. حداقل به 4 گیگ رم نیاز داره، اما نسخه پیشنهادی با رم 8 گیگی عرضه میشه.

این دستگاه با امکانات متنوعی که داره، به جعل و کلاهبرداری دیجیتالی کمک میکنه. ویژگی های کلیدی این ابزار مانند امکان استفاده از WebRTC IP، برای برقراری ارتباط آنلاین محتاطانه و جعل موقعیت مکانی GPS برای شبیه سازی موقعیتهای جغرافیایی مختلف ، برای فعالیتهایی که نیازمند دستکاری موقعیت جغرافیایی کاربر دارن، میتونه بسیار ارزشمند باشه. همچنین ابزار با مخفی کردن آدرس Wi-Fi MAC ، فعالیت شبکه ای مجرم رو سخت میکنه.

نصب و استفاده، کاربرپسندی داره. دستگاه از طریق کابل اترنت یا USB مودم به اینترنت متصل میشه و تنظیماتش از طریق یک شبکه WiFi بنام Default قابل مدیریت هستش.

ابزار ویژگی های مختلفی رو در اختیار کاربر قرار میده. این مجموعه از ویژگی ها، GEOBOX رو بعنوان یک ابزار قدرتمند برای حفظ ناشناس بودن و درگیر شدن در فعالیت های کلاهبرداری قرار میده و چالش های مهمی رو برای امنیت سایبری ایجاد میکنه.

پیامدهای امنیت سایبری :

وجود چنین ابزارهایی ، پیچیدگی های جدیدی رو در حوزه ی امنیت سایبری ایجاد میکنه. کشف ابزار GEOBOX ، اهمیت لزوم اقدامات جدی در حوزه امنیت سایبری رو گوشزد میکنه. برای مقابله با این تهدیدات جدید، نیازمند ارتقاء سطح کشف و شناسایی تهدیدات، همچنین همکاری جهانی بین سازمانهای امنیت سایبری برای به اشتراک گذاشتن دانش و منابع هستیم.

طیف جرایم سایبری بالقوه توسط این ابزار:

- هماهنگی حملات پیچیده: ازش برای سازماندهی حملات پیچیده مانند حملات تحت حمایت دولتها یا جاسوسی سازمان یافته ، میشه استفاده کرد.

- فعالیت مارکت های دارک وب: فعالیت اپراتورهای مارکت های دارک وب رو ناشناس میکنه.

- کلاهبرداری های پیچیده: امکان سرقت هویت و کلاهبرداری از کارت های اعتباری رو بصورت ناشناس افزایش میده.

- دور زدن محدودیتها: امکان دور زدن محدودت ها و نظارتهارو فراهم میکنه.

- توزیع ناشناس بدافزار: به انتشار ناشناس بدافزارها کمک و فرایند شناسایی رو هم سخت میکنه.

- کمپین های Credential Stuffing : خودکار کردن کمپین های Credential Stuffing رو تسهیل میکنه. حملات Credential Stuffing ، حملاتی هستن که مهاجمین از ترکیبات نام کاربری و رمز عبوری که قبلاً از طریق نقض داده های دیگه بدست آوردن، برای ورود به حسابهای کاربری استفاده میکنن.

- ایجاد کمپین های ضد اطلاعاتی: امکان ایجاد و مدیریت چندین شخصیت آنلاین ، برای انتشار اخبار غلط رو فراهم میکنه.

- دسترسی به محتوا و دور زدن محدودیت های جغرافیایی: امکان دسترسی و توزیع غیر قانونی محتوای دیجیتال با محدودیت جغرافیایی رو فراهم میکنه. مثلا اگه محتوایی فقط در دسترس کاربران آلمان باشه، میشه از سایر مناطق بهش دسترسی داشت.

افراد مختلفی از این ابزار برای ایجاد اکانت در پلتفرم های معروفی مانند گوگل و آمازون استفاده کردن.

GEOBOX به مجرمین سایبری این امکان رو میده تا موقعیت مکانی خودشون رو تا سطح مختصات دقیق جعل کنن. این مختصات بصورت دستی قابل تنظیم هستش. جعل موقعیت مکانی از طریق درایوری بخصوص انجام میشه که عملکرد یک دستگاه GPS رو تقلید میکنه.

بازیگر تهدید با استفاده از GEOBOX موقعیت مکانی خودش رو تغییر داده و با موفقیت از بررسیهای تأیید موقعیت مکانی در سایتهایی مانند Whoer.net و browserleaks.com عبور کرده .

چالش برای اجرای قانون : ردیابی اینترنت اشیای مجرمین سایبری:

در یکی از سناریو های مشاهده شده توسط Resecurity، بازیگر تهدید از GEOBOX بهمراه دو مودم بیسیم مبتنی بر LTE استفاده کردن. این بازیگر، اتصالات رو از طریق زنجیره های متعددی از سرورهای پروکسی و SOCKS ، پروکسی میکرده. چنین مدلی، ناشناسی بیشتری رو برای بازیگر مخرب به ارمغان میاره، بخصوص در مواردی که اتصال از راه دور و از طریق دستگاهی برقرار میشه که بازیگر تهدید بصورت فیزیکی اونجا حضور نداره. استفاده از چندین دستگاه که با این مدل در مکانهای مختلف مستقر شدن، میتونه چالش قابل توجهی برای ردیابی مجرم سایبری ایجاد کنه.

همچنین محققا مشاهده کردن که بازیگران تهدید با کوتاه کردن جلسات، درک اصول فناوری های رهگیری قانونی ، پاک کردن یا تخریب دستگاهها، انتقال دستگاه به مکانهای دیگه مانند مکانهایی که سرویس رایگان به Wifi عمومی میدن، ردیابیشون رو سخت و ناشناس بودنشون رو افزایش میدن.