در سری پست های “بررسی هفتگی آسیب پذیری های منتشر شده در ZDI” ، به بررسی 29 آسیب پذیری منتشر شده، بین 11 تا 17 مه/ 22 تا 28 اردیبهشت در پلتفرم ZDI پرداختیم.

پلتفرم Zero Day Initiative یا به اختصار ZDI یه پلتفرم در حوزه امنیت سایبریه که در زمینه آسیب پذیری های نرم افزاری فعالیت داره. بطور کلی این پلتفرم بعنوان یه واسط در حوزه زیرودی ، عمل میکنه . برای آشنایی با این واسطها میتونید پادکست واسطهای زیرودی رو با زیرنویسی فارسی مشاهده کنید.

این پلتفرم بدلیل اینکه با اغلب شرکتهای مهم و محبوب ، کار میکنه، آسیب پذیری ها و اکسپلویتهایی که منتشر میکنه، از اهمیت بالایی برخوردار هستن. برای همین ، نگاه هفتگی به آسیب پذیری های مهم این پلتفرم داریم.

آسیب پذیری های مهم منظور، آسیب پذیری هایی هستن که امتیاز بالایی دارن (7.8 به بالا) ، یا محصول آسیب پذیر، جزء محصولات کاربردی در ایران هستش. برای آشنایی با این پلتفرم و شروع این پستها، میتونید این پست رو مشاهده کنید.

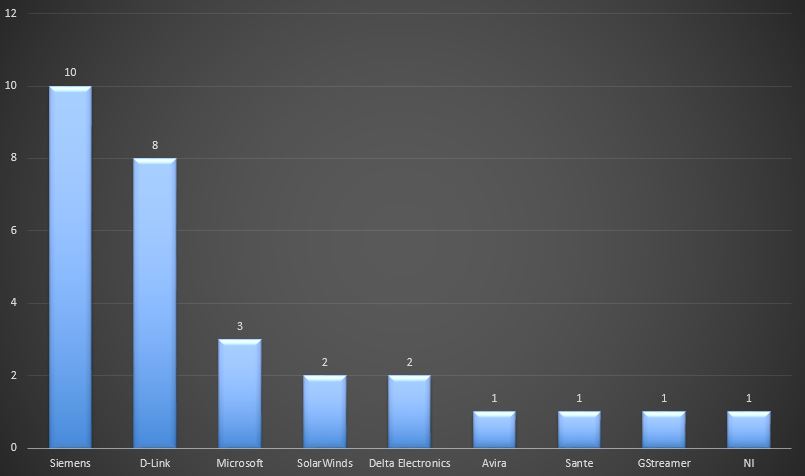

این هفته 9 کمپانی داشتیم که محصول آسیب پذیر داشتن:

- رتبه اول میرسه به کمپانی Siemens با 10 آسیب پذیری در محصول Simcenter Femap که یک برنامه شبیه ساز مهندسی پیشرفته است که برای تحلیل پدیده های مهندسی مانند: دینامیک، ارتعاشات و … در سازه های پیچیده استفاده میشه. معمولا در صنایع مختلفی از جمله هوافضا، خودروسازی، ساخت و ساز، انرژی و نفت و گاز کاربرد داره.

- رتبه دوم به D-LINK میرسه با 8 آسیب پذیری که همه ی آسیب پذیری ها هم 0day هستن. محصولات آسیب پذیرشون: مودم های G416 و DIR-2640 و DIR-2150 و برنامه مدیریت و نظارت شبکه D-View و ابزار رایگان مدیریت شبکه Network Assistant

- رتبه سوم هم میرسه به مایکروسافت با سه آسیب پذیری که یک موردش در SharePoint هستش و دو موردش در ویندوز.

نمودار زیر همه ی کمپانی هایی که این هفته محصول آسیب پذیر داشتن رو نشون میده :

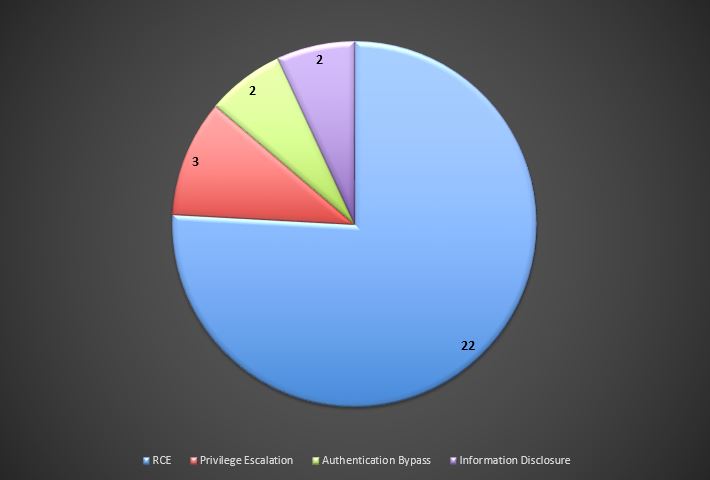

نوع آسیب پذیری هایی که این هفته در محصولات کشف شده :

- اجرای کد : 22

- افزایش امتیاز : 3

- افشای اطلاعات: 2

- دور زدن احراز هویت: 2

در نهایت 29 آسیب پذیری که منتشر شده :

| شناسه | امتیاز | سازنده | محصول | نوع آسیب پذیری | توضیحات |

| CVE-2023-51636 | 7.8 | Avira | Avira Prime | Link Following | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در سرویس Avira Spotlight هستش. مهاجم با ایجاد یک symbolic link میتونه فایل دلخواه حذف کنه. |

| CVE-2023-51637 | 9.8 | Sante | PACS Server PG | SQLi | مهاجم راه دور و بدون احرازهویت امکان اجرای کد دلخواه با امتیاز NETWORK SERVICE داره. آسیب پذیری در سرویس DICOM هستش که بصورت پیش فرض روی پورت TCP:11122 فعاله. آسیب پذیری هنگام تجزیه ی عنصر NAME از رکورد PATIENT ،رخ میده. |

| CVE-2024-4453 | 7.8 | GStreamer | GStreamer | Integer Overflow | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل با این کتابخونه هستش اما ممکنه بردار حمله متفاوتی هم وجود داشته باشه. آسیب پذیری هنگام تجزیه ی متادیتای EXIF رخ میده. |

| CVE-2024-32066 | 7.8 | Siemens | Simcenter Femap | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در پردازش فایلهای IGS در اجرایی IGES_2022_2 رخ میده. |

| CVE-2024-32059 | 7.8 | Siemens | Simcenter Femap | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در پردازش فایلهای IGS در اجرایی IGES_2022_2 رخ میده. |

| CVE-2024-32061 | 7.8 | Siemens | Simcenter Femap | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در پردازش فایلهای IGS در اجرایی IGES_2022_2 رخ میده. |

| CVE-2024-32062 | 7.8 | Siemens | Simcenter Femap | Type Confusion | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در پردازش فایلهای IGS در اجرایی IGES_2022_2 رخ میده. |

| CVE-2024-32063 | 7.8 | Siemens | Simcenter Femap | Type Confusion | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در پردازش فایلهای IGS در اجرایی IGES_2022_2 رخ میده. |

| CVE-2024-32064 | 7.8 | Siemens | Simcenter Femap | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در پردازش فایلهای IGS در اجرایی IGES_2022_2 رخ میده. |

| CVE-2024-32065 | 7.8 | Siemens | Simcenter Femap | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در پردازش فایلهای IGS در اجرایی IGES_2022_2 رخ میده. |

| CVE-2024-32060 | 7.8 | Siemens | Simcenter Femap | Out-Of-Bounds Read | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در پردازش فایلهای IGS در اجرایی IGES_2022_2 رخ میده. |

| CVE-2024-32057 | 7.8 | Siemens | Simcenter Femap | Type Confusion | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در پردازش فایلهای IGS در اجرایی IGES_2022_2 رخ میده. |

| CVE-2024-32058 | 7.8 | Siemens | Simcenter Femap | Memory Corruption | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در پردازش فایلهای IGS در اجرایی IGES_2022_2 رخ میده. |

| CVE-2024-4044 | 7.8 | NI | FlexLogger | Deserialization of Untrusted Data | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت نیاز به تعامل کاربر هستش، چون باید صفحه یا فایل مخرب رو باز کنه. آسیب پذیری در تجزیه فایلهای FLXPROJ هستش. |

| CVE-2024-28075 | 9.9 | SolarWinds | Access Rights Manager | Deserialization of Untrusted Data | مهاجم راه دور امکان اجرای کد دلخواه با امتیاز SYSTEM داره. برای اکسپلویت نیاز به احرازهویت است، اما میشه دورش زد. آسیب پذیری در کلاس JsonSerializationBinder هستش. |

| CVE-2024-23473 | 8.6 | SolarWinds | Access Rights Manager | Hard-Coded Credentials | مهاجم راه دور امکان دور زدن احرازهویت داره. آسیب پذیری در پیکربندی RabbitMQ هستش. |

| CVE-2024-30043 | 7.1 | Microsoft | SharePoint | XXE | مهاجم راه دور و احرازهویت شده، امکان افشای اطلاعات با امتیاز کاربر اکانت سرویس داره. آسیب پذیری در کلاس BaseXmlDataSource هستش. |

| CVE-2024-30034 | 8.4 | Microsoft | Windows | Type Confusion | مهاجم محلی امکان افشای اطلاعات حساس با امتیاز کرنل رو داره. آسیب پذیری در Cloud Files Mini Filter Driver, cldflt.sys هستش. |

| CVE-2024-30033 | 7.0 | Microsoft | Windows | Link Following | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز SYSTEM داره. آسیب پذیری در سرویس Windows Search هستش. مهاجم با ساخت یک symbolic link، میتونه فایل دلخواه رو حذف کنه. |

| ZDI-24-450 | 8.8 | D-Link | D-View | Exposed Dangerous Method | مهاجم راه دور امکان اجرای کد دلخواه با امتیاز ROOT داره. برای اکسپلویت نیاز به احرازهویت هستش، اما میشه اونم دور زد. آسیب پذیری در متد execMonitorScript و 0day هستش. |

| ZDI-24-449 | 8.8 | D-Link | D-View | Exposed Dangerous Method | مهاجم راه دور امکان اجرای کد دلخواه با امتیاز ROOT داره. برای اکسپلویت نیاز به احرازهویت هستش، اما میشه اونم دور زد. آسیب پذیری در متد queryDeviceCustomMonitorResult و 0day هستش. |

| ZDI-24-448 | 8.8 | D-Link | D-View | Command Injection | مهاجم راه دور امکان اجرای کد دلخواه با امتیاز ROOT داره. برای اکسپلویت نیاز به احرازهویت هستش، اما میشه اونم دور زد. آسیب پذیری در متد executeWmicCmd و 0day هستش. |

| ZDI-24-447 | 9.8 | D-Link | D-View | Hardcoded Cryptographic Key | مهاجم راه دور امکان دور زدن احرازهویت داره. آسیب پذیری در کلاس TokenUtils و 0Day هستش. |

| ZDI-24-446 | 8.8 | D-Link | G416 | Command Injection | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در سرویس HTTP هستش که روی پورت TCP/80 فعاله. این آسیب پذیری هم 0day هستش. |

| ZDI-24-444 | 8.8 | D-Link | DIR-2640 | Stack Buffer Overflow | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در prog.cgi هستش، که درخواستهای HNAP ارائه شده به lighttpd که بصورت پیش فرض روی پورتهای TCP 80 و 443 فعاله رو مدیریت میکنه. این آسیب پذیری هم 0day هستش. |

| ZDI-24-443 | 7.3 | D-Link | Network Assistant | Uncontrolled Search Path Element | مهاجم محلی امکان افزایش امتیاز و اجرای کد با امتیاز System رو داره. آسیب پذیری در سرویس DNACore هستش و منجر به لوود یک فایل از یک مکان غیرمجاز میشه. این آسیب پذیری هم 0day هستش. |

| ZDI-24-442 | 8.8 | D-Link | DIR-2150 | Command Injection | مهاجم مجاور شبکه و بدون احرازهویت امکان اجرای کد دلخواه با امتیاز ROOT داره. آسیب پذیری در SOAP API interface هستش، بصورت پیش فرض روی پورت TCP 80 فعاله. این آسیب پذیری هم 0day هستش. |

| CVE-2024-1595 | 7.8 | Delta Electronics | CNCSoft-B | Uncontrolled Search Path | مهاجم راه دور امکان اجرای کد دلخواه داره. برای اکسپلویت، نیاز به تعامل کاربر هستش، چون باید یک فایل یا صفحه مخرب رو باز کنه. آسیب پذیری هنگام لوود DLL در زمان راه اندازی DOPSoft رخ میده. |

| CVE-2023-46604 | 9.8 | Delta Electronics | InfraSuite Device Master | Deserialization of Untrusted Data | مهاجم راه دور و بدون احرازهویت، امکان اجرای کد دلخواه با امتیاز اکانت سرویس داره. آسیب پذیری در Apache ActiveMQ broke هستش که بصورت پیش فرض روی پورت TCP/61616 فعاله. |