همونطور که در کانال اطلاع رسانی کرده بودیم، یازدهمین دوره ی مسابقات Flare-On امسال 27 سپتامبر/6 مهر شروع و در نهایت امروز تموم شد.

امسال 5,324 نفر در این چالش شرکت کرده بودن که تنها 275 نفرشون تونستن در این مدت، به 10 سوال این رویداد جواب بدن.

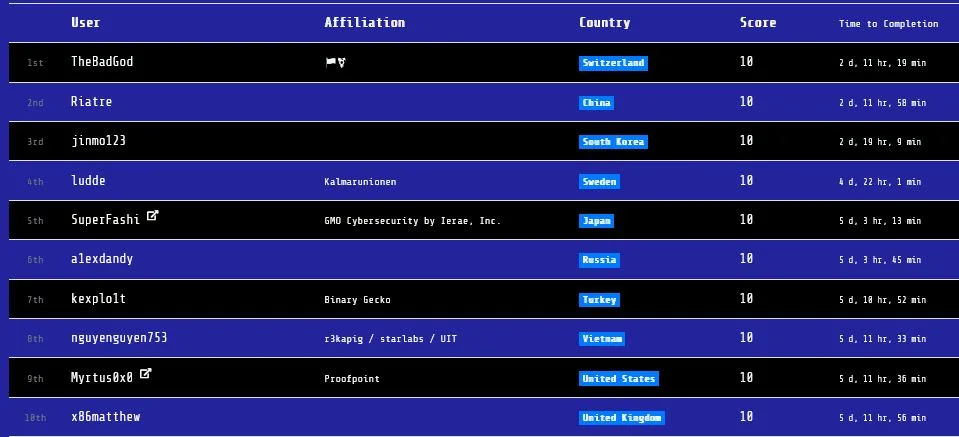

ده نفر اول این مسابقات رو در شکل زیر مشاهده میکنید:

همونطور که بالا اشاره کردیم، در این رویداد، 10 چالش مطرح شده بود که در زیر لیست چالش ها و طراحهای اونارو مشاهده میکنید:

- frog – Nick Harbour (@nickharbour)

- checksum – Chuong Dong (@cPeterr)

- aray – Jakub Jozwiak

- FLARE Meme Maker 3000 – Moritz Raabe (@m_r_tz)

- sshd – Christopher Gardner (@t00manybananas)

- bloke2 – Dave Riley (@6502_ftw)

- fullspeed – Sam Kim

- Clearly Fake – Blas Kojusner (@bkojusner)

- serpentine – Mustafa Nasser (@d35ha)

- CATBERT Ransomware – Mark Lechtik (@_marklech_)

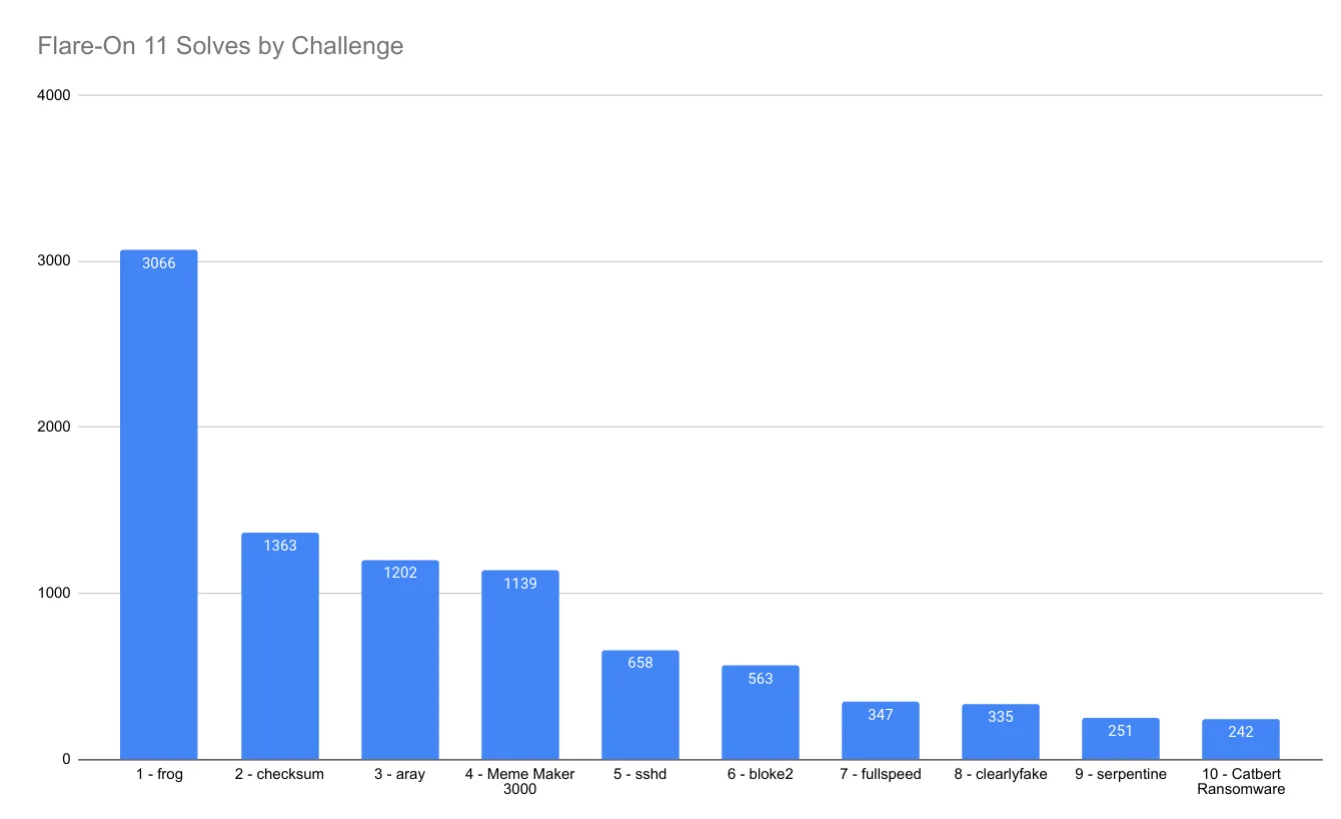

امسال 5,324 نفر در این رویداد ثبت نام کرده بودن که 3,066 نفرشون حداقل یک مرحله رو پشت سر گذاشته بودن.

امسال نسبت به سال قبل یکمی ساده تر بوده، بدلیل تعداد نفراتی که مراحل 5، 7 و 9 رو پشت سر گذاشتن.

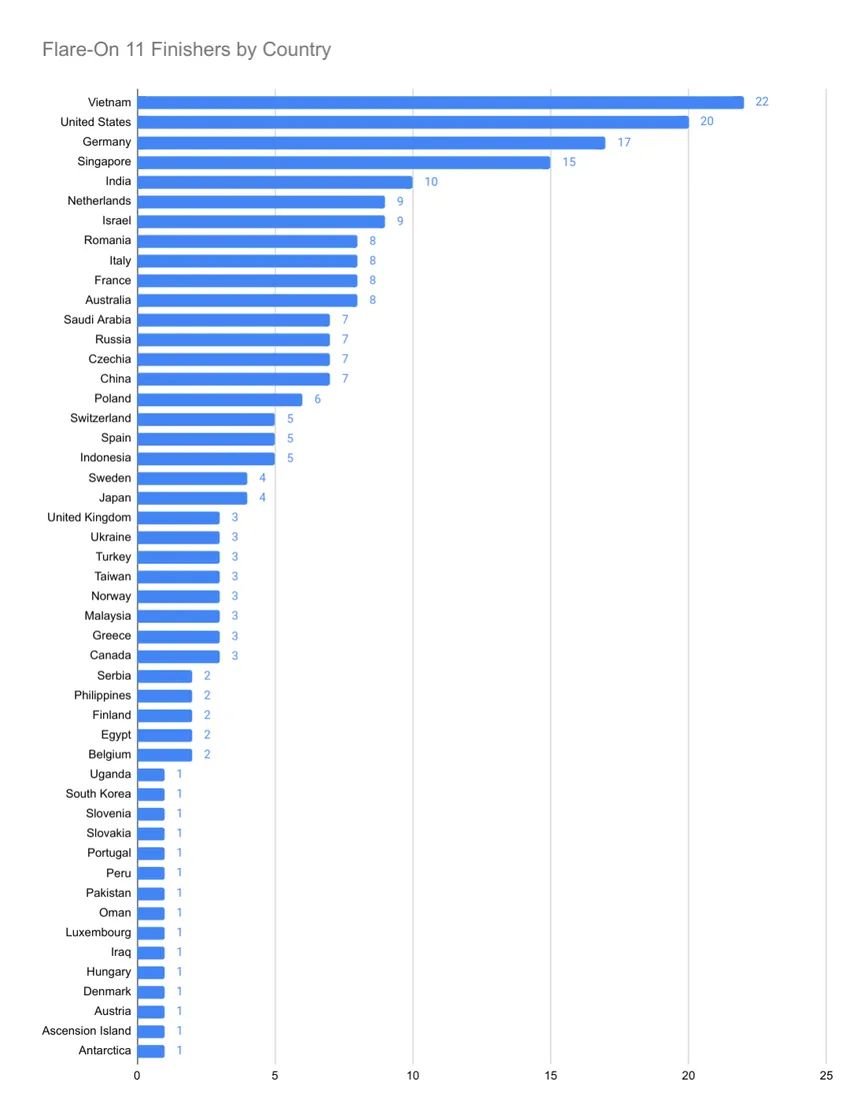

سال گذشته آلمان با 19 شرکت کننده برتر و سنگاپور با 15 شرکت کننده ، کشورهای اول و دوم بودن. امسال ویتنام با 21 شرکت کننده و آمریکا با 20 شرکت کننده برتر، کشورهای اول و دوم بودن.

همه ی 10 چالش رو میتونید از اینجا دانلود کنید. راه حلها رو هم میتونید از لینکهای زیر دانلود کنید: (راه حلها و چالش ها همگی داخل کانالمون هم قرار گرفته)

- SOLUTION #1

- SOLUTION #2

- SOLUTION #3

- SOLUTION #4

- SOLUTION #5

- SOLUTION #6

- SOLUTION #7

- SOLUTION #8

- SOLUTION #9

- SOLUTION #10

یکی هم از ایران نبوده خیلی جالب بوده یعنی این حوزه مهندسی معکوس این قدر سخته که داخل متاسفانه نداریم بعد برای اموزش دیدن هم توی این حوزه باید دهنمون سرویس بشه تا دوتا چی یاد گرفت خیلی عجیبه برام واقعا بعد نفرات ممتاز بعدش جای کار میکنن کلا چه امتیاز های میگیرن

از ایران شرکت کننده بوده ولی اینکه بتونن همه ی 10 سوال رو جواب بدن نبوده. البته ایرانی ها ناشناس هم شرکت میکنن.

این مسابقه جنبه مادی نداره ولی روی رزومه افراد تاثیر داره. طرف میتونه رزومه اش بنویسه که مثلا رتبه 20 مسابقه بوده.

افرادی که در این مسابقه شرکت میکنن یا خودشون رو محک میزنن، یا حالت گنگ دارن و … . لیست ببینید از شرکتهای مختلف هم شرکت کننده بوده.