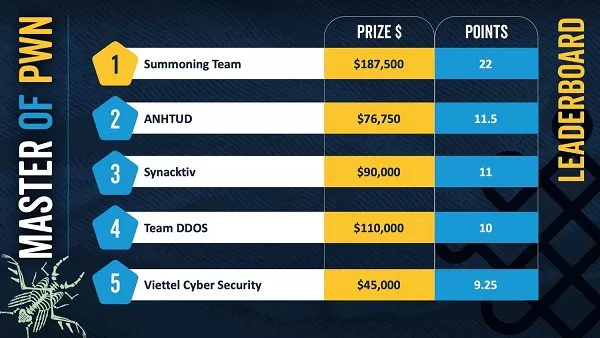

مسابقات Pwn2Own Ireland 2025 از 21 تا 23 اکتبر (29 مهر تا 1 آبان) در ایرلند برگزار شد. در این مسابقات نفر اول، شرکت کننده ای هستش که بیشترین امتیاز مسابقه یعنی Master of Pwn رو بدست بیاره که Summoning Team، با کسب 22 امتیاز Master of Pwn و 187,500 دلار جایزه نقدی، قاطعانه مقام اول یا Master of Pwn این دوره از مسابقات رو به خودشون اختصاص داد. یکی از اعضای این تیم، آقای سینا خیرخواه هستن که این مقام اولی رو بهشون و تیمشون تبریک عرض میکنم.

در زیر 5 شرکت کننده ی اول این مسابقات رو مشاهده میکنید:

در این سری مسابقات در مجموع 1,024,750 دلار جایزه نقدی پرداخت و 73 آسیب پذیری 0day کشف و گزارش شد.

28 شرکت کننده در قالب 50 برنامه با هم رقابت کردن. (در 3 مورد شرکت کننده ها انصراف دادن):

Compass Security

CyCraft Technology

DEVCORE Intern

Evan Grant

Fuzzinglabs

GMO Cybersecurity by Ierae

Inequation Group ctf team

InnoEdge Labs

Interrupt Labs

Mobile Hacking Lab

PHP Hooligans

PixiePoint Security

Qrious Secure

Rapid7

STARLabs

Summoning Team

Synacktiv

Team ANHTUD

Team Cluck

Team DDOS

Team Neodyme

Team PetoWorks

Team Z3

Thales Group

Verichains Cyber Force

Viettel Cyber Security

Xilokar

Yannik Marchand

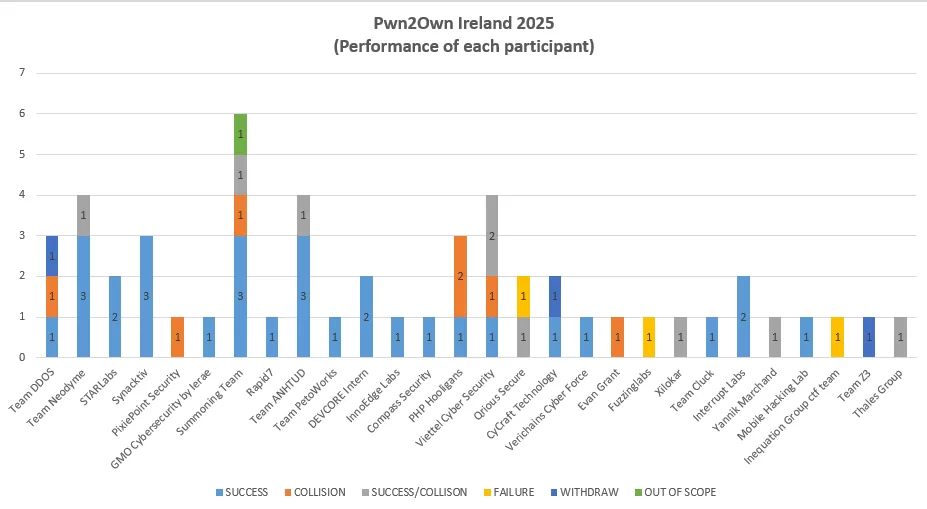

عملکرد هر شرکت کننده در این دوره از مسابقات در نمودار زیر قابل مشاهده هستش :

- موفق (SUCCESS) : تعداد کل برنامه های موفق

- ناموفق (FAILURE): تعداد کل برنامه های ناموفق

- تکراری (COLLISION): تعداد کل برنامه هایی که در اون، باگها تکراری و شناخته شده بودن.

- تکراری/موفق (SUCCESS/COLLISION): تعداد کل برنامه هایی که در اون تعدادی از باگها تکراری و بقیه زیرودی بودن.

- انصراف (WITHDRAW): تعداد برنامه هایی که شرکت کننده از انجامش انصراف داده.

- خارج از محدوده (OUT OF SCOPE): تعداد برنامه هایی که شرکت کننده محدوده ی برنامه رو رعایت نکرده.

در زیر دسته بندی و اهداف هر دسته رو مشاهده میکنید:

- Messaging:

- Mobile Phones:

- Samsung Galaxy S25

- Network Attached Storage:

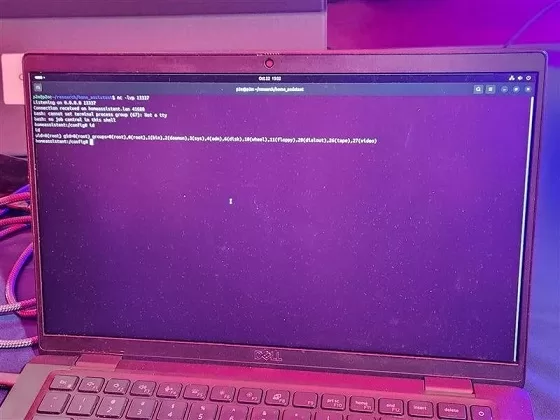

- Synology BeeStation Plus

- Synology DiskStation DS925+

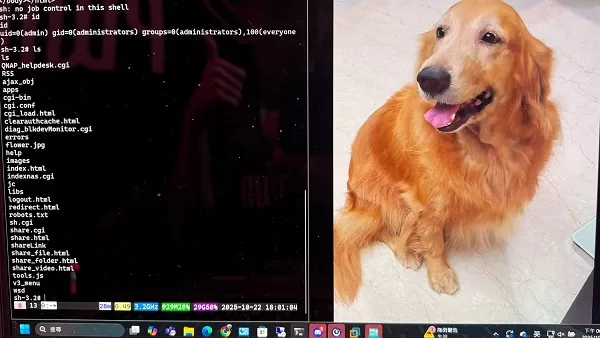

- QNAP TS-453E

- Synology ActiveProtect Appliance DP320

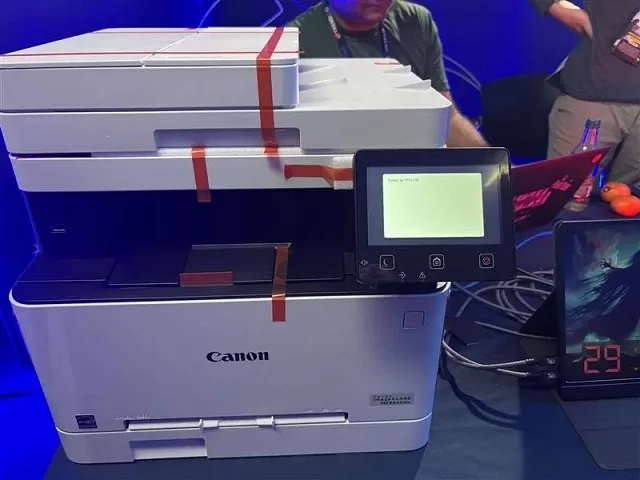

- Printers:

- HP DeskJet 2855e

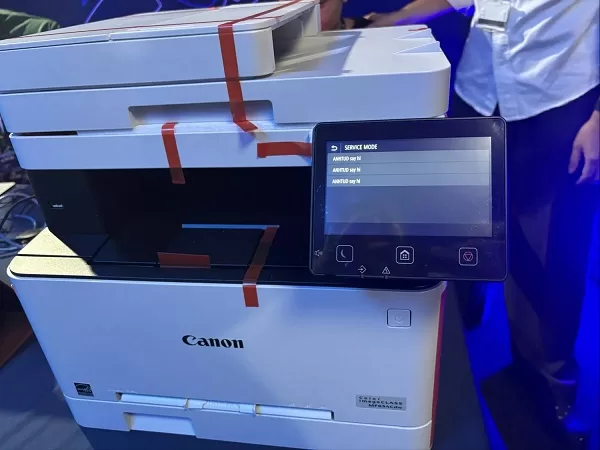

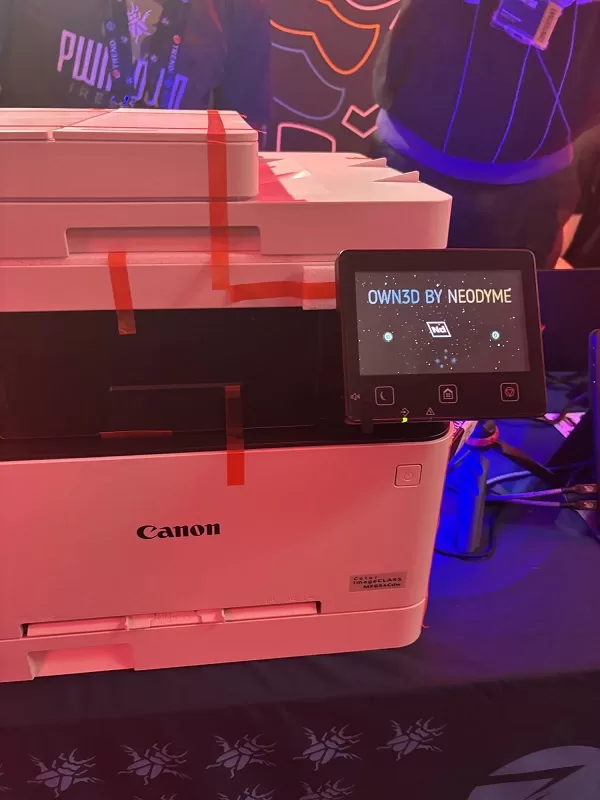

- Canon imageCLASS MF654Cdw

- Lexmark CX532adwe

- Smart Home:

- Philips Hue Bridge

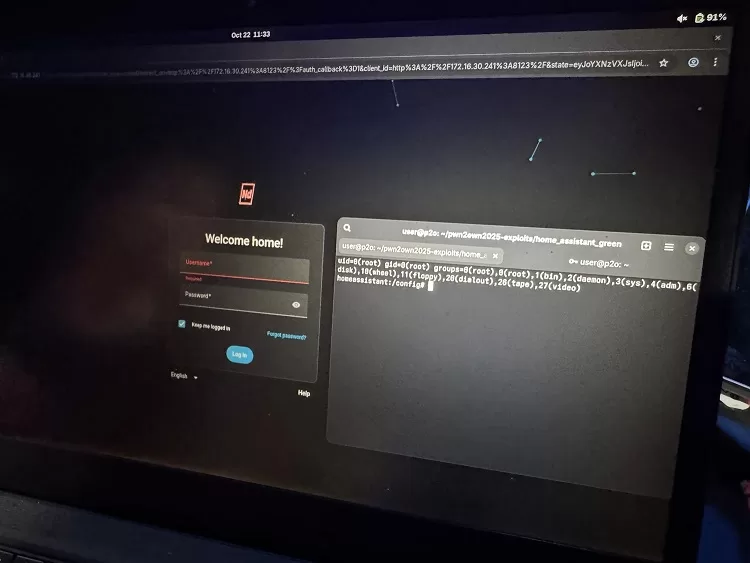

- Home Assistant Green

- Phillips Hue Bridge

- Sonos Era 300

- Home Automation Green

- Amazon Smart plug

- SOHO:

- QNAP Qhora-322 + QNAP TS-453E

- Surveillance Systems:

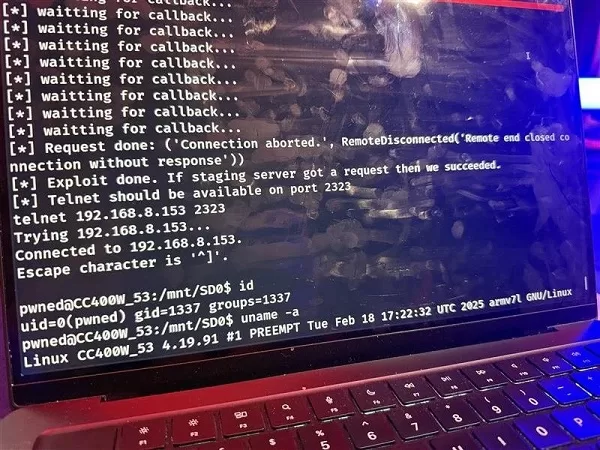

- Synology CC400W camera

- Ubiquiti AI Pro

- Wearables:

- Meta Quest 3S

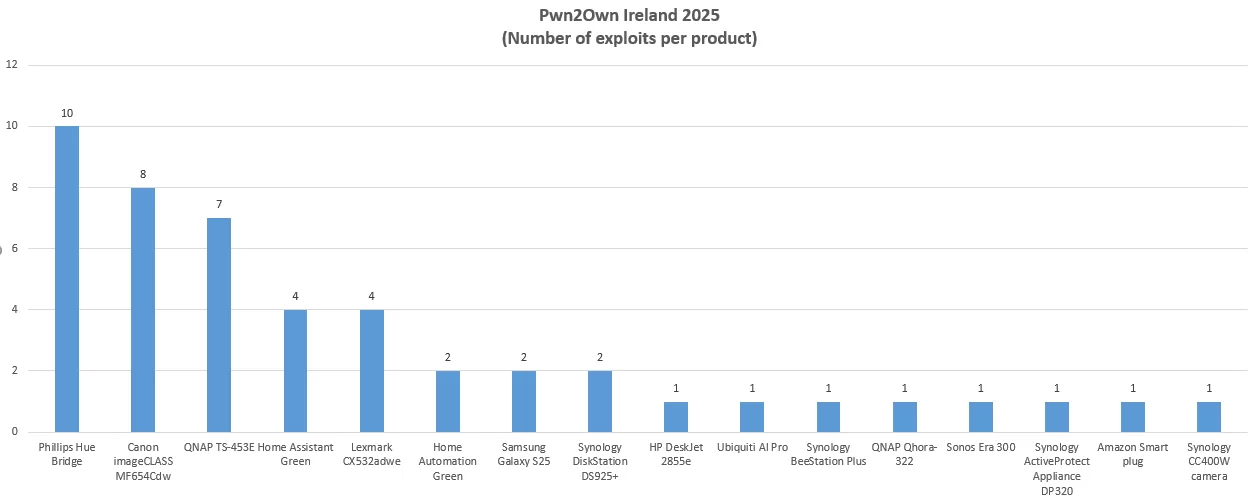

نمودار زیر هم تعداد اکسپلویت شدن هر محصول رو نشون میده (مجموع موارد موفق، تکراری، موفق/تکراری):

روز اول مسابقات:

این دوره از مسابقات با Team Neodyme شروع شد که از طریق stack based buffer overflow تونستن HP DeskJet 2855e رو هک کنن. در مجموع 20 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

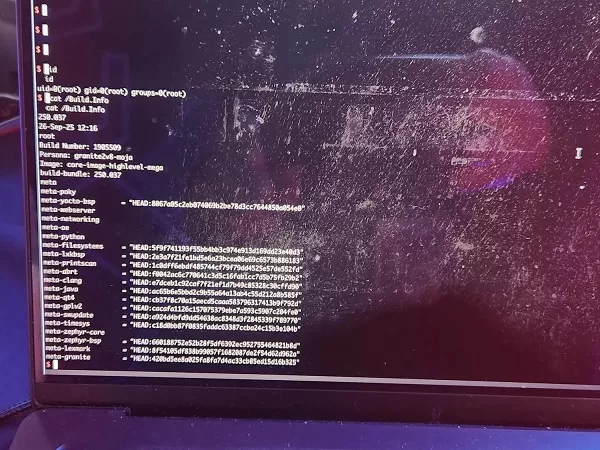

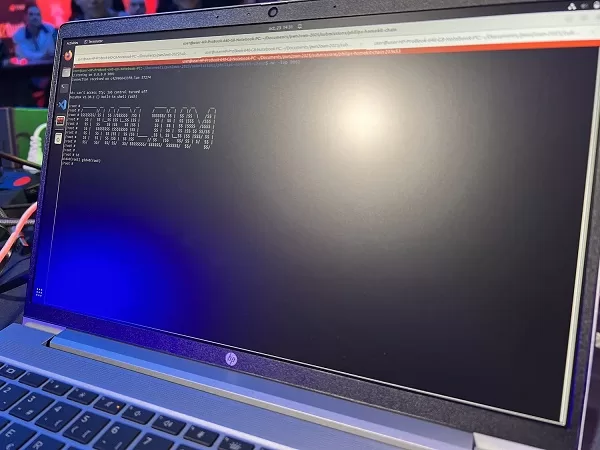

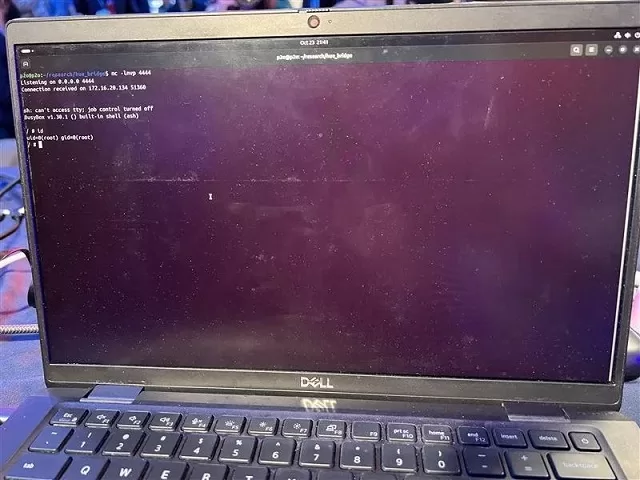

در ادامه Nguyen Hoang Thach , Tan Ze Jian, Lin Ze Wei, Cherie-Anne Lee, Gerrard Tai از STARLabs، از طریق heap based buffer overflow با موفقیت Canon imageCLASS MF654Cdw رو اکسپلویت کردن. 20 هزار دلار جایزه نقدی و 2 امتیاز کسب کردن.

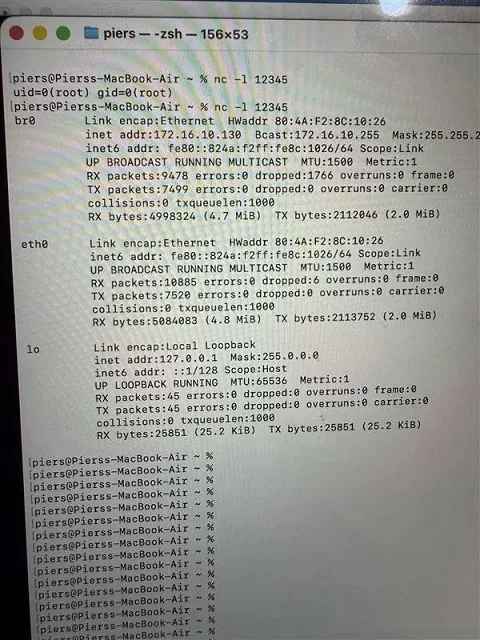

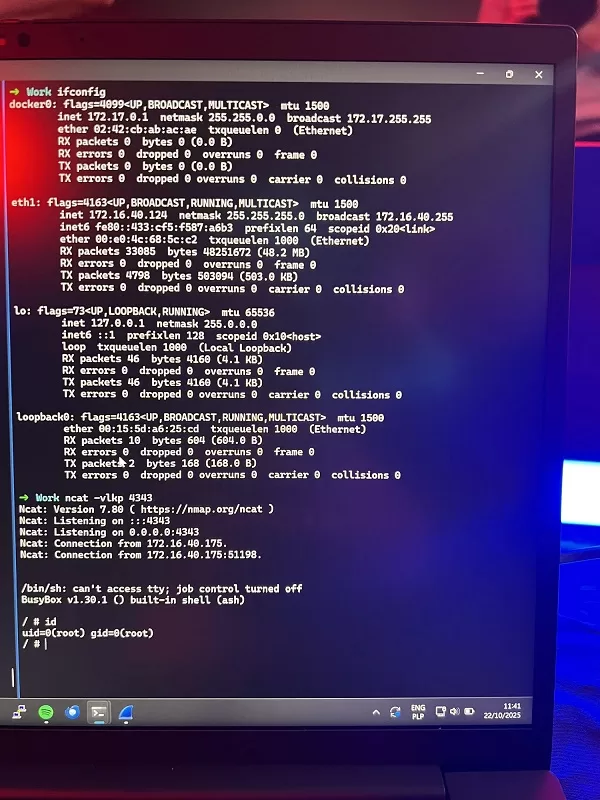

@Tek_7987 و @_Anyfun از Synacktiv، تونستن از طریق stack overflow، اجرای کد با امتیاز root روی Synology BeeStation Plus داشته باشن. 40 هزار دلار جایزه نقدی و 4 امتیاز کسب کردن.

Bongeun Koo و Evangelos Daravigkas از Team DDOS با 8 باگ مختلف از جمله چندین injection، تونستن با موفقیت QNAP Qhora-322 و QNAP TS-453E رو اکسپلویت کنن. 100 هزار دلار جایزه نقدی و 10 امتیاز کسب کردن.

Bongeun Koo و Evangelos Daravigkas از Team DDOS از اکسپلویت Philips Hue Bridge انصراف دادن.

SHIMIZU Yutaro از GMO Cybersecurity از طریق آسیب پذیری stack based buffer overflow با موفقیت Canon imageCLASS MF654Cdw رو اکسپلویت کردن. 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

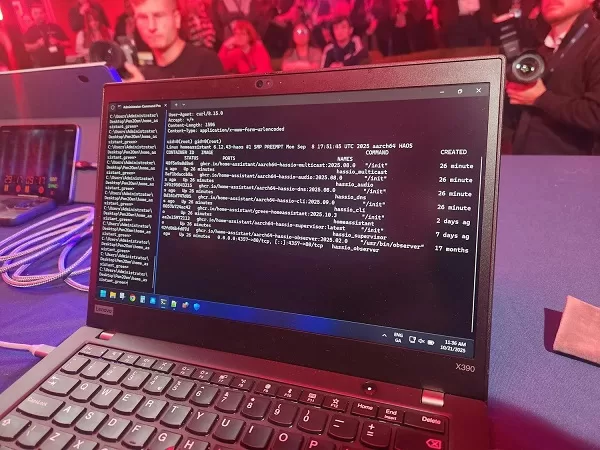

سینا خیرخواه از Summoning Team (@SummoningTeam)، با یک زنجیره از آسیب پذیری ها، تونست با موفقیت روی Synology DiskStation DS925+، کد اجرا کنه. 40 هزار دلار جایزه نقدی و 4 امتیاز بدست آوردن.

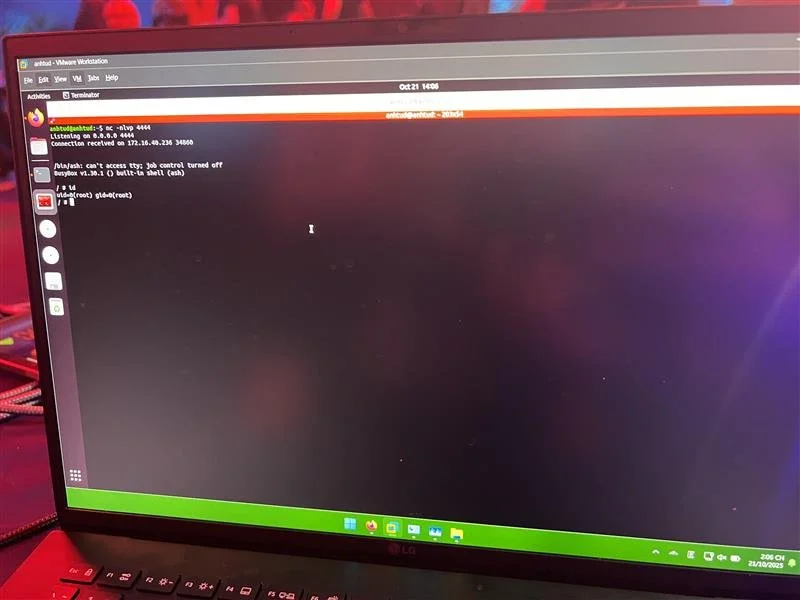

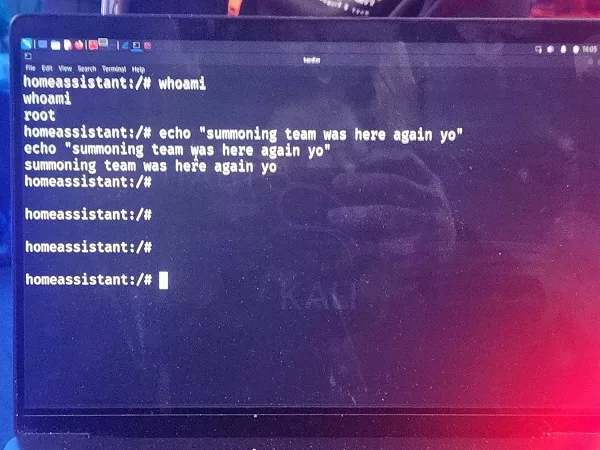

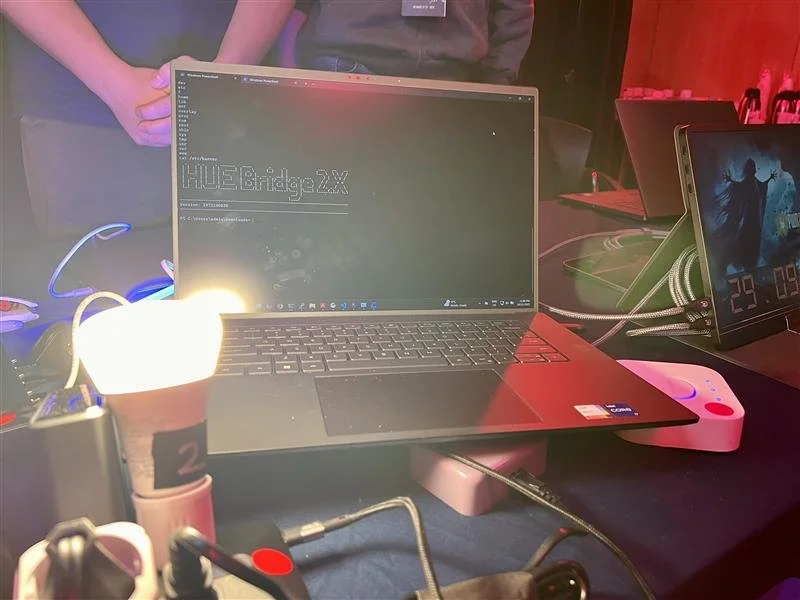

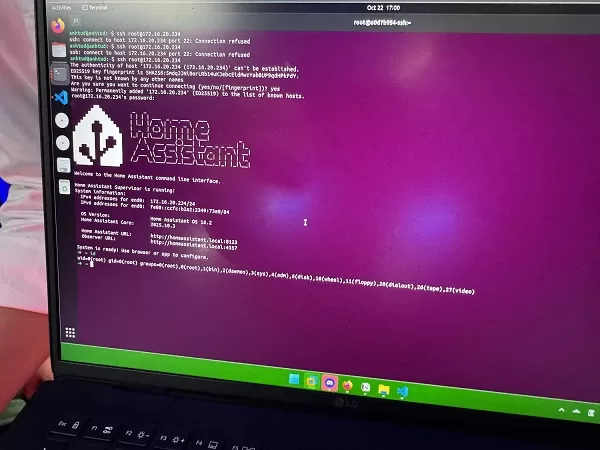

Stephen Fewer از Rapid7 با استفاده از 3 آسیب پذیری از جمله SSRF و command injection تونستن با موفقیت Home Assistant Green رو اکسپلویت کنن. 40 هزار دلار جایزه نقدی و 4 امتیاز بدست آوردن.

Sang Nguyen Thien و mistsu از Team ANHTUD تونستن از طریق 4 آسیب پذیری، از جمله چندین آسیب پذیری سرریز و OOB Read، با موفقیت Phillips Hue Bridge رو اکسپلویت کنن. 40 هزار دلار جایزه نقدی و 4 امتیاز بدست آوردن.

McCaulay Hudson از Summoning Team (@SummoningTeam) از طریق 4 آسیب پذیری، Home Assistant Green رو اکسپلویت کرد. یکی از باگها از نوع SSRF بود که جدید و منحصر به فرد بود، اما 3 تا بقیه تکراری بودن، برای همین 12,500 دلار جایزه نقدی و 2.5 امتیاز بدست آوردن.

dmdung از STAR Labs SG Pte، از طریق تنها یک آسیب پذیری OOB access، با موفقیت اسپیکر هوشمند Sonos Era 300 رو اکسپلویت کرد. 50 هزار دلار جایزه نقدی و 5 امتیاز بدست آورد.

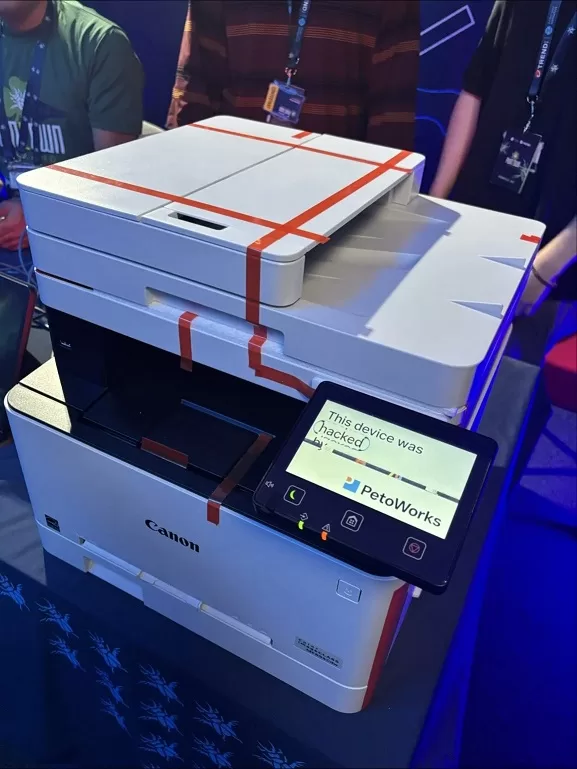

Team PetoWorks [SungJun Park, Wonbeen Im, Dohyun Kim), و Juyeong Lee ] با موفقیت پرینتر Canon رو اکسپلویت کردن و 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

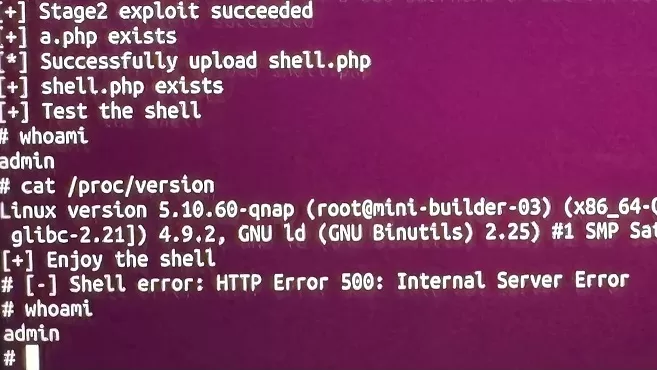

YingMuo , HexRabbit, LJP از DEVCORE Research Team و nella17 از DEVCORE Intern Program با استفاده از چندین injection و یک آسیب پذیری format string تونستن با موفقیت QNAP TS-453E رو اکسپلویت کنن. 40 هزار دلار جایزه نقدی و 4 امتیاز بدست آوردن.

Hank Chen از InnoEdge Labs از طریق یک آسیب پذیری auth bypass و یک OOB write با موفقیت Phillips Hue Bridge رو اکسپلویت کرد. 20 هزار دلار جایزه نقدی و 4 امتیاز بدست آورد.

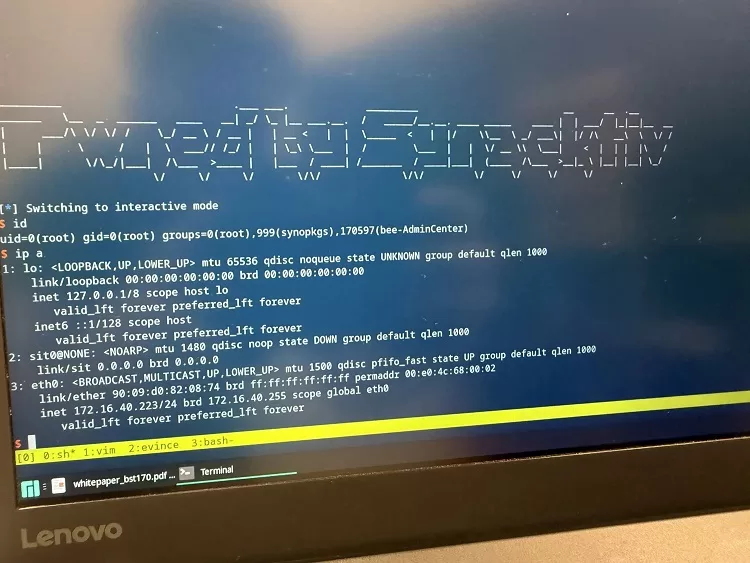

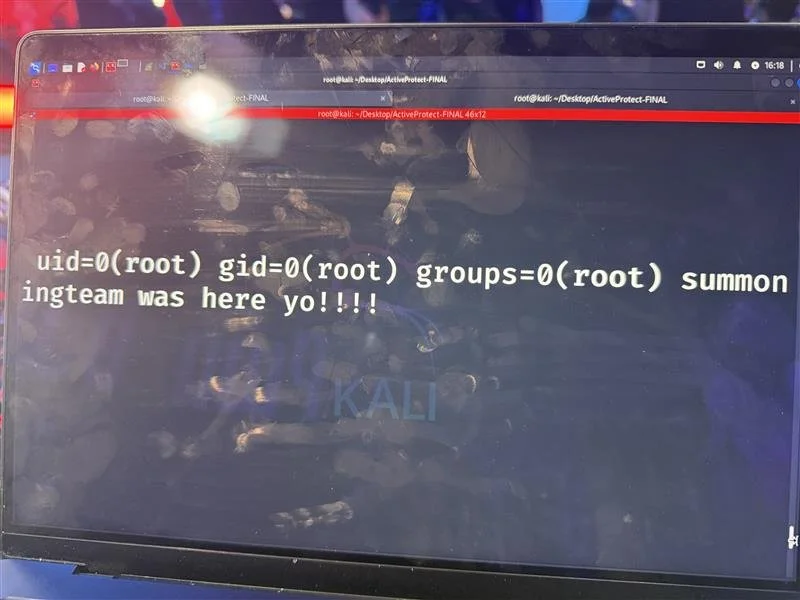

سینا خیرخواه و McCaulay Hudson از Summoning Team با زنجیره کردن چندین آسیب پذیری، با موفقیت تونستن Synology ActiveProtect Appliance DP320 رو اکسپلویت کنن. 50 هزار دلار جایزه نقدی و 5 امتیاز بدست آوردن.

Emanuele Barbeno, Cyrill Bannwart, Yves Bieri, Lukasz D., Urs Mueller از Compass Security تونستن با موفقیت Home Assistant Green رو اکسپلویت کنن. 20 هزار دلار جایزه نقدی و 4 امتیاز بدست آوردن.

در آخرین مسابقه در روز اول، Nguyen Ba Nam Dung و Vu Chi Thanh از Team ANTHUD با استفاده از یک آسیب پذیری heap based buffer overflow تونستن با موفقیت Canon imageCLASS MF654Cdw رو اکسپلویت کنن. چون در راند چهارم تونستن این کار انجام بدن 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

روز دوم مسابقات:

روز دوم رو PHP Hooligans با اکسپلویت پرینتر Canon imageCLASS MF654Cdw شروع کرد. بدلیل اینکه در راند پنجم تونستن اکسپلویت کنن، 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

Dinh Ho Anh Khoa و Phan Vinh Khang از Viettel Cyber Security با موفقیت Home Automation Green رو اکسپلویت کردن. با توجه به اینکه باگ command injection جدید بود، اما بقیه باگهای اکسپلویت شده، تکراری بودن، 12,500 دلار جایزه نقدی و 2.75 امتیاز بدست آوردن.

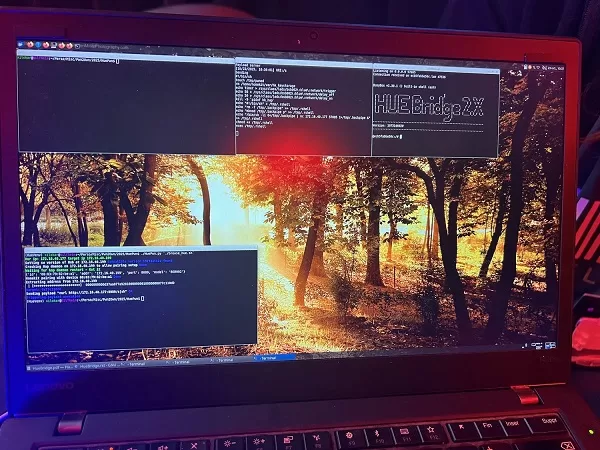

Ho Xuan Ninh, Hoang Hai Long از Qrious Secure تونستن با موفقیت Phillips Hue Bridge رو اکسپلویت کنن. برای این کار 5 آسیب پذیری رو اکسپلویت کردن اما فقط 3 تاشون جدید و بقیه تکراری بودن، برای همین 16 هزار دلار جایزه نقدی و 3.75 امتیاز بدست آوردن.

Chumy Tsai از CyCraft با استفاده از یک code injection تونست با موفقیت QNAP TS-453E رو اکسپلویت کنه. 20 هزار دلار جایزه نقدی و 4 امتیاز بدست آورد.

سینا خیرخواه با موفقیت Synology BeeStation Plus رو اکسپلویت کرد اما روشی که استفاده کرده بود، خارج از محدوده مسابقات بود.

Team Neodyme با دو باگ، Home Assistant Green رو اکسپلویت کرد اما با توجه به اینکه تنها یکی از باگهاشون جدید بود، 15 هزار دلار جایزه نقدی و 3 امتیاز بدست آوردن.

TwinkleStar03 از DEVCORE Intern Program با استفاده از یک آسیب پذیری stack based buffer overflow با موفقیت Canon imageCLASS MF654Cdw رو اکسپلویت و 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آورد.

Rafal Goryl از PixiePoint با موفقیت Phillips Hue Bridge رو اکسپلویت کرد. اما با توجه به تکراری بودن باگها، 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آورد.

Enrique Castillo , McCaulay Hudson, سینا خیرخواه از Summoning Team با موفقیت دوربین Synology CC400W رو اکسپلویت کردن، اما با توجه به اینکه باگ تکراری بود، 15 هزار دلار جایزه نقدی و 1.5 امتیاز بدست آوردن.

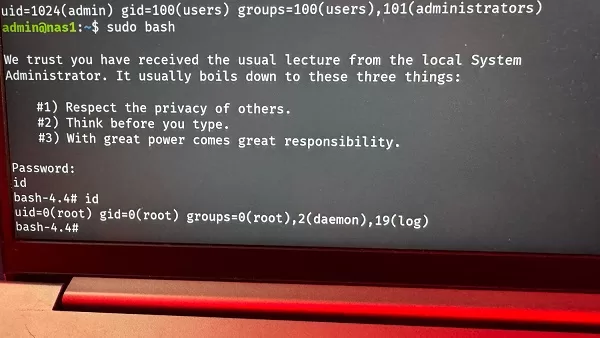

Le Trong Phuc و Cao Ngoc Quy از Verichains Cyber Force با موفقیت تونستن روی Synology DS925+ کد با امتیاز root اجرا کنن. 20 هزار دلار جایزه نقدی و 4 امتیاز بدست آوردن.

در ادامه مسابقات، Tri Dang از Qrious Secure نتونست با موفقیت Samsung Galaxy S25 رو اکسپلویت کنه.

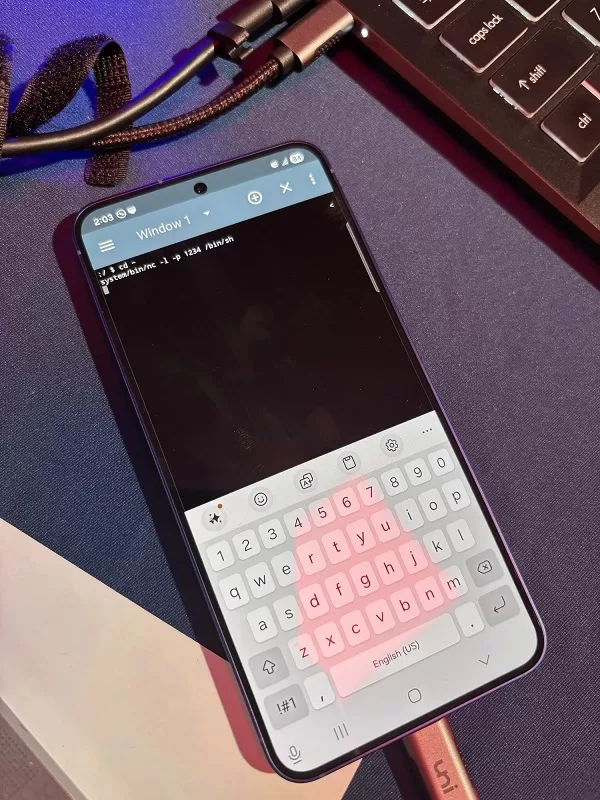

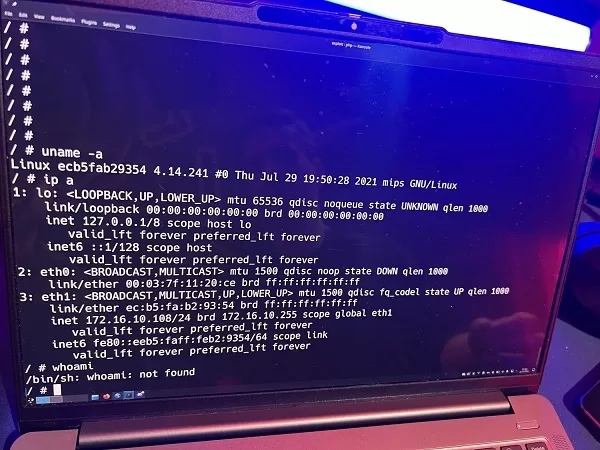

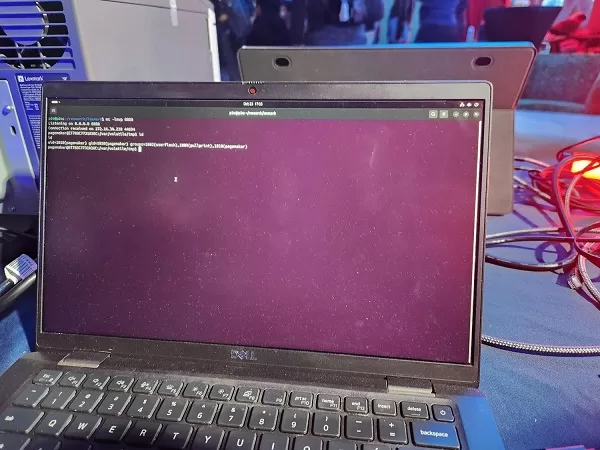

Ken Gannon از Mobile Hacking Lab و Dimitrios Valsamaras از Summoning Team با استفاده از 5 باگ با موفقیت Samsung Galaxy S25 رو اکسپلویت کردن. 50 هزار دلار جایزه نقدی و 5 امتیاز بدست آوردن.

PHP Hooligans با استفاده از یک آسیب پذیری buffer overflow با موفقیت Phillips Hue Bridge رو اکسپلویت کرد. اما با توجه به تکراری بودن آسیب پذیری ها، 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

Mehdi و Matthieu از Synacktiv با استفاده از یک آسیب پذیری buffer overflow با موفقیت Phillips Hue Bridge رو اکسپلویت کردن. 20 هزار دلار جایزه نقدی و 4 امتیاز بدست اوردن.

Team Neodyme با موفقیت Amazon Smart plug رو اکسپلویت کرد و 20 هزار دلار جایزه نقدی و 2 امتیاز بدست آورد.

PHP Hooligans با موفقیت QNAP TS-453E رو اکسپلویت کرد اما چون باگها تکراری بودن، 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

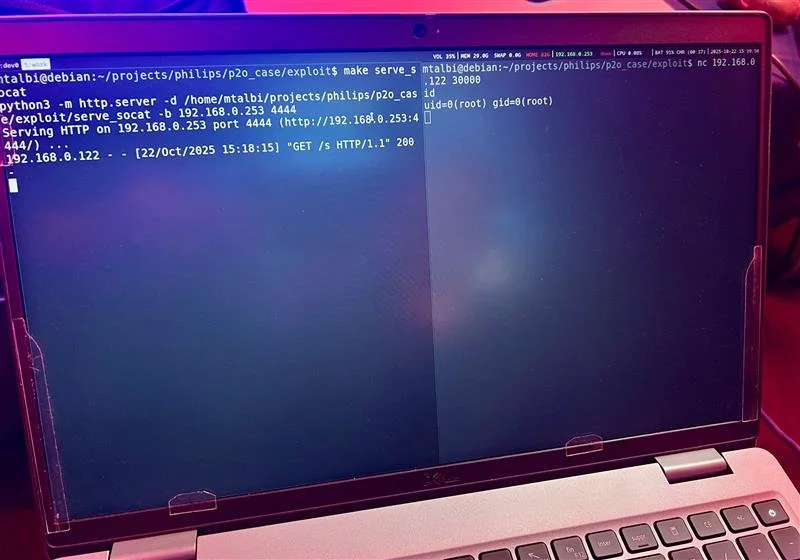

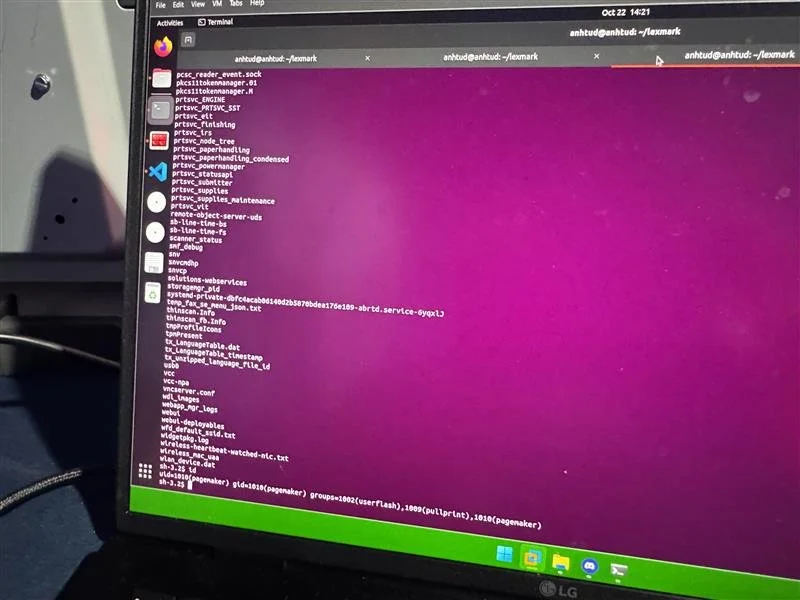

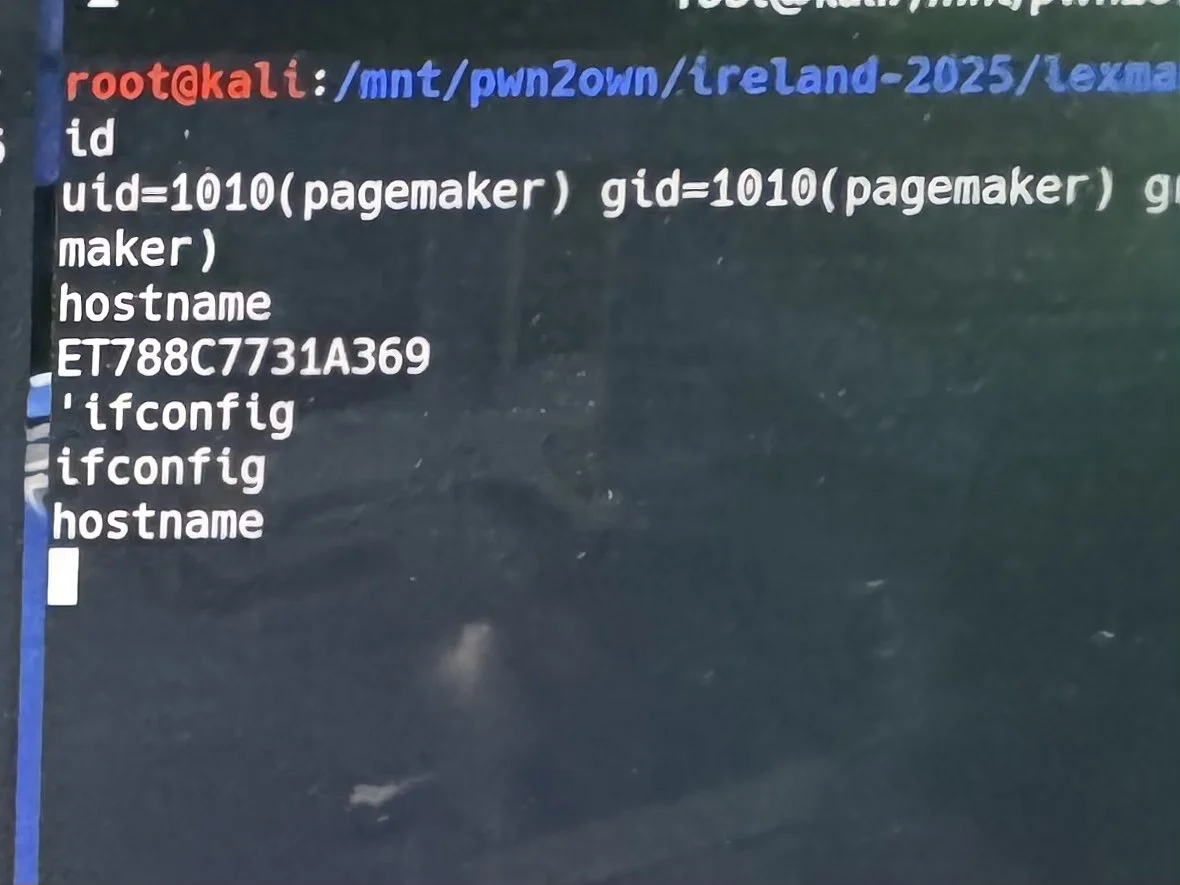

Nao و @ExLuck99 از ANHTUD از طریق heap-based buffer overflow با موفقیت Lexmark CX532adwe رو اکسپلویت کردن. اما بدلیل نقض قوانین، 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

Team ANHTUD با کمک ChatGPT تونستن با موفقیت Home Automation Green رو اکسپلویت کنن. با توجه به اینکه یکی از آسیب پذیری ها تکراری بود، 16,750 دلار جایزه نقدی و 3.75 امتیاز بدست آوردن.

در آخرین مسابقه از روز دوم مسابقات، Le Tran Hai Tung, namnp و Le Duc Anh Vu از Viettel Cyber Security با موفقیت Canon ImageCLASS MF654Cdw رو اکسپلویت کردن. اما چون باگها تکراری بودن، 5 هزار دلار جایزه نقدی و 1 امتیاز بدست آوردن.

روز سوم مسابقات:

در اولین مسابقه در روز سوم CyCraft Technology از اکسپلویت Amazon Smart Plug انصراف داد.

Daniel Frederic و Julien Cohen-Scali از Fuzzinglabs نتونستن با موفقیت QNAP TS-453E رو در زمانی که داشتن اکسپلویت کنن.

Xilokar با 4 باگ از جمله یک auth bypass و یک underflow تونست با موفقیت Phillips Hue Bridge رو اکسپلویت کنه. اما با توجه به اینکه یکی از باگهاشون تکراری بود، 17,500 دلار جایزه نقدی و 3.5 امتیاز بدست آوردن.

Chris Anastasio از Team Cluck با استفاده از یک آسیب پذیری type confusion با موفقیت Lexmark CX532adwe رو اکسپلویت کرد. 20 هزار دلار جایزه نقدی و 2 امتیاز بدست آورد.

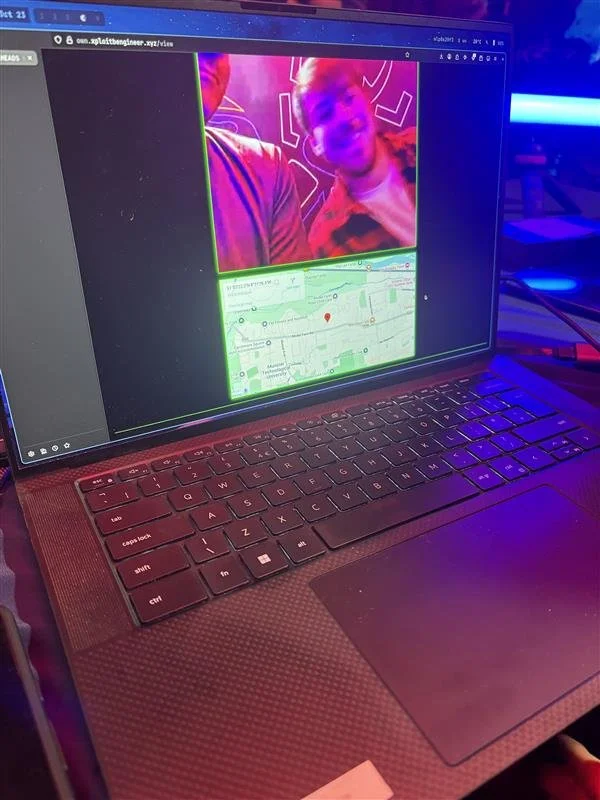

Ben R. و Georgi G. از Interrupt Labs با استفاده از یک باگ improper input validation تونستن روی Samsung Galaxy S25 دوربین و لوکیشن رو فعال کنن. 50 هزار دلار جایزه نقدی و 5 امتیاز بدست آوردن.

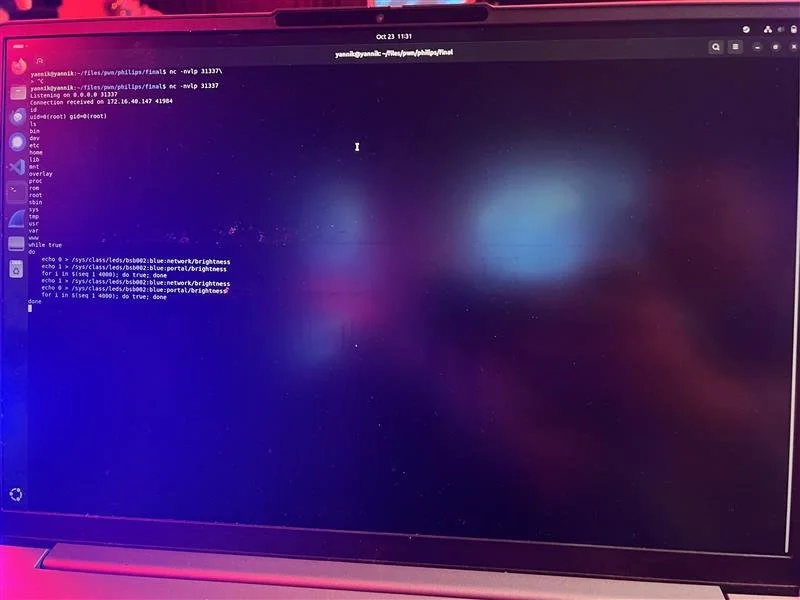

Yannik Marchand با استفاده از سه باگ، از جمله یک Incorrect Implementation of Authentication Algorithm تونستن با موفقیت Phillips Hue Bridge رو اکسپلویت کنن. با توجه به اینکه دو باگ تکراری بود، 13,500 دلار جایزه نقدی و 2.75 امتیاز بدست آوردن.

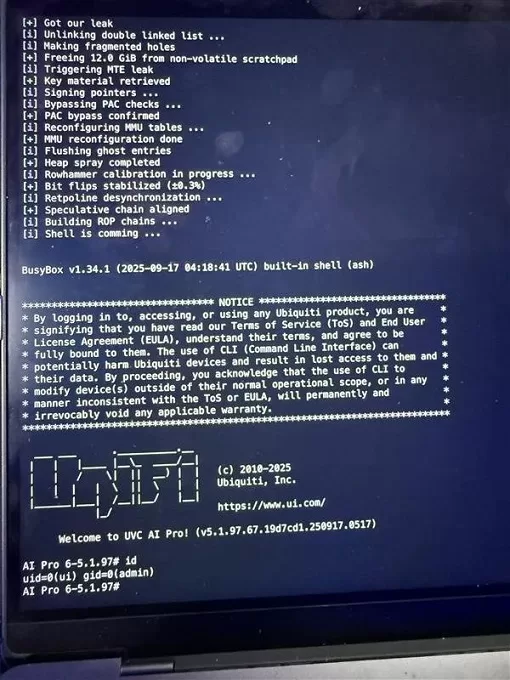

David Berard از Synacktiv با زنجیره کردن چند آسیب پذیری تونست با موفقیت Ubiquiti AI Pro رو اکسپلویت کنه. 30 هزار دلار جایزه نقدی و 3 امتیاز بدست آورد.

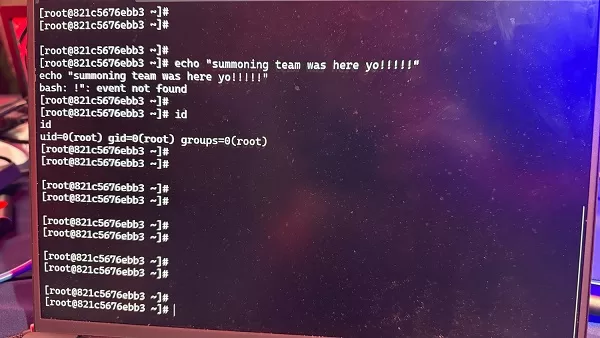

سینا خیرخواه از Summoning Team تونست با موفقیت QNAP TS-453E رو اکسپلویت کنه. 20 هزار دلار جایزه نقدی و 4 امتیاز بدست آورد.

Team Viettel با دو باگ تونست با موفقیت Lexmark CX532adwe رو اکسپلویت کنه اما یکی از باگها چون تکراری بود، 7,500 دلار جایزه نقدی و 1.5 امتیاز بدست آوردن.

Team Neodyme با استفاده از یک باگ integer overflow تونست با موفقیت Canon imageCLASS MF654Cdw رو اکسپلویت کنه. 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

Interrupt Labs با ترکیب path traversal و an untrusted search path تونست با موفقیت Lexmark CX532adwe رو اکسپلویت کنه. 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

Thalium team از Thales Group تونست با موفقیت Phillips Hue Bridge رو اکسپلویت کنه. با توجه به اینکه از 3 باگ دوتاش تکراری بود، 13,500 دلار جایزه نقدی و 2.75 امتیاز بدست آوردن.

Evan Grant تونست با موفقیت QNAP TS-453E رو اکسپلویت کنه اما با توجه به تکراری بودن آسیب پذیری ها، 10 هزار دلار جایزه نقدی و 2 امتیاز بدست آوردن.

namnp از Viettel Cyber Security با استفاده از یک crypto bypass و یک heap overflow تونست با موفقیت Phillips Hue Bridge رو اکسپلویت کنه. 20 هزار دلارجایزه نقدی و 4 امتیاز بدست آورد.

Team Z3 از اکسپلویت WhatsApp انصراف داد. اگه میتونست اکسپلویت کنه، جایزه ی یک میلیون دلاری و امتیاز 100 رو بدست می آورد.

Bongeun Koo و Evangelos Daravigkas از Team DDOS تنها با یک باگ، تونستن QNAP TS-453E رو اکسپلویت کنن. با توجه به اینکه باگشون، تکراری بود، 10 هزار دلار جایزه نقدی و 2 امتیاز بدست اوردن.

Frisk و Opcode از Inequation Group ctf team نتونستن در زمانی که داشتن، Meta Quest 3S رو اکسپلویت کنن.