محققای CitizenLab گزارشی در خصوص یک عملیات نفوذ با عنوان PRISONBREAK منتشر کردن که با هدف ایجاد آشوب و تغییر رژیم در ایران انجام شده. در این پست، فارق از جریانات سیاسی و نظامی و بیشتر با هدف نحوه ی شناسایی اکانتهای و پست های جعلی در شبکه های اجتماعی و قدرت هوش مصنوعی در این حوزه، نگاهی به این گزارش انداختیم.

عملیات نفوذ:

عملیات نفوذ یا عملیات تاثیرگذاری (Influence Operation) یک فعالیت سازمان یافته هستش که معمولا توسط دولتها یا گروه خاصی با هدف تاثیر گذاشتن روی باور، احساس یا رفتار افراد یک جامعه ی هدف، انجام میگیره.

عملیات نفوذ از قرنها پیش بخشی از درگیریهای مسلحانه بودن و قابلیت هاشون با ظهور فناوریهای جدید که فرصتهایی برای تست فراهم میکنن، تکامل یافته.

امروزه، ما شاهد نسل جدیدی از عملیات نفوذ هستیم که عمدتاً از طریق رسانه های اجتماعی و با استفاده از هوش مصنوعی و ابزارها و تکنیکهای دیجیتال مرتبط اجرا میشن. این عملیات از ماهیت توزیع شده رسانه های اجتماعی، ویژگیهای تعامل الگوریتمی ذاتی اونا (که طوری طراحی شدن تا محتوای جنجالی رو ترویج کنن) و همچنین اقدامات اخیر بسیاری از پلتفرمهای فناوری برای کاهش ظرفیت یا حذف کامل تیمهای داخلی مسئول حذف محتوای هماهنگ و غیرمعتبر بهره می برن.

افزایش پیچیدگی و سهولت استفاده از ابزارهای هوش مصنوعی هم به تقویت این کمپین ها کمک کرده و به بازیگران توانایی بیسابقهای برای تولید ویدیوها و تصاویر با ظاهری واقعی تر با منابع بسیار کمتر نسبت به آنچه در گذشته لازم بود، داده.

پیش زمینه:

در جنگ 12 روزه که از 13 ژوئن 2025/ 23 خرداد 1404 شروع شد، اسرائیل یک حمله ی نظامی بزرگ علیه تاسیسات هسته ای، زیرساختها و سایتهای نظامی ایران انجام داد و تعداد زیادی از فرماندهان نظامی و مقامات رو ترور کرد. این جنگ اوج تنش های یک دهه ی گذشته بین ایران و اسرائیل بر سر برنامه ی هسته ای ایران بود که اسرائیل اونو تهدیدی برای موجودیت خودش میدونه.

این جنگ در نهایت با ورود آمریکا در 22 ژوئن و هدف قرار دادن سه تا از تاسیسات هسته ای ایران و در ادامه تلافی ایران در هدف قرار دادن یک پایگاه آمریکایی در قطر، در 24 ژوئن منجر به آتش بس و در نهایت بعد از 12 روز، جنگ بین دو طرف تمام شد.

در 23 ژوئن/2 تیر، نیروهای دفاعی اسرائیل (IDF)، حمله ای رو به زندان اوین انجام دادن. عملیات نفوذی که در این گزارش مورد بررسی قرار گرفته، فعالیت های خودش رو با حملات هوایی به زندان اوین هماهنگ کرده تا روایتی از تغییر رژیم در ایران رو پیش ببره.

متدولوژی تحقیق:

این شبکه در ابتدا توسط Darren Linvill، از Watt Family Innovation Center Media Forensics Hub در دانشگاه Clemson شناسایی و در اختیار محققای CitizenLab قرار گرفته. Linvill و تیمش در مجموع 37 اکانت در پلتفرم X پیدا کرد که شباهت های کلیدی با هم داشتن:

- در زمان مشخصی از روز، پست ارسال میکردن.

- از یک کلاینت وب توییتر استفاده میکردن که معمولا نسبت به اپلیکیشن موبایل کمتر رایجه.

- از تصاویر دزدیده شده یا تصاویری که هویت شخص رو مشخص نمیکنه استفاده میکردن و اطلاعات هویتی در بخش بیوگرافی هم نداشتن.

- محتوای مشابهی ارسال میکردن بخصوص هشتگهای مشابه.

- همه پروفایلها در سال 2023 ایجاد شده بودن و تقریبا همه اشون تا ژانویه 2025 غیر فعال بودن.

محققای CitizenLab وقتی شروع به تحقیق در خصوص این شبکه کردن از مجموعه ای از تکنیکها برای جمع آوری و تحلیل شبکه استفاده کردن از جمله:

- جمع آوری داده ها:

- برای تحقیقات کیفی، مثلا بررسی الگوها و متادیتاها عمدتا از تکنیکهای جمع آوری دستی استفاده کردن. مثلا:

- متادیتاهای عمومی که در دسترس هستن مانند تاریخ ایجاد اکانت، تعداد فالور، بیوگرافی، تصاویر پروفایل و …

- پستها و مدیاهایی که از طریق این اکانتها منتشر میشد رو جمع آوری کردن.

- جمع آوری URLهای ارسال شده توسط این اکانتها و استخراج دامنه ی مربوطه. (منظور Shortlinkهای توییتر و دامنه های اصلی رو استخراج کردن)

- برای تحقیقات کمی، مثلا جمع آوری و تحلیل بعدی داده ها در مقیاس بزرگ، از داده های X در Watt Family Innovation Center Media Forensics Hub که از طریق یک پلتفرم شخص ثالث مجاز در دسترس بود، استفاده کردن.

- برای تحقیقات کیفی، مثلا بررسی الگوها و متادیتاها عمدتا از تکنیکهای جمع آوری دستی استفاده کردن. مثلا:

- تحلیل:

- برای تحلیل داده ها از روشهای مختلفی استفاده کردن از جمله:

- مجموعه داده ای: برای شناسایی الگوها در محتوا و/یا متادیتا استفاده کردن. مواردی مانند هشتگها، آدرس URLهای ارسال شده، زمان ارسال پستها.

- ابزارهای تحلیل شبکه های اجتماعی (SNA): برای تحلیل روابط بین اکانتها یا سایر دارایی های دیجیتال استفاده کردن.

- برای تحلیل داده ها از روشهای مختلفی استفاده کردن از جمله:

علاوه بر این موارد، از یسری ابزار و تکنیک، چه دستی یا نرم افزاری برای شناسایی محتواهای تولید شده توسط هوش مصنوعی (AI) استفاده کردن. از جمله:

- شناسایی آثار شناخته شده هوش مصنوعی روی اجزای بدن (مثلا مو، انگشت، حرکت چشمها در ویدیوها)

- شناسایی رندرینگ ناقص در محتوای ثابت، مثلا تصاویر تحریف شده انسانها یا در محتوای پویا، مثلا حرکات غیر واقعی افراد یا جمعیت در پس زمینه ی ویدیوها

- تحلیل محتوای تکراری استفاده شده در ویدیوها و صوت در محتواهای پویا.

- استفاده از ابزارهای متن باز آنلاین برای ارزیابی محتوای احتمالی تولید شده توسط هوش مصنوعی مانند Image Whisperer، Hive

جدول زمانی عملیات نفوذ:

در علوم نظامی و امنیتی، عملیاتها به دو صورت انجام میگیره:

- Non-kinetic operations: عملیات غیر فیزیکی مثل عملیات اطلاعاتی، سایبری، روانی، رسانهای و تبلیغاتی

- Kinetic operations: عملیات فیزیکی یا نظامی واقعی مثل حمله موشکی، بمباران، درگیری مسلحانه، یا عملیات میدانی.

عملیان نفوذ مورد بررسی در این گزارش، که از نوع Non-kinetic operations بود به یک عملیات Kinetic operations که همون حمله به زندان اوین بود، پیوند میخوره.

شروع این عملیات از طریق انتشار یک ویدیوی از بمباران زندان اوین در X شروع میشه که توسط هوش مصنوعی و دیپ فیک (DeepFake) ساخته شده بود و به قدری حرفه ای بوده که توسط چندین رسانه ی خبری بین المللی بازنشر شده.

در ادامه شرح این عملیات و جدول زمانی ارائه شده:

بر اساس گزارشهای عمومی، زندان اوین چندین بار بین ساعت ۱۱ صبح تا ۱۲ ظهر به وقت محلی تهران مورد هدف قرار گرفت. سازمان دیدهبان حقوق بشر، بر اساس تصاویر ماهوارهای، دادههای ناهنجاری حرارتی، گزارشهای منابع آگاه، و اولین گزارشها و ویدیوهای آنلاین تأیید کرد که حملات اسرائیل به زندان اوین در تاریخ ۲۳ ژوئن بین ساعت ۱۱:۱۷ صبح و ۱۲:۱۸ ظهر رخ داده.

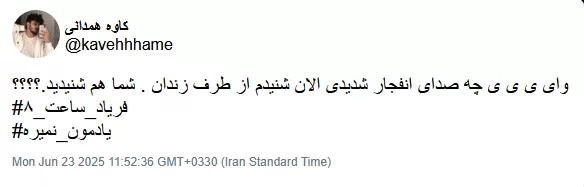

اولین اشاره به انفجار در زندان اوین که محققا بعنوان منتشر شده توسط شبکه PRISONBREAK شناسایی کردن، در ساعت ۱۱:۵۲ صبح به وقت تهران منتشر شده. یک حساب تأییدشده PRISONBREAK، با نام کاربری kavehhhame، پست زیر رو منتشر کرده:

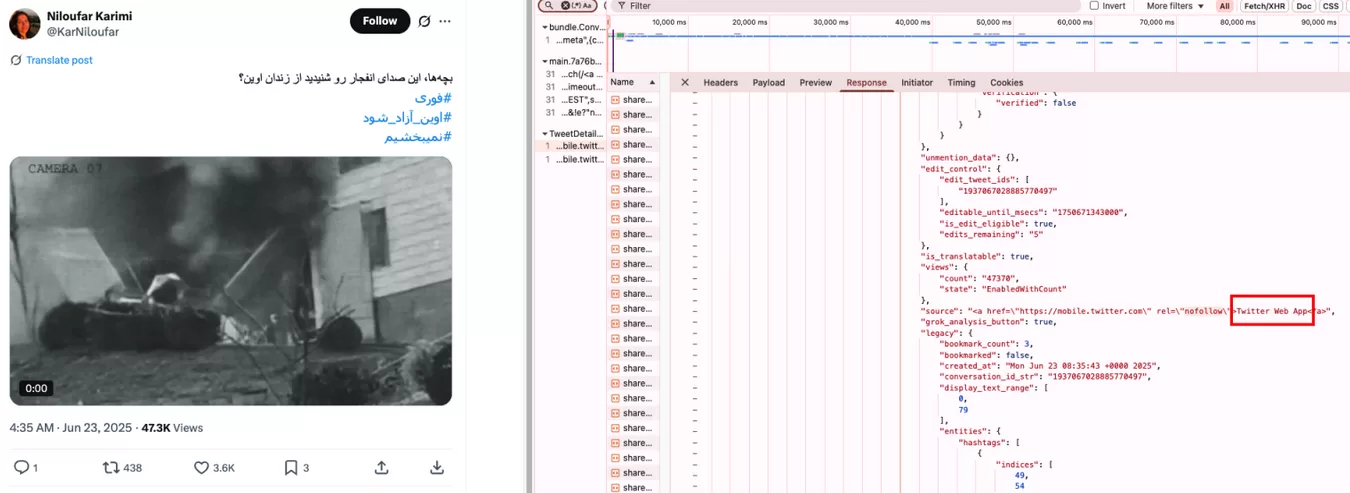

در ساعت ۱۲:۰۵ ظهر به وقت تهران، در حالیکه گزارشها حاکی از ادامه حملات بود، حساب تأیید شده دیگه ای از شبکه PRISONBREAK، با نام کاربری KarNiloufar ، قدیمیترین اکانت در این شبکه، پستی منتشر کرد که شامل ویدیویی از لحظه ادعایی حمله به ورودی زندان اوین بود.

این ویدیو بعداً توسط BBC فارسی به عنوان جعلی علامتگذاری شد. با این حال، در ابتدا رسانهها رو فریب داد و بعنوان محتوای واقعی بازنشر شد.

زمانبندی دقیق انتشار این ویدیو، در حالیکه بمباران زندان اوین ظاهراً هنوز در جریان بود، به این نتیجهگیری اشاره داره که این بخشی از یک عملیات نفوذ از پیش برنامهریزیشده و به خوبی هماهنگ شده بود.

اولین ویدیوی واقعی که محققا تونستن در پلتفرم X شناسایی کنن و به نظر میرسه پیامدهای بمباران زندان رو نشان میده، در ساعت ۰۸:۳۶ صبح UTC، یک دقیقه پس از ویدیوی تولید شده توسط هوش مصنوعی که توسط PRISONBREAK منتشر شده بود، به اشتراک گذاشته شد.

در دقایق پس از انتشار اولیه ویدیو، اکانتهای دیگه ی شبکه PRISONBREAK هم مشارکت خودشون رو اضافه و ادعا کردن که صدای انفجارهایی که به اوین برخورد کرده رو شنیدن.

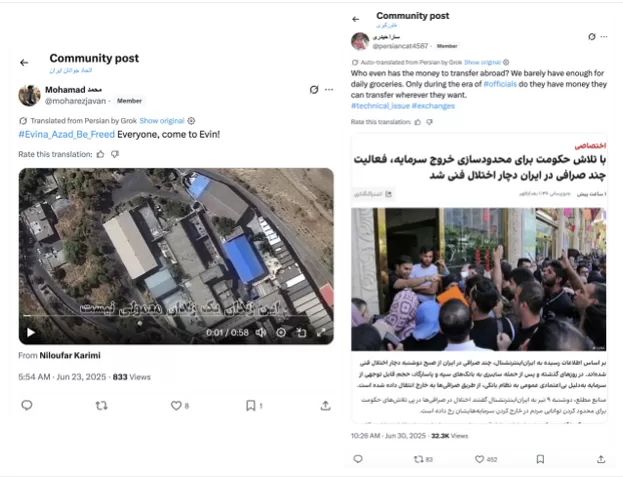

از ساعت ۱۲:۳۶ ظهر به وقت تهران، در حالیکه گزارشها حاکی از پایان بمباران در ساعت ۱۲:۱۸ ظهر بود، شبکه در عرض 90 دقیقه از انتشار ویدیوی جعلی ساخته شده توسط هوش مصنوعی، شروع به دعوت صریح از مردم پایتخت کرد تا به زندان اوین برن و زندانیان رو آزاد کنن. اکانتهای کاربری X همچنین اظهارات اطمینان بخشی مانند “حمله حالا تموم شده” و “منطقه امن هستش” منتشر کردن.

این مجموعه پستهای شبکه PRISONBREAK که به دنبال ویدیوی تولید شده توسط هوش مصنوعی منتشر شدن و از مردم خواستن به زندان برن، تقریباً هیچ تعامل سازنده ای بدست نیاوردن و تعداد بازدید بسیار کمی داشتن، با یک استثنا: پست بعدی که توسط منتشرکننده اصلی ویدیو، KarNiloufar ، که شامل یک ویدیو هم بود، تونست ۴۶,۰۰۰ بازدید و بیش از ۳,۵۰۰ لایک بدست بیاره. شبکه PRISONBREAK این پست رو چندین بار بازنشر کرده.

این ویدیوی دوم درباره زندان اوین، که نشانه های ویرایش حرفهای رو داره و ظرف یک ساعت بعد از پایان بمباران منتشر شد، به شدت نشان میده که اپراتورهای شبکه PRISONBREAK از قبل، از اقدام نظامی اسرائیل آگاه بودن و برای هماهنگی با اون آماده شده بودن.

دیپ فیک زندان اوین تنها یکی از قطعات متعدد محتوایی بود که توسط این شبکه در رابطه با جنگ 12 روزه تولید و تقویت شد. بعد از تحلیل بیشتر جدول زمانی انتشار پستها و محتوای پستهای شبکه PRISONBREAK، محققا ارزیابی میکنن که روایت اصلی اونا تغییر رژیم در ایران بوده. این امر با سایر تلاشهای تبلیغاتی برای تغییر رژیم که در بازه زمانی مشابه رخ داده و به نهادهای دولتی اسرائیل نسبت داده شده و در یک تحقیق مطبوعاتی اخیر افشا شده، سازگار به نظر میرسه.

در صبح ۱۳ ژوئن ۲۰۲۵، اسرائیل اولین بمباران خودش علیه ایران رو شروع کرد. همزمان، محققا مشاهده کردن که شبکه PRISONBREAK تصاویر و ویدیوهایی از ناآرامیها و بیثباتی ادعایی در ایران به اشتراک گذاشته. این تصاویر مثلا شامل، انفجار ادعایی خودروهای نظامی ایران بود.

این شبکه حداقل 9 پست مشابه در ۱۳ ژوئن به اشتراک گذاشت که به نظر میرسه تلاشی برای ایجاد ادراک عمومی از بی ثباتی در طول حملات اولیه اسرائیل بود. محققا اعلام کردن که نمیتونن صحت هیچ یک از این ویدیوها رو تأیید کنن و ممکنه برخی از اونا توسط هوش مصنوعی تولید شده باشن.

دو روز بعد، این شبکه مجموعهای از پستها رو منتشر کرد که به آشوب اقتصادی ادعایی در ایران پس از چند دور اول بمباران ها اشاره داشت. این شبکه به دنبالکنندگان خود گفت که به دستگاههای خودپرداز برن و پول نقد برداشت کنن، تأکید کرد که حکومت پول ملت رو میدزده و فرار میکنه و از دنبال کنندگان خواست علیه رژیم قیام کنن. حداقل دو پست مشاهده شده که صفهای طولانی مردم در انتظار در بانکها و شروع به شورش رو به تصویر میکشن، که دارای عناصری از تولید توسط هوش مصنوعی رو نشان میدن. بطور خاص، در ویدیوی نمونهای که در زیر نشان داده شده، یکی از بدن ها تار و بدشکل میشه که نشان دهنده تولید ویدیو توسط هوش مصنوعی هستش.

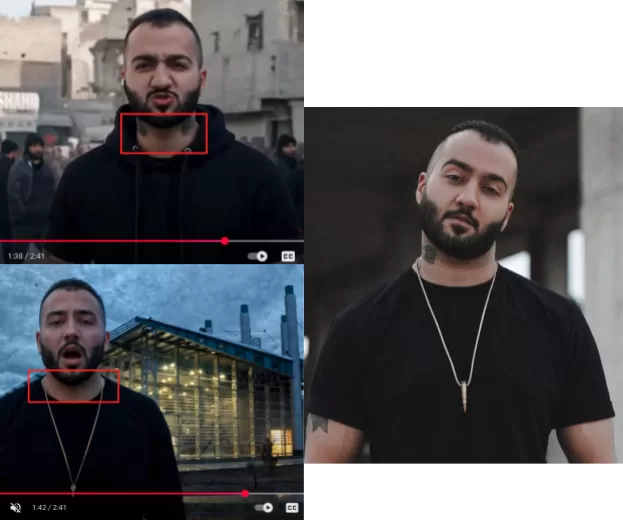

بین ۲۰ تا ۲۲ ژوئن ۲۰۲۵، شبکه PRISONBREAK شدت لفاظیهای خودش علیه رژیم ایران رو افزایش داد. این اکانتها با استفاده از هشتگ “فریاد ساعت هشت”، از دنبال کنندگان خواستن هر شب ساعت ۸ روی بالکن ها برن و علیه رژیم شعار بدن. این نوع اعتراض، در اعتراضات قبلی ایران هم انجام گرفته بود.

محققا حداقل ۹ ویدیو و ۲۳ پست رو که توسط PRISONBREAK بین ۲۰ تا ۲۲ ژوئن به اشتراک گذاشته شده بود و ظاهراً مشارکت شهروندان در «فریاد ساعت هشت» رو نشان میداد، مشاهده کردن. این ویدیوها بازدیدهای بسیار فراتر از نرخ معمول خود داشتن، با دامنهای از ۲۰,۰۰۰ تا ۶۰,۰۰۰ بازدید برای هر پست. تقریباً تمام ویدیوها کیفیت پایینی دارن و شامل تصاویر واضحی از افرادی که شعار میدن، نبودن.

بر اساس شواهد ارائهشده در بخش بعدی، محققا تونستن نتیجه گیری کنن که حداقل برخی از این ویدیوها دستکاری شده بودن. از آنجا که نتونستن اونارو در جای دیگه ای بعنوان پست شده شناسایی کنن، نتیجه گرفتن که این ویدیوها احتمالاً توسط اپراتورهای اکانت ساخته شدن. این پستها به نظر میرسه مقدمهای برای دیپ فیک زندان اوین بودن و بار دیگر روایتهایی رو ترویج میدادن که به تغییر رژیم در ایران تشویق میکرد.

این شبکه نتونست ایرانیان رو به سمت زندان اوین برای آزادسازی زندانیان سوق بده، اما این مانع از انتشار محتوای اونا برای ترویج قیام علیه رژیم نشد.

در ۲۴ ژوئن، اسرائیل و ایران بر سر آتشبس توافق کردن. شبکه PRISONBREAK به نظر میرسه تلاش دیگه ای برای تحریک ناآرامی انجام داد و با زیر سؤال بردن آتشبس، پیشنهاد داد که شهروندان ایرانی حقوق خودشون رو دریافت نکردن.

اپراتورهای PRISONBREAK متعاقباً به محتوای مرتبط با بحران آب و انرژی جاری در کشور روی آوردن. ایران با پنج سال خشکسالی مواجه بوده و در جولای، مقامات دولتی اعلام کردن که احتمالاً ذخیره آب تهران در عرض چند هفته تمام خواهد شد. بحران آب و کمبود انرژی، زندگی رو برای ایرانیان بعد از جنگ 12 روزه بطور فزایندهای دشوار کرد. به نظر میرسه این شبکه با ایجاد و به اشتراک گذاشتن محتوای مرتبط با این مسائل، به دنبال تشدید این تنش ها بوده.

در زمان نگارش این گزارش، PRISONBREAK همچنان بطور مداوم درباره بحران آب و کمبود انرژی پست میذاره، احتمالاً در تلاش برای ادامه تشدید تنش ها بین شهروندان ایرانی و دولت. دو نمونه از این محتوا که توسط شبکه منتشر شده رو در زیر مشاهده میکنید.

شبکه مصنوعی:

استفاده ی گسترده از هوش مصنوعی:

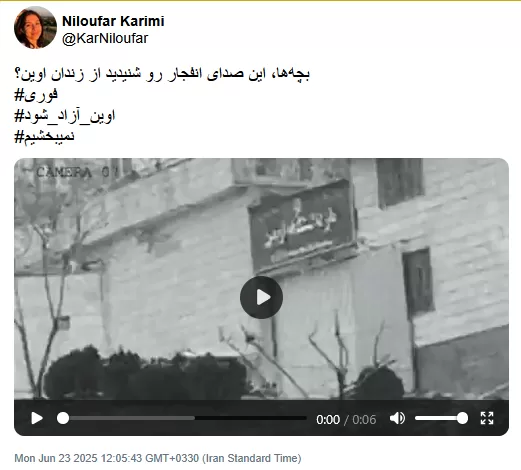

دیپ فیک زندان اوین یک استثنا در استفاده شبکه PRISONBREAK از هوش مصنوعی نبود، بلکه به نظر میرسه این فناوری بطور معمول در این عملیات بکار گرفته شده. در یک مورد، این شبکه از هوش مصنوعی برای تحریف اشعار یک آهنگ اعتراضی شناخته شده ایرانی استفاده کرده و صدای دستکاری شده رو با دیپ فیک از سه خواننده ایرانی همراه کرده.

از اوت ۲۰۲۵، چندین حساب تأیید شده شبکه، ویدیویی رو در یوتیوب به اشتراک گذاشتن که در اون هویت خوانندگان ایرانی، مهدی یراحی، توماج صالحی و شروین حاجی پور جعل شده بود. در این ویدیو، اونا ظاهراً اجرایی مشترک از آهنگ اعتراضی “برای” رو ارائه میدن. با این حال، اشعار اصلی رو تغییر دادن و به فراخوانی مستقیم برای قیام علیه رژیم تبدیلش کردن.

این ویدیو و گزیدهای کوتاه از اون تنها محتوایی بوده که در یک کانال یوتیوب منتشر شدن، که خود کانال در همون روزی که آهنگ رو آپلود کرده (۱۳ اوت 2025- 22 مرداد 1404) ایجاد شده. این کلیپ چندین خطای مشخص هوش مصنوعی رو نشون میده، از جمله فردی که به عقب راه میره، جمعیتی که بصورت یک واحد لغزنده حرکت میکنن، و جابهجایی خالکوبی های توماج صالحی (که یا تکرار شدن یا وجود ندارن). یک نمونه از خطاهای هوش مصنوعی رو در زیر میتونید مشاهده کنید.

در زمان نگارش این گزارش، اکانت یوتیوب ۲۸۷ مشترک داره و ویدیو ۴۶۶ بازدید داشته. محققا مشاهده کردن که شبکه PRISONBREAK این ویدیو رو در X یک روز بعد از انتشارش در یوتیوب، به اشتراک گذاشتن و لینک اونو در Communities توییتر با بیش از ۱۵,۰۰۰ عضو منتشر کردن.

این ویدیو تنها یکی از نمونه های متعدد انتشار تصاویر تولیدشده توسط هوش مصنوعی توسط PRISONBREAK بود که بر بحران آب تأکید داشت. گاهی اوقات، این محتوا ماهیت کاریکاتوری هم داشته.

صرف نظر از پست، هدف به نظر میرسه ایجاد و به اشتراک گذاشتن محتوایی بوده که نارضایتی سیاسی در ایران رو عمیق کنه و جمعیت رو به سوی شورش علیه رژیم سوق بده.

جعل هویت رسانه های ملی و بین المللی:

همراه با محتوای تولید شده توسط هوش مصنوعی، شبکه PRISONBREAK هویت منابع خبری معتبر رو جعل کرده. به عنوان مثال، محققا یک اسکرین شات و دو ویدیو رو شناسایی کردن که هویت BBC فارسی رو جعل کرده بودن. در کپشن اسکرین شات، KarNiloufar مقاله ای رو از BBC فارسی قرار داده و مدعی شده بود که این مقاله ظرف پنج دقیقه بعد از انتشار توسط این رسانه حذف شده. محققا با این BBC فارسی تماس گرفتن و اونا تأیید کردن که این مقاله هرگز توسط این رسانه منتشر نشده.

چند روز پس از انتشار مقاله جعلی، شبکه PRISONBREAK دو ویدیوی دیگه رو منتشر کرده که مدعی شدن توسط BBC فارسی منتشر شده. ویدیوی اول رویدادهای جنگ 12 روزه رو خلاصه میکنه و بطور خاص به ترافیک سنگین، کمبود سوخت و پیشنهاد اینکه دولت ایران و متحداش، رژیم رو رها کردن، اشاره داره. ویدیوی دوم دیپ فیک زندان اوین خود شبکه نفوذ و همچنین انفجارهای جعلی دیگه در ایران رو به اشتراک میذاره. باز هم BBC تأیید میکنه که این محتوا رو تولید یا منتشر نکرده. اسکرین شات هایی از این دو ویدیوی جعلی رو در زیر مشاهد میکنید.

رسانه ی BBC فارسی تنها رسانهای نبود که هویتش رو جعل کردن. محققا دو مورد دیگه از جعل هویت رسانهای رو مشاهده کردن که در اون اکانتها، لینکهایی به مقالاتی از پایگاه خبری افکارنیوز ارائه داده بودن، همراه با اسکرینشاتی از تیتر. در هر دو مورد، لینکها به مقاله خبری منتهی نمیشدن و محققا نتونستن نسخه های آرشیو شدهای رو هم پیدا کنن.

محتوای بازیافتی یا عمداً گمراهکننده:

ویدیوهای تولید شده توسط هوش مصنوعی تنها یکی از تاکتیکهای بکارگرفته شده توسط PRISONBREAK بود. محققا چندین مورد از ویدیوهای ویرایش شده و به اشتراک گذاشته شده رو مشاهده کردن که برای گمراه کردن بینندگان درباره اعتراضات در ایران طراحی شده بودن.

در سه مورد از ویدیوهای به اشتراک گذاشته شده، اکانتها ادعا کردن که این ویدیوها رو در محله خودشون فیلمبرداری کردن. اما محققا متوجه شدن که این ویدیوها محتوای بازیافتی بودن و تقریباً یک هفته قبل توسط اکانتهایی که به نظر میرسه ارتباطی با PRISONBREAK ندارن، منتشر شدن. برای نمونه در تصویر زیر، مورد سمت چپ بخشی از شبکه ی PRISONBREAK نیست و ویدیو رو در 15 ژوئن منتشر کرده. اما در تصویر سمت راست، همین ویدیو توسط یک اکانت دیگه که جزء شبکه PRISONBREAK هستش در 21 ژوئن منتشر شده که ادعا کرده در محله خودشون گرفته شده.

علاوه بر این، دو مورد از این ویدیوها از نسخه اصلی برش خورده و ویرایش شده بودن، احتمالاً برای جلوگیری از کشف بازیافتی بودنشون. محققا همچنین نتونستن صحت ویدیوهای اصلی رو هم تأیید کنن.

این عملیات نه تنها محتوای بازیافتی رو استفاده کرده، بلکه احتمالاً ویدیوها رو برای تطبیق با روایت خودشون ویرایش کردن. مثلا در یک نمونه، ویدیو چندین بار تکرار میشه، در حالیکه برای صدا اینجوری نیست. این عدم هماهنگی نشون میده که صدا روی ویدیو اضافه شده. تصویر هم دارای نویز هستش و به نظر میرسه از صفحه نمایش دیگه ای فیلمبرداری شده. مهم تر از همه، صدا به نظر میرسه نسخهای برش خورده و پردازش شده از صدای موجود در ویدیوی صدای آمریکا (VOA Farsi) و ویدیوی به اشتراک گذاشته شده توسط nnikafaz43 باشه، که نشون میده اپراتورهای PRISONBREAK عمداً صدا رو از ویدیوهای مختلف برش و روی محتوای جدید قرار دادن.

برخی دستکاری ها، خیلی حرفهای نبودن. مثلا در یک نمونه، صدای اعتراض در ثانیه ۹ متوقف میشه، در حالیکه ویدیو ادامه داره. در ثانیه ۱۰، میشه صدای فردی رو در پس زمینه شنید، احتمالاً صدای سازنده ویدیو هستش، و بعد از چند ثانیه سکوت، صدای مورد نظر دوباره در ثانیه ۱۲ آغاز میشه. توقف در صدا و نویز در تصاویر ویدیو نشون میده که ویدیو و صدا از دو منبع جداگانه ترکیب شدن و برخلاف ادعای اکانت، بصورت یکپارچه ضبط نشدن.

افزایش بازدید و تعامل:

بسیاری از عملیاتهای نفوذ اخیراً کشف شده نرخ تعامل نسبتاً پایینی داشتن. برای این منظور، اپراتورهای PRISONBREAK چندین تاکتیک رو برای افزایش نرخ تعامل و بازدید بکار گرفتن. که در ادامه بررسی شدن.

انتشار محتوا در X Communities:

طبق تعریف رسمی، X Communities مکانی اختصاصی برای ارتباط، اشتراک گذاری و نزدیکتر شدن به بحثهایی هستش که برای کاربران بیشترین اهمیت رو دارن. این کامیونیتی ها اساساً گروههای گفتگویی هستن که میتونن توسط یک کاربر X بصورت مستقل ایجاد و مدیریت بشن.

در ارتباط با این عملیات نفوذ، کامیونیتی ها به شبکه اجازه دادن تا پیام خودشون رو به افرادی که قبلاً به موضوعات مشابه علاقمند بودن، گسترش بدن. محققا مشاهده کردن که PRISONBREAK پستهایی رو در کامیونیتی هایی که بطور خاص گروههای مخالف رژیم ایران رو هدف قرار داده بودن، به اشتراک گذاشتن، از جمله:

- انجمن مشروطه خواهان توییتر با ۲,۹۰۰ عضو

- اتحاد جوانان ایران با ۶,۷۰۰ عضو

- ژینا مهسا | انقلاب ایران با ۵,۴۰۰ عضو

این شبکه همچنین بطور مکرر پستهایی رو در یک کامیونیتی فارسی زبان با عنوان “فالورگیری” با ۱۷,۶۰۰ عضو به اشتراک گذاشته. این نوع کامیونیتی معمولاً روشی سریع (و مصنوعی) برای یک کاربر X ارائه میده تا با وعده فالو کردن متقابل برای همه اعضای، تعداد دنبال کنندگان خودش رو افزایش بده.

با استفاده از این کامیونیتی ها برای انتشار محتوا، PRISONBREAK بطور مصنوعی بازدید چندین پست رو افزایش داده و شانس تأثیرگذاری بر مخاطبان هدف خودش رو از طریق بازنشر توسط اعضای کامیونیتی بالا برده.

بازنشر متقابل:

علاوه بر انتشار در کامیونیتی X، شبکه نفوذ بطور مکرر پستهای خودش رو، بویژه محتوای احتمالاً تولیدشده توسط هوش مصنوعی رو بازنشر کرده. این به نظر میرسه تلاشی برای تقویت خودکار توسط خود شبکه باشه.

حداقل هفت اکانت مختلف PRISONBREAK ویدیو رو که در اصل توسط Sepideh7895 منتشر شده بود و در بالا اشاره شد که دارای صدای بازیافتی هستش رو بازنشر کردن.

حداقل 9 اکانت PRISONBREAK پستهایی رو بازنشر یا نقلقول کردن یا به پستهای دیگه که با تصاویر تولید شده توسط هوش مصنوعی که در اصل توسط azad_leylaas، که یک اکانت دیگه ای از PRISONBREAK هستش، منتشر شده بود، پاسخ دادن. این تکنیک تقریباً در تمام اکانتهای شبکه مشاهده میشه که با هدف گسترش محتوای اونا به بیشترین تعداد کاربران ممکن و افزایش اثربخشی کمپین نفوذ انجام میشه.

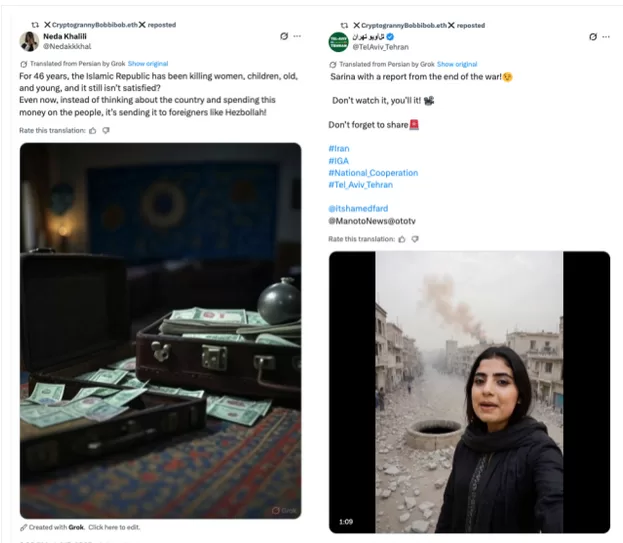

تگ کردن رسانههای جریان اصلی

در حالیکه PRISONBREAK روی تقویت پستهاشون برای مخاطبین در X تمرکز داشتن، اونا همچنین تلاش کردن تا توجه رسانه های جریان اصلی رو هم جلب کنن. محققین چندین مورد رو مشاهده کردن که اکانتهای PRISONBREAK، رسانه های خبری پربازدید مانند BBC فارسی، صدای آمریکا (VOA Farsi) و ایران اینترنشنال رو در ویدیوهاشون تگ کردن.

با توجه به موفقیت دیپ فیک زندان اوین در فریب رسانه های جریان اصلی، تگ کردن اکانتهای خبری در ویدیوهای دیگه که ظاهراً توسط شبکه تولید شده بودن، نشان دهنده تلاش مداوم برای فریب رسانه ها با محتوای غیرمعتبر جنگ 12 روزه در راستای روایتهای شبکه است. محققا دو نمونه از این تلاشها رو در زیر ارائه دادن.

اکانتها و شخصیت های غیرمعتبر:

محققا با اطمینان بالا ارزیابی کردن که شبکه PRISONBREAK، هم هماهنگ شده و هم غیرمعتبر هستش. این شبکه افراد واقعی رو نمایندگی نمیکنه و تقریباً بطور قطع توسط یک تیم حرفه ای و بر اساس یک برنامه مشخص سازماندهی شده.

محققا به این نتیجه گیری از طریق تحلیل مجموعهای از شاخصهای قوی که در زیر خلاصه شده، رسیدن.

دامنه های ایمیل ثبت نام:

استفادهٔ مکرر این شبکه از یک دامنهٔ ایمیل احتمالاً نامعمول و/یا اختصاصی برای ثبت نام اکانتها، به روشنی نشان میده که این اکانتها بصورت نزدیک و هماهنگ با هم فعالیت میکنن.

محققا با استفاده از OSINT، مشاهده کردن که تقریباً نیمی از اکانتهای X در این شبکه با استفاده از دامنه ایمیل ***.********b@ ثبت شدن. در میان اونا KarNiloufar هم بود، اکانتی که ویدیوی تولید شده توسط هوش مصنوعی از بمباران زندان اوین رو منتشر کرده.

محققا نتونستن دامنه ایمیل استفاده شده برای اکانتهارو بطور قطعی شناسایی کنن. این دامنه به نظر نمیرسه یکی از خدمات وب میل رایج مانند Gmail، Outlook، Hotmail یا Office باشه و تعداد کاراکترها با سایر خدمات محبوب که با b شروع میشن، مانند btinternet.com، مطابقت نداره.

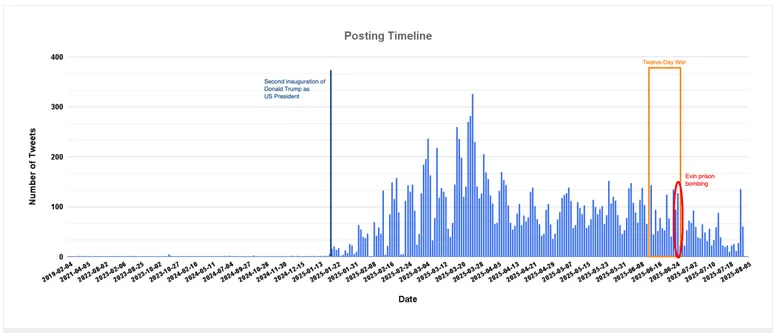

طول عمر در مقابل دوره فعالیت:

در حالیکه تمام اکانتها در سال ۲۰۲۳ ایجاد شده بودن، ۹۹.۵٪ از پستهاشون بعد از ژانویه ۲۰۲۵ منتشر شده. این به شدت هماهنگی و غیرمعتبر بودن اونارو نشان میده. تمام اکانتهای تأییدشده در این شبکه بین فوریه و دسامبر ۲۰۲۳ ایجاد شده بودن. با این حال، تنها تعداد انگشت شماری، پست، قبل از اینکه شبکه فعالیت خودش رو در ژانویه ۲۰۲۵ و ماههای بعدی افزایش بده، منتشر شده بود.

بهطور خاص:

- شبکه تنها حدود ۰.۵٪ از کل تعداد تخمینی پستها رو قبل از سال ۲۰۲۵ منتشر کرده.

- این پستها منحصراً شامل بازنشرها بودن. هیچ محتوای اصلی ایجادشدهای منتشر نشده.

این شبکه از نظر فعالیت انتشار پستها از ژانویه ۲۰۲۵ زنده شد، احتمالاً در پاسخ به یک دستورالعمل خاص و همزمان با تشدید تنشهای ژئوپلیتیکی که در نهایت به جنگ 12 روزه در ژوئن ۲۰۲۵ منجر شد.

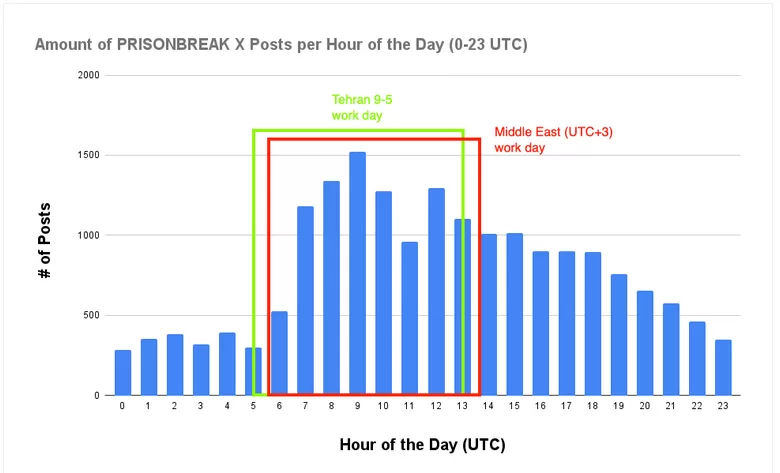

الگوهای زمانبندی انتشار پستها:

الگوهای زمانبندی انتشار پستها با فعالیت یک تیم حرفهای و متعهد که پستهارو بعنوان بخشی از یک روز کاری منظم تولید میکنه، سازگاره.

بررسی الگوهای زمانبندی انتشار پستهای شبکه، یعنی تعداد کل پستهای منتشرشده توسط اکانتها در هر ساعت از روز، نشان میده که شبکه:

- معمولاً از ساعت ۶ صبح UTC (۹:۳۰ صبح به وقت تهران) هر روز فعالیت خودش رو افزایش میده.

- حجم پستها رو از ساعت ۷ صبح UTC (۱۰:۳۰ صبح به وقت تهران) بطور قابل توجهی افزایش میده.

- پس از ساعت ۳ بعدازظهر UTC (۶:۳۰ عصر به وقت تهران) فعالیت انتشار پستها رو کاهش میده.

- بین ساعت ۹ شب UTC (۱۲:۳۰ بامداد به وقت تهران) تا ۶ صبح UTC (۹:۳۰ صبح به وقت تهران) میانگین فعالیت انتشار پستها بسیار کم میشه.

این رفتار تقریباً با یک روز کاری منظم در منطقه زمانی ایران (زمان استاندارد ایران یا IRST، معادل UTC+3:30) و حتی بیشتر با UTC+3، منطقه زمانی که در اکثر نقاط خاورمیانه (و همچنین اروپای شرقی و بخشهایی از شرق آفریقا)، از جمله اسرائیل، اعمال میشه، همخوانی داره. با این حال، این رفتار با یک جامعه واقعی از کاربران که بصورت خودجوش در زمانهای تصادفی پست میکنن، ناسازگاره.

نسخه اپلیکیشن:

استفاده مداوم و غالب شبکه از اپلیکیشن دسکتاپ X برای انتشار محتوا بیشتر با کار یک تیم حرفهای سازگار هستش تا فعالیت یک جامعه واقعی.

محققا تخمین میزنن که حداقل ۷۵٪ از پستهای تولیدشده توسط شبکه از طریق رابط دسکتاپ X (که قبلاً به عنوان اپلیکیشن وب توییتر شناخته میشد) منتشر شده. این اطلاعات در پاسخ شبکه هنگام انتشار یک پست خاص در مرورگر وب، با استفاده از Developer Tools یا نام معادل اون، قابل مشاهده است.

مانند الگوهای زمانبندی انتشار، استفاده تقریباً انحصاری از نسخه وب X، پلتفرمی که در درجه اول برای موبایل طراحی شده مانند سایر رسانههای اجتماعی، با یک شبکه داراییهای دیجیتال حرفهای که در اون تیمی برای مدیریت یک یا چند اکانت از طریق ایستگاههای کاری اختصاصی تعیین شده، سازگاره.

رفتار مشابه پیشتر به عنوان نشانهای برای شناسایی عملیاتهای نفوذ استفاده شده.

عکسهای پروفایل:

تصاویر پروفایل شبکه اغلب بدون چهره، از تصاویر استوک تهیه شده یا به نظر میرسه از سایتهای وبلاگ محبوبی مانند پینترست برداشته شدن، که نشونه قوی از توسعه شخصیت غیرمعتبر است.

محققا تصاویر پروفایل تمام اکانتهای مرتبط با شبکه رو بررسی کردن و متوجه شدن که ۳۰ اکانت از ۵۳ اکانت دارای تصاویری هستن که چهره اونا بصورت جزئی یا کامل مخفی شده. دو تصویر پروفایل در سایتهای مختلف تصاویر استوک پیدا شدن.

جستجوی معکوس تصویر همچنین نشان داد که اکثریت قریب به اتفاق این تصاویر در پینترست، یک سایت محبوب اشتراک گذاری عکس، پیدا میشن.

استفاده از عکسهای دزدیده شده یا ناشناس یک تاکتیک رایج هستش که توسط عملیاتهای نفوذ برای محافظت از ناشناس موندن بازیگران پشت عملیات استفاده میشه و در ترکیب با سایر عناصری که در اینجا شرح داده شده، نشانه قوی از غیرمعتبر بودن هستش.

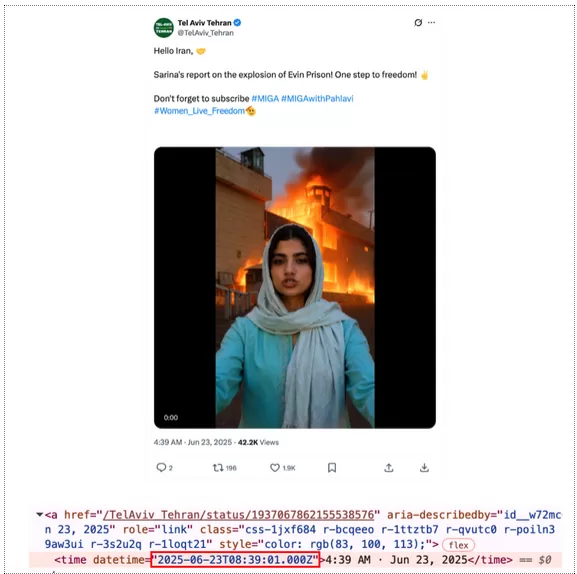

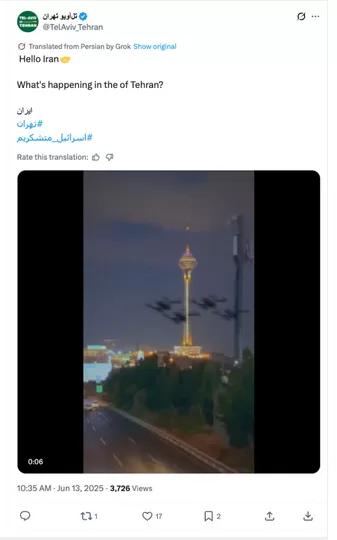

اکانت دیپ فیک TelAviv_Tehran:

محققا یک پروفایل X رو شناسایی کردن که به نظر میرسه خارج از شبکه PRISONBREAK باشه، اما چندین نشانه از هماهنگی احتمالی بین این دو رو نشان میده. این اکانت نزدیکی بین ملتهای اسرائیل و ایران رو ترویج میده که ملت ایران رو بصورت مظلوم به تصویر میکشه و بطور صریح از هوش مصنوعی برای ساخت و انتشار فراخوانهایی برای آشوب در ایران استفاده میکنه. این تاکتیک با روشها و اهداف PRISONBREAK هم راستاست.

TelAviv_Tehran یک اکانت X است (که در اینستاگرام هم با همین نام کاربری فعاله) که بطور صریح از یک شخصیت دیپ فیک، یک خبرنگار زن که ظاهرا در ایران هستش و ظاهر و حرفاش کاملاً توسط هوش مصنوعی تولید میشه. مانند PRISONBREAK، این اکانت هم بطور آشکار از مردم ایران میخواد علیه رژیم قیام کنن.

TelAviv_Tehran به چند روش با PRISONBREAK مرتبط به نظر میرسه:

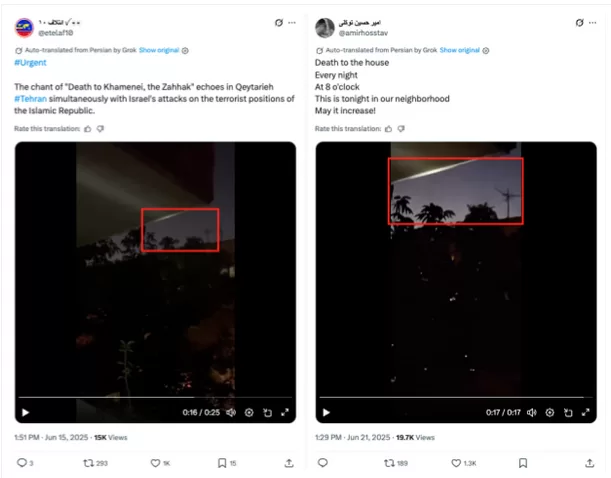

- پستهای این اکانت، توسط اکانتهایی که برای افزایش بازدید و لایک و … خریداری میشن، بازنشر شدن که پستهای PRISONBREAK رو هم بازنشر کردن. مثلا یک پست به اشتراک گذاشته شده توسط TelAviv_Tehranدر زمان نگارش این گزارش ۱۶۳ بازنشر داشت. بدلیل محدودیتهای مشاهده تعاملات، محققا تونستن ۸۳ اکانت از اکانتهایی که این پست رو بازنشر کرده بودن، تحلیل کنن. ۷۰ مورد از این اکانتها معیارهای اکانتهای خریداری شده برای تعامل رو داشتن و هر ۷۰ اکانت حداقل یک پست PRISONBREAK رو به اشتراک گذاشته بودن، که نشان دهنده همپوشانی ۱۰۰٪ بین تبلیغ اکانتهای خریداری شده برای TelAviv_Tehranو PRISONBREAK است. در تصویر زیر، اکانت مشکوک Cryptogran51861 پستهای هر دو اکانت رو بازنشر کرده.

- این حساب، یک ویدیوی تولید شده با هوش مصنوعی منتشر کرد که ظاهراً نشان دهنده سوختن زندان اوین بعد از حملات نیروهای دفاعی اسرائیل (IDF) بود. این پست تنها چهار دقیقه بعد از انتشار ویدیوی هوش مصنوعی توسط حساب KarNiloufar منتشر شد، در حالیکه بر اساس محاسبات عمومی که قبلا در این گزارش توضیح داده شد، حملات هنوز در حال انجام بودن.

- این اکانت چندین ویدیوی منتشرشده توسط PRISONBREAK و همچنین چندین ویدیوی دیگه که نزدیک به روش عملیاتی شبکه بودن (مانند ویدیوهای احتمالاً تولید شده توسط هوش مصنوعی از حملات نظامی به ایران یا ناآرامیها در این کشور) رو به اشتراک گذاشت.

- همچنین این اکانت تصاویر و ویدیوهایی رو منتشر کرد که کمتر بصورت واضح توسط هوش مصنوعی تولید شده بودن و بیشتر به نظر میرسید روش عملیاتی PRISONBREAK رو دنبال میکردن. مثلا، ویدیویی از یک حمله هوایی ادعایی به تهران توسط نیروهای نظامی ناشناس در ۱۳ ژوئن ۲۰۲۵، روزی که IDF برای اولین بار جاهایی از ایران رو هدف قرار داد و جنگ 12 روزه رو شروع کرد.

- اگرچه برخی از متادیتاهای ثبت نام (مثلا، دامنه ایمیل که در اینجا به نظر Gmail هستش) و همچنین امضاهای رفتاری TelAviv_Tehran با PRISONBREAK متفاوت هستش، همپوشانیهای شرح داده شده محققا رو به این نتیجه رسونده که شبکه و این حساب X با اطمینان متوسط، حداقل بصورت جزئی، با هم هماهنگ عمل میکنن.

انتساب:

در حال حاضر، محققا نمیتونن بطور قطعی PRISONBREAK رو به نهادی خاص نسبت بدن. عدم دسترسی جامعه پژوهشی به شناسه های کلیدی، مانند متادیتای پروفایلها، مانع از تأیید هویت اپراتورهای شبکه میشه. با این حال، شواهد جمع آوریشده در طول تحقیقات این امکان رو فراهم میکنه که محتمل ترین سناریو، دخالت دولت اسرائیل باشه، چه بصورت مستقیم توسط یک نهاد یا با مشارکت یک پیمانکار خارجی.

محققا همچنین دو سناریوی دیگه رو در نظر گرفتن: دخالت دولت ایالات متحده و مسئولیت یک دولت سوم. محققا این دو فرضیه رو به ترتیب با احتمال متوسط-بالا و پایین ارزیابی میکنن.

سناریوی با احتمال بالا (H1):

فرضیهای که بیشترین سازگاری رو با شواهد موجود داره اینه که دولت اسرائیل، بصورت مستقیم یا از طریق یک شرکت پیمانکار، این عملیات رو انجام داده. هر قطعه از شواهد با این نتیجه گیری سازگار هستش یا از اون پشتیبانی میکنه.

سناریوی با احتمال متوسط-بالا (H2):

بصورت نظری، ممکن است یکی از نهادهای ناشناس دولت ایالات متحده هم پشت این فعالیت باشه. دسترسی پیشاپیش به اطلاعات و هماهنگی با عملیاتهای آتی نیروهای دفاعی اسرائیل (IDF) امری غیرممکن نبوده؛ تواناییهای فنی لازم هم با آنچه برای اجرای این عملیات نفوذ مورد نیازه، هم سطح بوده؛ و هدف ظاهری یعنی تغییر حکومت در ایران، هرچند بنا بر اظهارات رسمی، فقط در دورهای بلافاصله پیش از بمباران زندان اوین بوده، میتونسته با اهداف اعلامشده ایالات متحده درباره ایران هم راستا باشه.

با این حال، محققا یادآوری کردن که اطلاع قبلی از عملیاتهای بسیار حساس و اخیر IDF، مانند حمله به مقامات حماس در دوحه، قطر، در تاریخ ۹ سپتامبر ۲۰۲۵، ظاهراً از دسترس مقامات آمریکایی خارج بوده.

علاوه بر این، شواهدی مانند بازنشر ویدیوی دستکاری شده بمباران زندان اوین توسط گیدئون سَعَر، وزیر امور خارجه اسرائیل، در X، تبلیغ صریح یک حساب X طرفدار اسرائیل توسط PRISONBREAK، و الگوهای زمانبندی انتشار پستهای شبکه که با منطقه زمانی خاورمیانه هم راستا است، با فرضیه مسئولیت دولت ایالات متحده ناسازگاره.

سناریوی با احتمال پایین (H3):

محققا احتمال نمیدن که یک دولت ثالث (بجز ایالات متحده) مسئول اجرای عملیات PRISONBREAK باشه. این ارزیابی بر پایهی شواهدی است که با چنین فرضیه ای ناسازگارن، از جمله:

- احتمال بسیار پایینی وجود داره که یک دولت خارجی پیشاپیش از بمباران زندان اوین اطلاع داشته باشه.

- هماهنگی این عملیات با یک حساب کاربری مبتنی بر هوش مصنوعی در X که آشکارا شراکت با اسرائیل در آیندهای بعد از تغییر رژیم در ایران رو تبلیغ میکنه.

- و از همه مهمتر، هم زمانی دقیق پیامها با تشدید عملیات نیروهای دفاعی اسرائیل (IDF) علیه اهداف ایرانی.

هرچند میشه تصور کرد که یک گروه حرفهای تونسته باشه این محتوا رو در مدت زمان کوتاه و بدون اطلاع قبلی تولید کنه، اما توضیح جایگزین (یعنی نقش مستقیم نهادهای اسرائیلی) محتمل تر به نظر میرسه.

اطلاع رسانی به X:

در ۳۰ سپتامبر ۲۰۲۵، محققا با X تماس گرفتن و فهرست اکانتهای تأییدشده PRISONBREAK رو به اونا ارائه دادن. تا زمان انتشار این گزارش، پاسخی دریافت نکردن.

لیست اکانتهای تایید شده PRISONBREAK:

| نام کاربری | تاریخ عضویت |

| ahmadsafaei789 | March 2023 |

| aliasia45 | September 2023 |

| amirhosstav | August 2023 |

| Amirifer | August 2023 |

| armantharman | September 2023 |

| Arshfrahn | August 2023 |

| azad_leylaas | September 2023 |

| DoustMehmans | August 2023 |

| Eldenminareza | April 2023 |

| Fatemehaazar | September 2023 |

| Fatemehmavi6 | March 2023 |

| fereshteh5588 | March 2023 |

| feridounazari | August 2023 |

| firoz_soltani | April 2023 |

| hadirrezvani7 | April 2023 |

| hamidshahr6 | August 2023 |

| hokaseri | April 2023 |

| iamramhei | April 2023 |

| jamsheidrezvani | April 2023 |

| kamrezi | June 2023 |

| KarNiloufar | February 2023 |

| kavehhhame | August 2023 |

| lalehfarah | March 2023 |

| leila_farhadi | December 2023 |

| leyla_zare | August 2023 |

| LeylaLeylaebra | August 2023 |

| mahjabbari | August 2023 |

| masoudffarhadi | August 2023 |

| mehdim156 | February 2023 |

| mirhoss6 | April 2023 |

| moharezjavan | September 2023 |

| nadiazazzz | September 2023 |

| Nedakkkhal | August 2023 |

| Nimassshahbaz | August 2023 |

| NPiruzi | February 2025 |

| odelia69986 | August 2023 |

| omid_hosseini2 | August 2023 |

| Parvaneh81179 | August 2023 |

| persiancat4587 | May 2023 |

| ranataabrizi | August 2023 |

| Re8Ali | August 2023 |

| royareads | April 2023 |

| sarafefee | May 2023 |

| Sepideh7895 | May 2023 |

| ShahinRmez | August 2023 |

| ShandiKeik2394 | August 2023 |

| shayanpoahm | September 2023 |

| sshahriyaresfah | August 2023 |

| vafa4587 | April 2023 |

| YasamanZamni | August 2023 |

| zahara_aminpour | September 2023 |

| Zahrashahb55 | August 2023 |

| zarabithegr8 | September 2023 |

اکانت مشکوک دیگه:

| TelAviv_Tehran | May 2025 |