گوگل بروزرسانی مه 2024 رو، با اصلاح 29 آسیب پذیری در اندروید منتشر کرده. همه ی آسیب پذیری ها شدت بالا دارن به غیر از یک موردش که شدت بحرانی داره. گوگل در بروزرسانی این ماه، موردی رو بعنوان زیرودی مشخص نکرده.

قبل از اینکه آسیب پذیری ها رو بررسی کنیم چند نکته مهم در خصوص بروزرسانی رو بررسی کنیم :

- مورد اول اینکه ، گوگل جزییات زیادی در خصوص آسیب پذیری ها ،منتشر نمیکنه تا کاربران فرصت کافی برای بروزرسانی و ایمن کردن دستگاهشون داشته باشن.

- مورد دوم هم اینکه اگه از اندروید 11 و پایینتر استفاده میکنید، به دلیل اینکه این نسخه ها، به پایان عمرشون رسیدن ، دیگه توسط گوگل پشتیبانی نمیشن و بنابراین این بروزرسانی ها برای دستگاه شما اعمال نمیشه.

- برای بروزرسانی میتونید از یکی از روش های زیر استفاده کنید:

- Settings → System → System Update → Check for updates

- Settings → Security&Privacy → Updates → Security update

- اگه از نسخه های 11 و پایینتر استفاده میکنید ، میتونید از توزیعهای Third-Party اندروید مانند LineageOS استفاده کنید.

- نوع آسیب پذیری ها رو هم به شرح زیر هستش :

- RCE : مشخص کننده آسیب پذیری های اجرای کد از راه دور

- EoP : مشخص کننده آسیب پذیری های افزایش امتیاز

- ID : مشخص کننده آسیب پذیری های افشای اطلاعات

- DoS : مشخص کننده آسیب پذیری های منع سرویس

- N/A : مشخص کننده آسیب پذیری هایی که دسته بندیشون در دسترس نیست.

دو تا گزارش امنیتی هم در خصوص اندروید منتشر شده که قبل از بررسی آسیب پذیریها، به این دو تا گزارش نگاهی میکنیم.

باگ امنیتی اندروید که منجر به نشت درخواستهای DNS حتی در صورت فعال بودن kill switch میشه.

یکی از کاربرای Mullvad VPN متوجه شده که دستگاههای اندروید هنگام تعویض سرورهای VPN ، درخواست های DNS رو نشت میکنن،حتی اگه ویژگی Always-on VPN همراه با Block connections without VPN فعال باشه.

Mullvad این گزارش رو بررسی کرده و متوجه شده که این موضوع مربوط به یک باگ در اندروید هستش و حتی آخرین نسخه ی اندروید یعنی اندروید 14 رو هم تحت تاثیر قرار میده.

این باگ زمانی رخ میده که یک برنامه بطور مستقیم یک تابع C بنام getaddrinfo رو فراخوانی کنه که برای ترجمه مستقل از پروتکل یک hostname متنی به آدرس IP استفاده میشه.

اونا متوجه شدن که اندروید ترافیک DNS رو در موارد زیر افشاء میکنه:

- زمانی که یک VPN فعاله اما هیچ سرور DNS پیکربندی نشده باشه.

- زمانی که برنامه VPN در حال پیکربندی مجدد تونل، دچار خرابی، یا توقف اجباری بشه.

مورد اول رو میشه با تنظیم یک سرور DNS جعلی اصلاح کرد اما برای مورد دوم راه حلی ارائه ندادن.

Mullvad گفته که برنامه ای رو پیدا نکردن که فقط از Android API مثله DnsResolver استفاده کنه و منجر به نشت بشه. مرورگر کروم نمونه ای از برنامه هایی است که مستقیما از getaddrinfo استفاده میکنه.

نشت ترافیک DNS خطر قابل توجهی برای حریم خصوصی کاربران ایجاد میکنه و بطور بالقوه مکان های تقریبی اونا و پلتفرم های آنلاینی رو که با اونا درگیر هستن رو در معرض دید قرار میده.

گوگل گفته از این آسیب پذیری آگاه و داره روش کار میکنه.

اجرای کد از طریق حمله ی جدید Dirty Stream :

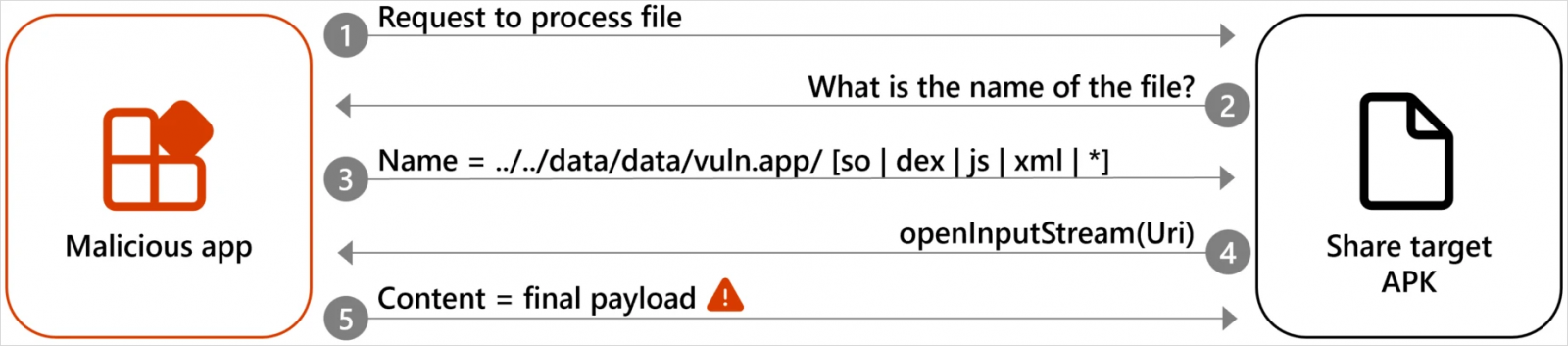

مایکروسافت یک حمله ی جدید بنام Dirty Stream رو معرفی کرده که به یک برنامه مخرب اندروید این امکان میده که فایلها رو در دایرکتوری اصلی یک برنامه دیگه بازنویسی کنه که منجر به اجرای کد دلخواه یا سرقت اطلاعات حساس میشه.

این آسیب پذیری بدلیل استفاده ی نادرست از content provider system اندروید رخ میده که مجموعه داده های ساختاریافته ای که بین برنامه های مختلف به اشتراک گذاشته میشه رو مدیریت میکنه.

این سیستم برای ایزوله کردن داده ها، پرمیشن های URI ، اعتبارسنجی مسیرها برای جلوگیری از دسترسی غیرمجاز، نشت داده ها و حملات path traversal استفاده میشه.

وقتی که intent سفارشی، عناصر پیامرسانی که برقراری ارتباط بین مولفه های برنامه های مختلف اندروید رو تسهیل میکنن، بدرستی اجرا نشه، میتونن این تدابیر امنیتی رو دور بزنن.

نمونه هایی از پیاده سازیهای نادرست شامل: اعتماد به نام فایلها و مسیرهای تایید نشده در intentها، سوء استفاده از مولفه ی FileProvider و اعتبارسنجی ناکافی مسیر است.

Dirty Stream به برنامه های مخرب اجازه میده تا با استفاده از یک intent سفارشی، فایلی با نام یا مسیر دستکاری شده رو برای برنامه دیگه ای ارسال کنن. برنامهی هدف با اعتماد به نام یا مسیر فایل گمراه میشه و فایل رو در یک دایرکتوری حساس اجرا یا ذخیره میکنه.

این دستکاری در جریان داده بین دو برنامه اندروید، یک عملکرد مشترک در سطح سیستم عامل رو به یک ابزار مسلح، تبدیل میکنه و میتونه منجر به اجرای کد، سرقت داده یا سایر نتایج مخرب بشه.

محقق مایکروسافت، Dimitrios Valsamaras ، اعلام کرده این پیاده سازی نادرست بصورت وسیع استفاده میشه و روی برنامه هایی که بیش از 4 میلیارد بار نصب شدن، تاثیر میزاره و سطح حمله وسیعی رو ارائه میده.

در خود گزارش دو تا برنامه ی آسیب پذیر رو معرفی کردن، یکی برنامه ی File Manager شیائومی که بیش از یک میلیارد بار نصب شده و دومی WPS Office که حدود 500 میلیون بار نصب شده. مایکروسافت، گزارش رو به این دو شرکت ارسال کرده تا اونا راه حلهایی برای این آسیب پذیری ارائه بدن.

کاربران نهایی کار خاصی رو نمیتونن در برابر این حمله انجام بدن، به غیر از بروز نگه داشتن برنامه هاشون و عدم دانلود و نصب برنامه ها از فروشگاهای غیرمعتبر.

آسیب پذیری بخش Framework :

شدیدترین آسیب پذیری ها در این بخش منجر به افزایش امتیاز محلی بدون نیاز به امتیاز اجرایی اضافی میشه.

| CVE | References | Type | Severity | Updated AOSP versions |

|---|---|---|---|---|

| CVE-2024-0024 | A-293602317 | EoP | High | 12, 12L, 13, 14 |

| CVE-2024-0025 | A-279428283 | EoP | High | 12, 12L, 13, 14 |

| CVE-2024-23705 | A-293602970 | EoP | High | 12, 12L, 13, 14 |

| CVE-2024-23708 | A-293301736 | EoP | High | 12, 12L, 13, 14 |

آسیب پذیری بخش System :

شدیدترین آسیب پذیری ها در این بخش منجر به افزایش امتیاز محلی بدون نیاز به امتیاز اجرایی اضافی میشه.

| CVE | References | Type | Severity | Updated AOSP versions |

|---|---|---|---|---|

| CVE-2024-23706 | A-328068777 | EoP | Critical | 14 |

| CVE-2024-0043 | A-295549388 | EoP | High | 12, 12L, 13, 14 |

| CVE-2024-23707 | A-316891059 | EoP | High | 14 |

| CVE-2024-23709 | A-317780080 | ID | High | 12, 12L, 13, 14 |

بروزرسانی های سیستم Google Play :

مواردی که در ادامه اومده، در بروز رسانی های مربوط به مولفه های Project Mainline هم گنجونده شده. Project Mainline یک ابتکار عمل از طرف گوگل است که به منظور ارائه بروزرسانیهای امنیتی و ویژگیهای جدید بطور مستقیم به دستگاههای اندرویدی، بدون نیاز به منتظر ماندن برای بروز رسانیهای کامل سیستم عامل، طراحی شدن.

| Subcomponent | CVE |

|---|---|

| Healthfitness | CVE-2024-23706 |

| Media Framework components | CVE-2024-23709 |

| Permission Controller | CVE-2024-0043 |

آسیب پذیری بخش کرنل:

شدیدترین آسیب پذیری ها در این بخش منجر به افزایش امتیاز محلی بدون نیاز به امتیاز اجرایی اضافی میشه.

| CVE | References | Type | Severity | Subcomponent |

|---|---|---|---|---|

| CVE-2023-4622 | A-299123598 Upstream kernel [2] [3] [4] |

EoP | High | Unix |

بروزرسانیهای بخش Kernel LTS :

نسخه های کرنل زیر بروزرسانی شدن. بروزرسانیهای کرنل به نسخه سیستم عامل اندروید در زمان راهاندازی دستگاه بستگی داره.

نسخه های LTS (Long Term Support) نسخه هایی با پشتیبانی طولانی مدت هستن که بطور معمول برای پایداری بیشتر و دریافت بروزرسانیهای امنیتی برای مدت زمان طولانیتری نسبت به نسخه های استاندارد کرنل، در نظر گرفته میشن.

| References | Android Launch Version | Kernel Launch Version | Minimum Update Version |

|---|---|---|---|

| A-304554927 | 12 | 5.4 | 5.4.254 |

| A-304560886 | 13 | 5.15 | 5.15.123 |

| A-304560975 | 12 | 5.10 | 5.10.189 |

| A-304560987 | 13 | 5.10 | 5.10.189 |

| A-304561454 | 14 | 5.15 | 5.15.123 |

| A-304561455 | 14 | 6.1 | 6.1.43 |

آسیب پذیری بخش ARM:

این آسیب پذیری ها روی مولفه های ARM تاثیر میزارن و شدت و جزییات اونارو کمپانی ARM ارائه میده.

| CVE | References | Severity | Subcomponent |

|---|---|---|---|

| CVE-2023-6363 | A-303632069 * | High | Mali |

| CVE-2024-1067 | A-329506905 * | High | Mali |

| CVE-2024-1395 | A-329506991 * | High | Mali |

آسیب پذیری بخش MediaTek :

این آسیب پذیری ها روی مولفه های MediaTek تاثیر میزارن و شدت و جزییات اونارو کمپانی MediaTek ارائه میده.

| CVE | References | Severity | Subcomponent |

|---|---|---|---|

| CVE-2023-32871 | A-309364193 M-ALPS08355514 * |

High | DA |

| CVE-2023-32873 | A-327972597 M-ALPS08583919 * |

High | keyInstall |

| CVE-2024-20056 | A-327973818 M-ALPS08528185 * |

High | preloader |

| CVE-2024-20057 | A-327973819 M-ALPS08587881 * |

High | keyInstall |

آسیب پذیری بخش Qualcomm :

این آسیب پذیری ها روی مولفه های Qualcomm تاثیر میزارن و شدت و جزییات اونارو کمپانی Qualcomm ارائه میده.

| CVE | References | Severity | Subcomponent |

|---|---|---|---|

| CVE-2024-21471 | A-318393843 QC-CR#3621168 |

High | Display |

| CVE-2024-21475 | A-323919078 QC-CR#3530093 |

High | Video |

| CVE-2024-23351 | A-323918714 QC-CR#3650447 [2] |

High | Display |

| CVE-2024-23354 | A-323919320 QC-CR#3636888 [2] |

High | Display |

آسیب پذیری بخش Qualcomm closed-source :

این آسیب پذیری ها روی مولفه های closed-source تاثیر میزارن و شدت و جزییات اونارو کمپانی Qualcomm ارائه میده.

| CVE | References | Severity | Subcomponent |

|---|---|---|---|

| CVE-2023-33119 | A-309461253 * | High | Closed-source component |

| CVE-2023-43529 | A-309460466 * | High | Closed-source component |

| CVE-2023-43530 | A-309461471 * | High | Closed-source component |

| CVE-2023-43531 | A-309461198 * | High | Closed-source component |

| CVE-2024-21477 | A-323918871 * | High | Closed-source component |

| CVE-2024-21480 | A-323918475 * | High | Closed-source component |

منبع