با توجه به اینکه امروزه خیلی از کارهامون رو توسط گوشی های همراه انجام میدیم و این دستگاههای همراه مانند گاوصندوقی هستن که دارایی های مادی و معنوی ، مارو در برمیگیرن، بنابراین بیشتر مورد توجه مجرمین سایبری قرار گرفتن.

متاسفانه ایران در این سالهای اخیر ، جزء ده کشور برتر در زمینه آلودگی های بدافزارهای موبایلی هستش که عمده اون بدلیل دانلود برنامه های سرگرمی و VPN ، خارج از مارکتهای معتبر هستش.

البته برخی این برنامه ها هم میتونن ارزیابی های مارکت های معتبری مانند گوگل پلی رو هم دور بزنن و در اونجا هم ارائه بشن.

در این پست نگاهی به ویژگی جدید گوگل برای امنیت بیشتر برنامه های اندرویدی VPN و همچنین سرویس جدید SecuriDropper برای دور زدن ویژگی Restricted Settings توسط مجرمین سایبری پرداختیم.

ویژگی امنیتی جدید گوگل برای برنامه های VPN :

یکی از ابزارهایی که مجرمین سایبری از اون برای توزیع بدافزارهای موبایلی استفاده میکنن، برنامه های VPN هستش. این برنامه ها به دلیل محبوبیت و استفاده در بین اقشار مختلف جامعه، همچنین نیاز به مجوزهای متنوع ، میتونه هدف خوبی برای مجرمین سایبری باشه.

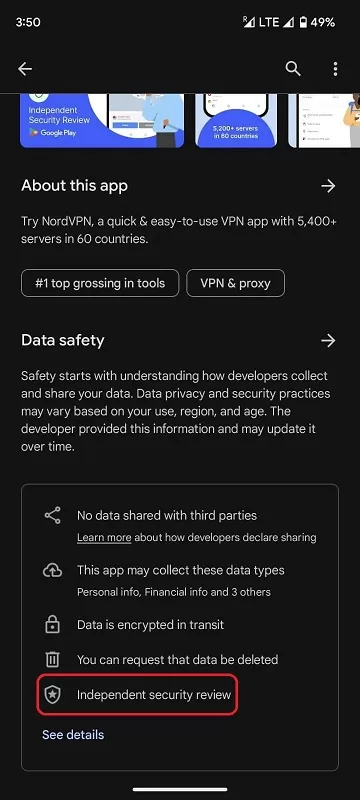

گوگل یه ویژگی جدید امنیتی برای این برنامه ها در نظر گرفته که با برچسب Independent Security Reviews (بررسی امنیتی مستقل) مشخص میشه.

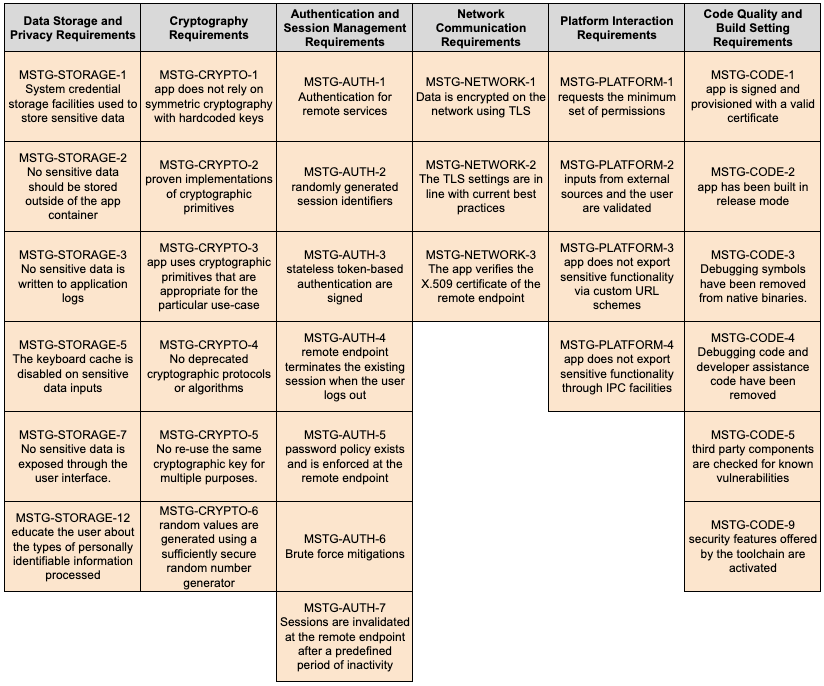

این برچسب جدید، جزء استاندارد جدیدی هستش که با عنوان MASA (Mobile App Security Assessment) شناخته میشه که سال پیش با عنوان App Defense Alliance (ADA) معرفی شد که مجموعه ای از الزامات امنیتی رو برای برنامه های موبایل تعریف میکنه. این الزامات روی ذخیره سازی داده ها، حریم خصوصی داده ها، رمزنگاری ، احرازهویت و مدیریت جلسه، ارتباطات شبکه ای ، تعامل پلتفرم و کیفیت کد تاثیر میزاره.

با توجه به اینکه برنامه های VPN با داده های حساس و حریم خصوصی و امنیت کاربر درگیر هستن، گوگل روی این برنامه ها آنالیز بیشتری انجام میده و از این پس با برچسب Independent security review در بخش ایمنی داده (Data Safety) اونارو مشخص میکنه.

اما مفهوم این برچسب چیه؟ اگه برنامه ای شامل این برچسب باشه، یعنی این برنامه بطور مستقل ارزیابی شده و با الزامات معرفی شده در MASA مطابقت داره.

با توجه به اینکه از VPNها اغلب برای ناشناس بودن در وبگردی استفاده میشه، خیلی از ارائه دهندگان ادعا میکنن که هیچ لاگی نمیگیرن و IP واقعی کاربر رو به دلیل باگ یا موارد دیگه نمایش نمیدن . برای اثبات این ادعاها، خیلی از ارائه دهندگان معتبر، ارزیابی هایی رو توسط شرکتهای شخص ثالث انجام میدن که کدهای برنامه ، تنظیمات سرورها رو بررسی میکنن تا اگه آسیب پذیری باشه که کاربران رو تحت تاثیر قرار میده، اونو کشف و اصلاح کنن.

براساس این ویژگی جدید، فروشندگان VPN یه ارزیابی MASA از یه شرکت امنیتی معتبر انجام میدن. در زمان نگارش این پست، لیست شرکت های امنیتی معتبر عبارتند از :

لیست کامل ارائه دهندگانی که این برچسب رو دریافت کردن و همچنین، گزارش MASA شون رو میتونید از این لینک مشاهده کنید.

احتمال میدن که خیلی از این ارائه دهندگان برای شفافیت بیشتر ، اقدام به دریافت این برچسب بکنن. برای دریافت برچسب هم میتونید از این فرم استفاده کنید.

همچنین گویا قراره که این الزامات MASA برای سایر برنامه ها هم انجام بشه، البته گوگل جدول زمانی برای سایر برنامه ها ارائه نداده.

سرویس جدید SecuriDropper :

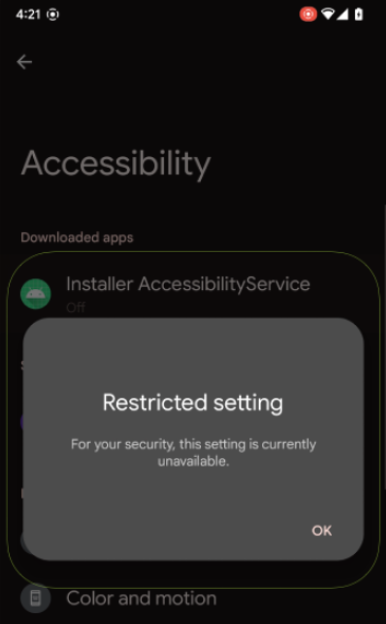

مجرمین یه سرویس جدید از نوع Dropper-As-A-Service (DaaS) با عنوان SecuriDropper بالا آوردن که امکان دور زدن ویژگی امنیتی Restricted Settings رو در برنامه های اندرویدی فراهم میکنه و میشه باهاش روی دستگاه بدافزار نصب کرد و به Accessibility Services دسترسی داشت.

Restricted Settings یه ویژگی امنیتی هستش که در اندروید 13 معرفی شده ، که از برنامه هایی که خارج از گوگل پلی نصب شدن و میخوان به ویژگی هایی مانند تنظیمات Accessibility یا Notification Listener دسترسی داشته باشن، جلوگیری میکنه. این دو مجوز معمولا توسط اغلب بدافزارهای اندوریدی مورد استفاده قرار میگیرن برای نمونه میتونید این گزارش رو در خصوص خطرناکترین بدافزار بانکی اندرویدی رو مطالعه کنید. وقتی برنامه ای این مجوزهارو میخواد Restricted Settings ، اونارو مسدود میکنه و یه هشدار به کاربر نشون میده.

در آگوست 2022 محققین ThreatFabric یه گزارشی منتشر کردن در خصوص یه بدافزار بنام BugDrop که این ویژگی رو دور میزد. تکنیک اینجوریه که از API مبتنی بر جلسه برای نصب بدافزار APK استفاده میکنن. یعنی APK در چند مرحله نصب میشه که شامل یه پکیج base و چندین فایل داده ای split هستش.

این تکنیک در اندروید 14 هم همچنان جواب میده و SecuriDropper از این تکنیک برای دور زدن Restricted Settings استفاده میکنه.

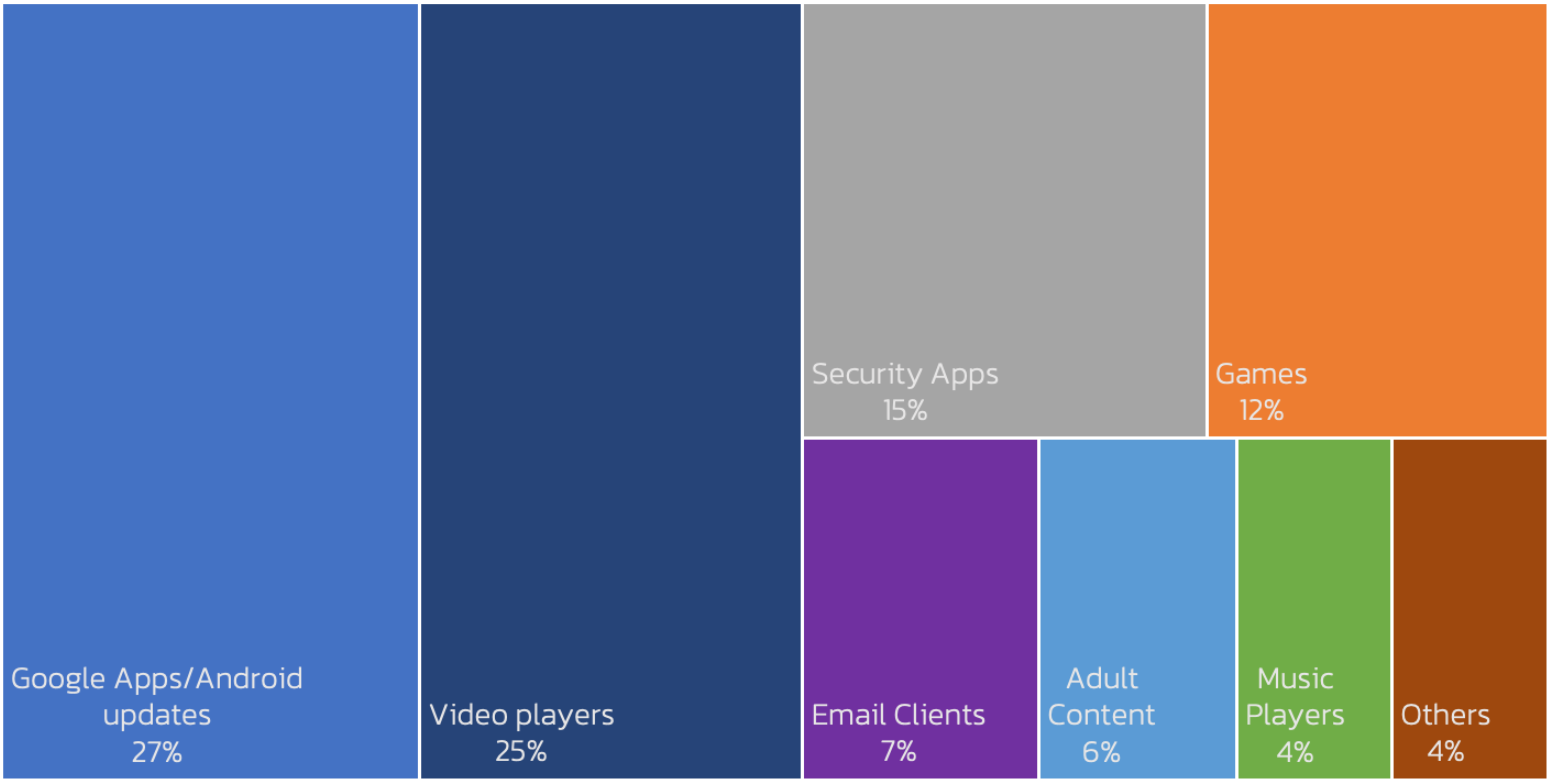

SecuriDropper دستگاههای اندرویدی رو از طریق جعل یه برنامه قانونی که اغلب یه برنامه گوگل، بروزرسانی اندروید، پخش کننده های صوتی و ویدیویی ، برنامه های امنیتی و یا یه بازی هست، آلوده میکنه. بعد از نصب این برنامه های قانونی ، در ادامه ، پیلود مرحله دوم رو اجرا میکنه که نصب بدافزار هستش.

dropper (همون برنامه قانونی جعلی) با استفاده از مجوزهای Read & Write External Storage و Install & Delete Packages میتونه بدافزار رو نصب کنه.

|

1 2 3 4 5 6 7 8 |

private void requestPermissions() { ActivityCompat.requestPermissions(this, new String[] { "android.permission.WRITE_EXTERNAL_STORAGE", "android.permission.READ_EXTERNAL_STORAGE" }, 1); } |

بعد از اینکه مجوزهای بالا رو گرفت، بررسی میکنه که آیا پکیج پیلود مرحله دوم روی دستگاه نصب شده یا نه. اگه نصب شده باشه که اونو اجرا میکنه :

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 |

public static String TargetBaseid = <app_package_name>; protected void onCreate(Bundle bundle0) { super.onCreate(bundle0); Context context0 = this.getApplicationContext(); this.mContext = context0; if (InstallActivity.isAppAvailable(context0, InstallActivity.TargetBaseid)) { Intent intent0 = this.getPackageManager().getLaunchIntentForPackage(InstallActivity.TargetBaseid); intent0.addFlags(0x10000000); intent0.addFlags(0x20000000); this.startActivity(intent0); this.finish(); return; }... } |

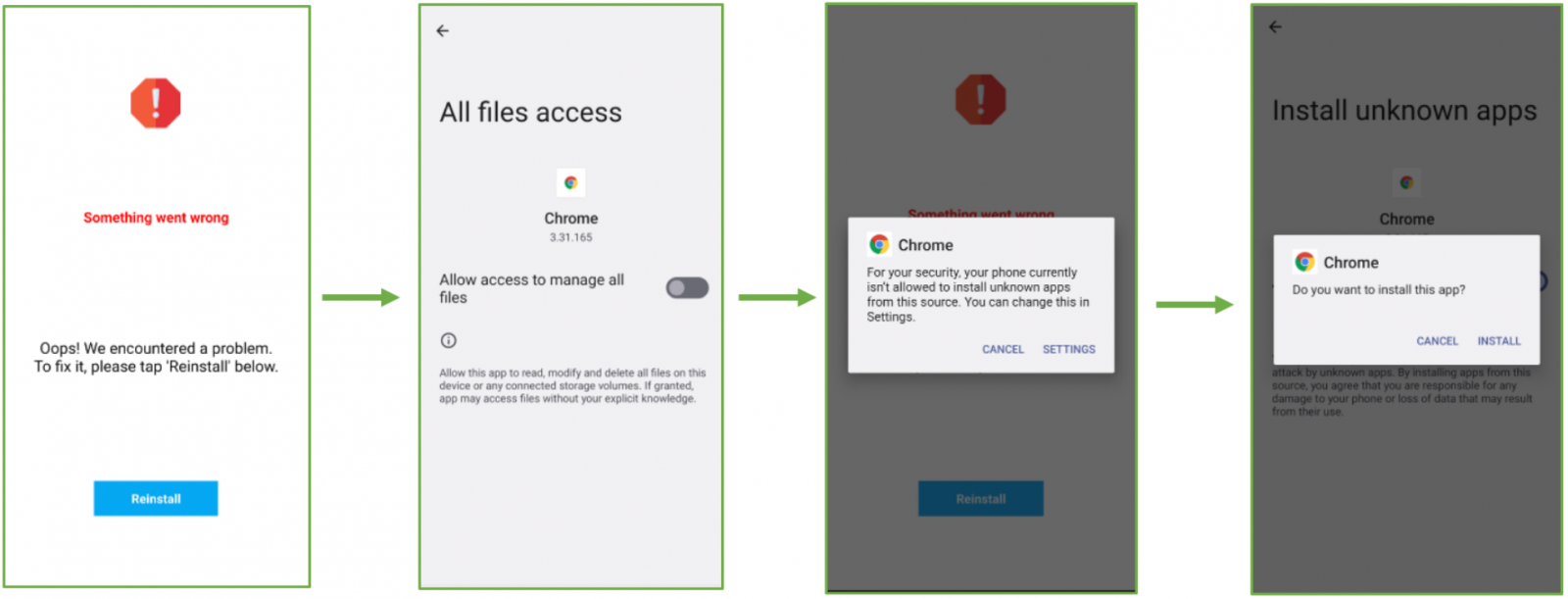

اما اگه نصب نشده باشه ، از طریق فریب کاربر و دستکاری اینترفیس اونو نصب میکنه. یه خطایی رو به کاربر نمایش میده که dropper (همون برنامه قانونی جعلی) بدرستی نصب نشده و باید برای نصب مجدد روی دکمه Reinstall کلیک کنن. با کلیک روی اون وارد مرحله اخذ مجوزهای بیشتر برای نصب بدافزار میشه.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

this.upbtn = (Button) this.findViewById(0x7F05000F); default: { this.titleview.setText("Something went wrong."); this.decripview.setText("We encountered a problem. To fix it, please tap \'Reinstall\' below."); this.upbtn.setText("Reinstall"); this.upbtn.setOnClickListener(new View.OnClickListener() { ... public void onClick(View view0) { if (!InstallActivity.this.checkPermissions()) { InstallActivity.this.requestPermissions(); return; } worker.install(InstallActivity.this.getApplicationContext()); } |

محققای ThreatFabric مشاهده کردن که مجرمین از SecuriDropper برای توزیع بدافزار SpyNote در قالب برنامه Google Translate استفاده کردن. همچنین از این بدافزار برای توزیع بدافزار بانکی معروف Ermac در قالب مرورگر کروم هم استفاده شده.

همچنین محققای ThreatFabric اعلام کردن که بدافزار Zombinder هم تبلیغات خودش رو در فرومهای هکری شروع کرده. این بدافزار اولین بار در دسامبر 2022 مشاهده شده و کارش اینکه میتونه کد مخربی رو به یه برنامه قانونی اضافه کنه که از این کد برای نصب بدافزار استفاده میشه. این بدافزار با 1000 دلار دردسترس هستش. توضیحاتی که در تبلیغ برای دور زدن Restricted Settings ارائه داده ، با ویژگی های بدافزار SecuriDropper مطابقت داره.

منبع: