Private Cloud Compute (PCC) درخواستهای محاسباتی سنگین برای هوش مصنوعی اپل رو فراهم و در عین حال محافظت بینظیری از حریم خصوصی و امنیت، برای دستگاههای اپل به محیط ابری رو ارائه میده.

اپل قبلا PCC رو معرفی و اعلام کرده بود که برای ایجاد اعتماد عمومی در این سیستم، قدم فوقالعادهای خواهد برداشت و به محققین امنیتی و حریم خصوصی اجازه خواهد داد تا امنیت و حریم خصوصی انتها به انتهای PCC رو بررسی و تأیید کنن.

در هفتههای پس از معرفی هوش مصنوعی اپل و PCC، اپل به ارزیابان شخص ثالث و برخی از محققین امنیت سایبری، دسترسی اولیه به منابعی که برای امکانپذیر کردن این بررسی ایجاد کرده بود، از جمله PCC Virtual Research Environment (VRE)، ارائه داد.

دیروز اپل اعلام کرده که این منابع رو بصورت عمومی در دسترس همه محققین امنیت سایبری و حریم خصوصی، یا هر کسی که علاقمند هستش، قرار داده تا بیشتر در مورد PCC یاد بگیرن و تأیید مستقل خودشون رو در مورد ادعاهای اپل انجام بدن.

علاوه بر این اپل گفته که برنامه Apple Security Bounty رو با شامل کردن PCC ، با پاداشهای قابل توجه برای گزارش مشکلات مربوط به ادعاهای امنیتی یا حریم خصوصی، گسترش داده.

برای اینکه بیشتر با معماری PCC آشنا بشید، اپل یک راهنما در این خصوص منتشر کرده که میتونید از اینجا بهش دسترسی داشته باشید.

محیط تحقیقات مجازی (VRE) :

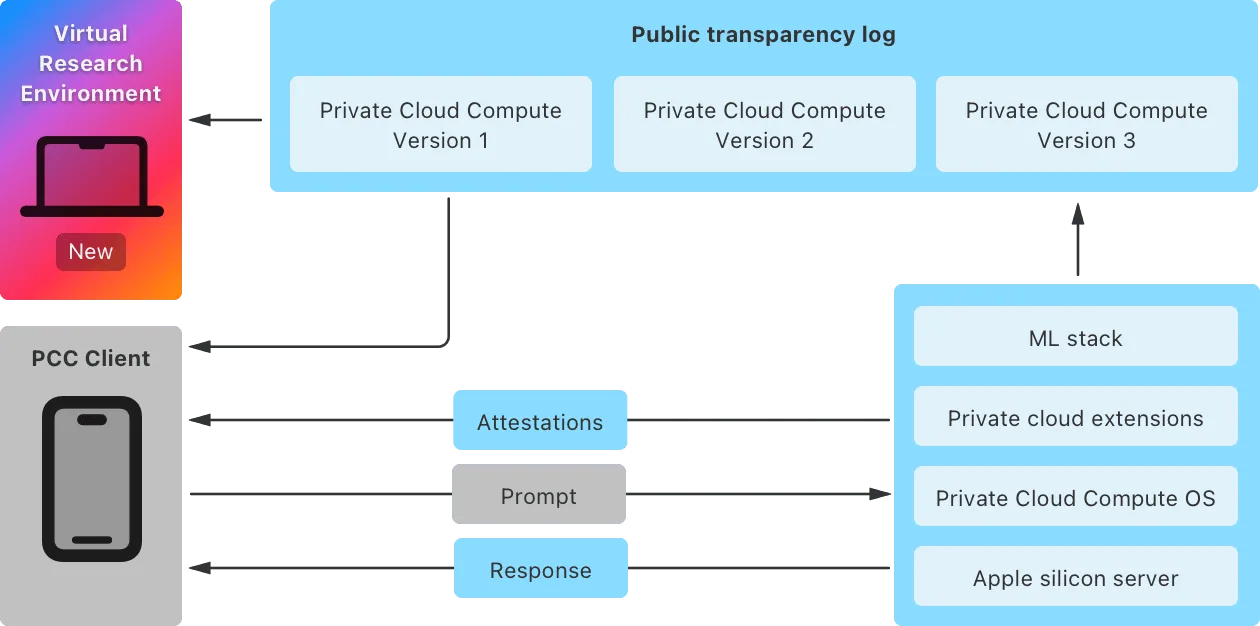

برای اولین بار، اپل یک Virtual Research Environment (VRE) برای یک پلتفرم اپل ایجاد کرده. VRE مجموعهای از ابزارهایی هستش که به شما امکان میده تحلیل امنیتی خودتون از PCC رو مستقیماً از مک خودتون انجام بدید. این محیط به شما امکان میده بسیار فراتر از درک ویژگیهای امنیتی پلتفرم جلو برید. میتونید تأیید کنید که PCC در واقع حریم خصوصی کاربر رو به روشهایی که توصیف کردن حفظ میکنه یا نه.

VRE نرمافزار مولفه ی PCC رو در یک ماشین مجازی با تغییرات جزئی اجرا میکنه. نرمافزار فضای کاربر دقیقاً مانند مولفه ی PCC، با فرآیند بوت و کرنل سازگار شده برای مجازیسازی، اجرا میشه. VRE شامل یک پردازنده امنیتی مجازی (Secure Enclave Processor (SEP)) هستش که برای اولین بار تحقیقات امنیتی در این مؤلفه رو امکانپذیر کرده و همچنین از پشتیبانی داخلی macOS برای گرافیک مجازیسازی شده برای فعال کردن استنتاج استفاده میکنه.

شما میتونید ابزارهای VRE رو برای موارد زیر استفاده کنید:

- لیست کردن و بررسی نسخه های نرمافزار PCC

- تأیید یکپارچگی گزارش شفافیت

- دانلود فایلهای اجرایی مربوط به هر نسخه

- بوت کردن یک نسخه در یک محیط مجازی

- انجام استنتاج در برابر مدلهای نمایشی

- اصلاح و دیباگ نرمافزار PCC برای فعال کردن تحقیقات عمیقتر

VRE روی macOS Sequoia 15.1 در دسترس هستش و برای اجرا نیاز به یک دستگاه مک با Apple silicon و 16 گیگ یا بیشتر مموری دارید.

برای جزییات نحوه ی نصب و آماده سازی محیط، اپل مستنداتی منتشر کرده میتونید از اینجا مشاهده کنید.

سورس کدهای PCC:

اپل همچنین یسری از سورس کدهای PCC رو بصورت محدود در اختیاز محققین قرار داده تا بتونن اونارو از لحاظ امنیتی و حریم خصوصی، بصورت عمیق بررسی کنن.

پروژه هایی که کدهای اونا منتشر شده :

- پروژه ی CloudAttestation : این پروژه مسئول ساخت و اعتبارسنجی گواهی های گره PCC است.

- پروژه ی Thimble: این پروژه شامل privatecloudcomputed daemon است که روی دستگاه کاربر اجرا میشه و از CloudAttestation برای اعمال شفافیت قابل تأیید، استفاده میکنه.

- پروژه ی splunkloggingd : لاگهایی رو که میشه از یک گره PCC منتشر بشن رو فیلتر میکنه تا از افشای تصادفی دادهها جلوگیری کنه.

- پروژه ی srd_tools : این پروژه شامل ابزارهای VRE است که میشه از اونا برای درک نحوه استفاده از VRE برای اجرای کد PCC استفاده کرد.

همه ی کدها از اینجا در دسترس هستن.

برنامه ی بانتی اپل برای PCC:

همونطور که بالا اشاره شد، اپل برنامه ی باگ بانتی خودش که به Apple Security Bounty معروف هستش رو با اضافه کردن PCC گسترده کرده. با این کار هم مشکلات برنامه ی خودش رو رفع میکنه و هم محققین امنیتی و حریم خصوصی رو تشویق میکنه تا روی برنامه اش کار کنن.

دسته بندی بانتی های جدید برای PCC بصورت زیر هستن :

- افشای تصادفی دادهها: آسیبپذیریهایی که منجر به افشای ناخواسته دادهها به دلیل نقص در پیکربندی یا مشکلات طراحی سیستم میشن.

- خطر خارجی ناشی از درخواستهای کاربر: آسیبپذیریهایی که به بازیگران خارجی اجازه میدن، از درخواستهای کاربران برای دسترسی غیرمجاز به PCC سوءاستفاده کنن.

- دسترسی فیزیکی یا داخلی: آسیبپذیریهایی که دسترسی به رابطهای داخلی، باعث به خطر انداختن سیستم میشه.

بانتی هایی که برای PCC در نظر گرفتن، همسو با بانتی های iOS هستش :

| Category | Description | Maximum Bounty |

|---|---|---|

| Remote attack on request data | Arbitrary code execution with arbitrary entitlements | $1,000,000 |

| Access to a user’s request data or sensitive information about the user’s requests outside the trust boundary | $250,000 | |

| Attack on request data from a privileged network position | Access to a user’s request data or other sensitive information about the user outside the trust boundary | $150,000 |

| Ability to execute unattested code | $100,000 | |

| Accidental or unexpected data disclosure due to deployment or configuration issue | $50,000 |

در نهایت اپل گفته با توجه به اینکه به مشکلات امنیتی و حریم خصوصی اهمیت میده، اگه موردی بود که در دسته بندی بالا قرار نداشت، در برنامه بانتیشون ارسال کنید تا ارزیابی کنن. فقط گزارش باید کیفیت مطلوب، امکان اکسپلویت شدن و … رو داشته باشه.

برای اطلاعات بیشتر در خصوص این برنامه و سایر برنامه های باگ بانتی اپل، از سایت رسمیشون دیدن کنید.