کمپانی AT&T اعلام کرده که هکرها تونستن سوابق تماس 109 میلیون یا تقریبا همه ی کاربراش رو از طریق دسترسی به یک دیتابیس در اکانت Snowflake شرکت، بدزدن. این هک بین 14 تا 25 آوریل رخ داده.

AT&T در فرم 8-K ای که روز جمعه برای SEC پر کرده، اعلام کرده که دادههای سرقت شده شامل سوابق تماسها و پیامکهای، تقریباً تمام مشتریان موبایل AT&T و مشتریان اپراتورهای مجازی شبکه موبایل (MVNO) ، از اول ماه مه تا 31 اکتبر 2022 و همچنین 2 ژانویه 2023 هستش.

فرم 8-K گزارشی هستش که شرکتهای سهامی عام در آمریکا موظفند در صورت وقوع رویدادهای خاص و مهم برای کمیسیون بورس و اوراق بهادار (SEC) ارسال کنن. این رویدادها میتونن شامل مواردی مانند تغییرات در مدیریت، ادغامها و تملکها، یا افشاگریهای مالی مهم باشن.

داده های سرقت شده شامل موارد زیر هستن:

- شماره تلفن مشتریان خط ثابت AT&T و مشتریان سایر اپراتورها.

- شماره تلفن هایی که با شماره های بیسیم MVNO یا AT&T تعامل داشتن.

- تعداد تعاملات (مثلاً تعداد تماسها یا پیامکها).

- مجموع مدت زمان تماس برای یک روز یا یک ماه.

- برای زیرمجموعهای از رکوردها، یک یا چند شماره شناسایی سایت سلولی.

شماره های شناسایی سایت سلولی (Cell Site Identification Numbers) شناسههای منحصر به فردی هستن که به هر برج سلولی در شبکه تلفن همراه اختصاص داده میشه. این شناسه ها برای مسیریابی تماسها و پیامکها به برج سلولی صحیح و ارائه خدمات به کاربران تلفن همراه استفاده میشن.

اپراتورهای تلفن همراه از این شماره ها برای ردیابی حرکات شما در شبکه هاشون هم استفاده میکنن، اما این کار فقط با رضایت شما و با توجه به قوانین و مقررات مربوطه انجام میشه.

برج سلولی، که به اون آنتن سلولی یا ایستگاه پایه سلولی هم میگن، یک فرستنده و گیرنده قدرتمند هستش که در شبکه تلفن همراه قرار داره. برجهای سلولی با هم کار میکنن تا به شما امکان بدن با تلفن همراهتون تماس بگیرید، پیامک بفرستید و از اینترنت استفاده کنید.

لیست MVNOهای AT&T:

Black Wireless, Boost Infinite, Consumer Cellular, Cricket Wireless, FreedomPop, FreeUp Mobile, Good2Go, H2O Wireless, PureTalk, Red Pocket, Straight Talk Wireless, TracFone Wireless, Unreal Mobile, Wing

داده های سرقت شده حاوی محتوای تماس یا پیامک، نام مشتریان یا هر داده ی شخصی مانند تاریخ تولد و … نیستن. با این حال این داده ها اگه با داده های افشا شده ی قبلی ترکیب بشن، میتونه خطراتی رو ایجاد کنن.

AT&T گفته که بعد از اطلاع از نقض، با کارشناسان امنیت سایبری کار کرده و مجریان قانون رو مطلع کرده.

وزارت دادگستری آمریکا، دو بار در تاریخ های 9 مه و 5 ژوئن، به AT&T اجازه داده تا اطلاع رسانی عمومی رو به دلیل خطرات احتمالی برای امنیت ملی و عمومی به تاخیر بیندازه.

در این دوبار تاخیری هم که صورت گرفته، FBI و DOJ و AT&T با هم همکاری داشتن تا حادثه رو سریعتر جمع و جور کنن و عوامل پشت این هک رو دستگیر کنن. AT&T گفته که از دستگیری یک نفر در این خصوص مطلع هستش.

رسانه ی 404 Media در گزارشی اعلام کرده که یک شهروند 24 ساله ی آمریکایی بنام John Binns که در ماه مه 2024 در ترکیه دستگیر شده بود، با این رخداد امنیتی در ارتباط هستش. ایشون قبلا به دلیل نفوذ به T-Mobile در سال 2021 و فروش داده های مشتریان این شرکت متهم شده بود.

AT&T اعلام کرده که امنیت خودش رو ارتقاء داده تا در آینده با چنین مشکلاتی روبرو نشه، همچنین بزودی با افرادی که تحت تاثیر این رخداد بودن، تماس میگیره.

علاوه بر این AT&T یک صفحه ای رو ایجاد کرده تا از طریق اون، مشتریان مطلع بشن که تحت تاثیر این رخداد بودن یا نه و در صورت تحت تاثیر بودن، داده های سرقت شده اشون رو دریافت کنن.

AT&T همچنین گفته که مدارکی دال بر افشای عمومی این داده ها مشاهده نکرده و همچنین گفته که این رخداد مربوط به نقض داده های سال 2021 نیست که اوایل امسال تاییدش کرده بود. اون حمله، 51 میلیون مشتری این شرکت رو تحت تاثیر قرار داده بود.

حمله روی پلتفرم Snowflake :

AT&T تایید کرده که این رخداد از طریق هک اکانت Snowflake با استفاده از اعتبارنامه های سرقت شده، صورت گرفته.

Snowflake یک شرکت ارائه دهنده ی دیتابیس مبتنی بر ابر هستش که به مشتریان امکان ذخیره سازی و آنالیز داده ها در حجم بالایی رو میده.

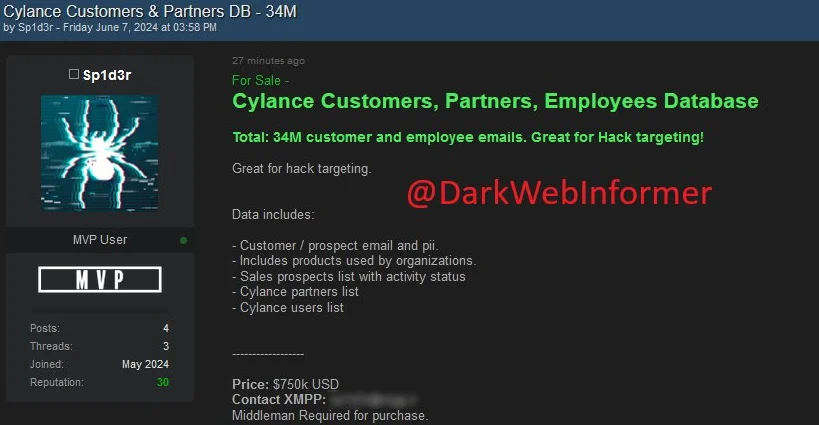

ماه گذشته یک بازیگر تهدید بنام Sp1d3r در یک فروم هک اعلام کرد که یسری داده از شرکت امنیتی Cylance دزدیده و اونارو به قیمت 750 هزار دلار برای فروش گذاشت.

شرکت Cylance یک شرکت امنیت سایبری هستش که در زمینه ی توسعه ی آنتی ویروس و … فعالیت میکنه. این شرکت در سال 2019 توسط بلک بری به مبلغ 1.4 میلیارد دلار خریداری شد.

Cylance صحت این داده هارو تایید کرد و اعلام کرد که داده ها قدیمی هستن و از طریق هک یک پلتفرم شخص ثالث، سرقت شدن.

داده ها شامل 34 میلیون ایمیل مشتریان و کارمندان و همچنین اطلاعات شخصی کارمندان، شرکا و مشتریان این شرکت هستش و مربوط به سالهای 2015 تا 2018 هستش.

در زمان افشای این حمله، Cylance نامی از این پلتفرم شخص ثالث نبرد اما در ادامه، همون بازیگر تهدید 3 ترابایت داده از شرکت تامین کننده قطعات خودرویی Advance Auto Parts بعد از هک اکانت Snowflake شرکت، برای فروش گذاشت.

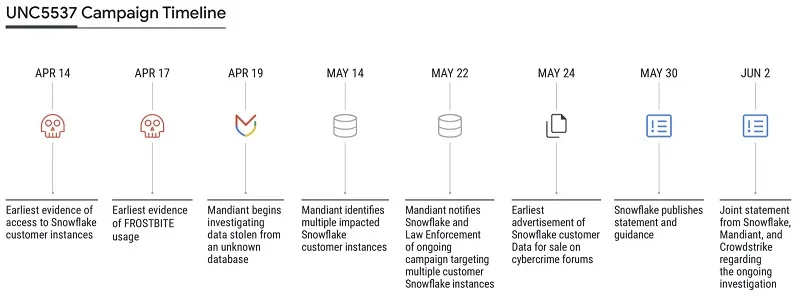

بعدا Mandiant گزارشی مبنی بر هدف قرار دادن مشتریان Snowflake توسط یک بازیگر تهدید با انگیزه مالی، بنام UNC5537 منتشر کرد. این بازیگر تهدید با استفاده از اطلاعات کاربری که در سال 2020 در بدافزارهای infostealer به سرقت رفته بود، به حساب های مشتریان Snowflake دسترسی پیدا میکنه.

Mandiant گفته که این داده ها با این که قدیمی هستن، اما بدلیل عدم تغییر همچنان معتبر بودن. همچنین بدلیل عدم فعال بودن احرازهویت چندعاملی، هکرها تنها با یک نام کاربری و پسورد میتونستن وارد این اکانتها بشن.

Mandiant این بازیگر تهدید رو از مه 2024 رصد کرده و اعلام کرده که این بازیگر تهدید تونسته به صدها سازمان در سراسر جهان نفوذ و از قربانیانش اخاذی کنه. مبالغ اخاذیشون هم رقمی بین 300 هزار تا 5 میلیون دلار بوده. شکل زیر نشون دهنده تایم لاین حملات این بازیگر تهدید هستش.

Mandiant جزییات زیادی از این بازیگر تهدید منتشر نکرد، اما گفته میشه که این بازیگر تهدید بخشی از یک جامعه بزرگتر از بازیگران تهدید هستش که در سایتها، گروه های تلگرامی و سرورهای Discord حضور دارن و معمولاً در حملات با هم همکاری میکنن.

Mandiant گفته که حداقل از سال 2020 تا حالا صدها اعتبارنامه Snowflake رو شناسایی کرده که در حملات بدافزارهایی مانند Vidar، RisePro، Redline، Racoon Stealer، Lumm، Metastealer infostealer جمع آوری شدن.

تا به امروز، Snowflake و Mandiant تقریبا به 165 سازمانی که در معرض این حملات بودن، اطلاع رسانی کردن.

همچنین Snowflake برای جلوگیری از این حملات، گزینه ی اجباری احرازهویت چند عاملی (MFA) رو هم فعال کرده.

بنابراین لیست قربانیان معروفی که AT&T هم بهشون اضافه میشه حالا شامل Advance Auto Parts, Pure Storage, Los Angeles Unified, Neiman Marcus, Ticketmaster, Banco Santander هستش.

منابع: