محققای Prodaft گزارشی منتشر کردن در خصوص یه پلتفرم خودکار حمله بنام Checkmarks که توسط گروه هکری روسی FIN7 برای اکسپلویت آسیب پذیری های Microsoft Exchange و SQL injection توسعه داده شده.

این گروه روسی تقریبا از سال 2012 فعالیتش رو شروع کرده و اغلب انگیزه اشون مالی هستش. معروفترین حرکاتشون هم حمله به دستگاههای خودپرداز ، پنهان کردن USBهای حامل بدافزار تو خرسهای عروسکی و راه اندازی شرکت های امنیت سایبری و استخدام متخصصین برای حملات باج افزاری و … بوده .

این سیستم جدیدشون چندین آسیب پذیری اجرای کد و افزایش امتیاز در Microsoft Exchange رو اسکن میکنه از جمله CVE-2021-34473 و CVE-2021-34523 و CVE-2021-31207 . اکسپلویتهایی هم که استفاده میکردن یا خودشون توسعه داده بودن یا از PoCهای منتشر شده، استفاده میکردن.

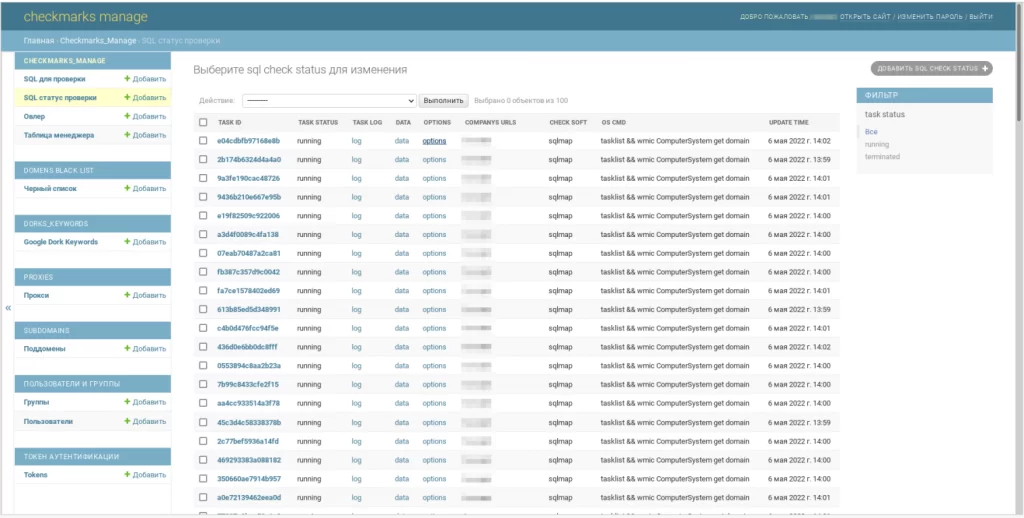

همچنین این ابزارشون یه ماژول برای SQLi داره که از sqlmap استفاده میکنه و برای پیدا کردن آسیب پذیری روی سایتهای قربانی ها ازش استفاده میکنن.

پس از دسترسی اولیه با این ابزار ، Checkmarks بصورت خودکار کارهای post-exploitation رو هم انجام میده مانند استخراج ایمیلها از اکتیودایرکتوری و اطلاعات سرورهای Exchange .

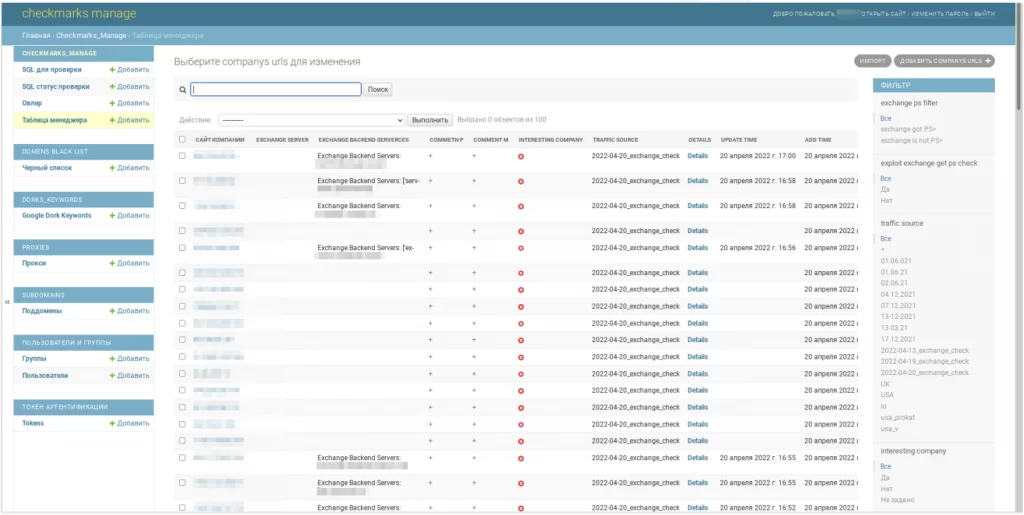

قربانیان جدید به یه پنلی اضافه میشن که اپراتورهای FIN7 میتونن جزییات زیادی در خصوص قربانی رو مشاهده کنن.

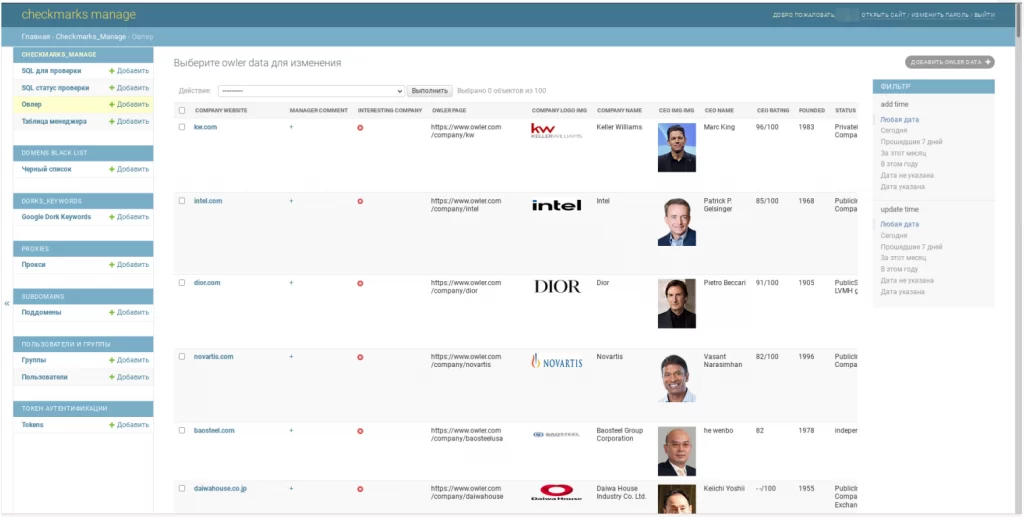

قسمت جالبش اینکه ، بعد از اضافه شدن قربانی به پنل ، تیم بازاریابی گروه وارد کار میشه و جزییات مالی از قربانی مانند تعداد کارمندان ، درآمد فعلی ، جزییات دفترشون و … رو به پنل اضافه میکنه ، با این هدف که آیا قربانی ارزش زمان و تلاش برای حمله باج افزاری رو داره یا نه.

اگه شرکت ارزش حمله رو داشته باشه ، نفوذگر یه کامنتی رو در خصوص نحوه اتصال ، زمان مورد نیاز حمله و همچنین تا کجا میتونه پیش بره رو برای بررسی ادمین قرار میده.

گروه بازریابی این اطلاعات از سایتهایی مانند DNB و Crunchbase و Owler و Zoominfo و Mustat و Similarweb بدست میاره.

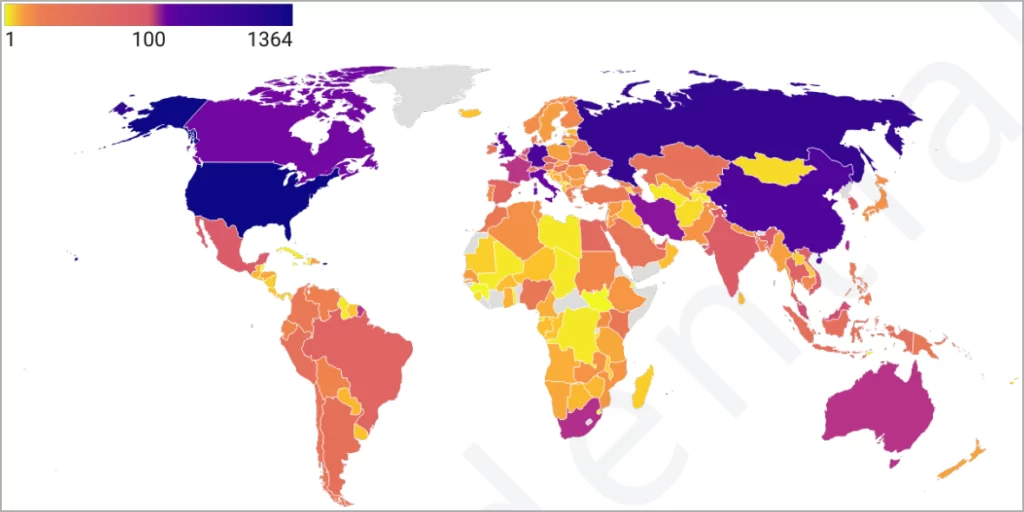

محققا گفتن این گروه از این ابزار برای اسکن 1.8 میلیون هدف و نفوذ به 8,147 شرکت که عمدتا آمریکایی بودن استفاده کردن. تو نقشه ای که ارائه شده ایران هم هستش.

باج افزارهایی که مرتبط به این گروه دونستن ، در نوامبر Sentinel Labs شواهدی رو پیدا کرده که این گروه به باج افزار Black Basta مرتبطه. تو آوریل هم Mandiant این گروه رو به حملات Darkside مرتبط دونسته. همچنین با اطلاعات بدست اومده از لاگهای Jabber ، ارتباطاتی رو با Darkside و REvil و LockBit پیدا کردن.

یه نکته جالب دیگه در خصوص این گروه اینکه ، اینا یه بکدور SSH رو روی اهدافی که باج رو دادن نگه میدارن. از این بکدور برای سرقت داده ها و فروش دسترسی به سایر گروهها یا تست حملات جدید در آینده استفاده میکنن.

دو تا نکته تو متدولوژی گروه هست ، یکی اینکه این گروه با خودکار کردن حملات ، دامنه وسیعی از اهداف رو مورد حمله قرار میده. نکته بعدی هم اینکه به جای هدف قرار دادن شرکت های ارزشمند ، همه رو میزنه و در مرحله دوم ارزیابی میکنه که ارزش ادامه رو داره یا نه.

انتهای گزارش یسری IOC هم از ابزارها و اکسپلویتهای این گروه منتشر شده که میتونید شبکه اتون رو بررسی کنید.