در روزهای اخیر ، یسری خبر در خصوص دنیای مجرمین سایبری و مجریان قانون رخ داده که در این پست به بررسی اونا پرداختیم.

کنفرانس جرایم رایانه اینترپل :

اولین خبر اختصاص داره به کنفرانس بین المللی INTERPOL Global Cybercrime که از 15 تا 17 اکتبر در مرکز نوآوری اینترپل در سنگاپور برگزار شد. در این کنفرانس مجریان قانون، شرکتهای خصوصی، سازمانهای بین المللی و دانشگاهیان شرکت کرده بودن.

این کنفرانس براهمیت ایجاد یه ارتباط جهانی و بین بخشی ، برای جلوگیری از تهدیدات حملات سایبری جدید و ایجاد دنیای دیجیتال امن تمرکز داشت. همچنین روی همکاری برای پیشگیری، کشف، بررسی و اختلال در جرایم سایبری متمرکز بود.

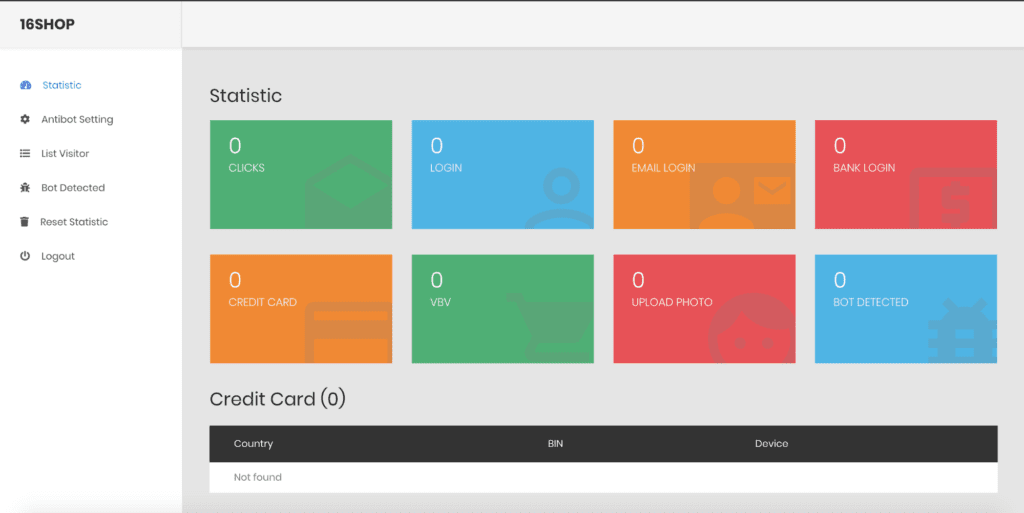

یکی از مواردی که در این کنفرانس بررسی شد، یه پلتفرم Phishing-as-a-service بنام 16Shop بود که در سراسر دنیا تبلیغ میشده و کارش ارائه کیتهای فیشنگ بوده که منجر به سوء استفاده از کاربران اینترنت میشد. به کاربران ایمیلهای فیشینگ حاوی فایل یا لینک مخرب ارسال میشد و از طریق اونا، اطلاعات خصوصی یا کارتهای اعتباریشون رو به سرقت میبردن. این پرونده 70 هزار قربانی از 43 کشور داشته. شکل زیر نمونه ای از یکی از پنلهای ایمیلشون هست.

اینترپل این پرونده رو به کمک مجریان قانون در اندونزی ، ژاپن ، آمریکا و شرکای INTERPOL Gateway مانند Group-IB, Palo Alto و Trend Micro حل کرده.

عملا میشه این همکاری بین مجریان قانون رو در دستگیری های اخیر مشاهده کرد.

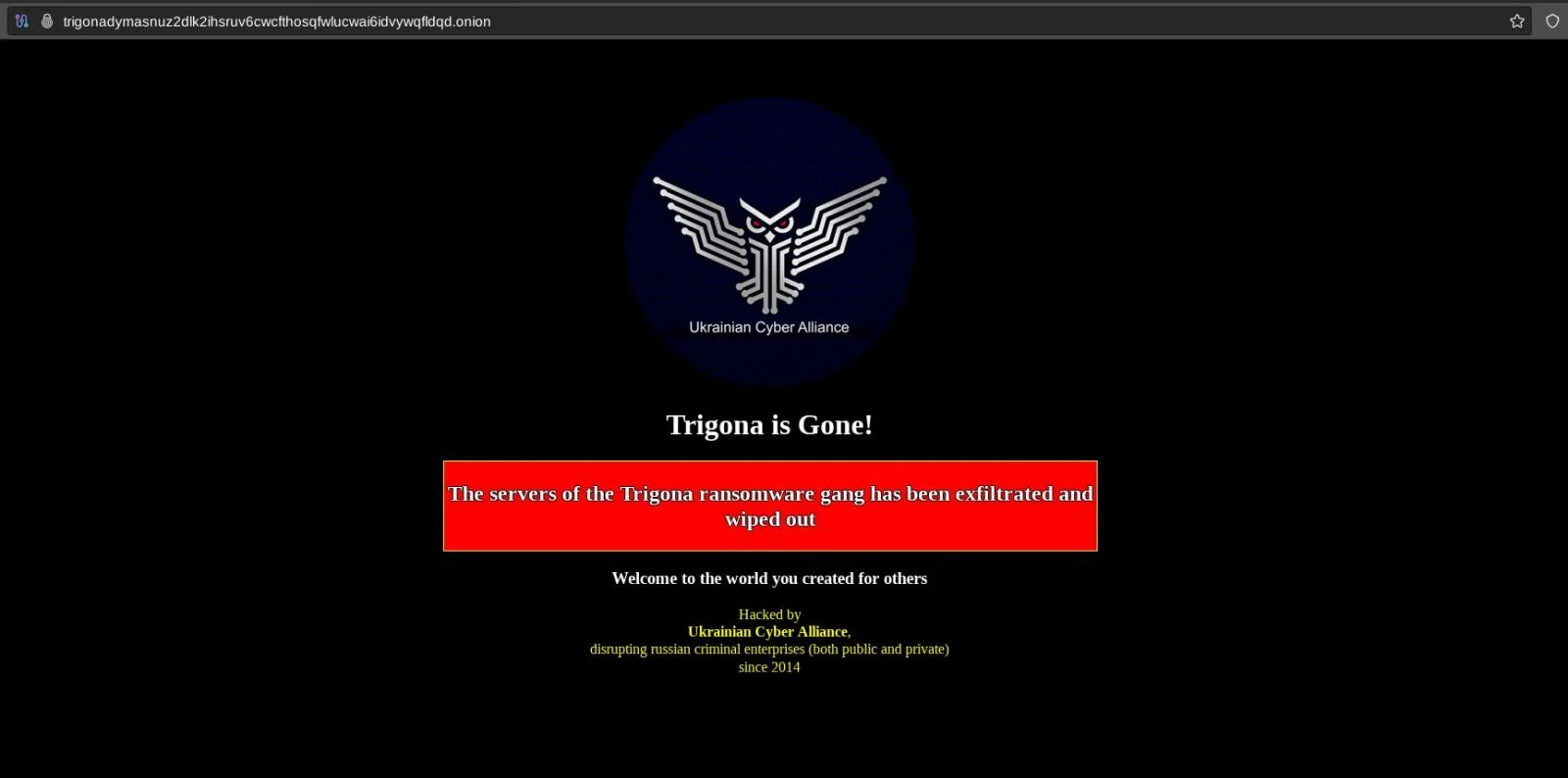

عملیات علیه باج افزار Trigona :

گروه هکری Ukrainian Cyber Alliance سرورهای باج افزار Trigona رو هک و بعد از کپی داده ها، همه اونارو حذف کرده. این گروه ادعا کرده که یسری سورس کد و دیتابیس، که احتمالا شامل کلیدهای رمزگشا هم هستش رو ، استخراج کرده.

روش هکشونم جالب بوده و از آسیب پذیری CVE-2023-22515 که یه آسیب پذیری بحرانی در Confluence Data Center و Confluence Server هست برای هکشون استفاده کردن.

Ukrainian Cyber Alliance یا به اختصار UCA گروهی از هکرها هستن که از سال 2014 برای مبازره با حملات سایبری روسیه با هم متحد شدن. این گروه ادعا کرده بود که تونسته دوبار وزارت دفاع روسیه رو در سال 2016 هک کنه و یسری قرارداد و اسناد محرمانه رو افشاء کنه. برای آشنایی بیشتر با این گروه میتونید این مصاحبه رو بخونید.

گروه باج افزاری Trigona هم از اواخر اکتبر فعالیتشون رو شروع کردن و از قربانیان Monero میگرفتن.

اما دو تا نکته جالب این هک داشت:

- یکی اینکه آسیب پذیریها حتی دامن مجرمین سایبری رو هم میگیرن.

- نکته بعدی که فک کنم به درد سازمانها و شرکتهای ایرانی هم بخوره اینکه ، این گروه باج افزاری اعلام کرده که در نتیجه این هک و متضرر شدن شرکا، با احترام بهشون غرامت میده.

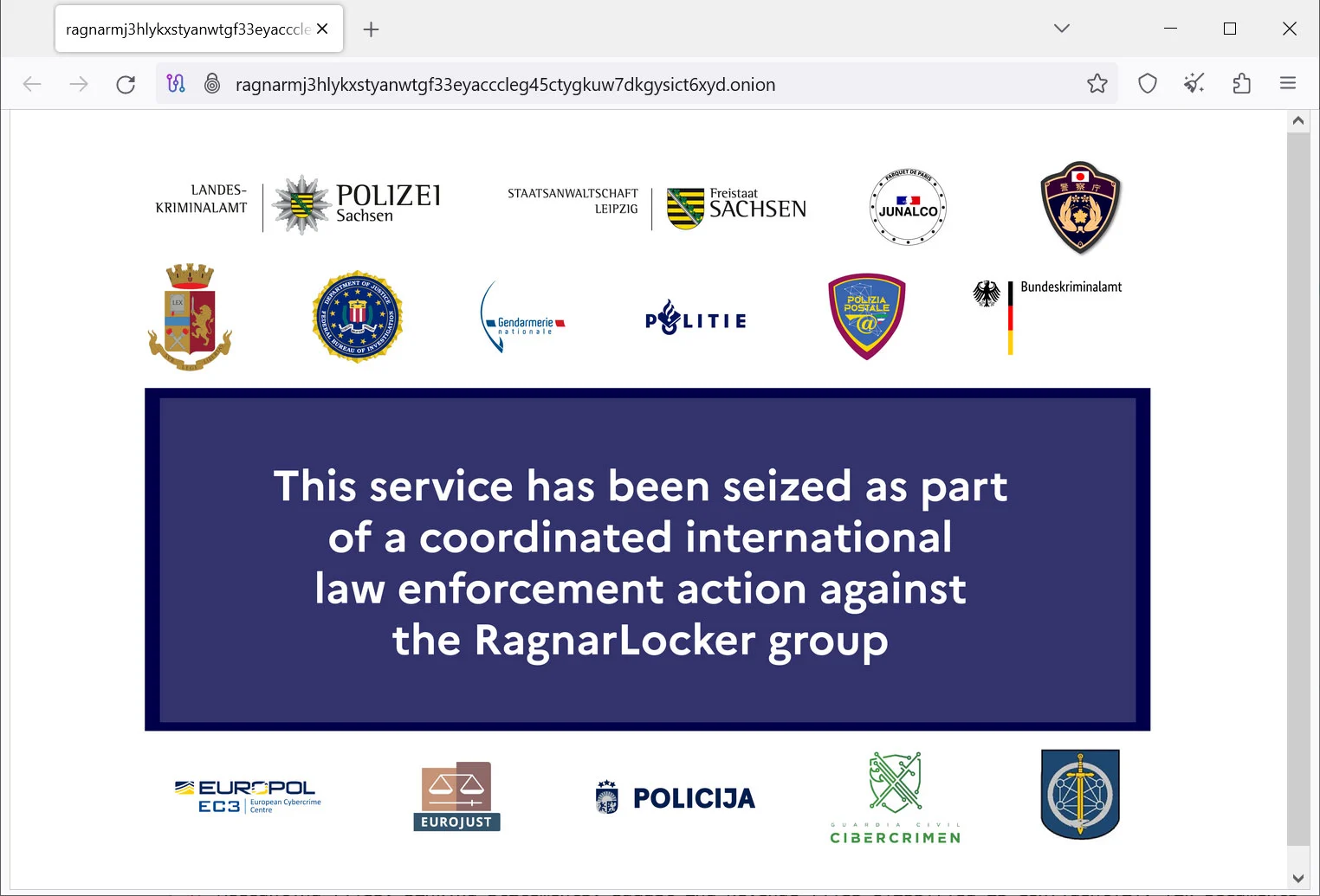

عملیات علیه باج افزار Ragnar Locker :

روز پنجشنبه طی یه عملیاتی ، سایت نشت داده و مذاکره TOR ، گروه باج افزاری Ragnar Locker توقیف شد و متن و هشدار زیر در اون قرار گرفت. این عملیات توسط چندین سازمان بین المللی در آمریکا، اروپا، آلمان، فرانسه، ایتالیا، ژاپن ،اسپانیا،هلند،چک و لتونی انجام شده.

دارایی های ارزهای دیجیتال این گروه هم توقیف شده. یوروپل گفته که 9 تا سرور رو از کار انداختن که 5 تاش تو هلند بوده، دو تا در آلمان و دو تا در سوئد.

این باج افزار از اواخر سال 2019 شروع به فعالیت کرده و بصورت Ransomware-as-a-Service ارائه نمیشده، بلکه بصورت نیمه خصوصی بود، یعنی اینجوری نبود که از شرکا برای عملیاتشون استفاده کنن بلکه با هکرهای خارجی، برای نفوذ به شبکه های سازمانها و شرکتها ، همکاری و مشارکت می کردن و مبلغ باج رو با اونا تقسیم میکردن.

این گروه به جای استقرار یه رمزگذار، صرفا داده ها رو استخراج میکرده و از این داده ها، برای گرفتن باج استفاده میکرد.البته این اواخر از کد افشاء شده ی Babuk برای توسعه رمزگذار VMware ESXi استفاده کردن .

اخیرا مشاهده شده که یه گروه جدید با نام DarkAngels با استفاده از رمزگذار ESXi Ragnar Locker ، تونسته بود به غول صنعتی Johnson Controls حمله کنه، که معلوم نیست این نام جدید برای گروه Ragnar Locker هستش یا نه اینا اومدن سورس کد باج افزار رو خریدن.

این گروه در کارنامه اشون 168 حمله به شرکتهای بین المللی از جمله: Energias de Portugal (EDP) ، Capcom ، Campari ، Dassault Falcon Jet، ADATA و … دارن.

علاوه بر این توقیف، یه توسعه دهنده بدافزار مرتبط با این گروه هم در فرانسه دستگیر شده و طبق گفته یوروپل خونه اش در چک مورد بازرسی قرار گرفته. علاوه بر ایشون، 5 نفر مظنون در اسپانیا و لتونی هم بازجویی شدن.

پلیس اوکراین هم به خونه یکی دیگه از اعضای این گروه حمله کرده و یسری لپ تاپ و تلفن همراه و تجهیزات الکترونیکی کشف و ضبط کرده.

این عملیات به درخواست فرانسه در سال 2021 شروع شده و با همکاری مجریان قانون از کشورهای فرانسه، چک ، آلمان، ایتالیا، لتونی، هلند، اسپانیا، سوئد، ژاپن ، آمریکا و کانادا انجام شده.

در اکتبر 2021 با مشارکت فرانسه و اوکراین و امریکا، دو تا مظنون در اوکراین دستگیر شدن . در سال 2022 هم با مشارکت فرانسه، کانادا و آمریکا یه مظنون دیگه در کانادا دستگیر شد.

استرداد ادمین مارکت E-Root :

آقای Sandu Diaconu که ادمین مارکت E-Root هستش، به دلیل فروش دسترسی به سیستم های هک شده، به آمریکا استرداد شد و اگه حکمش قطعی بشه،حداکثر 20 سال زندان براش میبرن.

ایشون سال 2021 ، بعد از اینکه دامنه های E-Root اواخر 2020 توقیف شدن، در انگلستان دستگیر شد. ماه گذشته هم ایشون موافقت کرده که به دلیل جرایم سایبری که انجام داده، به آمریکا مسترد بشه.

علاوه بر حبس، مجریان قانون در آمریکا دنبال ضبط عواید مجرمانه ای هستن که ایشون از این راه بدست آورده.

مارکت E-Root هم اینجوری بود که در ازای ارز دیجیتال، دسترسی از سیستم های هک شده رو میداد. طبق شواهد بیش از 350 هزار سیستم هک شده در این مارکت برای فروش ارائه شده بود که طیف وسیعی از صنایع رو شامل میشد از جمله یه مورد دولتی مرتبط با تمپا.

مارکت برای خریداران فیلترهای مختلفی ارائه میداد از جمله: تعیین رنج قیمت، منطقه جغرافیایی، ISP ، سیستم عامل ، اینکه دسترسی RDP باشه یا SSH و … .

این مارکت یه صرافی داخلی هم داشت که میشد بیت کوین رو به پرفکت مانی تبدیل کرد.

از دسترسی های فروخته شده در این مارکت در حملات مختلفی از جمله حملات باج افزاری استفاده شده بود.

Diaconu هنوز به مواردی که در کیفرخواست اشاره شده، اعتراف نکرده و تا زمانیکه جرمش ثابت نشه، بی گناه در نظر میگیرن.

دستگیری 34 مجرم در اسپانیا :

پلیس اسپانیا، یه گروه مجرم سایبری رو دستگیر کرده که با روش های مختلف کلاهبرداری از داده های 4 میلیون نفر ، کسب درآمد داشتن. این دستگیری در شهرهای مختلف انجام شده و در کل 16 نقطه رو بررسی کردن و 34 نفر رو دستگیر کردن.

پلیس تونسه یسری سلاح، چهار خودروری مدل بالا، 80 هزار یورو پول نقد و یسری کامپیوتر رو توقیف کنه. این عملیات با مشارکت اسپانیا، یوروپل و اینترپل انجام شده.

روشهای کلاهبرداری این گروه متنوع بوده، وای در کل از یه دیتابیس که اطلاعات 4 میلیون نفر توش بوده سوء استفاده میکردن. عمده روشها از طریق ایمیل و پیامک های فیشینگ بوده از جمله :

استفاده از تکنیک تماس Son In Distress ، که در اون مجرمین با والدین بچه ها تماس میگرفتن و میگفتن که برای فرزندشون مشکلی پیش اومده یا جایی گیر کرده و نیاز به پول داره.

در مواردی از یه فرد که در یه شرکت فناوری بین المللی کار میکرده برای تغییر مسیر کالا به آدرسهای تحت کنترل مجرمین استفاده کردن.

دستگیریشونم اینجوری بوده که اوایل سال 2023 ، شکایات زیادی از یه روش کلاهبرداری ثابت به پلیس شده. کلاهبردارها به اطلاعات موسسات مالی و اعتباری نفوذ کردن و تونستن اطلاعات مشتریان اونارو بدزدن. در ادامه باهاشون تماس گرفتن و اعلام کردن که به دلیل یه خطای رایانه ای یه وام براشون دریافت کردن و اونا باید براساس یسری دستورالعمل ، این وام رو برگردونن. در ادامه مشتریان رو به سمت سایتهای فبشینگ و جعلی از موسسات هدایت کردن و وقتی مشتریها اطلاعات حساسشون رو وارد کردن، اونارو در اختیار کلاهبردارها قرار دادن.

سود حاصل از این فعالیت که عمدتا از فروش داده های جمع آوری شده به سایر مجرمین هستش، حدود 3 میلیون یورو بوده. پلیس گفته که ، مجرمین پولها رو به ارز دیجیتال تبدیل میکردن تا ردشونو گم کنن.

لیدرهای گروه دستگیر شدن اما تحقیقات برای شناسایی عاملان و قربانیان همچنان ادامه داره.

نکته ای که این کلاهبرداری داشته، استفاده هکرها از داده های ملت بوده که متاسفانه در ایران هم شاهد نشت و نقض داده ها از سازمانها و شرکت های مختلف هستیم.

موسس پی پال خبرچین FBI :

BusinessInsider یه مطلبی نوشته در خصوص Peter Thiel که ایشون از تابستون 2021 ، بعنوان یه منبع انسانی محرمانه یا CHS ، اطلاعاتی رو در اختیاز یه مامور FBI ، بنام Johnathan Buma که در زمینه ی فساد سیاسی و کمپین های نفوذ خارجی تخصص داره ، گذاشته.

Peter Thiel کارهای مختلفی رو انجام داده از جمله بنیانگذار سیلیکون ولی ، پی پال ، Palantir و … بوده و فعالیتهای سیاسی هم انجام داده از جمله یکی از بزرگرترین حمایت کنندگان مالی ترامپ در انتخابات بود.

Insider براساس یه منبع که هویتش رو تایید کرده اما نخواسته اسمش فاش بشه، تایید کرده که Charles Johnson ، یکی از دوستای قدیمی Thiel ، میانجی بین Thiel و FBI بوده. همچنین براساس یه منبع دیگه ، اعلام کرده که اصلا FBI ، آقای Thiel رو بصورت رسمی در لیست خبرچین هاش ثبت کرده.

FBI شبکه گستردهای از خبرچینها رو برای پیگیری جرایم سازمانیافته، تهدیدات تروریستی، گروههای افراطی و سایر اهداف جنایی و اطلاعاتی داره و براساس یسری دستورالعمل و چندین لایه تایید، اونارو جذب میکنه. معمولا افرادی که اطلاعات ارزشمندی رو بصورت مکرر ارائه بدن، به درجه ی CHS ای میرسن.

Thiel بعنوان یه CHS یه Code Name و یه شماره سریال داخلی برای رهگیری گزارشاش داشته. اطلاعاتی رو هم در خصوص تماس های خارجی و نفوذ کشورهای خارجی به سیلیکون ولی انتقال داده. از جمله روابط گوگل با دولت چین.

Insider با ایشون و FBI و Scott Horton وکیل Johnathan Buma ارتباط گرفته تا در این خصوص پاسخ بدن که از پاسخ به سوالات خودداری کردن.

منابع

BleepingComputer [1 , 2 , 3 ,4, 5]