گوگل در بولتن امنیتیش خبر از اصلاح 7 آسیب پذیری در کروم داده. از این 7 مورد ، 3 موردش بصورت داخلی کشف شده، 2 موردش توسط محققین خارجی و دو موردش هم در جریان مسابقات Pwn2Own کشف شده.

گوگل جزییات زیادی از آسیب پذیری ها رو منتشر نمیکنه ، تا کاربرا فرصت کافی برای بروزرسانی رو داشته باشن.

نسخه ی اصلاح شده برای پلتفرم های مختلف به شرح زیر :

- مک : 123.0.6312.86

- لینوکس : 123.0.6312.86

- ویندوز: 87./123.0.6312.86

با توجه به اینکه برخی آسیب پذیری ها روی Chromium هم گزارش شدن، بنابراین روی همه ی مرورگرهای مبتنی بر Chromium هم تاثیر میزارن. برای همین اگه از مرورگرهایی مانند Microsoft Edge هم استفاده میکنید، این مرورگرهارو هم بروزرسانی کنید.

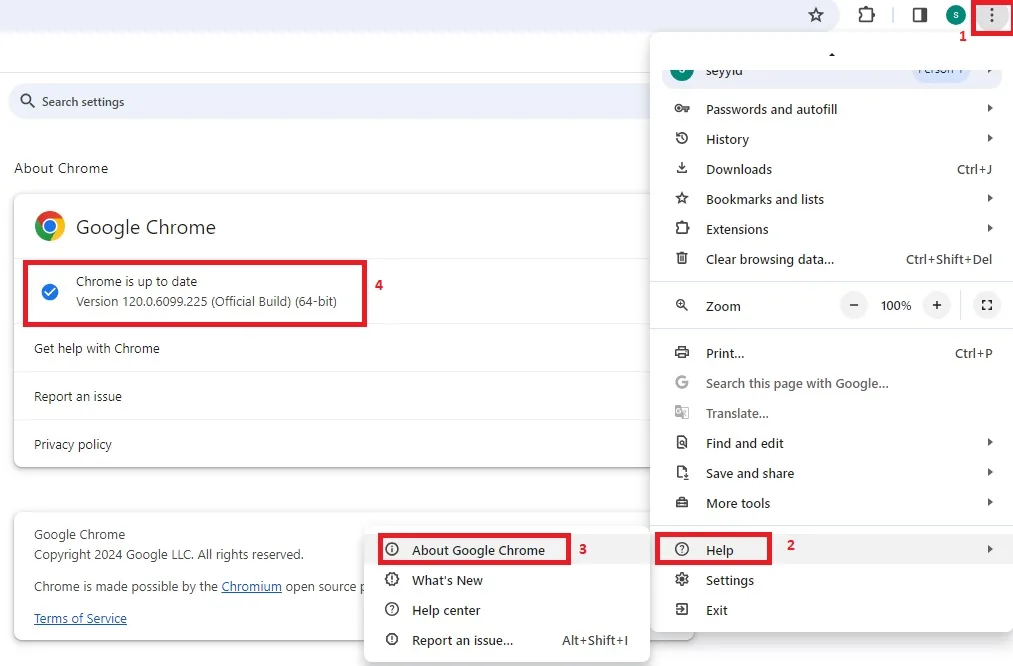

بروزرسانی در کروم :

انتخاب سه نقطه گوشه ی سمت راست > انتخاب Help > انتخاب About Google Chrome

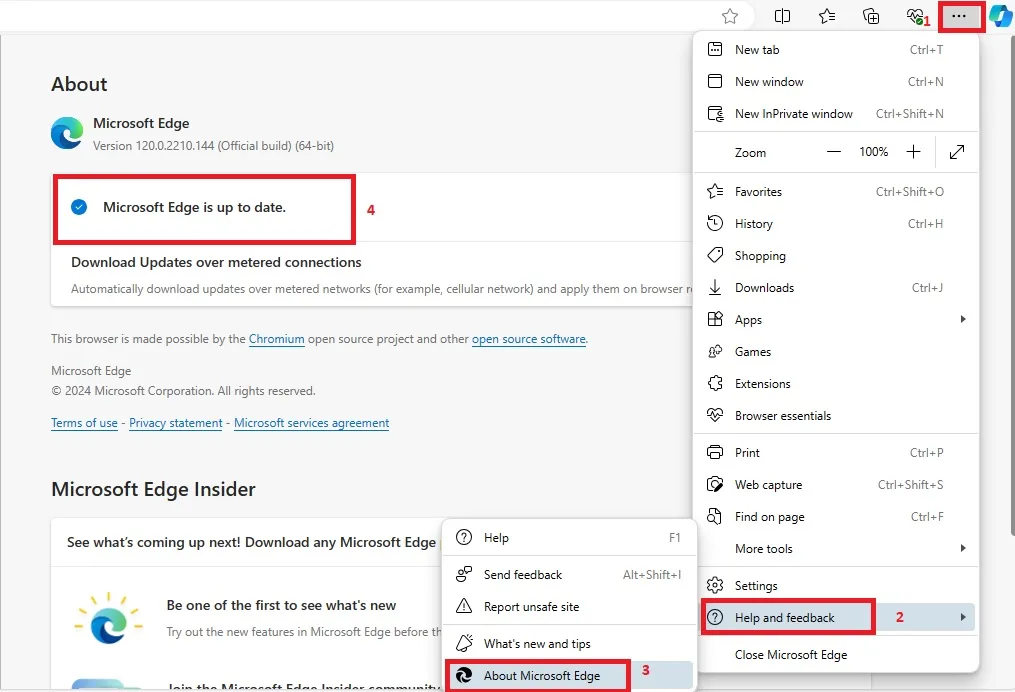

بروزرسانی Microsoft Edge :

انتخاب سه نقطه گوشه راست > انتخاب Help and Feedback > انتخاب About Microsoft Edge

آسیب پذیری CVE-2024-2883 :

آسیب پذیری از نوع Use-after-free هستش و در مولفه ی ANGLE رخ میده. شدت آسیب پدیری حیاتی هستش. گوگل برای این آسیب پذیری 10 هزار دلار بانتی داده.

مهاجم راه دور از طریق یک صفحه ی HTML مخرب ، میتونه یک خرابی Heap رو اکسپلویت کنه. Angle یکی از مولفه های مرورگر هستش که با محتوای WebGL کار میکنه. خود WebGL هم یک JavaScript API هستش که گرافیک های دو بعدی و سه بعدی رو در مرورگرهایی که سازگاری با پلاگین ها ندارن، رندر میکنه.

آسیب پذیری مرورگر Edge رو هم تحت تاثیر قرار میده.

آسیب پذیری CVE-2024-2885 :

آسیب پذیری از نوع Use-after-free هستش و در مولفه ی Dawn رخ میده و شدت بالا داره. مهاجم راه دور از طریق یک صفحه ی HTML مخرب ، میتونه یک خرابی Heap رو اکسپلویت کنه.

Dawn یک موتور رندرینگ در کروم هستش که با زبان Rust نوشته شده و قراره جایگزین Blink بشه.

آسیب پذیری مرورگر Edge رو هم تحت تاثیر قرار میده.

آسیب پذیری CVE-2024-2886 :

آسیب پذیری از نوع Use-after-free هستش و در مولفه ی WebCodecs رخ میده. آسیب پذیری شدت بالا داره و توسط Seunghyun Lee از KAIST Hacking Lab در جریان مسابقات Pwn2Own 2024 گزارش شده.

WebCodecs یک مولفه جدید در کروم هستش که به منظور رمزگشایی و رمزگذاری فرمتهای مختلف رسانهای مانند ویدیو، صدا و تصویر طراحی شده .

آسیب پذیری CVE-2024-2887 :

آسیب پذیری از نوع Type Confusion هستش و در WebAssembly رخ میده. آسیب پذیری شدت بالا داره و توسط Manfred Paul در جریان مسابقات Pwn2Own 2024 گزارش شده.

این آسیب پذیری مرورگر Edge رو هم تحت تاثیر قرار میده.

ویژگی امنیتی جدید DBSC در کروم:

علاوه بر بروزرسانی آسیب پذیری ها، گوگل یک ویژگی امنیتی جدید بنام Device Bound Session Credentials (DBSC) رو هم به کروم اضافه کرده که کوکی هارو به یک دستگاه مشخص مرتبط میکنه، در نتیجه مهاجمان نمیتونن از کوکی های سرقت شده، برای ورود به اکانتهای کاربران استفاده کنن.

بعد از فعال کردن DBSC، فرایند احراز هویت به یک جفت کلید عمومی/خصوصی جدید که با استفاده از تراشه TPM دستگاه شما تولید میشه و قابل استخراج نیست و بصورت امن روی دستگاه شما ذخیره میشه، مرتبط میشه. بنابراین، حتی اگه یک مهاجم کوکی های شما رو بدزده، قادر به دسترسی به اکانتهای کاربری شما نخواهد بود.

Kristian Monsen مهندس نرم افزار در Chrome Counter Abuse گفته : با اتصال دادن جلسات تایید هویت به دستگاه، DBSC ، صنعت سرقت کوکی ها رو مختل میکنه، چون کوکی های سرقت شده ، ارزش خاصی ندارن. ما فکر میکنیم این امر بطور قابل توجهی میزان موفقیت بدافزارهای سرقت کوکی رو کاهش بده. مهاجمان مجبور میشن، بصورت محلی روی دستگاه عمل کنن، که این امر تشخیص و پاکسازی در دستگاه هارو هم برای آنتی ویروس ها و هم برای ابزارهای مدیریت شده سازمانی، کارآمدتر میکنه.

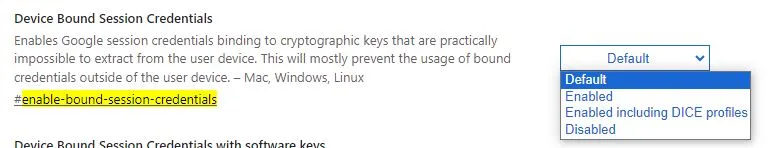

با اینکه DBSC هنوز در فاز اولیه است، طبق این بازه زمانی تخمینی که توسط گوگل به اشتراک گذاشته شده، شما میتونید با رفتن به chrome://flags و فعال کردن “enable-bound-session-credentials” در مرورگرهای مبتنی بر Chromium در ویندوز، لینوکس و macOS، این قابلیت رو تست کنید.

DBSC با استفاده از یک API اختصاصی به سرور اجازه میده تا یک نشست جدید با مرورگرتون شروع کنه و اونرو با یک کلید عمومی که روی دستگاه شما ذخیره شده ، مرتبط میکنه.

برای حفظ حریم خصوصی ، هر نشست توسط یک کلید منحصر به فرد پشتیبانی میشه، و سرور فقط کلید عمومی رو برای تأیید مالکیت در مراحل بعدی دریافت میکنه. DBSC به سایتها اجازه نمیده تا شما رو در جلسات مختلف روی همون دستگاه ردیابی کنن و شما میتونید کلیدهایی رو که DBSC ایجاد میکنه رو در هر زمان حذف کنید.

انتظار میره این قابلیت امنیتی جدید در ابتدا ، توسط حدود نیمی از کل دستگاه های دسکتاپ کروم پشتیبانی بشه و با حذف تدریجی کوکی های شخص ثالث در کروم ، توسط همه ی دستگاهها مورد استفاده قرار بگیره.

آقای Monsen افزودن: هنگامی که این قابلیت بطور کامل اجرایی بشه ، مشتریان و کاربران سازمانی بطور خودکار از امنیت بیشتری برای اکانتهای گوگلشون بهرهمند خواهند شد. ما همچنین در حال تلاش هستیم تا این فناوری رو برای مشتریان Google Workspace و Google Cloud خودمون هم فعال کنیم تا لایه دیگه ای از امنیت حساب کاربری رو ارائه بدیم.

در ماههای اخیر بازیگران تهدید از جمله Lumma و Rhadamanthys با استفاده از MultiLogin که یک API غیرمستند شده برای Google OAuth هستش، برای تولید کوکی های احراز هویت جدید، بعد از منقضی شدن کوکی های سرقت شده قبلی، سوء استفاده کردن.

اون زمان، گوگل به کاربران توصیه کرد که بدافزار رو از دستگاه هاشون حذف کنن و Enhanced Safe Browsing رو در کروم برای جلوگیری از حملات فیشینگ و بدافزار فعال کنن.

با این حال، این ویژگی جدید از سوءاستفاده از این کوکی های دزدیده شده جلوگیری میکنه، چون بازیگران تهدید به کلیدهای رمزنگاری مورد نیاز برای استفاده از اونا دسترسی نخواهند داشت.