اگه اخبار امنیت سایبری رو دنبال کنید، قطعا موارد مختلفی رو پیدا میکنید که در اون بازیگران تهدید از حملات فیشینگ برای هدف قرار دادن قربانی هاشون استفاده کردن. یکی از رایجترین حملات فیشینگی که بازیگران تهدید از اون استفاده میکنن، ارسال لینک های مخرب به قربانی و هدایت قربانی به سایتهای تحت کنترلشون هست.

متخصصای امنیتی ، افراد کمی رو سراغ دارن که روی لینکهای مخرب کلیک نمیکنن و در نتیجه در معرض تهدیدات سایبری قرار نمی گیرن. البته تشخیص لینک مخرب از سالم هم خیلی سخت شده.

برای جلوگیری از این حملات راه حلهای مختلفی وجود داره، مثلا فیلترهایی که روی ایمیلها تنظیم میکنن تا لینک های مخرب رو تشخیص و مسدود کنه یا ابزارهای امنیتی دیگه ای که امکان تشخیص این لینک ها رو میدن.البته برخی ابزارها هم سناریوهای بعد از کلیک رو شناسایی میکنن.

گاهی اوقات کارمندان حتی این راه حل های امنیتی رو خاموش میکنن و در توجیه اعلام میکنن که موجب اختلال در کارشون شده بود! با این وجود، بازیگران تهدید سراغ روش هایی میرن تا بتونن آدرس های مخربشون رو مخفی کنن و این فیلترها و تیم های تدافعی رو دور بزنن. یکی از راهکارهایی که بازیگران تهدید، برای این کار انجام میدن، فریب و هدایت کاربر به سرویس های قانونی و انتقال کاربر از اونجا به سایت مخربشون هست .

در این پست نگاهی به مقاله ی محققین کسپرسکی در خصوص روش های مورد استفاده ی بازیگرای تهدید برای مخفی کردن آدرس های URL انداختیم و روش هایی هم برای تشخیص اونا معرفی کردیم. دونستن این روشها، به ما کمک میکنه تا کمتر در دام بازیگران تهدید بیافتیم.

استفاده از کاراکتر @ :

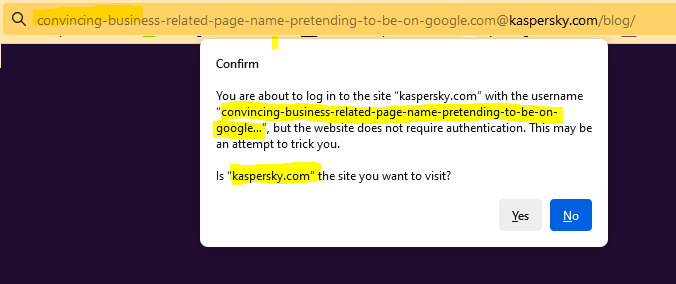

یکی از روش های ساده برای مخفی کردن آدرس مخرب ، استفاده از @ در URL هستش. کاراکتر @ برای ادغام اعتبارنامه ها در آدرس URL مورد استفاده قرار میگیره . یعنی HTTP امکان وارد کردن اعتبارنامه ها از طریق فرمت username:password@domain.com رو میدن.

فرض کنید شما میخوایید در domain.com لاگین کنید، یه روش اینه که برید و فیلدهای لاگین رو با username و password پر کنید و در سایت احراز هویت کنید. روش دیگه هم اینه که از فرمت username:password@domain.com استفاده کنید. در این شرایط اگه نام کاربری و پسورد درست بود، که در سایت لاگین میکنید، اما اگه درست نبودن، به قسمت بعد از @ هدایت میشید. یعنی در مثال ما اگه username و password درست بودن که لاگین میکنید و مثلا وارد domain.com\dashboard می شید اما اگه نام کاربردی و پسورد درست نبودن یا در فرمت درستی نبودن، شما به domain.com هدایت میشید.

مجرمان سایبری از این ویژگی سوء استفاده میکنن،و میان اسم یسری سایت قانونی رو جعل میکنن و آدرس مخرب رو بعد از @ قرار میدن. مثلا به آدرس زیر دقت کنید :

|

1 |

http://convincing-business-related-page-name-pretending-to-be-on-google.com@kaspersky.com/blog/ |

در این آدرس عمدا طولانی، به نظر میاد که شما با یه مطلبی روی گوگل مواجه هستید اما اگه آدرس رو باز کنید، به وبلاگ کسپرسکی هدایت میشید. در حقیقت اون قسمت قبل از @ دور ریخته میشه و به آدرس بعد از @ هدایت میشید.

اعداد صحیح به جای آدرس IP :

در روش قبلی ، بازیگرای تهدید سعی میکنن با استفاده از نامهای طولانی ، حواس قربانی رو پرت کنن اما مشکلی که وجود داره اینه که آدرس مخرب همچنان در URL باقی میمونه. یعنی بازیگر تهدید اگه از روش بالا استفاده کنه، همچنان مجبور هست که آدرس مخرب رو هم در URL ارسالی قرار بده. برای حل این مشکل بازیگرای تهدید از آدرس IP استفاده میکنن البته نه در فرمت IP ، بلکه در فرمت اعداد صحیح.

همونطور که میدونید، آدرس های IP به راحتی در دیتابیس ها ذخیره نمیشن، بنابراین یه مکانیسمی معرفی شد که اونارو تبدیل به عدد صحیح میکنه . در این صورت موقع ذخیره سازی، IP تبدیل به عدد صحیح میشه و کار با اون در دیتابیس ها ساده تر میشه و همچنین موقع استخراج هم ، این عدد صحیح بسادگی به فرمت IP تبدیل میشه.

مجرمای سایبری این ویژگی رو با روش قبلی ترکیب و ازش سوء استفاده میکنن. اگه مثال قبل رو دقت کنید :

|

1 |

http://convincing-business-related-page-name-pretending-to-be-on-google.com@kaspersky.com/blog/ |

هدف بازیگر این بود که شما رو به آدرس kaspersky.com/blog هدایت کنه ، اما مشکل اینجاست که آدرس مخرب هم ارائه شده. این آدرس هم مشکوک بودن رو افزایش میده و هم ممکنه توسط راه حل های امنیتی شناسایی بشه. بنابراین بازیگر تهدید بجای استفاده از آدرس بالا، از این آدرس استفاده میکنه :

|

1 |

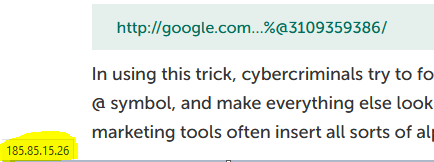

http://google.com…%@3109359386/ |

خب اون قسمت قبل از @ که اومده گوگل رو جعل کرده تا قربانی رو فریب بده. از طرفی چون این قسمت معتبر نیست، مرورگر از این قسمت چشم پوشی کرده و کاربر رو به 3109359386 هدایت میکنه. اما این 3109359386 چیه؟

اگه آدرس IP سایت kaspersky.com/blog رو بدست بیاریم، برابر IP:185.85.15.26 هستش. حالا اگه با این ابزار اونو به عدد صحیح تبدیل کنیم، میشه : 3109359386

هدف عمده ی بازیگر تهدید در این روش اینه که ، آدرس قبل از @ رو قانونی جلوه بده و قسمت بعد از @ رو بعنوان پارامتر نشون بده تا قربانی رو فریب بده.

استفاده از سرویس های کوتاه کننده لینک:

سرویس های کوتاه کننده لینک، عمدتا به 2 دلیل استفاده میشن:

- کوتاه کردن لینکهای طولانی. لینکهای کوتاه راحتتر تو شبکه های اجتماعی استفاده میشن، مثلا توییتر رو در نظر بگیرید که محدودیت کاراکتر داره . همچنین اگه در لینکها از زبانهایی مثله فارسی استفاده کنیم، طول آدرس خیلی طولانی میشه.

- آنالیز لینکها . سرویس های کوتاه کننده لینک امکان آنالیز و رهگیری لینکها رو هم میدن، بنابراین میشه فهمید که چند نفر روش کلیک کردن، چه ساعاتی کلیک بیشتر بود، از چه کشورهایی کلیک شده و …

اما بازیگرای تهدید از این سرویس ها برای مخفی کردن آدرس های مخربشون استفاده میکنن. این لینکها اغلب قانونی هستن و همچنین آدرس مخرب رو هم نشون نمیدن.

مثلا لینک زیر از سرویس کوتاه کننده لینک Tinyurl هستش که اگه روش کلیک کنید، به سایت kaspersky.com/blog هدایت میشید.

|

1 |

http://tinyurl.com/ypzuvcht |

استفاده از پروژه ی Accelerated Mobile Pages گوگل :

چندین سال پیش گوگل یه پروژه ای رو معرفی کرد بنام Google AMP که هدفش افزایش لوود صفحات وب در دستگاههای همراه بود. در سال 2017 گوگل ادعا کرد که صفحاتی که از این فناوری استفاده میکنن در عرض یک ثانیه بالا میان که 10 برابر سریعتر از سایتهای بدون AMP هستش. این ویژگی در سئو و .. هم کاربرد داره.

اما بازیگرای تهدید از این ویژگی هم در حملات فیشینگ سوء استفاده میکنن. برای اینکار کافیه آدرس مخرب رو بعد از google.com/amp/s/ قرار بدن. قربانی فکر میکنه روی لینکی مرتبط با گوگل کلیک کرده اما ربطی به گوگل نداره. این تکنیک به دلیل سوء استفاده از شهرت گوگل ، علاوه بر فریب کاربر، برخی از محصولات امنیتی رو هم دور میزنه. حتی در فرایند باگ بانتی هم میتونید در مواردی ازش استفاده کنید.

مثلا اگه رو لینک زیر کلیک کنید، وارد سایت اصلی ما میشید :

|

1 |

https://www.google.com/amp/s/onhexgroup.ir |

استفاده از ارائه دهندگان سرویس های ایمیل:

ارائه دهندگان سرویس های ایمیل (ESP)، شرکتهایی هستن که امکان ایجاد کمپین های ایمیل برای تبلیغات و … رو فراهم میکنن. یعنی شما بعنوان دارنده یه محصول، یه کمپین تبلیغاتی می سازید و اونو به لیستی از افراد ارسال میکنید. این سرویس ها هم کار ارسال رو راحتتر میکنن و هم امکان آنالیز رو به ارسال کننده میدن.

بازیگرای تهدید از ویژگی های این سرویس ها هم سوء استفاده میکنن. یکی از ویژگی هایی که این سرویس ها دارن گفتیم بخث آنالیز هستش. این آنالیز رو هم به روش های مختلفی گزارش میکنن مثلا چند درصد ایمیلها ارسال شده، چند نفر باز کردن و ایمیل خوندن، چند نفر روی لینک کلیک کردن و … . برای بدست آوردن یسری از این موارد، مثلا کیا ایمیل باز کردن، از کدهای جاوااسکریپت و … استفاده میکنن، اما برای آنالیز اینکه کیا روی لینکی کلیک کردن، از یه سرویس داخلی استفاده میکنن. یعنی در ارسال کمپین شما لینک onhexgroup.ir رو وارد میکنید، اما برای اینکه بدونن کیا رو لینک کلیک کردن، آدرسی که به دریافت کننده نشون داده میشه بصورت مثلا esp.com/onhexgroup هستش.

بنابراین با این ویژگی ، بازیگرای تهدید هم از شهرت اون سرویس سوء استفاده میکنن، چون کمپین های تبلیغاتی یه چیز قانونی در دنیاست، و هم آدرس مخربشون رو پنهون میکنن و با یه تیر دو نشون میزنن. هم قربانی رو فریب میدن و هم راه حل های امنیتی رو.

تغییر مسیر از طریق Baidu :

موتور جستجوی چینی Baidu ، در نمایش نتایج جستجو، رفتار متفاوتی رو داره. اگه شما توی گوگل جستجو کنید، گوگل لینک سایتها رو در نتایج نمایش میده و اگه روش کلیک کنید به سایت مربوطه میرید. اما Baidu اینجوری نیست و یه لینک ریدایرکت داخلی به اون سایت ارائه میده.

بنابراین بازیگرای تهدید برای اینکه بتونن آدرس مخربشون رو مخفی کنن، تنها کاری که باید انجام بدن اینکه ، سایت مخربشون رو در این موتور جستجو سرچ کنن و لینک Baidu رو بگیرن. مثلا اگه رو لینک زیر کلیک کنید، وارد سایت me-en.kaspersky.com میشید.

|

1 |

https://www.baidu.com/link?url=vukOBuG2XyoQemvCQbKuBASjyO_Bbnajh-Y2tfpVUdS&wd=&eqid=d89f5f0b0008c16800000006650d73cf |

البته Baidu یه مثال بود و ممکنه سرویس های مختلفی چنین ویژگی رو داشته باشن و توسط بازیگرای تهدید مورد سوء استفاده قرار بگیرن. همچنین در فرومهای هکری ، فروش سایتهایی که آسیب پذیری هایی مانند Open Redirect دارن هم رواله، که برای حملات فیشینگ استفاده میشه.

نکات ایمنی :

مواردی که در بالا اشاره شد، فقط بخشی از تکنیکهایی هستش که بازیگرای تهدید در حملات فیشینگ ازشون استفاده میکنن. بنابراین تشخیص اینکه آیا یه لینکی سالم هستش یا مخرب خیلی سخته. اما راه حل هایی وجود داره که امکان تشخیص حملات رو فراهم میکنه.

بخشی از این راه حل ها توسط ابزارهایی که استفاده میکنیم، قابل شناسایی هستن. مثلا وقتی از تکنیکهای مرتبط با @ استفاده کنیم، برخی مرورگرها مانند فایرفاکس هشداری رو برای ما ارسال میکنن :

یا در تکنیک استفاده از عدد صحیح بجای IP ، اگه لینک رو Copy URL کنید، اون عدد صحیح تبدیل به IP میشه. البته اگه روی لینک هم نگه دارید، انتهای مرورگر، آدرس نهایی نمایش داده میشه:

در تکنیک سرویس های لینک کوتاه، میتونید این لینکهای کوتاه رو دیکد کنید و آدرس واقعی رو بیرون بکشید. یه سرویس خوب برای این منظور، این سایت هستش که سایتهای مختلفی رو هم پشتیبانی میکنه. مثلا شکل زیر یه نمونه از این دیکد رو نشون میده:

در نهایت اینکه ، اغلب این روشها، بسته به راه حل امنیتی که استفاده میکنید، ممکنه پوشش داده بشه، بنابراین از راه حل های امنیتی مناسبی استفاده کنید و همچنین کارمندانتون رو با تکنیک های روز دنیا آگاه کنید، تا فریب نخورن و روی لینک مخربی کلیک نکنن.