محققای 4 دانشگاه آمریکایی، تگزاس و Carnegie Mellon و واشنگتن و Illinois Urbana-Champaign ، در یه تحقیقی یه حمله کانال جانبی جدید روی GPUها معرفی کردن بنام GPU.zip که امکان سرقت اطلاعات حساس رو در بازدید از صفحات مخرب به مهاجم میده.

انتقال داده ها اغلب از اعمال محاسبه روی اونا پرهزینه تر هستش. بنابراین الگوریتم های مختلفی ارائه شده تا با کشف الگوهای تکراری در داده ها، بتونه اونا رو حذف کنه و به عبارتی فشرده سازی رو روی اونا اعمال کنه.

اگرچه فشرده سازی یه عملیات کاربردی هستش، اما میتونه از لحاظ امنیتی مشکلاتی رو ایجاد کنه، از جمله نشت داده از طریق حملات کانال جانبی. برای جلوگیری از این حملات راهکارهای مختلفی انجام شده از جمله ، فشرده سازی داده های قابل دید نرم افزار یعنی نرم افزار میتونه در صورتیکه داده حساسی باشه، جلوی فشرده سازی رو بگیره، راهکار بعدی هم اینه که اغلب الگوریتم های فشرده سازی بصورن عمومی منتشر شدن و در نتیجه محققای امنیتی میتونن روند کار اونارو بررسی کنن.

در این مقاله محققا اومدن روی GPU تمرکز کردن و یه روشی برای دور زدن اقدامات کاهشی و بدست آوردن اطلاعات حساس پیدا کردن.

GPUها میتونن یه ساختار تولید شده توسط API گرافیکی رو فشرده کنن حتی اگه اون نرم افزار نخواد که فشرده سازی روش انجام بگیره . از طرفی برخی الگوریتم هایی فشرده سازی که کمپانی ها استفاده میکنن، شخصی هستش و بصورت عمومی منتشر نشدن. در نتیجه این دو دلیل میتونن هدف تحقیقات امنیتی باشن.

هدف این مقاله بررسی طرحهای فشرده سازی lossless مبتنی بر iGPU هستش که روی پردازنده های اینتل و AMD قرار دارن. با بررسی هم که انجام دادن تونستن یه روشی رو پیدا کنن که مهاجم با استفاده از کانال فشرده سازی مبتنی بر iGPU بتونه حمله cross-origin pixel stealing رو در مرورگر با استفاده از فیلترهای SVG انجام بده.

حملات Pixel stealing زمانی اتفاق میافته که یه صفحه ای بتونه از طریق کانال جانبی برای بدست آوردن مقادیر تک تک پیکسل هایی که صفحه از لحاظ برنامه نویسی به اونا دسترسی نداره ، استفاده کنه.

معمولا مرورگرها تمایل دارن ،محتوای یه صفحه درخواستی از یه منبع دیگه رو از طریق iframe لوود کنن. یعنی میتونن یه صفحه دیگه رو داخل صفحه خودشون نمایش بدن، مثلا فرض کنید در بخشی از گوگل از طریق iframe صفحه onhexgroup رو نمایش بدن.

مشکل iframe این هستش که فرض کنید من یه سایت مخرب دارم و میدونم که شما تو توییتر عضو و لاگین هستید. من میام و در سایت خودم ، سایت توییتر رو از طریق iframe لوود میکنم و یوزر و … اکانت شمارو میدزدم. برای جلوگیری از این حملات، یه مکانیسمی بنام SOP یا same-origin policy رو قرار دادن که در مثال ما، امکان دسترسی محتوای توییتر از طریق سایت مخرب فراهم نمیشه، بدلیل اینکه این دو سایت روی یه origin یکسان نیستن. ( origin یکسان = دو صفحه هاست و پروتکل و پورت یکسانی داشته باشن).

با این حال یسری از استاندارد های وب ،امکان اضافه کردن جلوه های گرافیکی اضافی ،مثله فیلترهای CSS، رو به صفحات میدن. این فیلترها امکانات مختلفی مانند طرحهای سه بعدی و … رو فراهم میکنن که معمولا از استاندارد SVG گرفته شدن. اما ثابت شده که برخی از این فیلترها امکان انجام محاسبات نیمه دلخواه (semi-arbitrary computation) ،روی محتواهای حساس مانند کلمات عبور و … رو میدن در نتیجه در رو برای حملات کانال جانبی باز میکنن.

در این روش جدید ، محققا مشاهده کردن که میتونن با سوء استفاده از فشرده سازی که بعنوان بهینه سازی توسط GPUها انجام میگیره، حمله Pixel stealing رو انجام بدن و SOP رو دور بزنن. این تکنیک جدید به دلیل اینکه نیازی به دسترسی فیزیکی نداره، و از طریق راه دور انجام میشه، میتونه ریسک بالایی داشته باشه.

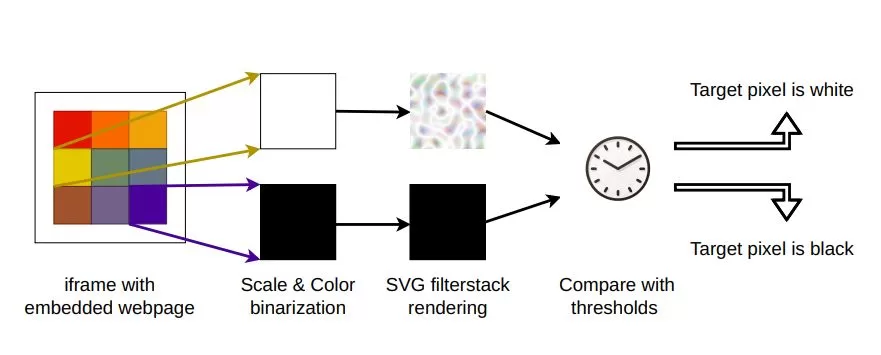

مراحل کار اینجوریه که ، پیکسلهای Ifarme صفحه، جدا شده و به باینری تبدیل میشن، یعنی به دو رنگ سیاه و سفید. بعدش پیکسلها بزرگ میشن و از طریق فیلترهای SVG بررسی میشن که قابل فشرده سازی هستن یا نه. با اندازه گیری زمان صرف شده برای رندر، محققا میتونن وضعیت و رنگ اصلی پیکسل رو بدست بیارن.

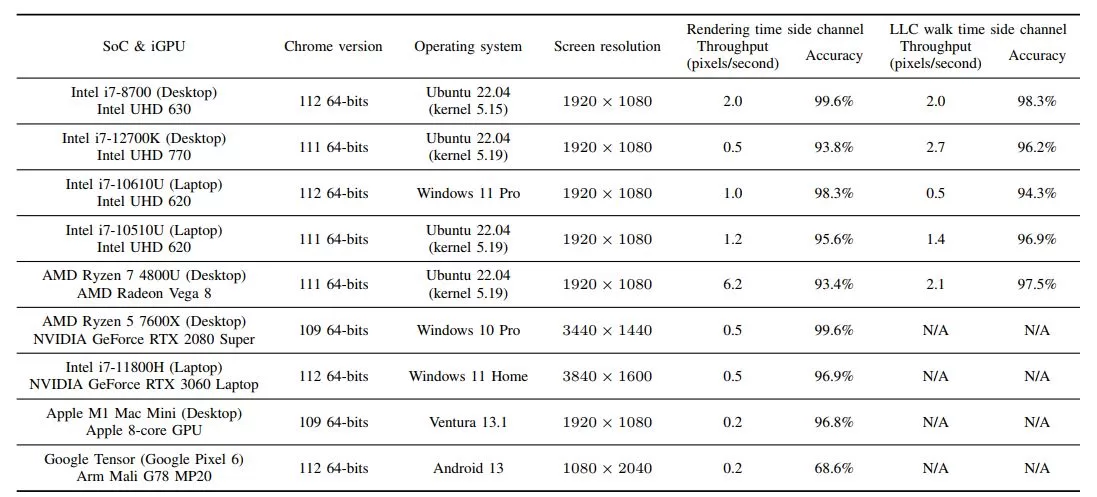

شکل زیر نتیجه اجرای این حمله روی سیستم های مختلف هستش :

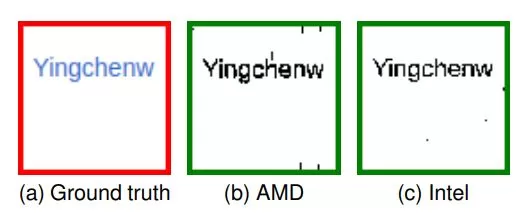

شکل زیر هم نتیجه اجرای حمله برای خوندن نام کاربری Yingchenw که در ویکیپدیا لاگین کرده هستش. این خروجی در Ryzen ، سی دقیقه طول کشیده که خروجی با دقت 97 درصد داده، در GPUهای اینتل 215 دقیقه با دقت 98.3 درصد داده.

حمله تقریبا روی همه تولید کنندگان اصلی GPU از جمله : اینتل ، اپل ، AMD ، ARM ، Qualcomm و NVIDIA تاثیر میزاره اما همه کارتهای گرافیکی به یه اندازه تحت تاثیر نیستن. همچنین مرورگرهای کروم و Edg تحت تاثیر این حملات هستن. فایرفاکس و safari به دلیل محدودیتهایی که برای iframe و … دارن ، زیاد تحت تاثیر حمله نیستن.

محققا یافته هاشون رو در مارس 2023 به تولید کنندگان کارت های گرافیکی تحت تاثیر ارسال کردن اما از اون زمان به بعد هیچ کمپانی تولید کننده GPU تحت تاثیر، اصلاحیه ای در این خصوص منتشر نکرده. اینکه کمپانی ها بهینه سازی و عملکرد رو فدای امنیت نمیکنن هم یه بحث دیگه هستش.

نکته بعدی اینکه اینتل با مطالعه مقاله اعلام کرده که مشکل این حمله از GPUهای ما نیست و به دلیل برنامه های شخص ثالث هستش.

با توجه به اینکه این حمله همه کاربران موبایل، لپ تاپ و کامپیوتر و … رو تحت تاثیر میزاره، اما به دلیل پیچیدگی و زمانبر بودن، تاثیر فوری اون روی کاربرا، کاهش پیدا میکنه.

در نهایت میتونید مقاله رو از اینجا یا کانالمون دانلود کنید.

منابع: