یه کمپین فیشینگی تو فیسبوک در حال انتشاره، که کاربران ناآگاه رو فریب و اونارو به یسری سایت هدایت میکنه و در ادامه اعتبارنامه های فیسبوکشون رو میدزده.

این حمله فیشینگ همچنان بطور گسترده در حال انجامه ، چون از همین اکانتهایی هم که هک کردن ،تو کمپین استفاده میکنن. بنابراین ممکنه از طریق دوستان یا آشناهاتون تحت تاثیر قرار بگیرید. از طرفی چون این پستها از طرف دوستان و آشناهاتون ارسال میشه، بنابراین ممکنه براتون قانع کننده و قابل اعتمادتر باشه و بیشتر ممکنه در گیر این حمله فیشینگ بشید.

این کمپین حدود یکسال پیش شروع شده و فیسبوک نتونسته تا امروز این مشکل رو حل کنه. با این حال پستهایی جدیدی که ایجاد و گزارش بشن، فیسبوک لینک ریدایرکت رو غیر فعال میکنه تا دیگه کار نکنه.

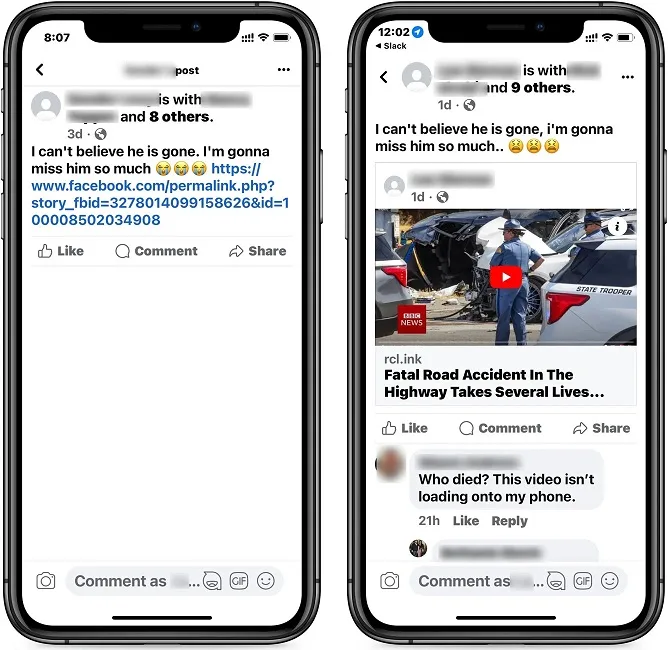

پستهای فیشینگ این کمپین به دو صورت منتشر میشن:

- پستهایی با متن “I can’t believe he is gone. I’m gonna miss him so much” (باور نمیشه اون رفته، دلم براش خیلی تنگ شده) و در ادامه یه لینک ریدایرکت فیسبوک.

- همون متن، اما یه ویدیو از BBC که به یه تصادف یا صحنه جرم اشاره میکنه.

اگه کاربر فریب بخوره و روی لینک مخرب کلیک کنه، بسته به نوع دستگاهی که ازش استفاده میکنه، به سایتهای مختلفی هدایت میشه.

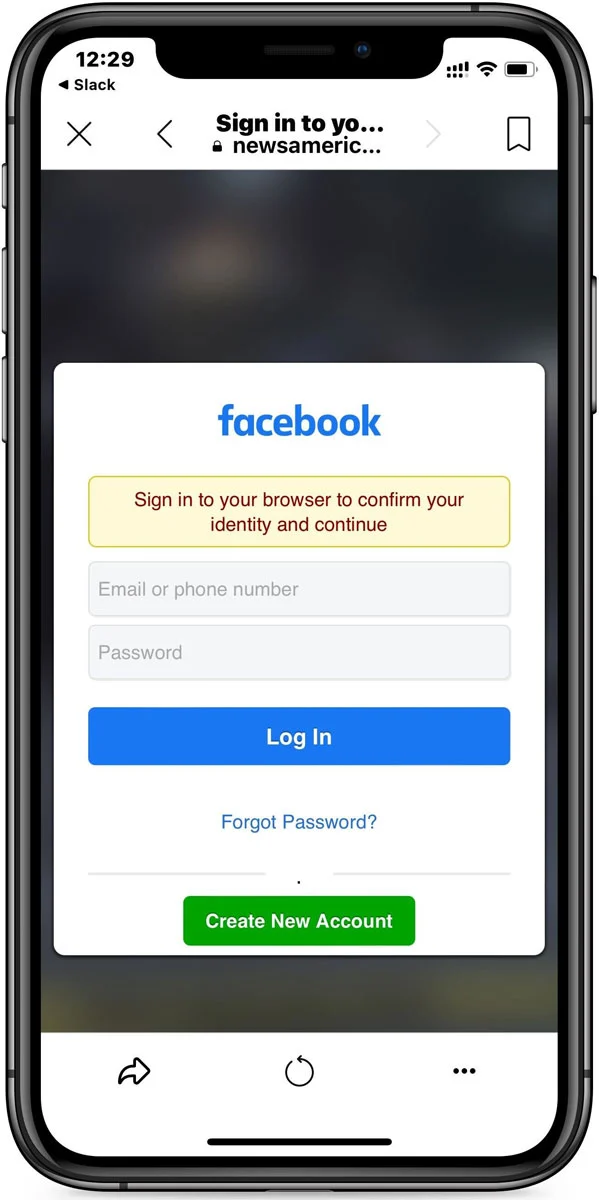

اگه از برنامه ی فیسبوک در موبایل روی لینک کلیک کنید، شما رو به یه سایت خبری جعلی بنام NewsAmericaVideos هدایت میکنه و ازتون میخواد تا اعتبارنامه های فیسبوک رو برای احرازهویت وارد کنید، تا بتونید ویدیو رو تماشا کنید.

برای اینکه کاربر هم بیشتر ترغیب کنن تا پسوردش رو وارد کنه، ویدیو رو بصورت محو شده در پس زمینه نمایش میدن که یه تصویری هستش که از دیسکورد دانلود شده.

اگه اعتبارنامه های فیسبوک رو وارد کنید، بازیگر تهدید اونا رو میدزده و در ادامه شما رو به سایت گوگل هدایت میکنه.

هنوز مشخص نیست که بازیگر تهدید، این اکانتهارو برا چه هدفی میدزده، اما همونطور که گفته شد، از همین اکانتهای هک شده هم، دوباره در این کمپین استفاده میکنن.

اگه از کامپیوتر برای مشاهده صفحه فیشینگ استفاده کنید، رفتار کمپین متفاوت میشه. در این شرایط سایت فیشینگ، شمارو یا به سایت گوگل هدایت میکنه یا به یسری سایت کلاهبرداری دیگه که برنامه های جعلی VPN ، افزونه های جعلی مرورگرها و یا سایتهای وابسته رو تبلیغ میکنن، هدایت میکنه.

با توجه به اینکه در این کمپین ، تلاشی برای سرقت توکن های 2FA نمیشه، اگه از فیسبوک استفاده میکنید، حتما احراز هویت 2 مرحله ای (2FA) رو فعال کنید تا تحت تاثیر این کمپین قرار نگیرید.

با فعال کردن مکانیسم امنیتی 2FA ، هربار که پسورد خودتون رو برای لاگین از یه مکان ناشناخته وارد بکنید، فیسبوک ازتون میخواد تا یه رمز یکبار مصرف رو که فقط خودتون بهش دسترسی دارید، وارد کنید. با این کار اگه پسورد شما به سرقت هم بره، مهاجم اون کد یکبار مصرف رو نداره و نمیتونه وارد اکانت شما بشه.

خود این مکانیسم امنیتی 2FA ، از دو طریق قابل پیاده سازیه، یکی از طریق پیامک و یکی هم از طریق برنامه های احرازهویت. توصیه شده برای امنیت بیشتر به جای پیامک ، از برنامه های احرازهویت استفاده کنید، چون مهاجمین میتونن با استفاده از حملات SIM swapping ، شمارتون رو جعل و این کد رو دریافت کنن.